O aumento do preço de algumas moedas digitais gerou uma espécie de "febre das criptomoedas", onde a mineração não é apenas realizada por pessoas que tentam ganhar dinheiro legitimamente, mas também por cibercriminosos que estão desenvolvendo ameaças e provocando ataques a fim de se apropiar de moedas digitais, ou mesmo utilizar os recursos de computação de usuários da Internet, que contribuem involuntariamente com a mineração para o benefício de terceiros.

Neste contexto, existem campanhas que podem ser ofensivas, embora não necessariamente maliciosas. Nós conversamos especificamente sobre o que foi chamado de cryptojacking, como por exemplo a ferramenta CoinHive, um aplicativo potencialmente indesejável que apareceu em vários sites por algum tempo.

Criptojacking: malware ou PUA?

Com o crescimento dos sites onde a presença do CoinHive é identificada, o serviço de mineração para a criptomoeda Monero com base em navegadores (inserindo código JavaScript para usar o processamento de visitantes no site) resultou em um aumento de campanhas que afetam os usuários.

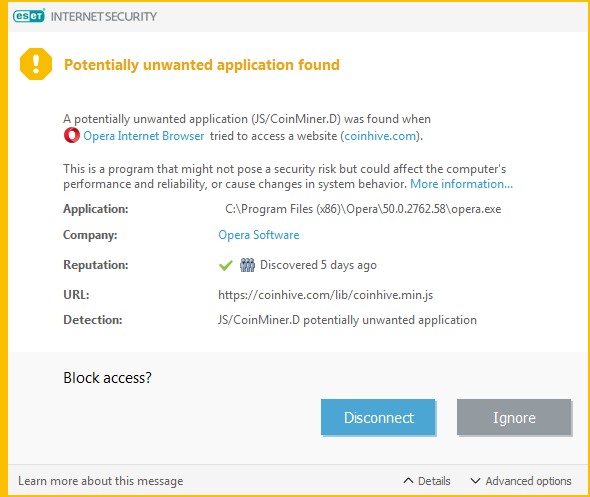

Essas campanhas não podem ser adequadamente classificadas como maliciosas, devido às características do método de mineração. As soluções de segurança da ESET identificam essa ameaça como um Aplicativo potencialmente indesejado ou PUA (para o acrônimo em inglês de Potentially Unwanted Application). À seguir, temos a explicação.

Vamos começar pelas definições. Como o nome indica, um PUA é um programa que pode ser ofensivo para os usuários, pois afeta sistemas, redes ou a confidencialidade de informações, embora não seja necessariamente malicioso por si só, pois, por sua natureza, pode ser usado para fins legítimos.

Um aplicativo potencialmente inseguro ou indesejado é um software (geralmente comercial) que um cibercriminoso pode aproveitar, uma vez que exista a possibilidade de que seja usado para instalar softwares indesejados, mudar o comportamento do sistema, afetar o desempenho ou realizar atividades inesperadas ou não autorizadas pelo usuário, mas cujo objetivo principal não é causar um prejuízo.

O último é exatamente o que acontece com o cryptojacking, ou seja, o uso não autorizado de computadores de usuários que visitam uma página web, através do qual os atacantes realizam a mineração de criptomoedas. Não se pode dizer corretamente que se trata de malware, uma vez que muitas ferramentas desta natureza são desenvolvidas com o objetivo de obter um lucro econômico legítimo, com base no consentimento dos usuários.

Imagine o caso onde, para acessar a uma página web, o usuário deve aceitar as condições do site. Nas cláusulas, você é notificado de que, ao visitar a página, seu processador será usado por um período para minar uma criptomoeda. Se o usuário lê os termos e não concorda, ele diminui a visita ao site, mas caso aceite, saberá que seus recursos serão usados com este propósito.

O atual conflito deste tipo de serviço reside, portanto, na medida em que os recursos do dispositivo são usados para minar uma criptomoeda sem a autorização do usuário, sendo executados sem o seu conhecimento apenas ao visitar determinado site. Por este motivo, as soluções de segurança permitem ao usuário escolher se preferem bloquear o acesso ao site que hospeda este aplicativo ou acessá-lo, conforme mostrado na imagem a seguir.

Nesse cenário, o mais importante é que o usuário possa identificar a atividade ofensiva em seu computador e ter informações suficientes para tomar as decisões que considere pertinentes para o uso de seus recursos de computação.

Considerações sobre aplicativos potencialmente indesejados

Como já dissemos, esse tipo de programa geralmente apresenta um comportamento que provavelmente seja indesejado pelo usuário e, em geral, não apresenta as ações típicas do malware, já que requerem o consentimento do usuário antes de realizar a instalação (User License Agreement).

No entanto, eles podem executar outros tipos de ações, como instalar aplicativos extras, alterar o comportamento do ambiente onde foi executado, instalar algum tipo de adware sem aviso para exibir propagandas não solicitadas, modificar as configurações dos navegadores ou instalar barras de ferramentas (toolbars). Também são consideradas as ferramentas usadas em auditorias, como aquelas que permitem obter senhas, mas devido à sua funcionalidade, podem ser usadas para realizar ações maliciosas.

As questões relacionadas à detecção das PUAs também estão em outros aspectos além do estritamente técnico. Por exemplo, é importante determinar se o aplicativo em questão é realmente legítimo ou não, com base na intenção de seus desenvolvedores e nas possíveis questões legais e éticas que levam à detecção desse tipo de programa.

Para poder estabelecer com critério quão malicioso é um software e reunir os antecedentes necessários para que entre na categoria PUA, vários fatores devem ser considerados, tais como as funções e utilidade que concedem ao usuário, modelo ou canal de distribuição através do qual se obtém a mesma ou, inclusive, a potencial ameaça que pode apresentar para o ambiente da segurança e a estabilidade dos sistemas.

As ferramentas para a mineração de criptomoedas também estão incluídas nesta categoria, uma vez que, em muitos casos, os sites não podem avisar os usuários, considerando que foram previamente comprometidos, de modo que mesmo os administradores podem desconhecer que estão contribuindo com a mineração para o benefício de um atacante.

Os serviços de mineração web ainda continuam se popularizando, com altos níveis de atividade nas últimas semanas, o que pode apresentar o cryptojacking como uma tendência ascendente, derivada da “febre das criptomoedas”.

Créditos da Imagem: © vjkombajn/Pixabay.com