Si eres responsable de un sitio Web y has recibido un correo enviado supuestamente desde el formulario de contacto que comienza diciendo: “¡ENVÍE ESTE CORREO ELECTRÓNICO A ALGUIEN DE SU EMPRESA QUE PUEDA TOMAR DECISIONES IMPORTANTES!”, lo primero que debes saber es que se trata de un engaño y que no debes pagar.

Esta semana recibimos en el Laboratorio de Investigación de ESET Latinoamérica diversos mensajes sobre casos de extorsión dirigidos a empresas y organizaciones con características similares a las campañas de sextorsión identificadas en años recientes. En este caso, se trata de una campaña que busca extorsionar a las potenciales víctimas mediante el envío de un correo en el que, como parte de su estrategia de ingeniería social, se intenta hacer creer al destinatario que un atacante comprometió el sitio Web de la empresa y accedió a su base de datos tras encontrar y explotar una vulnerabilidad en el sitio.

De esta forma, los cibercriminales buscan ejercer presión con la amenaza de filtrar o vender los datos en caso de que no se pague mediante Bitcoins una suma de dinero equivalente a los USD3000. El pago de la estafa supuestamente impediría la divulgación de la información y, por consiguiente, también evitaría los posibles daños a la imagen de la empresa.

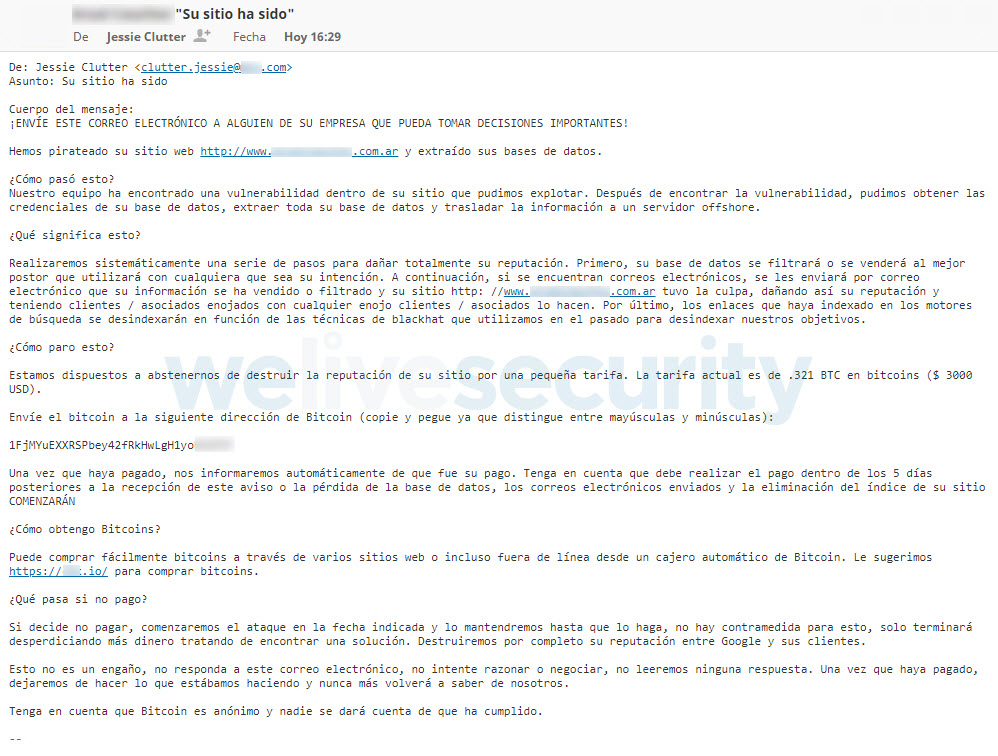

Como se observa en la Imagen 1, el mensaje (escrito en un correcto español) incluye datos sobre el supuesto proceso para lograr la vulneración del sitio Web, así como las posibles consecuencias para la víctima y la forma de adquirir la criptomoneda para realizar el pago de la extorsión.

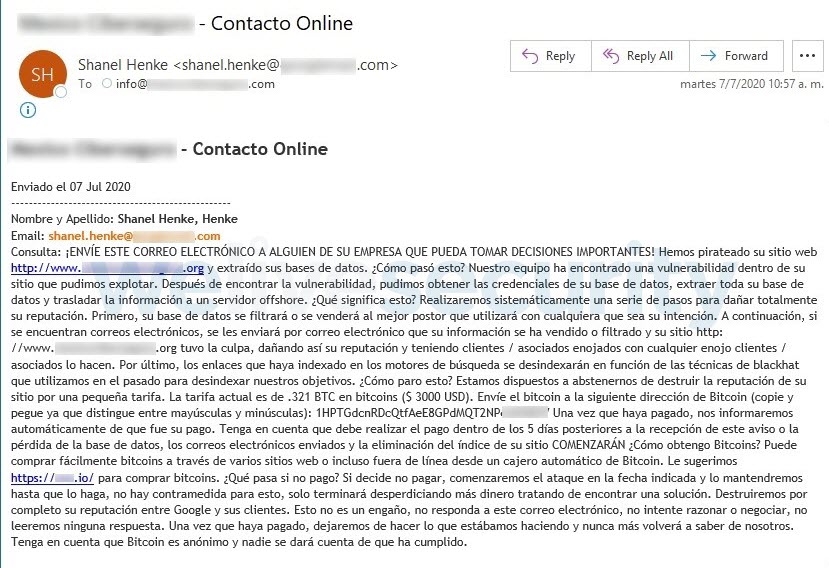

Entre los meses de mayo y julio de 2020, esta campaña de ingeniería social ha sido identificada en diversos países y en distintos idiomas, donde claramente las empresas de países hispanoparlantes también son un objetivo de los atacantes, tal como se aprecia en la Imagen 2 correspondiente a otro correo enviado el mismo día que el ejemplo de la Imagen 1. En este caso a una organización en México.

Cabe destacar que los mensajes recibidos en la bandeja de entrada del correo electrónico son enviados desde los formularios de contacto, comúnmente utilizados en los sitios Web de las empresas, razón por la cual los creadores de esta estafa cuentan una cantidad importante de direcciones válidas para el envío de los mensajes intimidatorios.

Esta condición también contribuye a generar un escenario un tanto creíble, ya que las direcciones de correo electrónico están asociadas con los dominios de los sitios Web supuestamente comprometidos.

Monetización de las campañas de extorsión

El propósito principal de estas acciones, como en la mayoría de las campañas maliciosas, es obtener un beneficio económico para sus operadores apuntando al temor e incertidumbre que puedan provocar los mensajes, ya que en ningún momento se muestra evidencia de la vulneración o de los datos supuestamente robados.

Destaca que, a pesar de la masividad de estas campañas, algunas de las billeteras de Bitcoins registradas en los mensajes (utilizan varias billeteras según vimos en distintos ejemplos de mensajes enviados como parte de esta misma campaña) para realizar las transacciones presentan (hasta el momento) un número bajo de movimientos, incluso algunas de reciente creación poseen registros nulos.

Imagen 3. Escasas transacciones en billeteras de Bitcoins asociadas a las extorsiones.

Lo anterior podría demostrar la baja efectividad del engaño. Sobre todo si se compara con campañas anteriores, como fue, por ejemplo, la campaña de sextorsión que permitió a cibercriminales detrás de las mismas recaudar cerca de medio millón de dólares provenientes de víctimas de distintas partes del mundo.

A pesar de lo anterior, no se debe dejar de lado que se trata de una forma más en la que los perpetradores de estas amenazas buscan monetizar los engaños, un modus operandi visto con anterioridad que ahora también podría afectar a empresas y organizaciones en caso de que el personal caiga en la trampa.

Campañas de extorsión de similares características

Como mencionábamos anteriormente, en los últimos años han sido recurrentes las campañas de extorsión haciendo alusión a una aparente obtención de información sensible de los usuarios con el propósito de timarlos. Un ejemplo de este tipo de campañas es la que vimos por primera vez a mediados de 2018 en la que los cibercriminales envían un correo que incluye en el asunto del correo una contraseña (generalmente antigua) utilizada por la víctima en una de sus cuentas. El objetivo es hacerle creer a la víctima que han infectado su equipo y que obtuvieron información sensible, como es, por ejemplo, la contraseña de una de sus cuentas. En ese caso, los atacantes obtenían la contraseña de viejas filtraciones que sufrieron servicios a los que estaban suscritos los usuarios, como cuentas de correo o redes sociales, pero no por haber comprometido el equipo de los usuarios.

Este tipo de campañas suele reaparecer con el tiempo apelando muchas veces al mismo modelo o con algunas variaciones, como fue este año la ola de correos spam que incluían en el asunto viejas contraseñas que fueron filtradas en diferentes brechas de seguridad. Pero como vemos en el caso de la campaña actual, los cibercriminales hacen ajustes en estos modelos para lanzar nuevas campañas con similares características, pero en este caso enfocadas en empresas.

Medidas de seguridad contra campañas engañosas

Como mencionamos al comienzo de esta publicación, es importante que los usuarios comprendan que se trata de un timo, por lo que este tipo de mensajes no deberían generar ningún tipo de preocupación y mucho menos una erogación.

Desde el Laboratorio de Investigación de ESET recomendamos hacer caso omiso de estos mensajes y directamente eliminarlos. Las soluciones antimalware y antispam tanto en los equipos como los servidores de correo electrónico contribuyen a automatizar esta tarea.

Aunado a lo anterior, la concientización de los usuarios sobre los mensajes falsos que circulan por Internet, y en particular que se propagan a través de correos electrónicos, también resulta necesaria para evitar que caigan en este tipo de abusos conocidos, que continuamente se actualizan.

Quizás te interese: 5 consejos para mantener seguras tus bases de datos