A fines de la semana pasada comenzamos a detectar una nueva ola de correos spam en varios países de la región y también de Europa, distribuyendo una conocida campaña de sextorsión en la que los cibercriminales incluyen en el asunto del correo contraseñas de los usuarios (en muchos casos antiguas) que han sido filtradas en brechas de seguridad pasadas que sufrieron distintas plataformas y servicios online.

Este modus operandi lo hemos visto por primera vez en 2018, en una campaña que también incluía la contraseña de las víctimas en el asunto del correo como una supuesta demostración de que los atacantes habían comprometido los dispositivos de las víctimas con un malware. Sin embargo, se trata de un engaño, ya que los cibercriminales no han comprometido los dispositivos, sino que hacen uso de técnicas de ingeniería social para generar pánico en aquellos que reciben estos correos y hacerles creer que realmente accedieron a sus equipos.

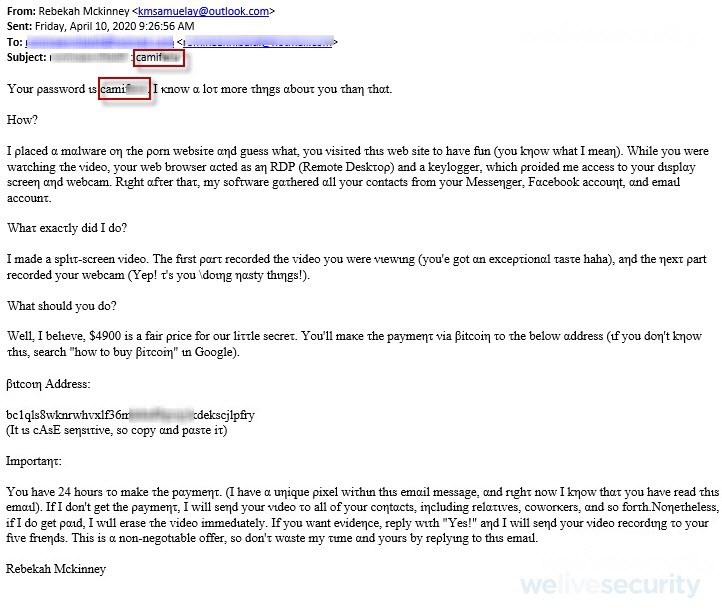

Como veremos en algunos ejemplos de correos que han llegado al laboratorio de ESET Latinoamérica y que forman parte de esta nueva campaña de sextorsión, al igual que en sus versiones anteriores, la campaña comienza con un mensaje alarmante para el usuario (la mayoría de las veces en inglés) en el cual, además de incluir una contraseña en apariencia robada al usuario, se comunica a la víctima que fue infectada con un código malicioso al visitar un sitio de pornografía comprometido y que ese malware le permitió al atacante robar su contraseña y tomar control de la cámara web y de la pantalla de la víctima para luego realizar un video del usuario mientras miraba contenido en estos sitios.

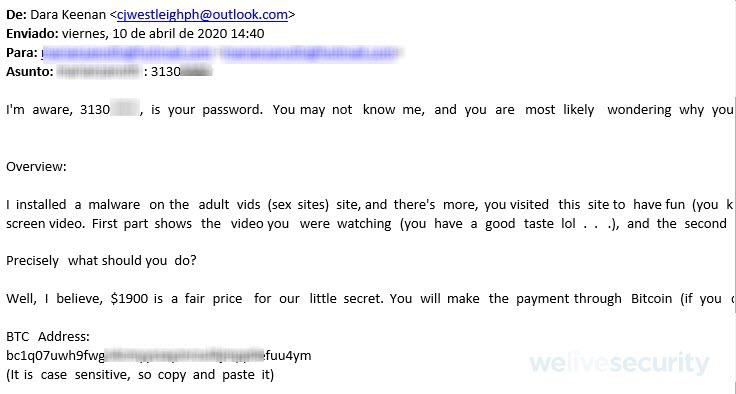

Imagen 2. Otro modelo de correo que se ha estado distribuyendo como parte de esta campaña de ingeniería social.

Como parte del engaño, los cibercriminales aclaran en el mensaje que el usuario dispone de 24 horas para enviar el dinero; de lo contrario, enviarán el supuesto video íntimo a todos sus contactos.

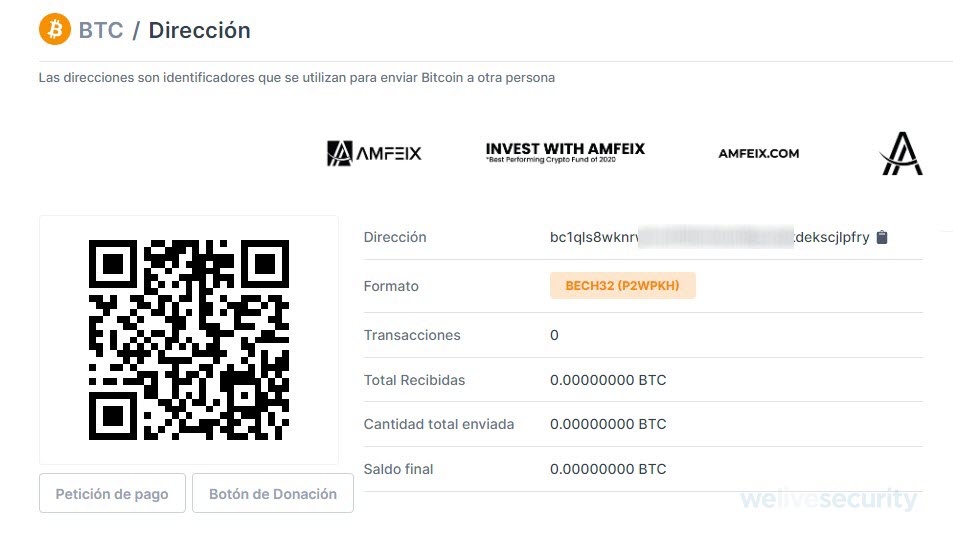

Luego de analizar algunos de los casos que nos han llegado de esta nueva campaña que parece haber comenzado entre el 8 y el 9 de abril, no parece que los cibercriminales hayan tenido los resultados esperados; al menos hasta el momento. Al corroborar las billeteras en las que solicitan el pago, las mismas no registran ningún movimiento, situación que difiere de las primeras campañas de 2018 donde los cibercriminales llegaron a recaudar hasta medio millón de dólares.

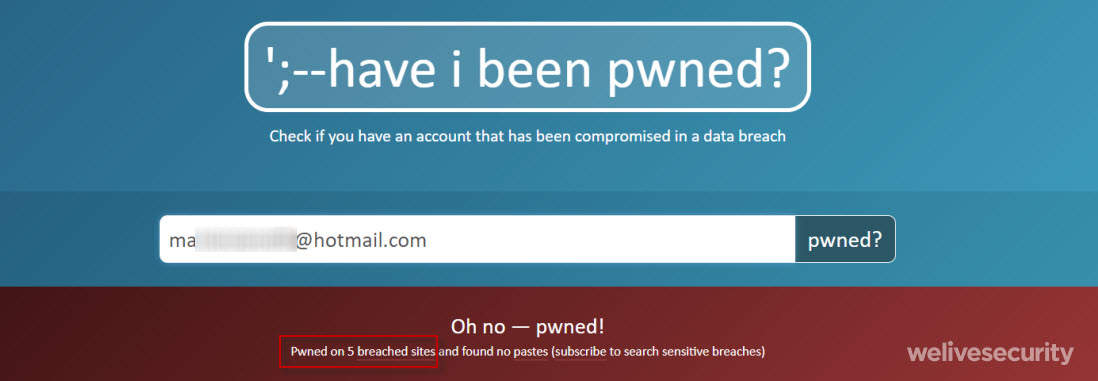

Volviendo al ataque, es importante entender que la contraseña robada no surge a partir de un acceso a la máquina del usuario, sino que todo indica que este tipo de campañas aprovechan las grandes filtraciones de datos, tal como la de Collection 1 a 5 con más de 2.200 millones de datos filtrados en febrero del año pasado.

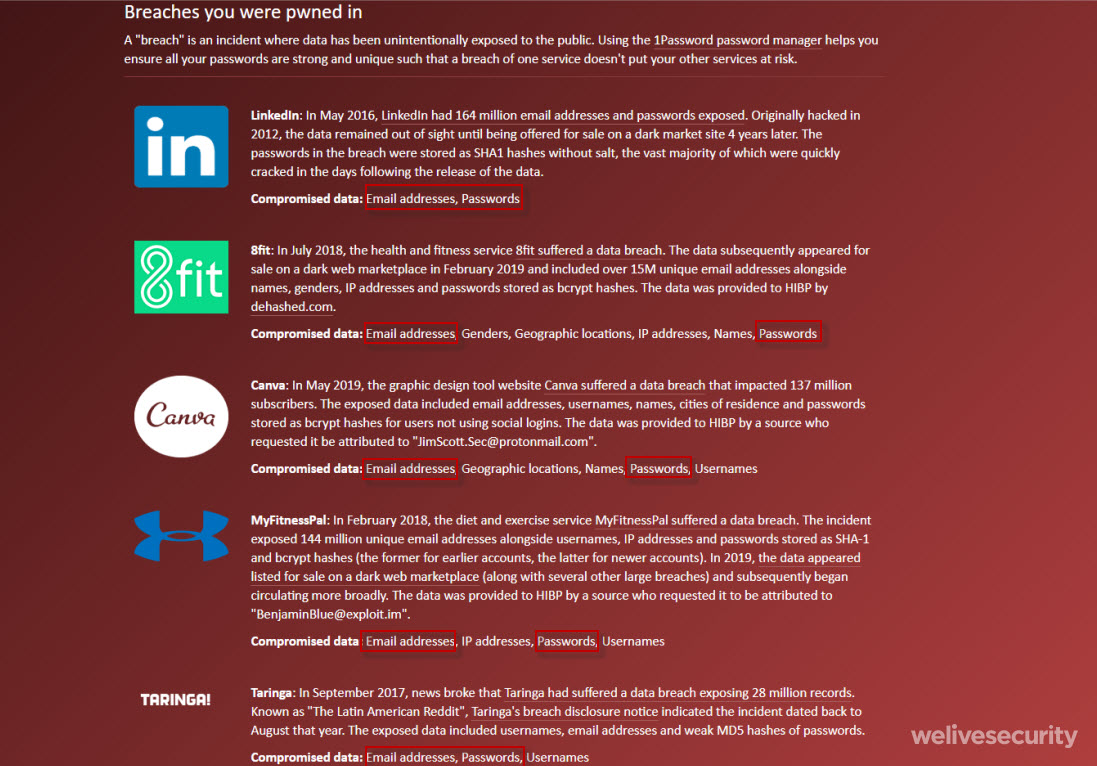

Luego de revisar en el sitio Have I been pwned las direcciones de algunos usuarios que recibieron estos correos, corroboramos que efectivamente las direcciones y contraseñas fueron filtradas en brechas de datos que sufrieron distintos servicios, como LinkedIn, Taringa, MyFitnessPal o Canva, por nombrar algunos.

Imagen 6. Plataformas y servicios que sufrieron incidentes de seguridad que derivaron en la filtración de información vinculada a la dirección de correo.

Dicho esto, para mitigar este tipo de amenazas, es fundamental contar con una política de cambio de credenciales de manera periódica (inclusive si los sitios no lo solicitan), activar el doble factor de autenticación en todos los servicios y sistemas que así lo permitan, y verificar regularmente si la contraseña utilizada fue parte de una filtración de datos. De esta manera, en caso de recibir este tipo de mensajes, el usuario puede desestimarlo sin entrar en pánico.

Quizás te interese: ¿Por qué es tan riesgoso reutilizar tu contraseña?