Ramnit es una botnet que se hizo conocida en la década del 2010 debido a su alta capacidad de infección y propagación. Aunque su actividad disminuyó luego del desmantelamiento de su infraestructura en 2015, un año después comenzó a recuperarse y no solo volvió a ubicarse en el top 5 de troyanos en el mercado, sino que su actividad se ha mantenido hasta ahora. Según los sistemas de telemetría de ESET, en la actualidad es una de las cuatro amenazas con mayor actividad en América Latina con más de 180 mil detecciones durante los primeros tres meses de 2023.

Su capacidad para infectar dispositivos y propagarse rápidamente, así como la sofisticación de las técnicas que implementa, la convierten en una de las botnets más riesgosas y persistentes de la actualidad.

Características de la botnet Ramnit

Ramnit es una botnet que fue descubierta por primera vez en 2010 y que apunta a sistemas Windows. Se propaga principalmente a través de la descarga de archivos maliciosos que son distribuidos generalmente a través de correos falsos, así como sitios fraudulentos o comprometidos. A lo largo de los años, Ramnit ha evolucionado y se han desarrollado variantes que han sido utilizadas para una variedad de actividades maliciosas, incluyendo el robo de información financiera y el secuestro de cuentas de redes sociales.

Para quienes no están familiarizados con el término, una botnet es un software malicioso que puede ser controlado por un atacante de manera remota. Es decir que un atacante puede realizar distintas acciones en un dispositivo infectado a través de instrucciones que son enviadas por un actor a distancia.

Una vez instalado en el sistema, Ramnit se configura para ejecutarse siempre al inicio de Windows mediante la modificación de las claves de registro. Luego, y persiguiendo su objetivo principal, recorre el sistema buscando robar credenciales bancarias, contraseñas y otra información financiera valiosa.

Otra variante de Ramnit, descubierta meses después del primer avistamiento de este malware, apunta al secuestro de cuentas de redes sociales, buscando hacerse con credenciales de acceso a cuentas como Facebook, Twitter y otras plataformas sociales. Una vez que un atacante tiene acceso a una cuenta de redes sociales, puede enviar mensajes de spam, propagar malware y realizar otras actividades maliciosas.

Uso de Ramnit por grupos cibercriminales

El malware Ramnit ha sido utilizado por varias bandas cibercriminales en el pasado y su popularidad ha llevado a que sea utilizado en diferentes campañas de ataques. Por ejemplo, se ha combinado con el troyano Qakbot, el cual ha sido utilizado por bandas centradas en el robo de credenciales bancarias alrededor de Latinoamérica y el mundo.

En febrero de 2015, el FBI lideró una operación internacional con el objetivo de desmantelar esta botnet. Esta operación se llevó a cabo en colaboración con las autoridades de varios países, incluidos Reino Unido y Países Bajos, así como agencias de seguridad de otros países. Para ello, los investigadores del FBI identificaron y localizaron los servidores utilizados para controlar y coordinar las actividades maliciosas. Luego, trabajaron con los proveedores de servicios de internet y los equipos de respuesta a incidentes de los países involucrados para desactivar los servidores y bloquear el tráfico de red asociado con la botnet.

Esta operación tuvo un impacto significativo en la capacidad de Ramnit para infectar y controlar dispositivos, y se estima que se eliminaron más de 300,000 equipos “zombie” en todo el mundo. Sin embargo, y como algunos expertos señalaron en su momento, este malware pudo resurgir. Todavía se desconoce si fue con una infraestructura totalmente nueva o si fue porque no se llegó a desmantelar por completo y quedaron nodos de la red anterior sin ser descubiertos.

¿Cómo se propaga Ramnit?

La botnet Ramnit se propaga, generalmente, a través de correos electrónicos fraudulentos. En ellos, se suplanta la identidad de distintos tipos de entidades, desde organizaciones dedicadas a caridad, compañías privadas de renombre mundial, como Amazon, pasando por entidades bancarias y hasta los mismos proveedores del correo electrónico del receptor, como Microsoft.

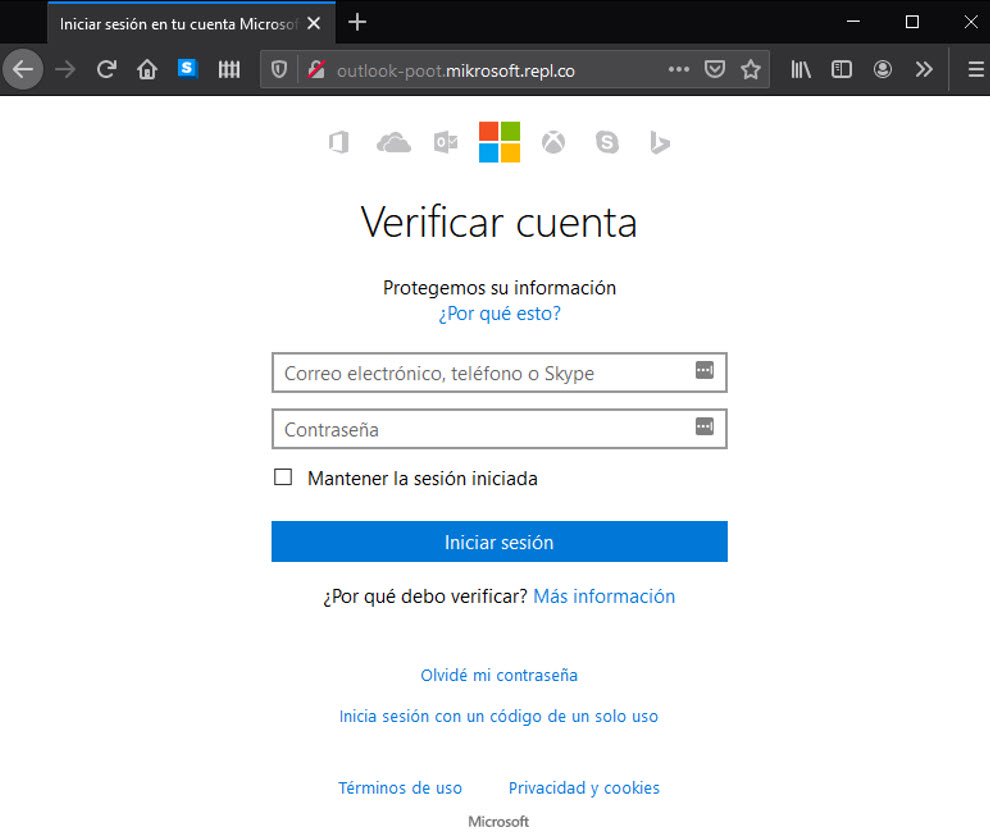

Sitio referenciado en un correo electrónico de phishing que luego descargaba Ramnit. Fuente: Twitter

Dentro de estas comunicaciones, los cibercriminal suelen adjuntar enlaces maliciosos o archivos adjuntos (generalmente en formato Word o Excel) que alojan o contienen al malware. Y en el cuerpo del correo, intiman a la víctima a descargar y ejecutar la amenaza.

¿Cómo sé si me he infectado?

Saber si un dispositivo se ha infectado con Ramnit puede ser un desafío, ya que este este malware está diseñado para operar en segundo plano y evitar la detección. Sin embargo, aquí hay algunas señales que pueden indicar la presencia de este programa malicioso en un equipo:

- Rendimiento lento del sistema: El malware Ramnit puede ralentizar el rendimiento del equipo al usar recursos del sistema para realizar actividades maliciosas propias de una botnet.

- Cambios en la página de inicio del navegador: Si la página de inicio del navegador se cambia a un sitio web desconocido, puede ser una señal de infección

- Comportamiento inusual del sistema: Si el equipo comienza a actuar de manera inusual, como abrir y cerrar programas automáticamente en el arranque o durante el funcionamiento, o no permite acceder a ciertas piezas de software, puede ser una señal de que el sistema ha sido comprometido.

- Archivos desaparecidos o modificados: Este código malicioso puede robar información personal, como contraseñas o datos de tarjetas de crédito, y también puede modificar o eliminar archivos.

- Errores o mensajes de error inesperados: Si surgen mensajes de error o solicitudes de acceso o modificación, sean reales o falsas, puede ser una señal de un comportamiento inusual y sospechoso.

Recomendaciones

Para protegerse contra la botnet Ramnit es importante tomar medidas preventivas:

- Instalar y mantener actualizado un software de protección confiable: Esto ayudará a detectar cualquier malware presente en el sistema y sobre todo prevenir su descarga.

- Actualizar regularmente el sistema operativo y otros programas: Los fabricantes de software a menudo lanzan actualizaciones de seguridad para corregir vulnerabilidades conocidas que los cibercriminales aprovechan para acceder a los sistemas. Es importante mantener el sistema operativo y otros programas actualizados para asegurarse de tener las últimas correcciones de seguridad.

- No abrir correos electrónicos o mensajes de personas desconocidas: Los correos electrónicos y mensajes de personas desconocidas pueden contener malware, por lo que es importante no abrirlos. Incluso si parece que provienen de una fuente confiable, siempre es mejor tener precaución y no abrir enlaces o archivos adjuntos en correos electrónicos sospechosos.

- Usar contraseñas seguras y cambiarlas regularmente: Las contraseñas seguras pueden ayudar a proteger la información personal. Se recomienda usar contraseñas complejas y únicas para cada cuenta y almacenarlas en un gestor de contraseñas.

- Evitar descargar software o archivos de fuentes desconocidas: Descargar software o archivos de fuentes desconocidas puede aumentar el riesgo de infectar el equipo con malware. Es importante descargar software solo de fuentes confiables y asegurarse de que los archivos estén verificados antes de descargarlos.

- Utilizar una conexión segura a Internet: Es importante utilizar una conexión segura a Internet, especialmente cuando se ingresa información personal o financiera en línea. Utilice una conexión segura y confiable, y evitar conectarse a redes Wi-Fi públicas no seguras que puedan permitir el acceso no autorizado a la información personal.

En caso de sospechar de una posible infección, con este u otros códigos maliciosos, es importante realizar un análisis del sistema con una solución de seguridad confiable, para encontrar y eliminar cualquier copia del código malicioso presente. También se deben cambiar todas las contraseñas inmediatamente de cualquier cuenta o servicio que se sospeche pudo haber sido afectado. Finalmente, si la amenaza realizó cambios irreversibles, podremos utilizar copias de seguridad para restaurar la información o archivos en caso de que contemos con una.