LockBit es un grupo de ransomware que opera bajo el modelo de Ransomware-as-a-Service (RaaS, por sus siglas en inglés) que está en actividad desde 2019 y es también una de las bandas qué mas víctimas lleva acumuladas en la escena del ransomware, entre ellas organizaciones de Brasil, México y Perú.

La actividad de LockBit fue importante en 2021 y lo siguió siendo en 2022. En mayo Lockbit acumuló 95 víctimas y concentró el 40% de víctimas de ransomware, superando a otros grupos de mucha actividad, como Conti, que fue el grupo más activo de 2021 y que durante los primeros cinco meses de 2022 afectó a muchas organizaciones.

Lectura recomendada: Ataques del ransomware Conti a Costa Rica: por qué se habla de un hecho sin precedentes (Podcast)

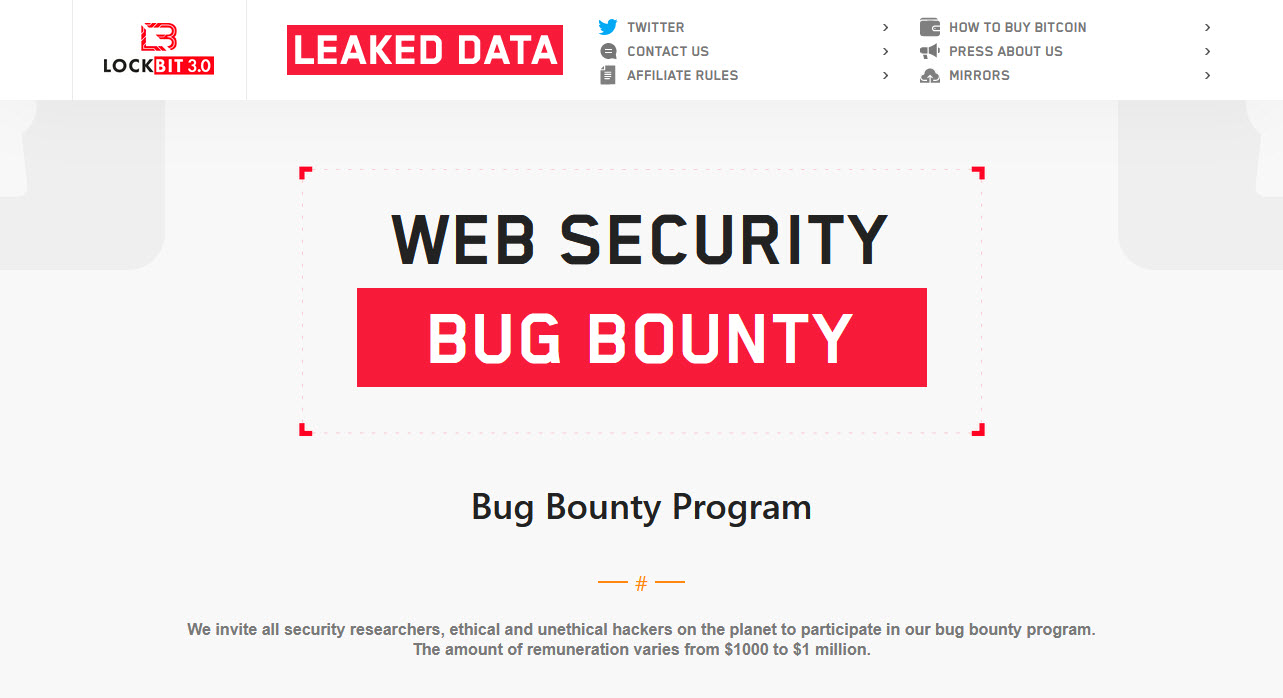

La noticia es que el grupo lanzó un nuevo sitio en la dark web y ahora pasó a llamarse LockBit 3.0. Si bien no publicaron detalles técnicos de los cambios que vienen con este relanzamiento, la principal novedad está en el anuncio de un programa de Bug Bounty, similar a los programas de recompensa que lanzan empresas y plataformas para que investigadores reporten vulnerabilidades para mejorar la seguridad de determinada tecnología a cambio de una recompensa económica.

En el nuevo sitio los cibercriminales invitan a investigadores éticos y no éticos a través de distintas categorías y ofrecen recompensas que van desde los $1.000 dólares hasta 1 millón.

Entre las categorías que ofrecen en su programa de Bug Bounty se incluyen vulnerabilidades, pero otras opciones que llaman la atención. Por ejemplo, el pago de un millón de dólares a quien pueda decir el nombre y apellido del jefe del grupo, y también la invitación a enviar ideas que lleven a mejorar el sitio y el software malicioso.

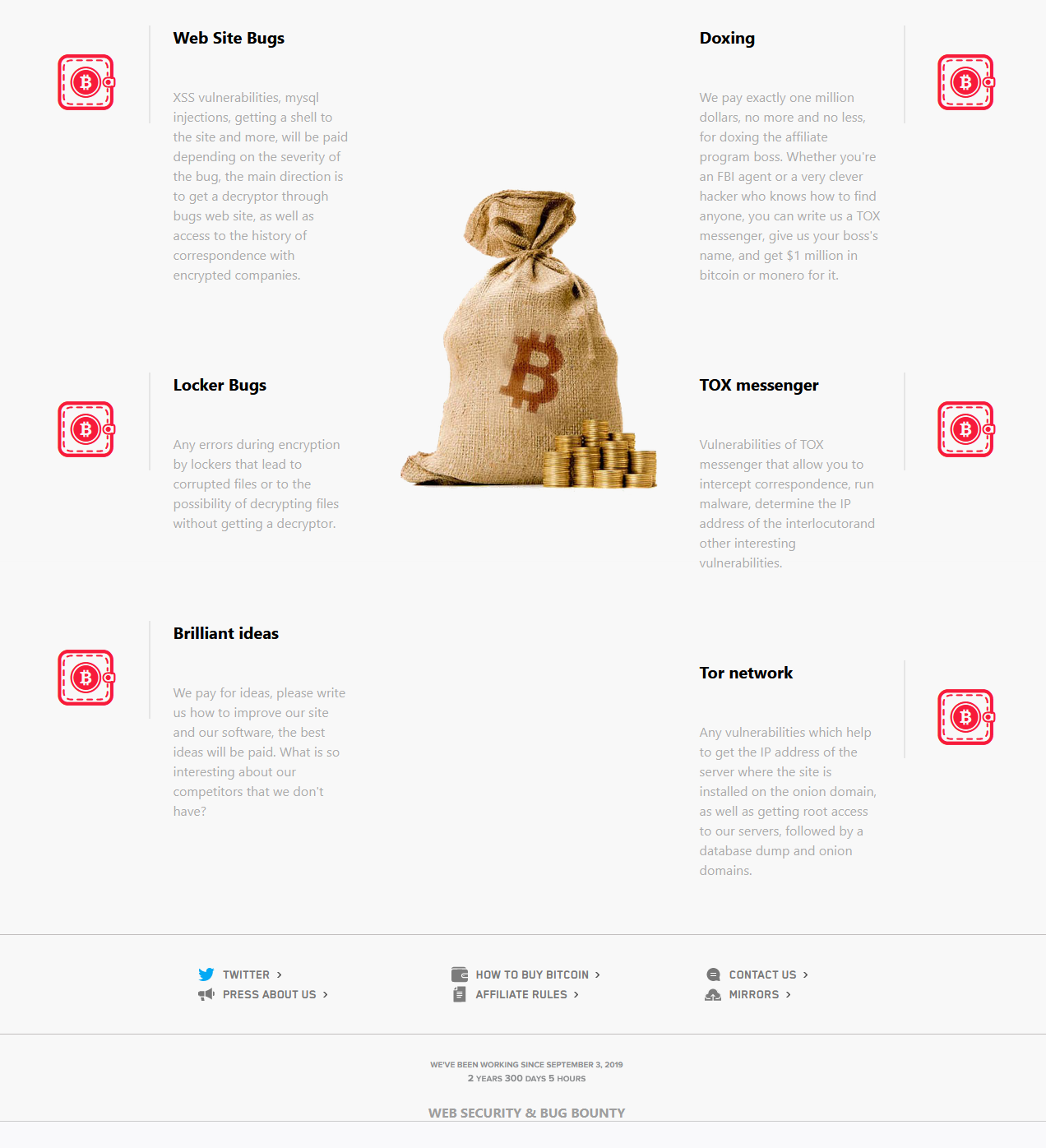

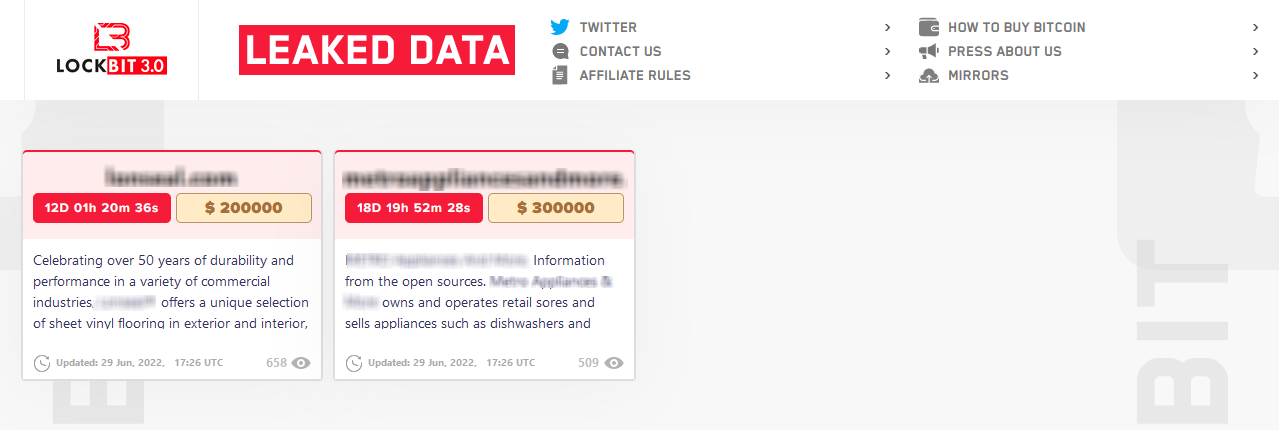

Otro cambio que se incluye en LockBit 3.0 es que luego de publicar el nombre de la víctima e indicar el plazo de tiempo para pagar o de lo contrario se publica la información para descargar, quienes lleguen al sitio tendrán ahora la posibilidad de pagar para extender por 24 horas la posibilidad de descargar la información, y también para borrar del blog todos los datos robados de la compañía para que nadie pueda descargarlos, o tener acceso a la información de forma indefinida.

Ejemplo de las primeras víctimas publicadas en el nuevo sitio con la fecha límite y la opción de pagar.

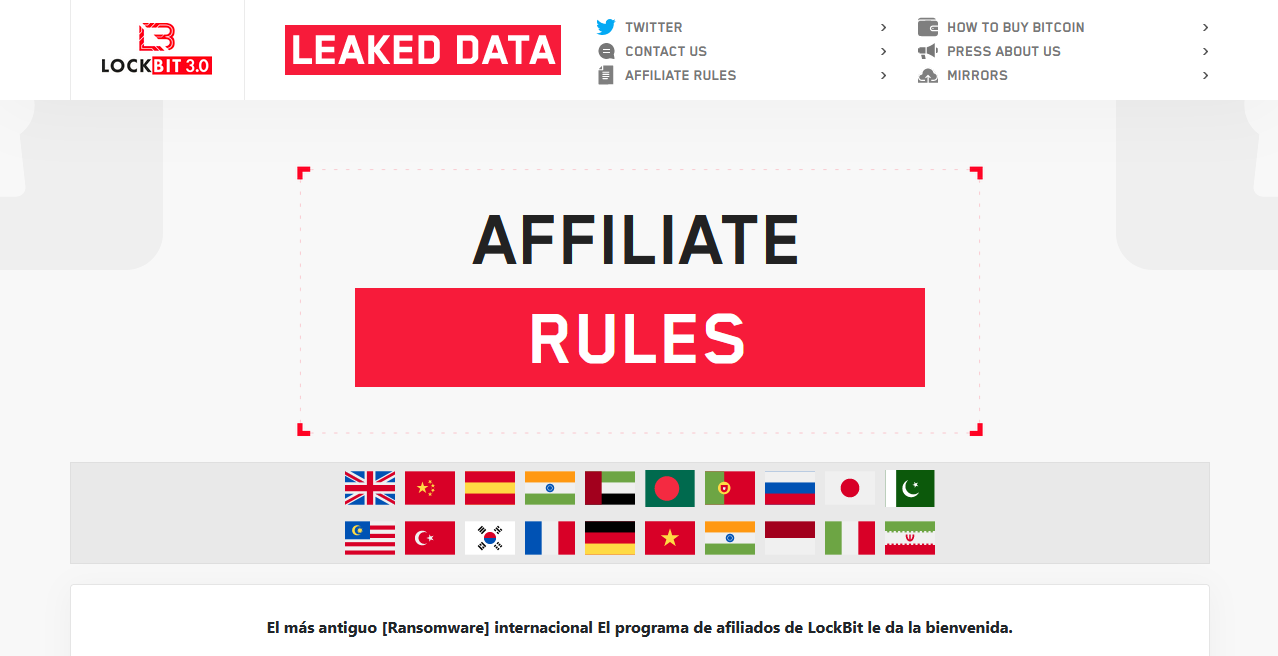

Otra de las novedades es la incorporación de Zcash como opción de pago, una moneda centrada en la privacidad que es difícil de rastrear. Otro dato curioso que demuestra el intento de promover el modelo de negocio del RaaS de forma innovadora es que ahora ofrece información detallada, y en varios idiomas, sobre su programa de afiliados.

A lo largo de estos años de actividad se estima que LockBit lleva acumuladas más de 850 organizaciones víctimas y desde el cierre de Conti se convirtió en el grupo en actividad con más víctimas.

Entre las formas más comunes que utiliza este RaaS para acceder a los sistemas de una organización están los correos de phishing, ataques a servicios RDP, y la explotación de vulnerabilidades.

Sin dudas que los cambios impulsados por LockBit merecen atención y deberían servir como un llamado de atención para revisar las medidas de seguridad de cada empresa y organización implementa. Tal vez sean un indicador del camino por el cual irá la industria del cibercrimen en los próximos meses. En el caso del ransomware concretamente, los cambios de LockBit y lo que ocurrió con ContiLeaks a comienzos de 2022 y la filtración de chats internos que permitió conocer detalles de cómo operan este tipo de bandas criminales, estos anuncios nos permiten tomar dimensión de la madurez que han logrado de estos grupos gracias al éxito que han tenido en los últimos años, donde han afectado a organizaciones gubernamentales e importantes compañías, lo cual les ha permitido amasar grandes sumas de dinero de víctimas dispuestas a pagar.

Lectura recomendada: Ransomware: ¿Pagar o no pagar? ¿Es legal o ilegal?