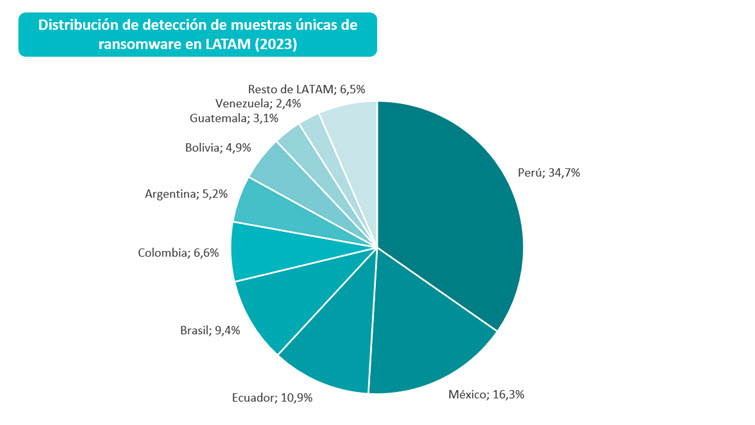

México se ubicaba a fines de 2023 en el segundo país de Latinoamérica, solo detrás de Perú, con más detecciones únicas en cuanto refiere a Ransomware con un total del 16.3% de distribución en LATAM conforme a la telemetría de ESET.

La tendencia para este año 2024 es que el ransomware seguirá siendo un enorme desafío en nuestra región y para México en particular. Los ciberdelincuentes no distinguirán entre sectores públicos o privados, empresas grandes o pequeñas.

Durante este primer trimestre, y a pesar de los enormes esfuerzos de las diferentes agencias gubernamentales como el FBI por detener estas actividades ilícitas, la forma en que siguen operando estos grupos es a través del Ransomware-as-a-Service.

Los grupos que han sido desmantelados o frenados resurgieron al invitar a sus afiliados a migrar a otros medios haciendo de esto un tipo de cooperación entre comunidades, es decir, por si el grupo A falla, pueden asociarse al grupo B o C dependiendo de las ideologías y motivaciones que persigan sus nuevos usuarios.

En México, se observan también exafiliados a estos grupos que deciden mantener el código fuente aún funcional y adaptarlo a distintas circunstancias para sus fines nada éticos.

A continuación, repasamos las familias de ransomware más activas en México durante el primer trimestre de este 2024, a pesar de que estas ya han sido identificadas en años anteriores por parte de ESET, siguen siendo una amenaza presente en el territorio mexicano debido a carencia de emplear buenas prácticas por los administradores de los sistemas.

Ransomware BlackMatter en México

En publicaciones pasadas se ha hecho hincapié en el impacto de ALPHV y BlackCat (posible sucesor de BlackMatter) que han tenido en LATAM.

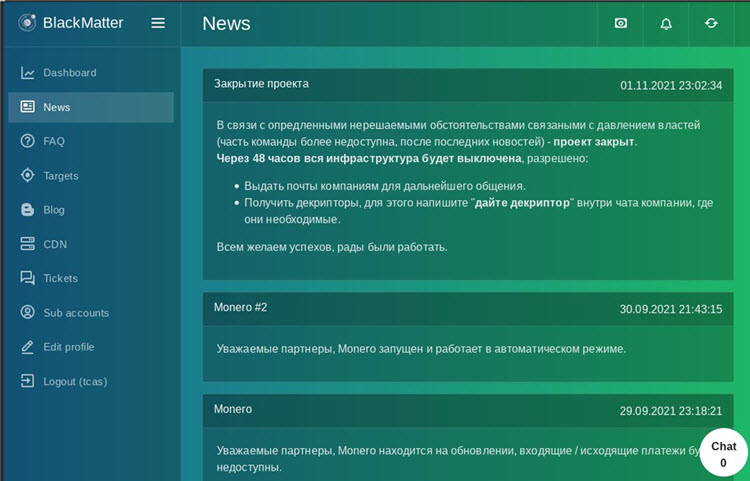

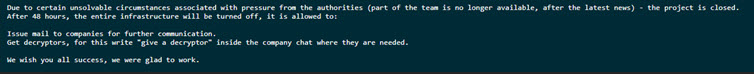

A pesar de que BlackMatter detuvo sus actividades “oficialmente” en noviembre del 2021, como se menciona en el post, recientemente investigaciones por parte de ESET, se observan muestras aún activas de este malware cuyas infecciones se debieron principalmente por las siguientes cuestiones:

- Los Sistemas Operativos Windows afectados eran aquellos que no contaban con parches aplicados debido a que ya no contaban con soporte (EoL), tampoco tenían instalado un producto antimalware y si contaban con alguno, este estaba totalmente desactualizado.

- El servicio de RDP estaba expuesto a Internet sin ningún firewall configurado y con contraseñas débiles susceptibles a ataques de fuerza bruta.

- Ausencia de soluciones para el monitoreo de servidores críticos.

- Implementación inadecuada de herramientas y/o políticas que pudieron detener la propagación de este malware.

Ransomware Phobos en México

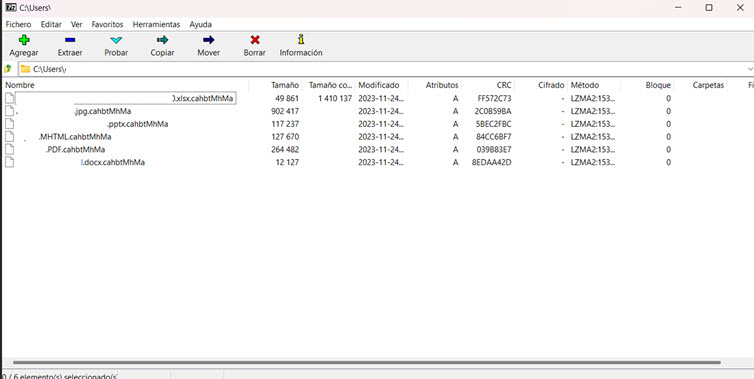

Este ransomware al ser una versión mejorada de Crysis y Dharma, fue detectado por primera vez en el año del 2018 y de igual manera que con BlackMatter, ha sobrevivido por su modelo de negocio (RaaS – Ransomware-as-a-Service).

Al ser publicado el código fuente en línea del padre de Phobos (Crysis) las distintas empresas de ciberseguridad lograron crear las llaves de descifrado, sin embargo, hasta hoy los ciberdelincuentes fueron más cautelosos y mejoraron con Phobos el algoritmo de cifrado, negando la posibilidad de que, si un equipo es afectado, este pueda recuperar su información.

Los vectores identificados para su propagación fueron los siguientes:

- Como sucedió con BlackMatter, el servicio de RDP estaba expuesto a Internet sin ningún firewall configurado y con ausencia de credenciales.

- Los Sistemas Operativos Windows afectados eran aquellos que no contaban con parches aplicados debido a que ya no contaban con soporte (EoL).

- Ausencia de controles y políticas en el acceso a los servidores o clientes.

- Ausencia de soluciones de antimalware actualizados.

Entre los sectores mayormente atacados por los tipos de ransomware antes mencionados se encontraron:

- Escuelas

- Transporte

- Petrolero

- Consultoras

Consejos para tomar en cuenta para evitar ser víctima del ransomware

- Realizar copias de seguridad de todos los sistemas críticos para prevenir pérdida de información.

- Mantener los Sistemas Operativos actualizados,

- En caso de que el Sistema Operativo vaya a terminar con su soporte por parte del fabricante, elegir aquel que permita que sus actualizaciones logren cubrir un periodo mayor de 2 años.

- Tener instalada una herramienta antimalware y que se encuentre actualizada.

- Deshabilitar o asegurar las conexiones RDP (usando una VPN, 2FA, restringiendo el acceso a los usuarios y las IP que realmente lo necesitan, utilizar un puerto diferente al predeterminado) además de contar con un firewall.

- Contar con una política de accesos y contraseñas para que: las contraseñas expiren (se recomiendan períodos de 60 o 90 días y forzar el cambio periódico de contraseña), tomando en cuenta que la longitud mínima sea de al menos 15 caracteres, con combinaciones de letras, números, signos. Además de que el tiempo de bloqueo por alcanzar el umbral de accesos denegados sea de al menos 15 minutos.

- Contar con soluciones que permitan el monitoreo de peticiones entrantes y salientes desde cualquier servidor y cliente.