También puedes abrir el chat de WhatsApp haciedo clic aquí.

Los ataques y fraudes online que utilizan la suplantación de identidad continúan en aumento. En gran parte, esto se debe a la mayor presencia de usuarios en medios virtuales, donde la identidad de una persona se convierte en un perfil fácil de duplicar. Por ejemplo, una fotografía que podemos descargar, una descripción que podemos copiar o una fecha de nacimiento pública. Sumado a esto se encuentra la falta de conciencia qué tiene el usuario promedio sobre la cantidad de información personal que está pública en Internet y los riesgos que esto supone.

Lectura recomendada: 10 reglas esenciales de seguridad en Internet

Como resultado, desde 2020 a esta parte los ataques que involucraron el robo de identidad aumentaron de manera desmedida y desde entonces la cantidad de denuncias no disminuyó.

La venta de dólares como anzuelo: un engaño vía WhatsApp que comienza con un phishing

Lamentablemente, pude comprobar en primera persona los peligros de que la información personal de un conocido caiga en manos de un cibercriminal.

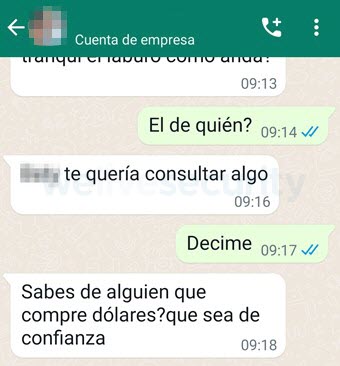

Una mañana, recibí un mensaje vía WhatsApp desde un número desconocido en el que se hacían pasar por una persona cercana a mi familia. Si bien mi naturaleza cautelosa me llevó a tomar precauciones, todo parecía real: si bien el número de teléfono era diferente, su perfil era una copia del perfil legítimo, incluyendo fotografía y nombre de su cuenta. Además, se dirigía a mí por un apodo que solo alguien cercano conocería.

Sin embargo, luego de mantener una conversación mínima para ponernos al día, me envía un mensaje totalmente fuera de lo común, tanto por los mensajes que estábamos intercambiando como por la relación que tengo con la persona cuya identidad fue suplantada: me pregunta si conozco personas interesadas en comprar dólares estadounidenses.

Imagen 1: Mensajes intercambiados con el estafador

Inmediatamente después del mensaje sospechoso intento comunicarme con mi amiga —ahora víctima— y la llamo a su teléfono real. Luego de hablar con ella confirmo que estaba siendo el blanco de un ataque de suplantación de identidad, pero no bajo las metodologías más comunes: el delincuente que se hacía pasar por ella me había contactado a través de un número distinto al de ella y utilizando una cuenta de WhatsApp diferente, con lo cual no se trataba de un caso de SIM swapping ni de robo de la cuenta de la aplicación.

Lectura recomendada: Crece el SIM Swapping: el fraude que permite robar acceso a cuentas bancarias clonando el chip

Con esto en mente, comenzamos a buscar posibles orígenes del ataque: ¿De dónde habían robado su fotografía y nombre completo? ¿Cómo poseían todos sus contactos? ¿Por qué habían elegido una aplicación como WhatsApp? ¿Qué objetivo tenía este ataque en particular?

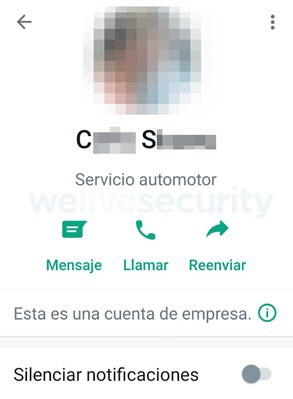

En primer lugar, notamos que la cuenta usada para llevar a cabo el engaño posiblemente haya sido robada, ya que se trataba de una cuenta de WhatsApp Business que pertenecía a una compañía del rubro automotor.

Imagen 2: Información del perfil falso.

Además, tras revisar sus redes sociales y perfiles en distintas aplicaciones, nos dimos cuenta de que mi amiga usaba la misma fotografía y nombre de perfil en otros servicios públicos. Esto podría significar que su cuenta de WhatsApp no fue comprometida y que los estafadores suplantaron su identidad utilizando otra cuenta robada de la red social de mensajería más popular en Argentina.

Los estafadores usaron la lista de contactos de Outlook

Paralelo a esto, y gracias a un mensaje de advertencia que envió mi amiga a todos sus contactos en su teléfono real, descubrimos que la mayoría de sus contactos de WhatsApp habían recibido mensajes similares al que recibí yo desde el mismo número.

Teniendo en cuenta la cantidad de contactos que habían sido contactados comprendimos que probablemente el estafador obtuvo una copia de seguridad de los contactos de mi amiga de alguna manera. Con esto en mente, puse el foco en un perfil que combinara todas las piezas robadas: una copia de su lista de contactos, fotografía y nombre completo. Si bien ciertas redes sociales permiten descubrir perfiles nuevos en base a contactos guardados, en ellas no se puede recuperar el número de teléfono de los mismos, con lo cual aplicaciones como Instagram fueron descartadas.

Un último tipo de perfil quedaba por descartar: sus cuentas de correo electrónico. Suponiendo que el cibercriminal tuvo acceso a su correo electrónico configurado para almacenar una copia de sus contactos, funcionalidad altamente utilizada en los smartphones, podría haber generado su perfil y contactado a sus allegados. Solo me faltaba una cosa para comprobar mi teoría: descubrir cómo fue el acceso inicial.

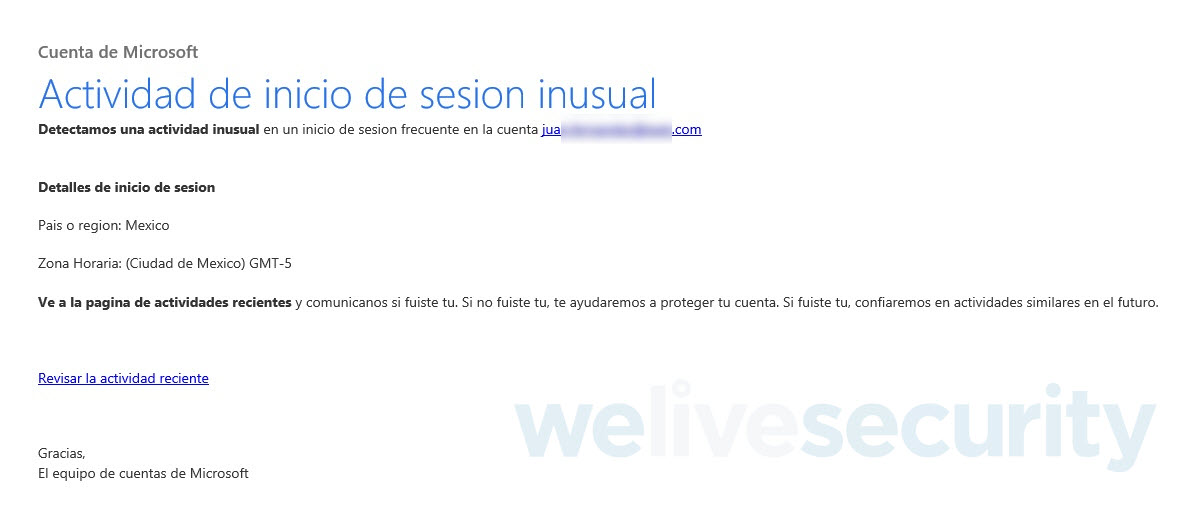

Sabiendo que el phishing es la modalidad de ataque más utilizada por los cibercriminales para robar cuentas de correo electrónico, partimos en la búsqueda dentro de sus correos para encontrar alguno sospechoso en donde haya ingresado. Y lo conseguimos: hace algunos meses mi amiga había sido víctima de un correo de phishing en el que se suplantaba la identidad de Microsoft y en el cual le solicitaban las credenciales utilizando como excusa una supuesta actividad inusual en la cuenta de la víctima. Un clásico engaño de ingeniería social. Si bien me comentó que le llamó la atención que soliciten su contraseña, no sospechó de un posible ataque al no ver consecuencias en el momento y se olvidó completamente del correo.

Imagen 3: Ejemplo de un correo de phishing similar en el cual se busca robar credenciales de acceso a correos electrónicos

Estafadores usan la lista de contactos almacenados en la cuenta de correo

Ordenando las piezas cronológicamente pude entender la mecánica de los cibercriminales: obtienen el acceso inicial mediante un ataque de phishing y, si la cuenta víctima tiene una copia de seguridad de sus contactos guardada, se comunican con ellos haciéndose pasar la víctima mediante un teléfono nuevo que no está asociado previamente a la víctima.

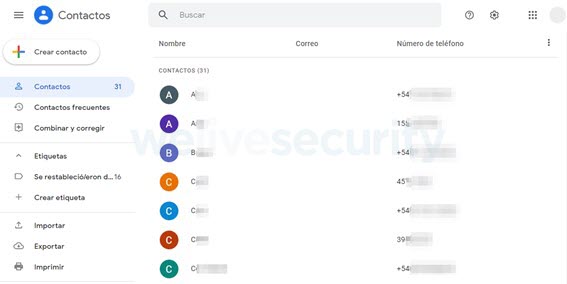

Uno de los aspectos clave para esta estafa, y que muchos usuarios desconocen, es la facilidad para obtener los contactos sincronizados habiendo ingresado a una cuenta de correo electrónico. En el caso de una cuenta de Google, por ejemplo, basta con buscar el submenú “Contactos” dentro de Gmail. Dentro de este podemos, no solo visualizar todos los contactos sincronizados con sus números y nombres asignados, sino también exportarlos en un formato ideal para este tipo de ataques.

Imagen 4: Contactos sincronizados en una cuenta de Google

Un último cabo suelto que mi curiosidad me pedía cerrar era comprender bien la finalidad del ataque: si bien logramos alertar a los contactos de mi amiga, ella cambió sus contraseñas y logramos evitar que prosperara el fraude, ¿cuál era su finalidad real?

Pensé que probablemente no había sido un incidente aislado, así que busqué casos similares. Y, efectivamente, parece que se trata de una metodología que ya fue alertada anteriormente: En Argentina al menos, a mediados de noviembre de 2021 creció la cantidad de casos reportados utilizando este modus operandi que por cierto continúa siendo utilizado por cibercriminales.

En los casos que observamos apuntando a usuarios de Argentina, luego de suplantar la identidad de la víctima, el cibercriminal convence a los contactos que tiene en su poder dólares para vender y que necesita que la persona le transfiera el dinero (que suele ser increíblemente menor a la cotización oficial) para concretar el acuerdo. Con el dinero ya transferido, el cibercriminal le promete a la persona que los dólares van a ser entregados, para luego bloquear el usuario y quedarse con el dinero.

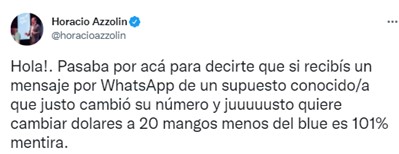

De hecho, el titular de la Unidad Fiscal Especializada en Ciberdelincuencia en Argentina (UFECI). Horacio Azzolín, advirtió amediados del año pasado sobre esta metodología en acenso en un extenso hilo de Twitter. Si bien la forma de conseguir los contactos de la víctima puede variar, ya que utilizan distintas formas de acceso inicial (robo de teléfonos, etc), una de las formas es el robo de cuentas de correo y de los contactos sincronizados a estas cuentas. Por ejemplo, de Outlook.

Imagen 5: Advertencia de Horacio Azzolin, titular de la UFECI.

Para evitar este tipo de estafas es importante tener en cuenta algunas recomendaciones que son tan simples como importantes y que ayudarán a evitar un dolor de cabeza tanto a nosotros como a nuestros allegados:

- Tener cuidado con aquellas comunicaciones que soliciten credenciales, ya que no suele ser un método que utilicen las aplicaciones. Además, es importante que sepamos cómo identificar un engaño de phishing para no caer la trampa, sobre todo teniendo en cuenta que es una modalidad muy común.

- Evitar compartir demasiada información en cuentas que no se utilizan con frecuencia, como nombre completo, imagen de perfil, edad, entre otros. Sobre todo, si se trata de información pública. Estos elementos le pueden permitir a un cibercriminal realizar un ataque de suplantación de identidad.

- Activar el doble factor de autenticación y utilizar una contraseña fuerte, especialmente en aquellas cuentas que tengan asociadas información de interés para los cibercriminales: Contactos, tarjetas bancarias, información personal identificable como documentos o pasaportes, información laboral, etcétera.

Si has sido víctima de este ataque o similar es importante tomar medidas para evitar consecuencias adicionales derivadas de este acceso indebido y el robo de identidad, como una posible infección con malware o uso de la cuenta de correo robada para enviar más comunicaciones fraudulentas. Algunas medidas recomendadas son:

- Cerrar sesión en la cuenta de correo afectada en todos los dispositivos, cambiar su contraseña y de ser posible activar el doble factor de autenticación.

- Modificar la contraseña en cada servicio en el cual utilices la misma contraseña robada o una versión similar, más aún si las credenciales incluyen la cuenta robada como usuario.

- Alertar a los contactos del ataque que se está llevando a cabo para evitar generar más víctimas. Para ello, son útiles las funcionalidades de envío de mensajes masivo, como la Difusión en WhatsApp o las historias en otras redes sociales.

- Realizar la denuncia correspondiente por suplantación de identidad y estafa al organismo correspondiente, según la legislación del país en donde sucedió.

- Monitorear con atención el comportamiento de otras cuentas que pueden haber sido comprometidas o que sean de interés cibercriminal, como cuentas bancarias, plataformas de compras en línea o redes sociales.