Qué es el ransomware PYSA

PYSA (acrónimo de Protect Your System Amigo) es un malware de tipo ransomware, una amenaza focalizada en secuestrar los archivos del equipo infectado cifrándolos y solicitando el pago de un rescate, generalmente en criptomonedas. Además, las familias más nuevas recurren a técnicas para extorsionar a la víctima que no acceda al pago, como la exfiltración de los archivos y el cold-calling (llamadas telefónicas presionando a las compañías).

El ransomware PYSA, una variante del ransomware Mespinoza surgido en octubre del 2019, es una amenaza que opera bajo el modelo de Ransomware-as-a-Service (RaaS,) que surgió en diciembre del 2019 y que tomó notoriedad durante fines del 2020 como muchas otras amenazas. El hecho de que funcione como un RaaS implica que los desarrolladores de este ransomware reclutan afiliados que se encargan de la distribución de la amenaza a cambio de un porcentaje de las ganancias que obtienen de los pagos que realizan las víctimas para recuperar sus archivos del cifrado.

PYSA cayó en la mira de instituciones como el FBI y la agencia de ciberseguridad de Francia por las víctimas de alto calibre que fueron afectadas: Instituciones educativas de todos los niveles, como la Universidad Autónoma de Barcelona y otras universidades, así como agencias gubernamentales europeas, grandes proveedores del sector salud, entre otros.

Este perfil de los blancos de ataque se debe, probablemente, a que las víctimas están más inclinadas a querer recuperar sus archivos a toda costa (y, por lo tanto, acceder al pago) aún si no son compañías con un gran capital.

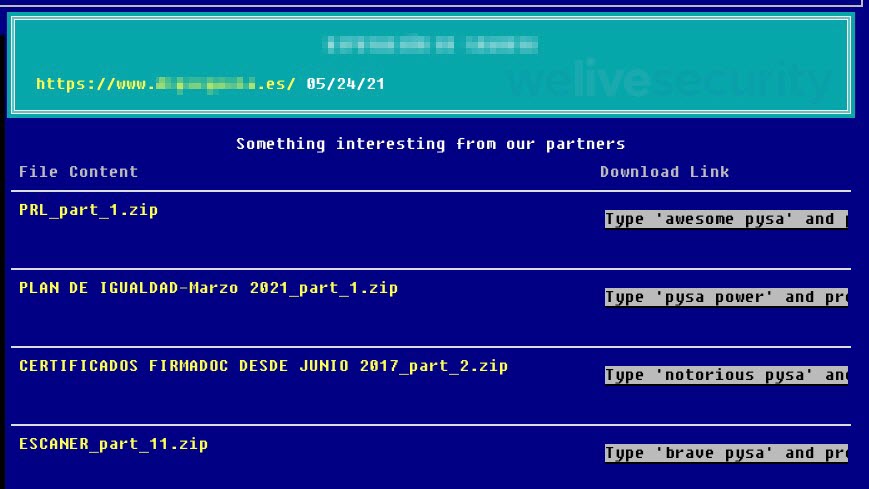

Como muchos otros grupos de ransomware, los operadores detrás de PYSA cuentan con un sitio en la Dark web que se actualiza con información de sus víctimas más recientes, así como los archivos exfiltrados de aquellas compañías que no hayan realizado el pago. Según Darktracer, en noviembre de 2021 acumulaba un total de 307 víctimas, de las cuales 59 se registraron ese mismo mes. Revisando los nombres de las víctimas en su sitio, identificamos organizaciones de España y de algunos países de América Latina, como Argentina, Brasil, Colombia y México.

Imagen 1: Entrada en el blog del ransomware PYSA con los detalles de una víctima española y la opción para para descargar los archivos

¿Cómo se distribuye el ransomware PYSA?

A diferencia de otras familias de ransomware conocidas, como Wannacry, PYSA utiliza la estrategia “operación humana” para su distribución e infección, ya que no se aprovecha de vulnerabilidades técnicas de manera automatizada. Por el contrario, los ataques de PYSA buscan obtener acceso a los sistemas de su víctima generalmente mediante:

- Correos electrónicos con phishing elaborados a medida del objetivo (spearphishing).

- Ataques de fuerza bruta contra sistemas desprotegidos con el protocolo RDP expuestos públicamente.

Además, y previo a la descarga del ransomware en el sistema de la víctima, los operadores detrás de PYSA utilizan herramientas relacionadas al pentesting para realizar tareas de reconocimiento dentro de los sistemas para recolectar otras credenciales, escalar privilegios, moverse lateralmente dentro de la red comprometida, etc.

Lectura recomendada: Vulnerabilidades más utilizadas por grupos de ransomware para obtener acceso inicial

Comportamiento del ransomware PYSA en un equipo infectado

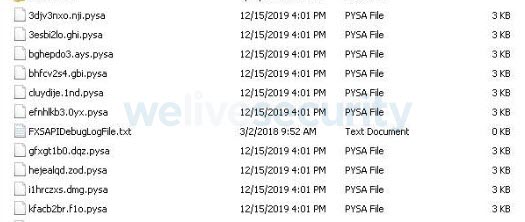

Al ejecutarse, PYSA crea un mutex para asegurarse que no haya otras instancias del ransomware corriendo en el mismo equipo. Si este ya existe, la amenaza finaliza su ejecución para prevenir un posible doble cifrado de los archivos de la víctima.

De continuar su ejecución, la amenaza sigue una lista de pasos muy específica:

- Crea hilos de ejecución que se encargarán del mecanismo de cifrado.

- Modifica de los registros del sistema para que la nota de rescate que se muestra a la víctima se abra cada vez que el equipo inicia.

- Prepara un script, llamado update.bat, para luego remover cualquier rastro de la amenaza en materia de archivos.

- Examina el sistema de archivos del equipo y genera dos listas, llamadas Allowlist y blacklist. En la primera, se incluyen archivos cuyas extensiones coincidan con una larga lista de extensiones interesantes, como .doc, .db, .zip, entre otros, y sean de mayor tamaño a 1 KB. En la segunda, se incluyen directorios críticos para el funcionamiento del sistema (como “C:\Windows”), ya que cifrarlos dificultaría el posible descifrado por parte de los atacantes. Al finalizar, todo archivo o directorio que no esté incluido en ninguna de las dos listas es marcado como “Allow”.

- Cifra el contenido de la lista “Allowlist” y no modifica aquellos archivos en la blacklist.

Para el cifrado de los archivos, PYSA utiliza una técnica híbrida: Primero se cifran con el algoritmo de cifrado simétrico AES-CBC, el cual utiliza una llave y un vector de inicialización. Estas dos piezas de información, con las cuales se podría deshacer el cifrado, son luego cifradas bajo el algoritmo RSA.

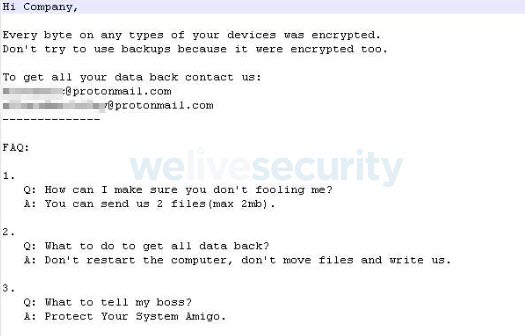

Una característica interesante de esta amenaza es que el pago del rescate se realiza de forma directa con los atacantes. Más específicamente, le indican a la víctima que se contacte con ellos mediante varios correos electrónicos de Protonmail, un servicio de correo que se destaca por su alto grado de anonimato.

Luego de finalizar con su accionar, utiliza el script mencionado anteriormente para eliminar tanto la carpeta que se creó temporalmente (con la ruta <directorio donde PYSA fue ejecutado>/pysa), así como el propio script almacenado en la carpeta C:\Users\<usuario>\AppData\Local\Temp.

Quizás te interese:

Ransomware Conti: principales características y cómo operan sus afiliados

Ryuk: principales características de este ransomware

Consejos para protegerse del ransomware PYSA

Como toda amenaza, existen recomendaciones para prevenir o aminorar las consecuencias de un ataque de este ransomware:

- Evitar abrir comunicaciones sospechosas que nos lleguen a través del correo electrónico o mensaje en redes sociales, y no interactuar con archivos o sitios adjuntos a las mismas.

- Configurar correctamente los protocolos de escritorio remoto (RDP), e inhabilitar aquellos que no sean necesarios.

- Implementar contraseñas fuertes y el doble factor de autenticación en todas las tecnologías que sea posible para evitar ataques de fuerza bruta.

- Descargar programas y archivos de fuentes oficiales y confiables.

- Utilizar una solución de seguridad de buena reputación, y mantenerla actualizada.

- Realizar backups de la información crítica o irremplazable de manera periódica.

Además, en caso de ser víctima de una infección con ransomware, no se recomienda contactar a los cibercriminales ni realizar el pago solicitado, ya que no hay garantías de que los cibercriminales tengan la llave para descifrar los archivos, ni que estén dispuestos a hacerlo.

Lectura recomendada:

Ransomware: ¿Pagar o no pagar? ¿Es legal o ilegal?

Tipos de backup y los errores más comunes a la hora de realizarlo

5 cosas que debería hacer antes de sufrir un ataque de ransomware