La era de las criptomonedas inicio en 2009 cuando se lanzó Bitcoin, la primera moneda digital descentralizada. Desde ese entonces, nuevas criptomonedas han ido surgiendo, entre las cuales se destacan algunas como Ethereum, Monero, Ripple, Litecoin, y IOTA.

Sobre todo a partir de 2017, muchos cibercriminales vieron una oportunidad atractiva en el crecimiento de las criptomonedas y fue así como empezaron a desarrollar amenazas que les permitieran hacerse con estas divisas. La minería sin consentimiento de la víctima suele realizarse a través de dos esquemas: mediante malware para minar criptomonedas alojado en el equipo de la víctima o a través de lo que se conoce como criptojacking, que consiste en utilizar scripts en el navegador para secuestrar el poder de procesamiento del equipo de las víctimas para minar criptomonedas y obtener dinero por esta operación.

Con el surgimiento de estas alternativas, los atacantes ya no solamente buscaban secuestrar la información de sus víctimas para obtener criptomonedas, por ejemplo, mediante el ransomware, sino que comenzaron a realizar ataques con el objetivo de secuestrar la capacidad de procesamiento de las víctimas para el minado. Durante los primeros años en los que comenzó a extenderse la práctica de la minería utilizando el poder de procesamiento de las víctimas, en los países donde no era redituable para los cibercriminales realizar ataques de ransomware—ya que las víctimas no contaban con los recursos para financiar el rescate de la información— comenzó a detectarse este tipo de campañas maliciosas.

Lectura recomendada: Minería de criptomonedas: respuesta a tres de las preguntas más frecuentes

Mineros de criptomonedas: el tipo de malware con más detecciones el último año

Tras el cierre a comienzos de 2019 de CoinHive, un script benigno para el minado de Monero a través del navegador que los cibercriminales utilizaron maliciosamente, las detecciones de mineros han ido en disminución, aunque en el último año han sido fluctuantes. Sin embargo, según datos de la telemetría de ESET, en 2020 el malware para minar criptomonedas continúa siendo la forma de malware con mayor cantidad de detecciones, por encima de los troyanos, el spyware y el ransomware.

Sabido es que los cibercriminales van cambiando y adoptando los esquemas qué generen mayor beneficio económico. En el caso de las criptomonedas, lejos de perder su valor muchas lo han aumentado desde 2020 a esta parte, al igual que su popularidad. Una de las que creció y cuyo valor se espera que siga creciendo este 2021 es Monero, una criptomoneda redituable para la minería y que ha sido la predilecta de los cibercriminales por distintas razones que tienen que ver con la privacidad y las posibilidades de anonimato. De hecho, algunos grupos de ransomware han cambiado y comenzaron a solicitar el pago de los rescates en Monero en lugar del Bitcoin.

En lo que va de este 2021 se han reportado campañas en las cuales los atacantes buscan convertir “máquinas comprometidas en ejércitos para el minado de criptomonedas”, tal como fue el hallazgo publicado a fines de marzo de este año en el cual investigadores descubrieron más de veinte millones de mineros en imágenes de Docker Hub.

En esta nueva ola de ataques los cibercriminales mayormente coinciden en la utilización de XMRig para minar Monero, que si bien no es un modelo malicioso, por sus características colaborativas se convirtió en algo atractivo para minar criptomonedas de forma ilegítima.

Vale la pena mencionar que los criminales utilizan un modus operandi cada vez más sofisticado, tal como es el caso de un nuevo malware llamado MosaicLoader que se destaca por descargar una amplia variedad de módulos maliciosos en el sistema de la víctima, según la configuración. Estos incluyen backdoors, adware, ladrones de cookies y criptomineros (XMRig). Similar con LemonDuck, un malware utilizado en campañas contra usuarios de Windows y Linux para la minería de criptomonedas y que además cuenta con capacidades adicionales, como robo de credenciales, movimiento lateral, remover controles de seguridad e incluso distribuir otros códigos maliciosos.

Por si esto fuera poco, en julio investigadores alertaron sobre un grupo de cibercriminales que opera desde 2020 con base en Rumania y que están realizando campañas maliciosas para minar criptomonedas con XMRig dirigidas a maquinas basadas en Linux.

¿Cómo es que llega a las computadoras de las víctimas esta amenaza?

Es importante destacar que los criptomineros muchas veces suelen ser distribuidos en campañas que incluyen otros códigos maliciosos, ya que buscan maximizar sus esfuerzos añadiendo la capacidad de minar criptomonedas utilizando los recursos de los sistemas comprometidos. Al igual que otras amenazas, como es el caso del ransomware o de los troyanos bancarios, las campañas de distribución de malware para minar criptomonedas utilizan el mismo modus operandi para su propagación. Algunos de los métodos más conocidos son: correos electrónicos de phishing con malware (malspam), URL maliciosas que redirigen a la descarga de un minero, a través de HTML maliciosos que se muestran como imágenes, mediante exploits que buscan aprovechar vulnerabilidades o incluso a través de aplicaciones potencialmente no deseadas (PUA).

Es de suma importancia destacar la evolución de los ataques que buscan minar de manera ilegal, ya que en la actualidad suelen ser más sofisticados al formar parte de campañas que involucran a otro tipo de amenazas, como downloaders, backdoors, adware, hasta incluso son embebidos dentro de un ataque de ransomware, como fue el caso de KryptoCibule, un malware descubierto por investigadores de ESET en 2020 y que representa una triple amenaza al cifra la información en el equipo comprometido, exfiltrar datos y además minar y robar criptomonedas.

¿Qué pasa en América Latina con esta amenaza?

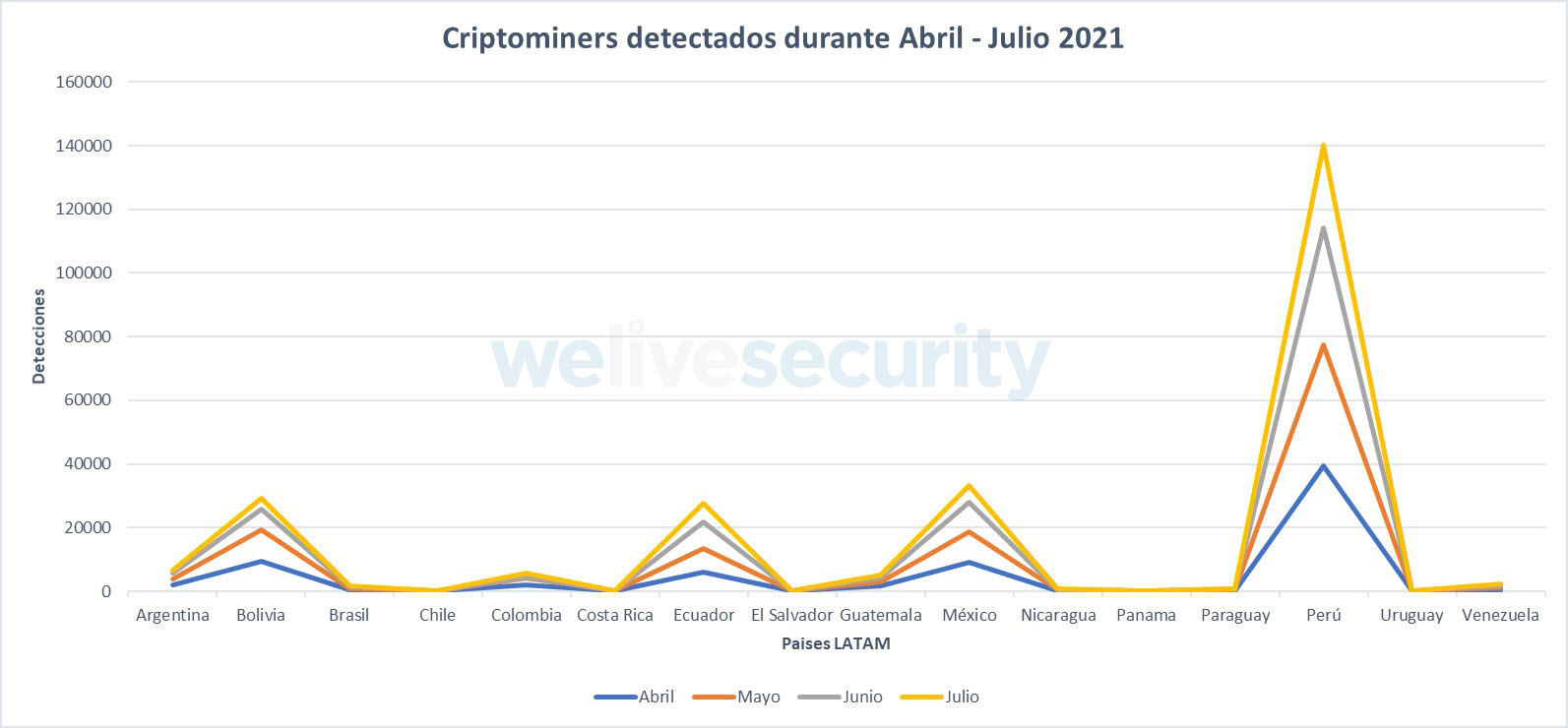

Como vimos, son varias las investigaciones que destacan el uso de criptomineros como parte de sus campañas de propagación de amenazas. En el caso particular de Latinoamérica, según desde del laboratorio de ESET entre abril y julio de 2021, el país en el cual se registró la mayor cantidad de detecciones del minero XMRig es Perú, seguido por México y Ecuador.

Imagen 1. Países con más detecciones de criptomineros en América Latina entre abril y julio de 2021.

¿Cómo detectar sí has sido víctima de criptojacking?

Uno de los primeros indicadores que podría alertar al usuario es que perciba una notable caída en el rendimiento del equipo al visitar un sitio o descargar algún software no oficial. Es por esto que resulta de suma importancia prestar atención a la funcionalidad del administrador de tareas del sistema operativo o del navegador utilizado, desde donde se puede ver los procesos, el uso de la CPU y la memoria para todas las pestañas y extensiones.

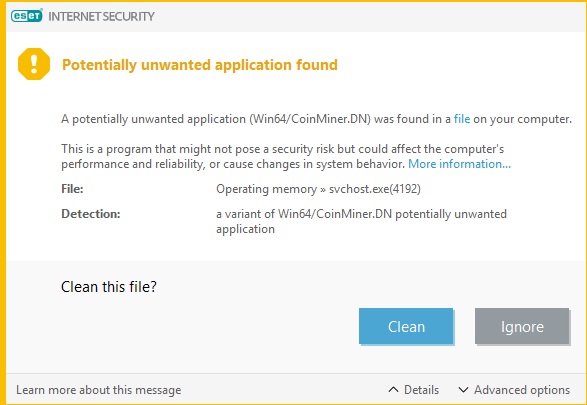

Además, es fundamental tener instalado y actualizado en tu equipo una solución de seguridad confiable para la detección de cualquier actividad sospechosa.

En el caso de nuestro producto ESET Internet Security, la solución emitirá una advertencia como la que se visualiza a continuación:

Imagen 2. Detección de criptominero por ESET Internet Security.

También se recomienda no descargar software de sitios no oficiales, ya que podría estar modificado y contener algún código malicioso, ya sea para minar criptomonedas o con otro fin malicioso. Por eso, la mejor opción es siempre utilizar software legítimo descargado de repositorios oficiales. En lo que respecta a las conexiones a redes públicas, es importante tomar los recaudos necesarios al utilizarlas para prevenir cualquier riesgo asociado.