Los ciberdelincuentes aprovechan sistemáticamente distintas vulnerabilidades en sitios web para llevar a cabo sus estafas. Hoy descubrimos un nuevo caso típico de phishing, destinado a robar datos de clientes de MasterCard, alojado en un sitio gubernamental de México.

El señuelo

Todo comienza con un correo que aparentemente llega desde Mastercard; pero, a decir verdad, está bastante explícito que el remitente no tiene nada que ver con la entidad. Si bien el engaño es bien básico, casi minimalista, podemos observar que se dirige a un usuario genérico, (no está personalizado), hace referencia a un problema con la cuenta, y por último que incluye un enlace oculto que dirige al usuario al sitio apócrifo.

Estos tres elementos se encuentran presentes en la mayoría de los casos de phishing. Aquí, la ingeniería social aplicada a un problema de seguridad y la subsecuente necesidad de desbloquear la cuenta funcionan como señuelo para pescar usuarios desprevenidos.

Este es el correo en cuestión; presta atención al remitente:

El sitio falso

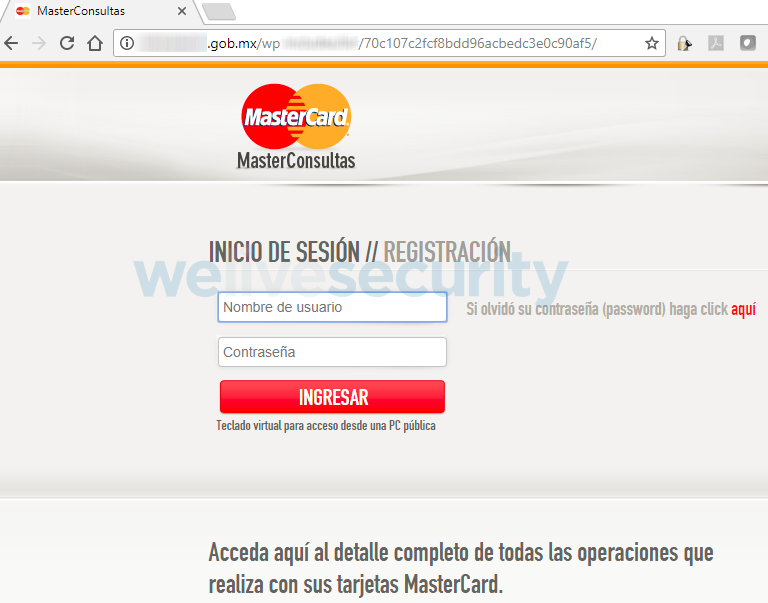

Cuando el usuario hace clic en el enlace es dirigido al sitio que podrás ver a continuación, en donde le pedirán sus credenciales (nombre de usuario y contraseña) de cliente MasterCard:

A simple vista, sin mirar el dominio, el portal se ve como una copia muy similar al sitio oficial de MasterConsultas. Sin embargo, cuando nos enfocamos en la barra de dirección, podemos observar que la página que almacena el engaño pertenece a un dominio gubernamental de México, ya que incluye la terminación ".gob.mx".

Ya sea por vulnerabilidades que pueda contener el servidor o porque hayan sido comprometidas las credenciales del administrador del sitio, es curioso que los cibercriminales hayan logrado almacenar esta estafa allí. Sin embargo, no es la primera vez que lo vemos y, dada la sensibilidad de este caso, dimos aviso al CERT de México.

Tras comprometerlo, los atacantes almacenaron algunas herramientas de fuerza bruta y dejaron una puerta trasera para poder acceder fácilmente a los datos robados que van dejando los clientes. Gracias a una webshell que instalaron, pueden subir, editar y manipular distintos elementos del servidor. Se trata de un script diseñado para ejecutar comandos en el servidor, generalmente usado para robar información o alojar códigos maliciosos de otra naturaleza.

De esta forma, los estafadores aprovecharon la reputación de un servidor legítimo que lograron vulnerar, en vez de usar los suyos, que podrían ser más fácilmente detectados por investigadores y autoridades.

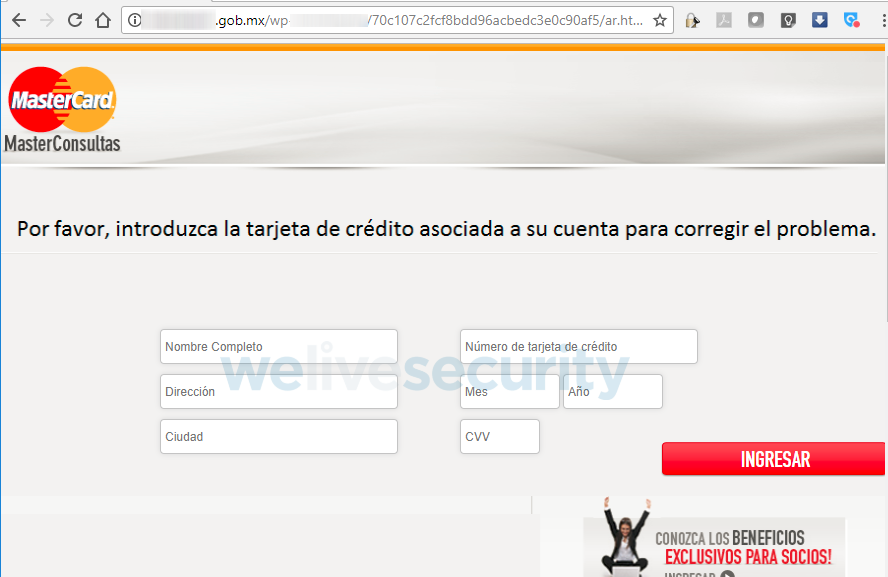

Siguiendo con el engaño, al cargar los datos de la víctima, el sitio fraudulento sigue pidiendo más información que, por supuesto, luego viajará a manos de los estafadores:

Este tipo de datos suele utilizarse entre ciberdelincuentes para lo que se denomina "carding", es decir, la compra de artículos por medio de tiendas en línea usando las credenciales robadas. Ese es, en muchos casos, el objetivo de un fraude como este.

¿Cómo protegerte?

La educación y las tecnologías de seguridad son tus principales aliados contra amenazas o engaños. El antivirus te protegerá en muchas oportunidades frente a descargas maliciosas, pero solo si lo acompañas con un comportamiento responsable en la Web, evitando hacer clic antes de considerar la legitimidad de un enlace o archivo, podrás mantenerte a salvo.

Sigue leyendo: Señales para detectar correos y sitios falsos

Créditos imagen: Bilanol / Shutterstock.com