En los últimos meses analizamos varias amenazas detectadas en cantidades mucho más elevadas que lo habitual en ciertos países, como Alemania y España. Uno de los casos más interesantes analizados recientemente parecería ser el del malware Nemucod, que propaga variantes del ransomware Teslacrypt, entre otras amenazas.

En este post vamos a analizar a Bayrob, otro troyano que ha estado atacando a varios países desde mediados de diciembre con el objetivo de conseguir el mayor número de víctimas posibles. A su vez, durante enero, ha sido la amenaza más detectada por ESET en varios países de Latinoamérica: Argentina, Chile, Colombia y Costa Rica.

Vector de ataque: archivo adjunto malicioso en un correo electrónico que pretende ser de Amazon

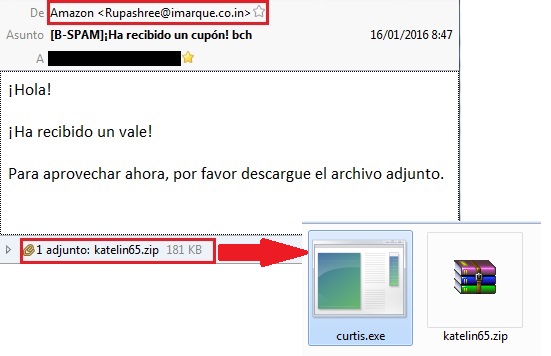

Al igual que muchas otras amenazas, Win32/Bayrob se propaga utilizando un vector de ataque clásico: un archivo adjunto malicioso en un correo electrónico. En varios casos, los criminales responsables de esta campaña trataron de atraer a sus víctimas haciéndose pasar por Amazon, aunque con solo verificar rápidamente la dirección del remitente era evidente que el correo no provenía de dicha empresa:

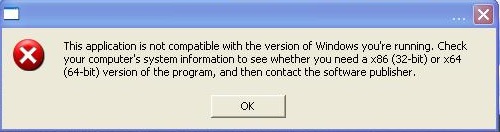

También podemos ver que el archivo ZIP adjunto contiene un ejecutable; este es el archivo de malware y, al abrirlo, comienza a llevar a cabo acciones maliciosas en el equipo. A la vez, muestra el siguiente mensaje de error para hacer creer a la víctima que el archivo descargado no se puede utilizar en su sistema:

Pero la realidad es muy diferente, dado que el malware ya está cargado en el sistema y los agresores podrían estar utilizándolo como un backdoor. El troyano se registra como un servicio del sistema y también puede modificar el registro del sistema para asegurarse que se va a volver a ejecutar luego de cada reinicio.

Uno de los objetivos de este troyano es robar información del equipo de la víctima. Entre los datos robados y enviados al servidor remoto, se encuentran los siguientes:

- Versión del sistema operativo

- Nombre del equipo

- Dirección IP del equipo

- Información sobre el sistema operativo y la configuración del sistema

- Dirección MAC

- Lista de servicios activos

Sin embargo, este tipo de información no es precisamente lo que los atacantes están buscando: su objetivo principal es obtener datos más críticos, como por ejemplo información de tarjetas de crédito y credenciales de banca online. Para ello, el troyano es capaz de comunicarse mediante el protocolo HTTP con un equipo remoto controlado por los atacantes y realizar las siguientes operaciones:

- Descargar archivos maliciosos desde un equipo remoto

- Ejecutar archivos ejecutables

- Enviar la lista de procesos activos a un equipo remoto

- Enviar la información recopilada

- Actualizarse a una nueva versión

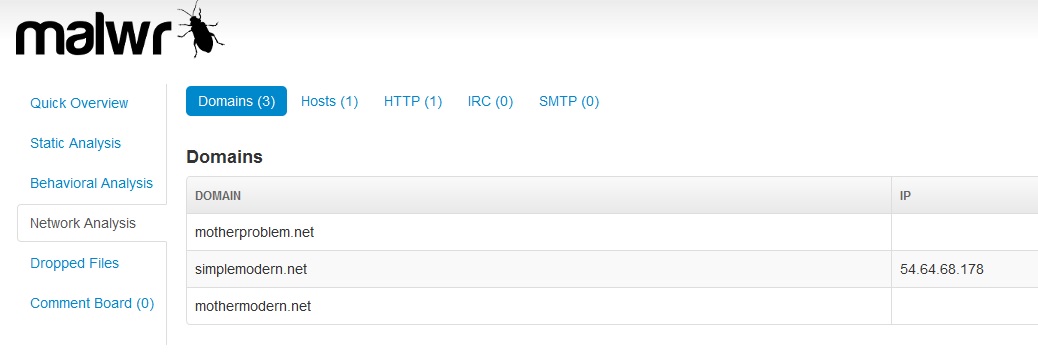

Otra característica interesante de este troyano es que puede generar varias direcciones URL, además de la que empleó para ponerse en contacto con el equipo remoto controlado por los atacantes. En este caso, por ejemplo, el malware utiliza tres direcciones URL diferentes:

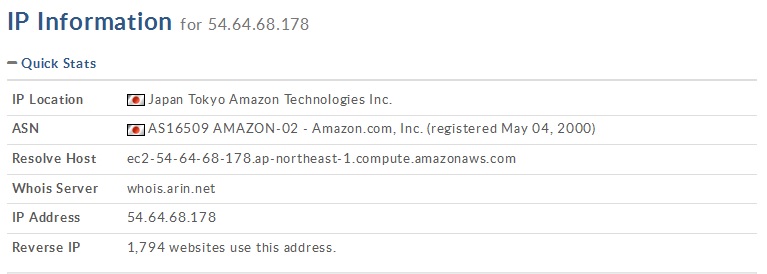

La URL "simplemodern.net" está registrada a nombre de Amazon Japón, como lo demuestra la siguiente información de whois; mientras que las otras dos no están relacionadas con los dominios de Amazon. Podemos pensar que los atacantes alquilaron un servidor perteneciente a la infraestructura de servicios web de Amazon para controlar los equipos infectados y enviarles comandos.

Sin embargo, esto no significa que el servidor de Amazon en sí esté infectado. Por el contrario, los criminales responsables de esta campaña están utilizando (y pagando) una infraestructura existente de servicios web proporcionada por Amazon Japón. Este hecho puede servir en la investigación, dado que las unidades policiales podrían comunicarse con Amazon, pedirle que desactive el servidor y, tal vez, conseguir algo de información sobre el cliente que compró el servicio web, lo que podría conducirlos hasta los criminales.

Impacto mundial de Win32/Bayrob

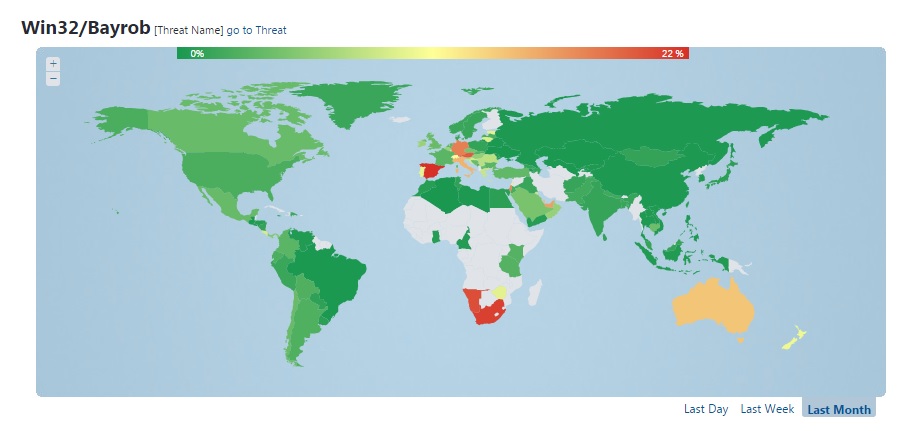

Al igual que ocurre con otras amenazas recientes anteriores a Win32/Bayrob, el impacto de este malware varía según la región del mundo que estemos observando. En este caso, los ataques se centraron principalmente en Europa, Sudáfrica, Australia y Nueva Zelanda.

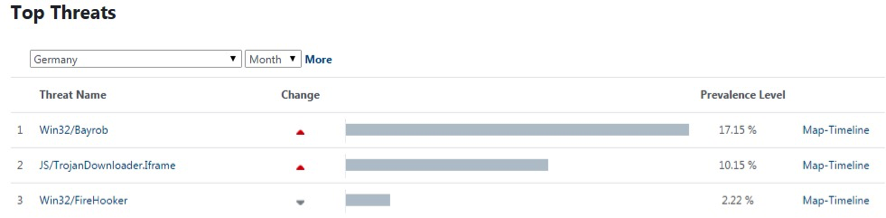

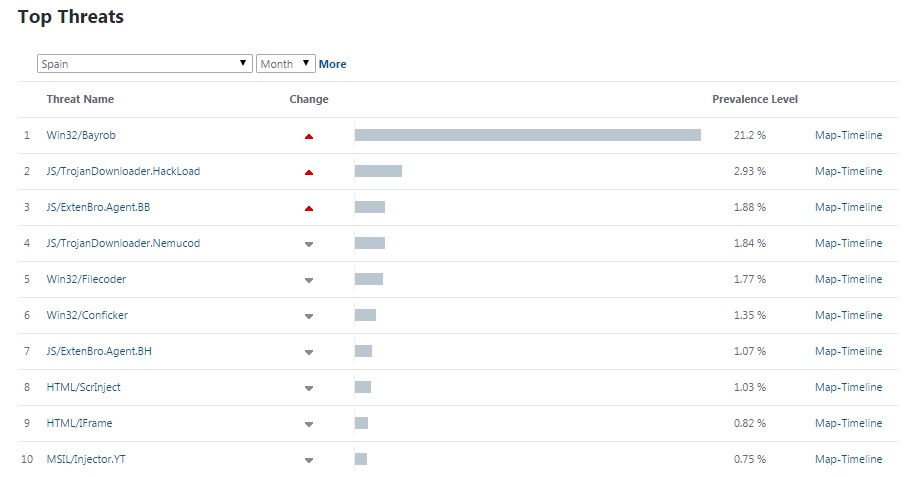

Dos de los países más afectados son Alemania y España. Si nos fijamos en las estadísticas de Virus Radar desde mediados de diciembre hasta mediados de enero, Bayrob fue el malware más detectado, con tasas que superaron el 15% en estos dos países, y con tasas significativas en otros países. Si bien los porcentajes en Latinoamérica son mucho menores, sabemos que allí también está presente.

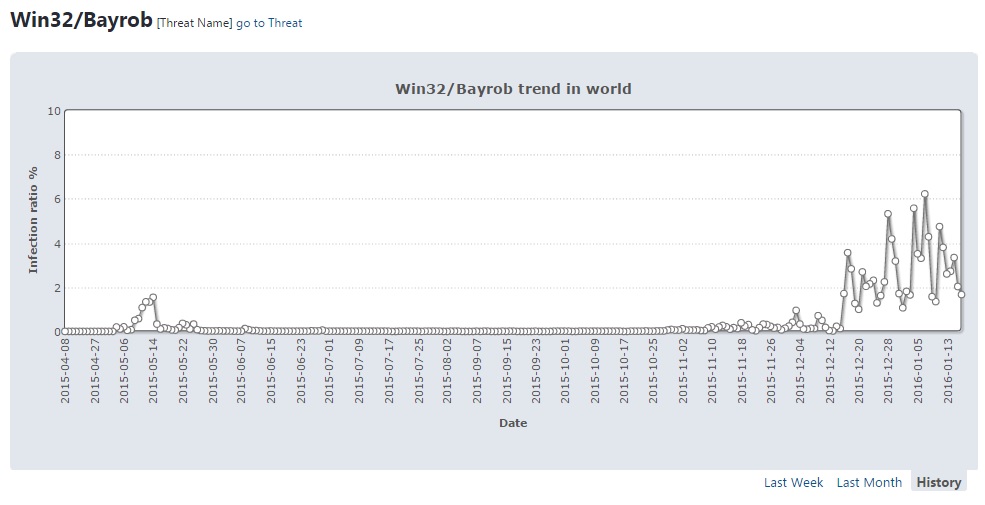

De hecho, las variantes anteriores del troyano Win32/Bayrob no fueron tan ampliamente reportadas como las que comenzaron a propagarse en diciembre, como muestra el siguiente gráfico:

Los mapas muestran que las tasas de detección no fueron tan altas en América del Norte, América del Sur, Asia y la mayor parte de África, como lo fueron en las demás regiones. Esto es muy extraño, ya que detectamos correos electrónicos maliciosos con Bayrob redactados en varios idiomas (aunque también podría tratarse de una táctica utilizada por los atacantes para enfocarse en distintos países por vez).

Los mapas muestran que las tasas de detección no fueron tan altas en América del Norte, América del Sur, Asia y la mayor parte de África, como lo fueron en las demás regiones. Esto es muy extraño, ya que detectamos correos electrónicos maliciosos con Bayrob redactados en varios idiomas (aunque también podría tratarse de una táctica utilizada por los atacantes para enfocarse en distintos países por vez).

Conclusión

Este tipo de campañas de malware, que tienen un gran impacto en países específicos durante un tiempo, se están volviendo cada vez más comunes. Podría significar el uso de una nueva estrategia que, en vez de intentar atraer el mayor número de víctimas posibles, por el contrario se centra en atacar ciertos mercados concretos de especial interés.

Sin embargo, como el método utilizado para difundir este tipo de malware es tan conocido y dado que también es fácil evitar la infección, hay que poner más esfuerzo en la concientización de los usuarios para que puedan reconocer este tipo de ataques con facilidad y eviten abrir archivos adjuntos maliciosos como el que acabamos de analizar.

Sigue leyendo: Hazte estas 5 preguntas antes de hacer clic en un enlace