Cada cierto tiempo, algunas campañas de propagación de malware consiguen unos altos niveles de propagación en ciertos países durante varios días. En esos casos, los usuarios se encuentran especialmente vulnerables si no protegen debidamente sus sistemas.

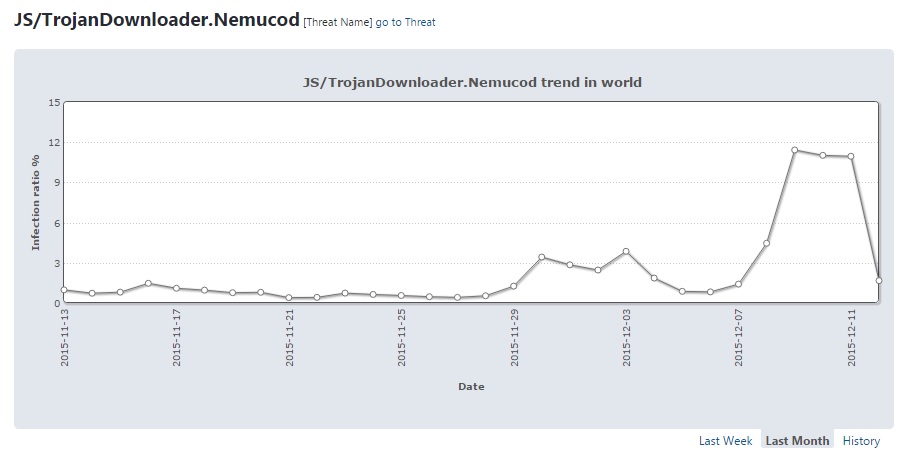

Recientemente hemos visto un ejemplo de este tipo de campañas, concretamente durante la semana pasada, cuando observamos un elevado aumento en las detecciones del troyano Nemucod, una amenaza que normalmente intenta descargar otro tipo de malware desde Internet. Estos niveles de detección fueron muy elevados en algunos países pero también de forma global, algo que podría indicar que se trataba de una campaña que no tenía como objetivo un país en particular sino que intentaba afectar al mayor número de usuarios posible.

Tienes un email (infectado)

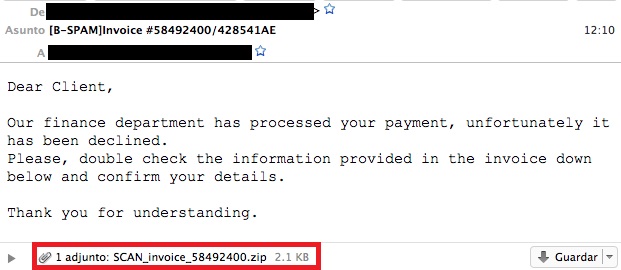

Como otras campañas de propagación de malware que hemos analizado recientemente, los atacantes utilizaron el correo electrónico como principal vector de ataque. Simulando ser una supuesta factura, los delincuentes trataban de engañar a los usuarios para que abrieran el fichero ZIP adjunto.

El remitente del correo es normalmente un usuario afectado previamente por este malware y que envía involuntariamente este tipo de correos de forma indiscriminada al mayor número de usuarios posible para conseguir que se siga propagando:

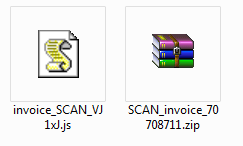

Si abrimos el fichero ZIP adjunto al correo encontramos una diferencia con los otros casos analizados recientemente. En lugar de un fichero EXE, el archivo comprimido contiene un fichero Javascript. Este cambio puede haber sido aplicado por los atacantes para evitar la detección del malware por parte de algunos escáneres de email y así poder conseguir un mayor número de víctimas:

Usando Javascript para descargar el payload

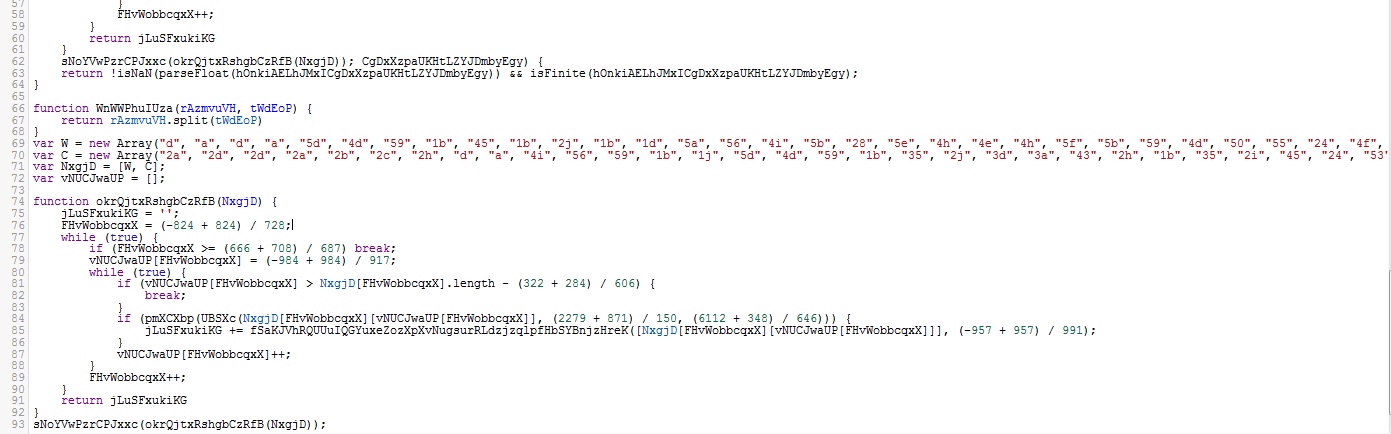

De cualquier forma, un fichero Javascript puede ser ejecutado normalmente por un usuario y es potencialmente tan peligroso como un EXE malicioso. Si analizamos el código del fichero encontramos alguna cosa interesante como que las variables usadas han recibido nombres supuestamente aleatorios. También encontramos dos arrays en el código que podrían ser una forma de ofuscar las IP o direcciones web utilizadas por los delincuentes para propagar este malware.

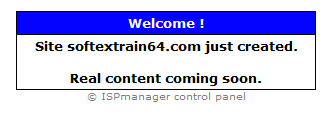

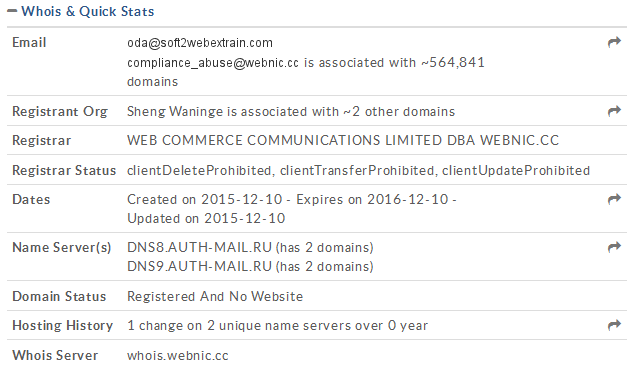

De hecho, encontramos dos dominios que fueron usados para propagar una nueva variante del ransomware Teslacrypt (detectado por las soluciones de ESET como Win32/Filecoder.EM), entre otras amenazas. Uno de estos dominios pertenece a un sitio web alemán que fue comprometido pero el otro tiene una fecha de creación reciente, tal y como podemos observar en la información proporcionada por un whois.

De hecho, encontramos dos dominios que fueron usados para propagar una nueva variante del ransomware Teslacrypt (detectado por las soluciones de ESET como Win32/Filecoder.EM), entre otras amenazas. Uno de estos dominios pertenece a un sitio web alemán que fue comprometido pero el otro tiene una fecha de creación reciente, tal y como podemos observar en la información proporcionada por un whois.

De hecho, esta web no contenía nada más que una advertencia indicando que se encontraba vacía porque el sitio web aun estaba siendo generado. No podemos afirmar rotundamente que esta web fuera creada para propagar estas amenazas pero la fecha de registro y donde se encuentra ubicado son bastante sospechosos.

De hecho, esta web no contenía nada más que una advertencia indicando que se encontraba vacía porque el sitio web aun estaba siendo generado. No podemos afirmar rotundamente que esta web fuera creada para propagar estas amenazas pero la fecha de registro y donde se encuentra ubicado son bastante sospechosos.

Infección por Teslacrypt

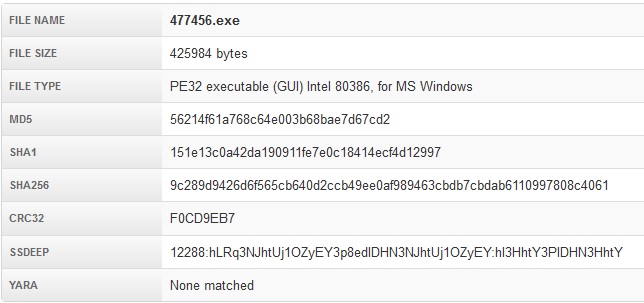

Tal y como ya hemos dicho, uno de los malware descargado desde las webs mencionadas era una variante del ransomware Teslacrypt. En cuanto al código malicioso, este se trataba de un fichero ejecutable usando números como nombre del mismo:

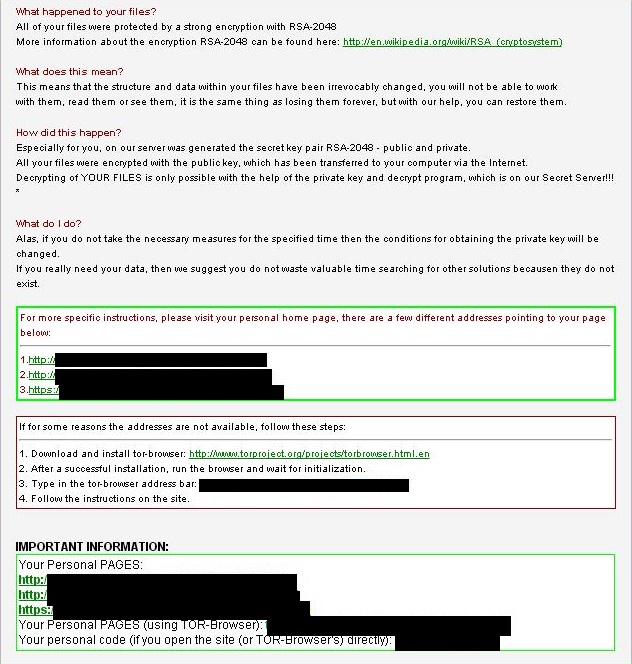

Si el usuario ejecuta este fichero el ransomware empezará a cifrar varios tipos de archivos como los que contienen imágenes, vídeos o documentos ofimáticos, entre otros. Cuando termina el cifrado se muestra la siguiente pantalla en el navegador:

Si el usuario ejecuta este fichero el ransomware empezará a cifrar varios tipos de archivos como los que contienen imágenes, vídeos o documentos ofimáticos, entre otros. Cuando termina el cifrado se muestra la siguiente pantalla en el navegador:

Esta plantilla ha sido utilizada por otras familias de ransomware e intenta explicar a las víctimas lo sucedido con sus archivos y la necesidad de pagar un rescate si quieren volver a recuperarlos.

Esta plantilla ha sido utilizada por otras familias de ransomware e intenta explicar a las víctimas lo sucedido con sus archivos y la necesidad de pagar un rescate si quieren volver a recuperarlos.

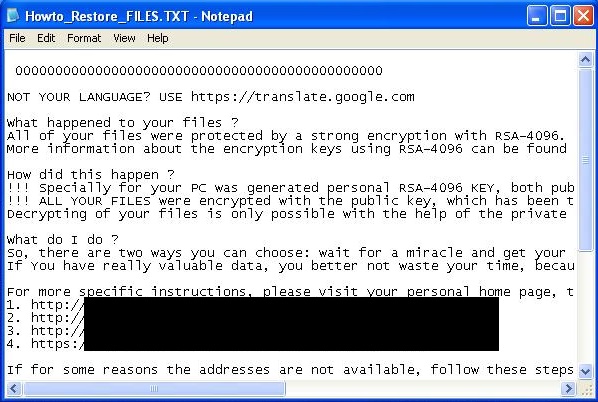

Asimismo, también se genera un fichero TXT que muestra unas instrucciones similares a las encontradas en el archivo HTML pero que contiene algunas contradicciones. Por ejemplo, en el fichero HTML se dice que el ransomware utiliza un cifrado RSA-2048, mientras que en el TXT se dice que el cifrado utilizado es RSA-4096:

Estas discrepancias pueden ser explicadas por el uso de plantillas de otras familias de ransomware como Cryptowall. Sin embargo, no importa el tipo de cifrado usado puesto que la mayoría de las veces los archivos no pueden ser restaurados a su estado original y el usuario pierde el acceso a su información.

Estas discrepancias pueden ser explicadas por el uso de plantillas de otras familias de ransomware como Cryptowall. Sin embargo, no importa el tipo de cifrado usado puesto que la mayoría de las veces los archivos no pueden ser restaurados a su estado original y el usuario pierde el acceso a su información.

Impacto de Nemucod alrededor del mundo

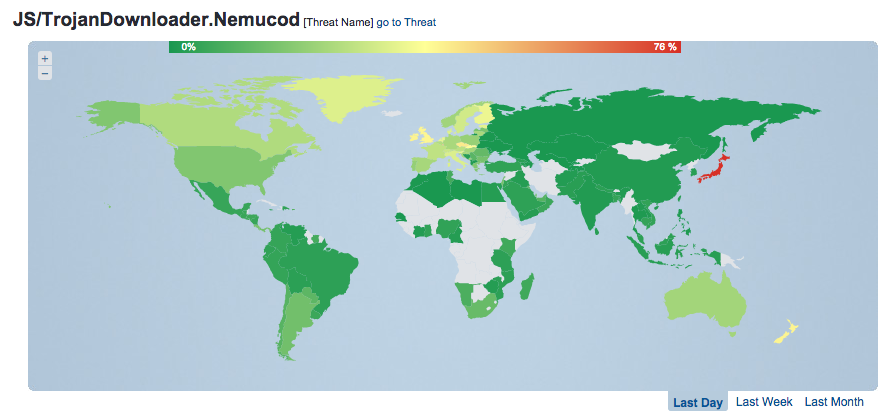

Esta campaña de propagación de malware ha sido especialmente interesante de analizar puesto que los índices de detección han sido inusualmente elevados. Hemos visto picos de detección de esta amenaza que superaban el 10% a nivel mundial, aunque el impacto ha sido mucho mayor en algunos países específicos. En Europa se han observado niveles de detección por encima del 20% en varios países (23% en España o 30% en Italia, por poner solo un par de ejemplos)

En otras regiones como América vimos un menor índice de detección pero más alto del habitual (Alrededor del 14% en Argentina y del 15% en EE.UU. y Canadá).

Sin embargo, el mayor índice de detección lo obtuvo, con diferencia, Japón. Durante más de dos días las detecciones del malware Nemucod alcanzaron porcentajes por encima del 75% en ese país. Todavía tenemos que investigar por qué este índice de detección fue tan elevado en Japón pero ha sido algo que no habíamos visto en mucho tiempo.

Sin embargo, el mayor índice de detección lo obtuvo, con diferencia, Japón. Durante más de dos días las detecciones del malware Nemucod alcanzaron porcentajes por encima del 75% en ese país. Todavía tenemos que investigar por qué este índice de detección fue tan elevado en Japón pero ha sido algo que no habíamos visto en mucho tiempo.

Conclusión

Esta nueva campaña de propagación de malware no ha afectado a tantos usuarios como otras detectadas previamente, al menos por los datos que manejamos y que vienen directamente de nuestros servicios de soporte técnico. Sin embargo, los altos índices de detección de esta amenaza demuestran que, durante algunos días, la cantidad de emails utilizados para propagar esta amenaza tuvo que ser significativamente elevada para alcanzar porcentajes tan altos.

El hecho de que, aparentemente, el número de usuarios afectados no haya sido tan elevado como en ocasiones anteriores en casos de ransomware puede ser buenas noticias. Podría significar que los usuarios están empezando a reconocer este tipo de correos como maliciosos y a usar medidas de protección capaces de detectar nuevas amenazas de forma rápida y eficaz.

Sea como sea, aun hay margen para mejorar las medidas de seguridad y evitar así lo problemas creados por una infección de ransomware. El punto de partida para protegerse de Nemucod y otras amenazas es usar una solución de seguridad al día. Sin duda, esta debe ser complementada con una copia de seguridad actualizada de los ficheros, de forma que se puedan recuperar rápidamente si se produce una infección por una amenaza de este tipo.