A la hora de analizar malware existen múltiples y diferentes herramientas para poder comprender qué cambios o qué comportamiento presenta el archivo que se está analizando. Tal vez las más famosas de esas aplicaciones son Process Monitor, Process Explorer, Regshot o Wireshark, entre otras.

Hoy hablaremos de una en particular llamada SysAnalyzer. Fue desarrollada por David Zimmer de iDefense Labs, y se encuentra en su versión 2.10.106. La herramienta es un conjunto de aplicaciones que ayuda a comprender en varios aspectos qué es lo que intenta realizar el malware en el sistema. Por el momento funciona en sistemas con Windows XP, pero su autor ha dicho que está trabajando en una actualización para sistemas con Windows 7 y de 64 bits.

SysAnalyzer es una aplicación que monitorea en tiempo real varios aspectos del sistema, lo que permite a los analistas obtener información sobre las acciones que realizó un archivo ejecutable. El análisis se hace ejecutando el programa que se desea probar; esto quiere decir que no detiene un programa infectado, sólo analiza su comportamiento.

¿Por qué utilizar SysAnalyzer?

La respuesta es simple: por comodidad. Esta herramienta resulta cómoda a la hora de recopilar información ya que contiene varias aplicaciones en una sola.

Supongamos que decides encarar un análisis y utilizas Regshot, Apate DNS y Process Monitor; tienes que iniciar una por una esas herramientas y realizar las configuraciones que requieran las mismas cada vez que procedas a un análisis. Con SysAnalyzer todo esto es automático, ya que con un clic, varias de las funcionalidades que tienen otras herramientas comienzan a trabajar y están integradas.

¿Hay desventajas?

Todo tiene su limitación, en este caso el límite lo marcará el tipo de archivo que quieras analizar. SysAnalyzer sólo tiene la capacidad de realizar un reporte sobre archivos con extencion .exe (ejecutables).

Los atributos del sistema que podrás monitorear o verificar son los siguientes:

- Procesos en ejecución

- Los puertos abiertos y el proceso asociado

- Bibliotecas inyectadas

- Controladores del sistema cargados

- Modificaciones de archivos

- Los cambios en las claves de registro

- HTTP, IRC y DNS

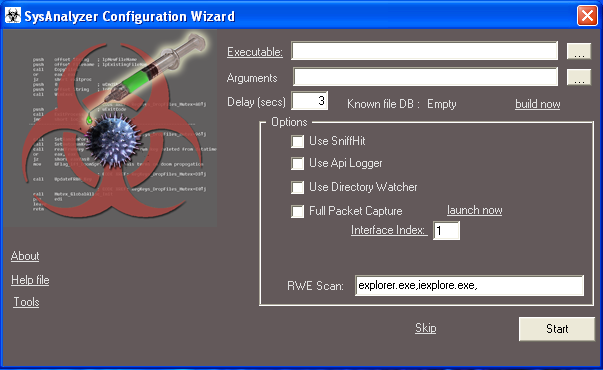

Al iniciar, en la ventana principal de la herramienta podremos visualizar los siguientes módulos:

Veamos cada uno en detalle:

- Delay: tiempo en segundos entre antes y después de las instantáneas

- Sniff Hit: la posibilidad de lanzar un sniffer (captura de las tramas de red) HTTP / IRC

- Api Logger: inyección en las API Dll

- Directory Watcher: supervisará el sistema para todas las actividades de creación, modificación y eliminación de archivos

- Full Packet Capture: para ejecutar una captura del paquete completo

Para demostrar el funcionamiento que nos puede proporcionar esta herramienta, analizaremos una muestra.

Analizando Dorkbot con SysAnalyzer

En la casilla "Executable" puedes buscar el archivo en el disco, o soltar directamente el ejecutable en el casillero. En "Options" marca los casilleros:

- Use SniffHit

- Use Directory Watcher

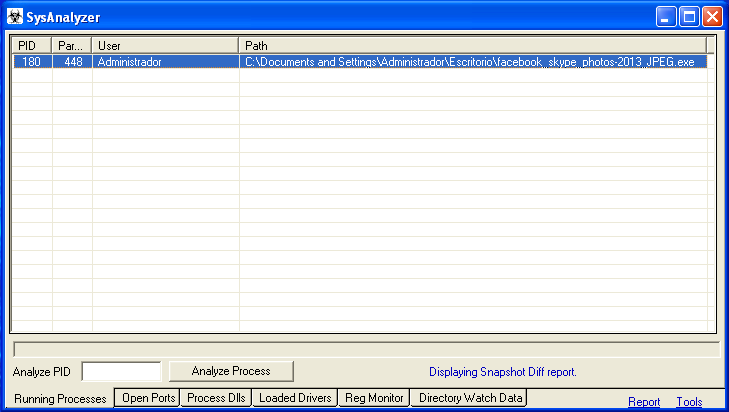

Cuando tengas seleccionado el ejecutable haz clic en “Start” y empezará a correr el programa. Podrás ver las acciones que ha hecho el ejecutable en las diferentes pestañas:

- Running Processess -> Procesos ejecutándose

- Open Ports -> Conexiones creadas

- Process Dlls -> Archivos de librerías dll cargadas o inyectadas

- Loaded Drivers -> Drivers cargados o modificados

- Reg Monitor -> Claves añadidas o modificadas en el registro

- Directory Watch Data -> Archivos creados y borrados durante la instalación

- Api Log -> Posible inyección en las API dll

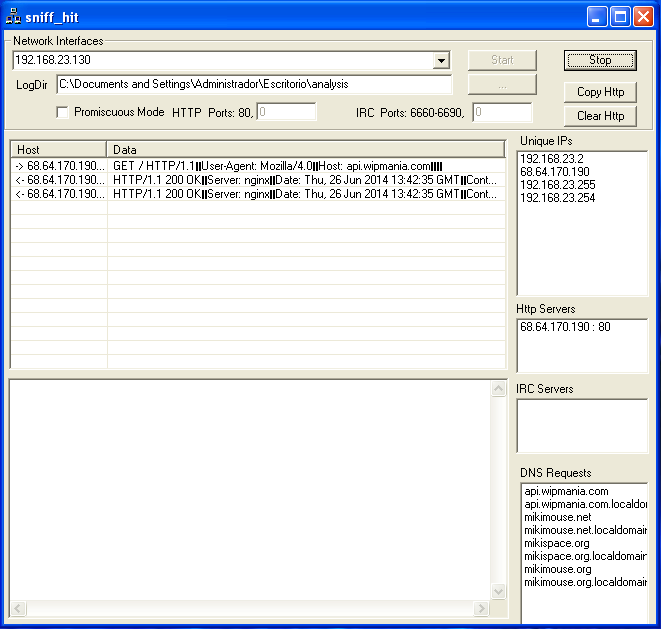

En la ventana "Sniff_hit" podrás visualizar las IP, los protocolos HTTP / IRC, DNS a los que conecta y las solicitudes que realiza:

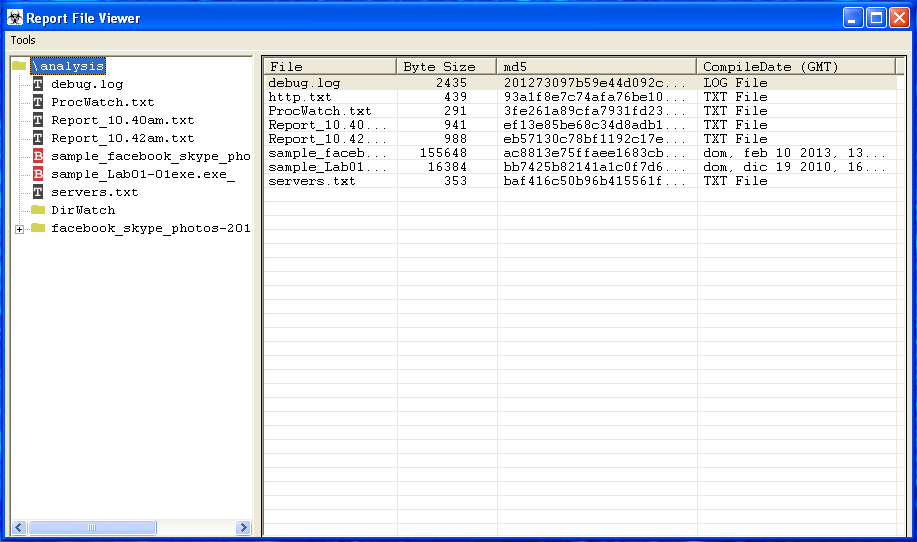

En "Report File Viewer" tendrás la posibilidad de ver el reporte que ha hecho SysAnalyzer sobre la aplicación que seleccionaste para analizar:

En conclusión, esta aplicación es una buena opción al momento de encarar un análisis sobre el comportamiento de un archivo. Esto no quiere decir que reemplaza o es mejor que otra, sino que es una alternativa a tener en cuenta para llevar a cabo un análisis dinámico y obtener información detallada de un ejecutable.