Este post es una traducción y adaptación de su versión original en We Live Security

Win32/TrojanDownloader.Nymaim es un troyano que además de permitir la descarga de otros códigos maliciosos también tiene características de ransomware. Está relacionado con una campaña que involucra exploits relacionados con DarkLeech y BHEK. Con la reciente detención de Paunch, autor de BHEK, esta campaña puede tener un periodo de inactividad, después de varios meses de actividad en los que podría haber puesto fin momentáneo de las operaciones de este malware, que estuvo activo durante algunos meses afectando alrededor de 20000 sitios. Recientemente, algunas estadísticas tomadas del panel de BHEK señalan que se han producido más de 2,8 millones de infecciones desde el inicio de esta campaña.

En un post anterior se presentaron las numerosas técnicas de ofuscación y la forma en que Win32/Nymaim infecta un sistema. En este post, presentamos un nuevo vector de infección, un estudio de diferentes diseños y precios de rescate de algunas campañas internacionales, así como un análisis completo de su protocolo de comunicación.

Vectores de infección

La primera vez que fue descubierto Win32/Nymaim, se tenía conocimiento de un solo vector de propagación: drive-by download usando BHEK. Ahora se conoce que hay por lo menos otra forma en que esta amenaza se propaga por Internet afectando a usuarios desprevenidos.

Blach Hat SEO

Desde finales de septiembre y por algunos días, una gran proporción de las detecciones en nuestros sistemas de Win32/Nymaim estaban relacionados con archivos descargados de Internet utilizando un navegador web. Dentro de las detecciones, Google es la URL de referencia para la mayoría de estas detecciones. De tal forma que cuando el usuario está buscando archivos descargables se ve afectado por estos archivos maliciosos. De hecho, tras el análisis de algunas de las páginas web que inician estas descargas maliciosas, se ve como utilizan técnicas de Black Hat SEO para tener mayor relevancia en las búsquedas de los usuarios.

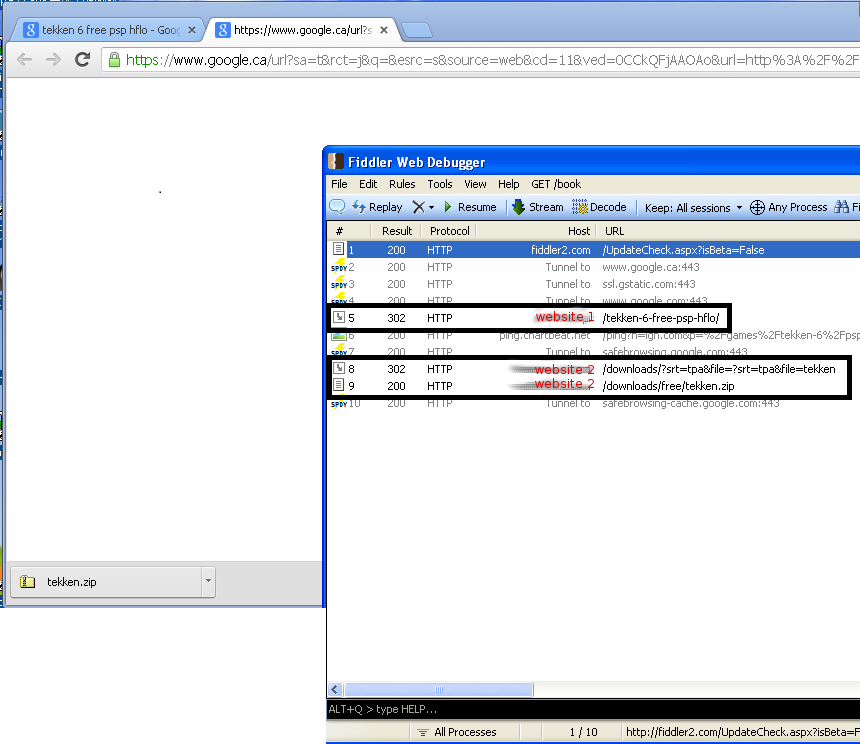

Los sitios web maliciosos que aparecen en los resultados de búsqueda son sólo páginas doorway. Estos sitios cambian constantemente, debido a que su page rank disminuye tan rápido como crece al principio de la campaña. Las doorway analizadas tienen el objetivo de lograr un mayor ranking de páginas falsas de sitios web populares. Una vez que un usuario hace clic en uno de estos resultados, se puede iniciar, sin ningún otro tipo de interacción, la descarga de un archivo cuyo nombre coincide en gran medida con la búsqueda. La función de la doorway es simplemente la de redirigir a los visitantes a otro sitio, el cual ha sido el mismo a lo largo de la investigación. La siguiente captura de pantalla ofrece una explicación visual del proceso.

Como se ve en la imagen, cuando el usuario hace clic en un resultado de búsqueda, el navegador se redirige primero a un segundo sitio, que apunta al archivo malicioso. El usuario solo puede ver que se descarga un archivo y una página web en blanco con una URL de Google.

El archivo descargado contiene un ejecutable que instala el malware en la computadora. Como el usuario está buscando algún tipo de contenido descargable es muy probable que este archivo sea ejecutado. Como ya se mencionó anteriormente, el archivo descargado y el ejecutable tienen nombres que están relacionados con la consulta el mismo archivo puede ser descargado con nombres diferentes. Una búsqueda en nuestros sistemas da cuenta de la variedad de nombres que puede tomar este tipo de archivos:

ieee-papers-on-soft-computing-pdf.exe

investments-9th-edition-2011-pdf.exe

video-studio-x4.exe

advance-web-technology-pdf.exe

new-headway-beginner-3rd-edition.exe

lourdes-munch-galindo-fundamentos-de-administraci-n-pdf.exe

numerical-analysis-by-richard-burden-and-douglas-faires-pdf.exe

speakout-pre-intermediate-wb-pdf.exe

nfs-shift-wvga-apk.exe

barbie-12-dancing-princesses-soundtrack.exe

donkey-kong-country-3-rom-portugues.exe

descargar-libro-english-unlimited-pre-intermediate-pdf.exe

Todos los nombres de archivos mostrados son para el mismo archivo. Cuando un usuario busca contenido descargable en Internet, incluyendo contenido ilegal, suelen aparecer resultados de sitios web sospechosos. En este caso lo que es inusual es que el código malicioso se descarga una vez el usuario da clic en un resultado de búsqueda de Google.

Nuestros sistemas han detectado varias familias de malware que utilizan este mismo mecanismo de propagación. El payload cambia con frecuencia, descargando el mismo contenido durante un tiempo determinado. Estos contenidos están relacionados con falsas soluciones antivirus (detectados por ESET como Win32/AdWare.SecurityProtection.A) y con detecciones de Win32/Sirefef y Win32/Nymaim.

Diseños y precios de rescate

Durante la investigación, se han detectado diseños de varias campañas en el mundo. Win32/Nymaim tiene campañas diseñadas especialmente para afectar países de Europa y América del Norte. Estos son algunos de los países para los cuales se han podido detectar diseños específicos:

- Austria

- Canadá

- Francia

- Alemania

- Irlanda

- México

- Países Bajos

- Noruega

- Rumanía

- España

- Reino Unido

- Estados Unidos

En los países para los que no se tiene algún diseño particular, Win32/Nymaim se descarga en la máquina de la víctima permitiendo que más adelante el atacante pueda descargar otras muestras de malware.

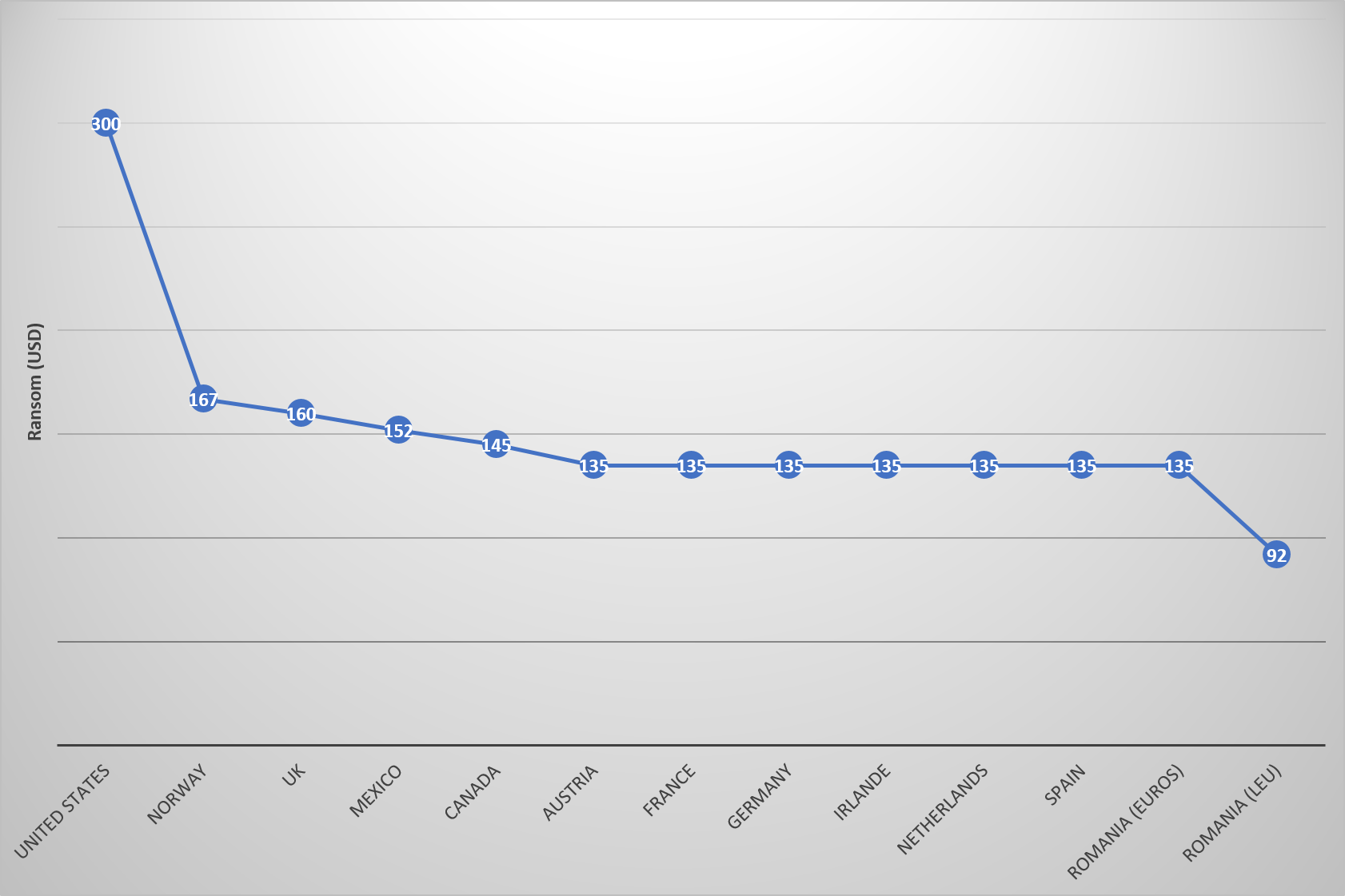

El precio del rescate es diferente de un país a otro. El siguiente gráfico muestra este valor expresado en dólares:

En la mayoría de los países, el valor del rescate está alrededor de 150 dólares, aunque para Estados Unidos la suma asciende a 300 dólares. En el caso de Rumania se le da la posibilidad a la víctima que haga el pago por 300 leu (moneda rumana ) o 100 euros. Esta falta de coherencia en el precio del rescate en el caso de Rumania se puede ver en la siguiente imagen.

Este mismo tipo de diferencias se han visto en otros tipos de ransomware, como Urausy (detectado por ESET como Win32/Lockscreen), y proporciona un buen ejemplo de la reutilización del diseño entre los diferentes grupos de ciberdelincuentes. Desde ESET recomendamos que este tipo de rescates no deben ser pagados por los usuarios.

Protocolo de red

Cuando Win32/Nymaim infecta una computadora, contacta un conjunto de servidores proxy utilizando direcciones IP que se encuentran en el binario. De estos servidores es desde donde se descarga la segunda parte de Win32/Nymaim, así como el código HTML del ransomware y cualquier otro código malicioso. Como se indicó anteriormente, estos servidores cambian con bastante frecuencia y parece que fueran una capa de computadoras infectadas, que se utilizan para ocultar el verdadero C&C. Si ninguno de los servidores proxy está disponible, el binario contiene una URL codificada que se utiliza como último recurso.

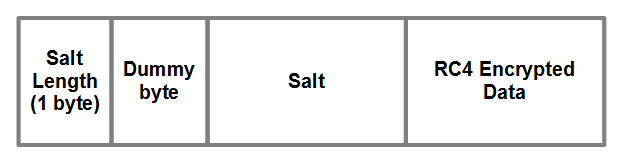

Todas las comunicaciones de red Nymaim se cifran mediante una clave RC4. La siguiente imagen muestra la estructura de un paquete TCP cifrado.

El byte del encabezado se obtiene mediante el enmascaramiento del primer byte del mensaje cifrado con 0x0F. Los datos cifrados se descifran luego añadiendo la siguiente clave RC4 estática "*&^V8trcv67d[wf9798687RY" .

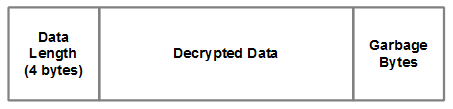

Una vez descifrados, los datos tienen la siguiente estructura:

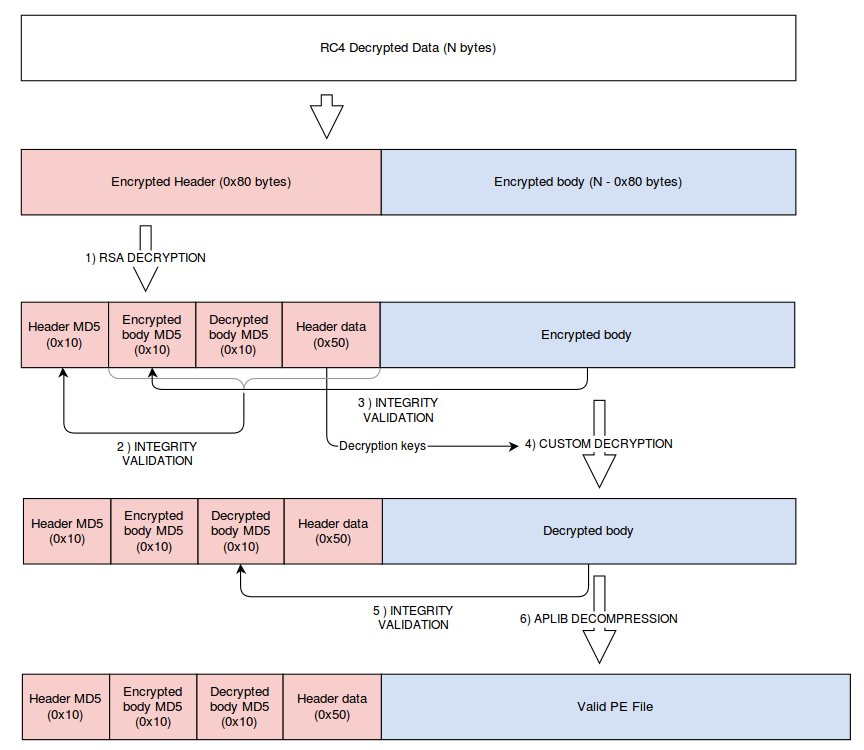

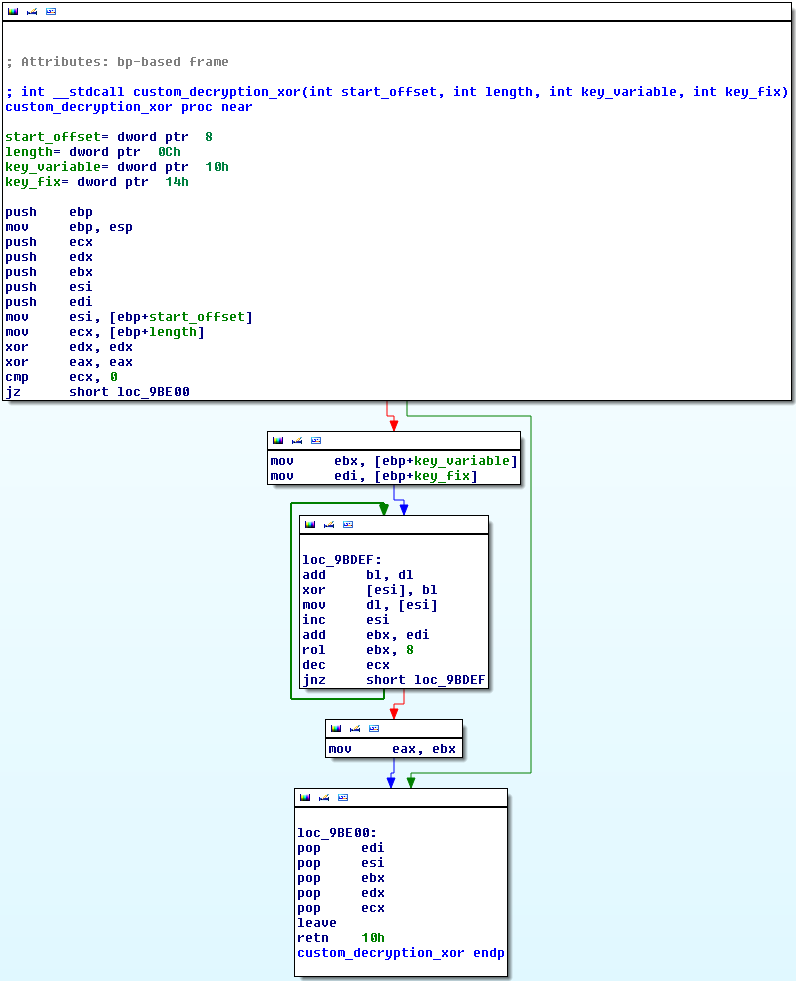

Como ya se mencionó Win32/Nymaim puede bloquear la pantalla de la computadora o descargar e instalar malware adicional. Una segunda capa de cifrado es utilizada en el segundo caso. Este cifrado se compone de una cabecera RSA y un cuerpo cifrado personalizado:

- El descifrado RSA se realiza en los primeros 0x80 bytes (la clave utilizada fue la misma para todas las muestras analizadas).

- Se realiza una validación del encabezado y de la integridad del cuerpo.

- Dos claves se obtienen a partir de los datos de la cabecera que servirán para descifrar el cuerpo del mensaje:

- Se valida la integridad del cuerpo descifrado.

- Por último, la información descifrada se descomprime utilizando el algoritmo aPLib .

Conclusión

Dado que el vector de propagación utilizado por Win32/Nyhaim, BHEK, ha dejado de funcionar debido a la detención de su autor, hay que esperar que nuevas técnicas se empiezan a utilizar. Por la complejidad de este malware, es muy probable que aparezcan algunas variaciones en el futuro próximo.

SHA1

Muestra que se propagaba a través de Black Hat SEO: 81E6B189E944BF199D88C7DD006F01151FCC1ED8

Diseño de página mexicana

Autor Jean-Ian Boutin, We Live Security