Sea cual sea la razón, invertimos mucho de nuestro tiempo buscando en un mar de información online. Ser ordenados y precisos a la hora de elegir fuentes, y contar con herramientas que optimicen el proceso es algo fundamental. Aquí es donde entra en juego OSINT (Open Source Intelligence Techniques), una serie de técnicas efectivas para buscar información.

Qué es OSINT

La Inteligencia de Fuentes Abiertas (OSINT, Open Source Intelligence techniques) consiste en una serie de técnicas para en recopilar, analizar y extraer conocimiento de información pública y accesible legalmente.

Facilita el análisis de grandes volúmenes de datos que cualquier organización o usuario deja en la red (sitios web, redes sociales, publicaciones, imágenes, videos, o cualquier publicación de acceso libre) para obtener conclusiones útiles.

Aunque se originó en el entorno militar y policial, hoy es parte fundamental de la ciberseguridad: permite evaluar riesgos y vulnerabilidades mediante la recopilación de datos disponibles públicamente.

Para qué se utiliza

OSINT se ha consolidado como una herramienta clave en ciberseguridad y analítica de amenazas. Facilita a investigadores y analistas comprender el panorama de riesgos y defender activos informáticos.

Sus usos principales en ciberseguridad pueden dividirse en:

-Medir el riesgo propio (perfiles de red, filtraciones de datos, infraestructura expuesta)

-y perfilar al adversario (identificar actores, tácticas y objetivos).

Por ejemplo, se emplea en pentesting para detectar en fase de reconocimiento dominios, subdominios y servicios expuestos; o en inteligencia de amenazas para rastrear actividad maliciosa en redes sociales y foros oscuros.

También se usa en red teaming, búsqueda de “OSINT leaks” internos, y monitorización de fugas de información. Los beneficios para la seguridad son claros: OSINT automatiza la detección de datos sensibles (credenciales filtradas, metadatos en imágenes, configuraciones inseguras) que los atacantes podrían explotar.

Además, las empresas, organizaciones y usuarios ganan visibilidad externa sobre su huella digital, permitiendo corregir filtraciones antes de que sean vistas por ciberdelincuentes.

Por supuesto, y como se deduce intuitivamente, OSINT también es utilizado por los cibercriminales en sus estrategias de ataque, como sucede con los ataques de spear phishing, por ejemplo, que requieren conocer minuciosamente al objetivo para que la información sea lo más dirigida posible.

Otros usos frecuentes de OSINT

Estas técnicas suelen ser útiles en otras áreas fuera de la ciberseguridad, por ejemplo, para investigación periodística y verificación de hechos. O en investigaciones de búsqueda de personas, o incluso para investigaciones científicas o académicas.

En empresas, es una forma efectiva de monitorear su reputación online, para hacer investigaciones de mercado, etc.

Herramientas y técnicas de OSINT 2025

El ecosistema OSINT evoluciona rápido. Hoy existen herramientas avanzadas (muchas de código abierto) diseñadas para automatizar la recopilación y análisis de datos públicos.

Entre las más relevantes en 2025 podemos destacar:

- Shodan y Censys: buscadores de dispositivos conectados (“IoT search engines”) que escanean Internet en busca de servidores, cámaras, routers, etc., y reportan puertos abiertos o certificados inseguros. Son esenciales para descubrir sistemas expuestos en la red de una organización.

- Maltego: plataforma gráfica que crea diagramas de relaciones entre entidades (personas, dominios, redes sociales, IPs) usando decenas de transformaciones. Ayuda a visualizar conexiones ocultas en los datos. Sus versiones gratuitas permiten hacer OSINT básico, y las de pago añaden más fuentes.

- The Harvester, Recon-ng, SpiderFoot: conjuntos de scripts que recopilan direcciones de correo, subdominios, hosts, nombres de usuario, etc., de múltiples fuentes (WHOIS, motores web, redes sociales, bases de datos públicas). Son útiles en la fase de reconocimiento de ataques de penetración.

- Frameworks OSINT: portales como OSINTFramework o OSINTCombine organizan centenares de recursos gratuitos por categorías (búsqueda web, redes sociales, gobierno, etc.). Facilitan a principiantes y expertos encontrar la herramienta adecuada para cada tarea.

- Google Dorks y GooFuzz: técnicas de búsquedas avanzadas con operadores específicos (site:, filetype:, intext:, etc.) para detectar información oculta en los índices de buscadores. GooFuzz, por ejemplo, automatiza consultas especiales de Google sin generar alerta en el servidor objetivo.

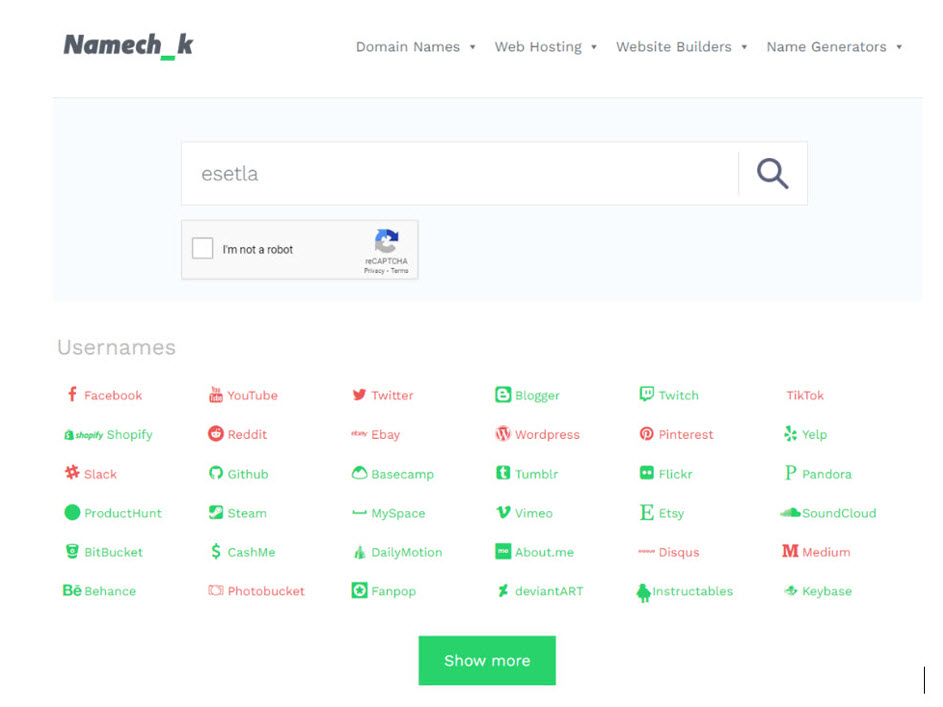

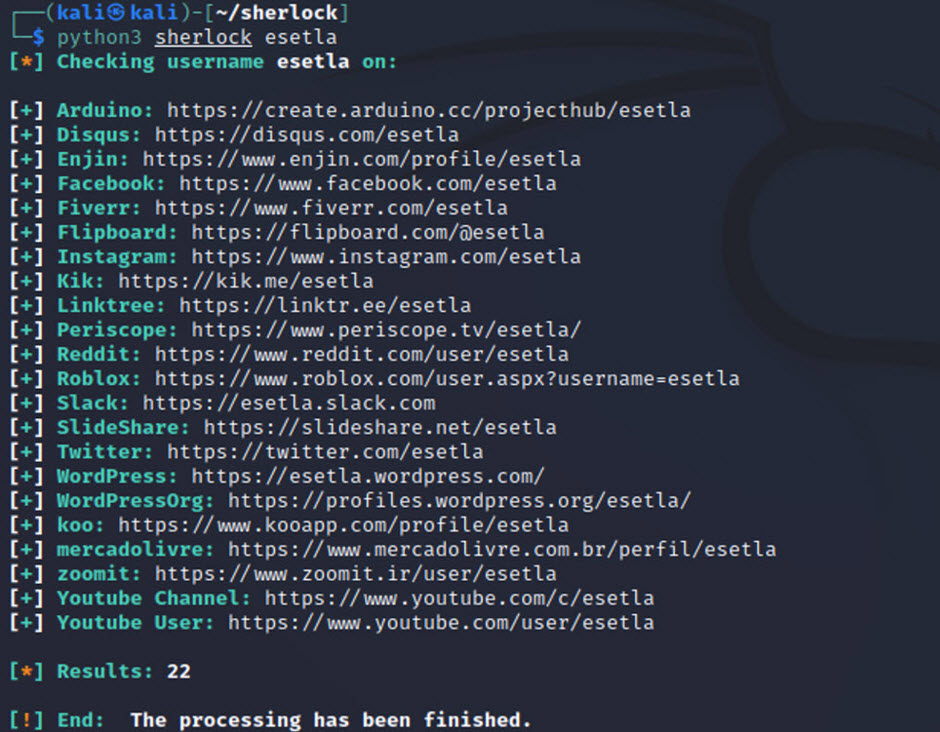

- Redes sociales y OSINT móvil: herramientas como Namechk o Sherlock (ver figuras) buscan un nombre de usuario en múltiples plataformas sociales. Otras aplicaciones especializadas analizan perfiles públicos, actividad de usuarios o tendencias en Twitter, Facebook, Instagram, Telegram, etc. (p. ej. Skopenow, Telegago, AccountAnalysis). También se usan técnicas de geolocalización de imágenes, consultas inversas y extracción de metadatos (ExifTool, FOCA, Metagoofil) para sacar información adicional de archivos públicos.

- Monitorización de ciberamenazas: nuevos proyectos combinan OSINT con automatización. Por ejemplo, FBI Watchdog avisa de dominios incautados por ley y cambios DNS en tiempo real, y VenariX Ransomware Alert Bot rastrea foros delictivos y redes sociales para notificar sobre ataques de ransomware. Estas soluciones muestran cómo OSINT ya se integra a pipelines de inteligencia de amenazas.

La imagen 1 muestra Namechk, una herramienta OSINT que verifica la disponibilidad de un mismo usuario en decenas de redes sociales. Al introducir un identificador, Namechk retorna vínculos a perfiles coincidentes (Facebook, Twitter, GitHub, etc.), ayudando a reunir la huella digital pública de una persona o entidad (útil para investigadores o analistas de amenazas).

Otro ejemplo es Sherlock, una utilidad de línea de comandos escrita en Python: al ejecutarla sobre un nombre de usuario, revisa numerosas plataformas sociales y devuelve perfiles encontrados (como se ve en la captura). Estas herramientas aceleran la recopilación de datos en redes sociales, un componente clave del OSINT moderno.

Caso práctico: Investigación OSINT en acción

Imaginemos una investigación interna tras un incidente:

- Una empresa detecta un posible robo de datos y quiere saber si alguna credencial fue comprometida en la web.

- Un equipo de OSINT puede comenzar consultando bases públicas de filtraciones como “Have I Been Pwned” (o herramientas similares) para verificar si algún correo corporativo aparece en brechas recientes.

- A la vez usaría Google Dorks para buscar documentos sensibles expuestos (“filetype:xls CEO correo”), y Shodan/Censys para detectar servidores vulnerables en la red de la empresa.

- Complementariamente, revisan redes sociales de empleados clave con Maltego o SocMINT para ver si han publicado información confidencial por descuido.

- Con estas pistas, se descubre que un servidor interno quedó indexado por Google y contenía archivos protegidos por credenciales débiles.

- El equipo actualiza esa configuración y alerta a los usuarios afectados.

Este ejemplo realista muestra cómo OSINT permite detectar fallos de seguridad visibles desde fuera y reaccionar antes de sufrir un ataque mayor.

¿Cómo iniciarse en OSINT?

Para comenzar desde cero, conviene seguir un método estructurado, con base en un ciclo tradicional de inteligencia:

-Definir claramente qué se busca (objetivo de la investigación),

-Elegir fuentes relevantes (redes sociales, medios, registros públicos, sitios web)

-Por último, aplicar herramientas OSINT para recopilar datos, y realizar el análisis de grandes volúmenes

En cada fase se recomienda documentar cuidadosamente lo hallado y valorarlo según su fiabilidad. Adoptar siempre una actitud responsable y documentar las fuentes para evitar conclusiones erróneas, nos evitará dolores de cabeza a futuro.

¿Qué herramientas utilizar?

Para aprender, es preferible empezar con herramientas gratuitas y bien documentadas. Por ejemplo, OSINT Framework (sitio web) para explorar recursos clasificados por categoría. Probar TheHarvester, SpiderFoot o Recon-ng para entender cómo automatizan búsquedas en dominios y redes sociales.

Experimentar con Google Dorks básicos (operadores de búsqueda) y con motores como Shodan. Aprender a usar una plataforma visual como Maltego puede ser útil, ya que integra muchas APIs en un grafo de relaciones.

Consideraciones extras antes de comenzar

Además de conocer las técnicas y herramientas y apostar a entender metodologías de investigación. Por ejemplo, entender por qué tiene sentido que tengamos un personaje sock puppet en más de una investigación, o la razón de ser de utilizar scraping ante volúmenes grandes de información e, incluso, saber cuándo debemos investigar en la darkweb o no según la información que estemos buscando.

Conclusión

En 2025 la inteligencia de información en fuentes abiertas es más relevante que nunca. Se ha convertido en una pieza clave de la ciberinteligencia, capaz de conectar información pública dispersa para anticipar amenazas y proteger activos.

Gracias a las nuevas herramientas y a la explosión de datos disponibles, incluso investigadores sin recursos gubernamentales pueden extraer inteligencia valiosa de la web. Al mismo tiempo, el OSINT moderno exige cuidar la privacidad y la actualización constante de técnicas (incluyendo IA) para no quedarse atrás.

En definitiva, seguir un enfoque sistemático y aprovechar las herramientas especializadas (desde buscadores IoT y plataformas gráficas hasta scripts de análisis) permitirá a cualquier analista extraer inteligencia práctica de las fuentes abiertas.