Como ya explicamos anteriormente, la DarkWeb es una parte intencionalmente oculta de la Internet popularmente conocida por algunas actividades ilegales y a la cual se puede acceder a través de navegadores y tecnologías especializadas que proporcionan “anonimato”.

En este sentido, es importante entender que la DarkWeb puede ser una fuente valiosa de información a la hora de realizar inteligencia de amenazas, ya que los analistas —y las empresas— pueden aprender cómo se llevan a cabo los ciberataques, cómo son utilizados los datos robados, qué herramientas de ataque se compran y venden, cuáles son las tendencias o la tasa de éxito de los ataques en la actualidad, y muchas otras cosas más.

Lectura recomendada: Dark web: productos y servicios que ofrecen los cibercriminales

También una empresa u organización puede realizar tareas de investigación en la DarkWeb para monitorear posibles filtraciones de información o para saber si están siendo comercializados en mercados clandestinos credenciales o algún otro tipo de información interna que puede ser utilizada por actores maliciosos. Esto último es algo que suelen sufrir las empresas y organización que son víctimas de un ataque de ransomware, ya que una práctica habitual de estos grupos en la actualidad es robar información que muchas veces es luego comercializada en estas redes.

Hoy en día gran parte de la investigación en ciberseguridad se apoya en técnicas OSINT (Open Source Intelligence Technics), con las cuales se puede recopilar información de fuentes abiertas que no requieren contacto con el objetivo. El uso combinado y automatizado de técnicas OSINT para realizar investigación en la DarkWeb nos puede ayudar a identificar el nombre de un actor de amenazas, su ubicación, dirección IP o imagen, y estas técnicas también pueden ayudar a descubrir conexiones entre actores de amenazas, a monitorear la información que está circulando, posibles ataques o amenazas internas, y también a neutralizar o interrumpir actividad maliciosa en tiempo real.

Sin embargo, también es cierto que el crecimiento del caudal de información disponible hizo que la inteligencia de fuentes abiertas se convierta en una tarea que demanda mucho más tiempo. Por otra parte, también es importante entender que el crecimiento de áreas como la DarkWeb han complejizado la investigación, ya que la arquitectura y anonimato que caracteriza a estas redes ocultas propone diferentes desafíos tecnológicos a la hora de explorar su contenido.

Tabla de contenidos:

El valor de la DarkWeb como fuente de información sobre amenazas

Realizar inteligencia y crear una imagen completa de una determinada amenaza en la DarkWeb puede ser una tarea compleja que requiere una profunda comprensión de la anatomía de la amenaza y saber cómo realizar una investigación. Parte de la información sobre amenazas que los analistas pueden encontrar en la DarkWeb incluyen, fugas y filtraciones de información, nombres, número de documento, direcciones de correo electrónico y otros activos relacionados con una organización.

También es posible identificar información sobre vulnerabilidades de seguridad y exploits para determinados software que están siendo comercializadas en mercados clandestinos. A partir de toda esta información se pueden identificar campañas y acceder a los datos necesarios para rastrear nuevos ataques o campañas de ciberespionaje.

La investigación en la DarkWeb también permite identificar la venta de accesos a activos digitales, como son bases de datos, servidores, e infraestructuras críticas. Por lo tanto, la investigación en la DarkWeb desde la perspectiva de la ciberseguridad es una tarea que sin lugar a dudas aporta información muy valiosa que es de utilidad a la hora de crear contextos que ayudan a mejorar la toma de decisiones y minimizar los riesgos de seguridad de una organización.

Por todas estas razones, la DarkWeb es un recurso esencial para trabajar con técnicas OSINT. A continuación analizamos cómo se pueden extraer datos a través de la DarkWeb utilizando técnicas OSINT y qué herramientas podemos utilizar para analizar estos datos.

Lectura recomendada: Técnicas y herramientas OSINT para la investigación en Internet

Empezando por el principio

Si bien sabemos que lo que se aloja en la DarkWeb se considera fuera del alcance de los motores de búsqueda convencionales, debemos saber también que todo lo que se encuentra allí no está en dentro de un área homogénea, ya que la DarkWeb está compuesta por DarkNets (conjunto de redes anónimas) que incluyen otras redes P2P, como FreeNet, I2P, o Tor. Dicho esto y teniendo en cuenta que Tor es la más popular, a lo largo del articulo nos centraremos en esta red ya que los servicios que se encuentran ocultos en la misma se utilizan por lo general para acceder a diferentes aplicaciones como chats, correos electrónicos o sitios web.

Es importante aclarar que en este artículo no explicaremos en profundidad todo lo que incluye Tor, pero sí utilizaremos como punto de partida en el análisis de los sitios web alojados en los servicios ocultos de esta red que utilizan la técnica de enrutamiento de cebolla, conocida en inglés como onion routing, para anonimizar el tráfico.

Lectura recomendada: Cómo configurar Tor para navegar en la Deep web de forma segura

Una de las tareas esenciales en el proceso de investigación es el monitoreo. Esta labor contempla escanear diversas zonas de la red con el fin de intentar detectar amenazas y vulnerabilidades en las redes donde los actores de amenazas tienen un papel activo, tanto en la comunicación, el intercambio y el comercio ilegal, y donde también operan amenazas más sofisticadas, como son grupos de APT.

La metodología es más importante que las herramientas

Si bien las herramientas para este propósito cambian todo el tiempo y por lo general desarrollarlas implica mucho poder computacional, podemos mencionar algunas, como Onioff, Thedevilseye o RansomWatch. Sin embargo, lo más importante no es centrarnos en las herramientas, sino en establecer una metodología de trabajo que permita comprender cómo funciona un plan de negocios y establecer posibles soluciones de acuerdo a los problema que se presenten. Esto último es uno de los aspectos más desafiantes de una investigación.

Siguiendo esta línea, a continuación plantearemos a modo introductorio una metodología de investigación simple y concreta que contempla el uso de diversas herramientas que podemos utilizar de manera automática y con resultados muy eficientes.

Fases esenciales de un proceso de investigación en la DarkWeb

Si bien las etapas dentro de una investigación pueden contemplar subcategorías, a continuación analizamos tres fases esenciales que siempre será necesario llevar adelante en una investigación.

- Obtención de enlaces .onion y búsqueda de información

- Recopilación de datos

- Procesamiento de datos

Obtención de enlaces .onion y búsqueda de información

El primer problema que se presenta a la hora de obtener enlaces .onion y buscar información a través de TOR es su arquitectura. Cualquiera que desee buscar información en Internet de forma convencional no tiene más que utilizar un buscador como Google. Sin embargo, con TOR el escenario es distinto, ya que no es fácil encontrar contenido relevante dado que no existen motores de búsqueda que indexen la información, y además porque los enlaces cambian todo el tiempo.

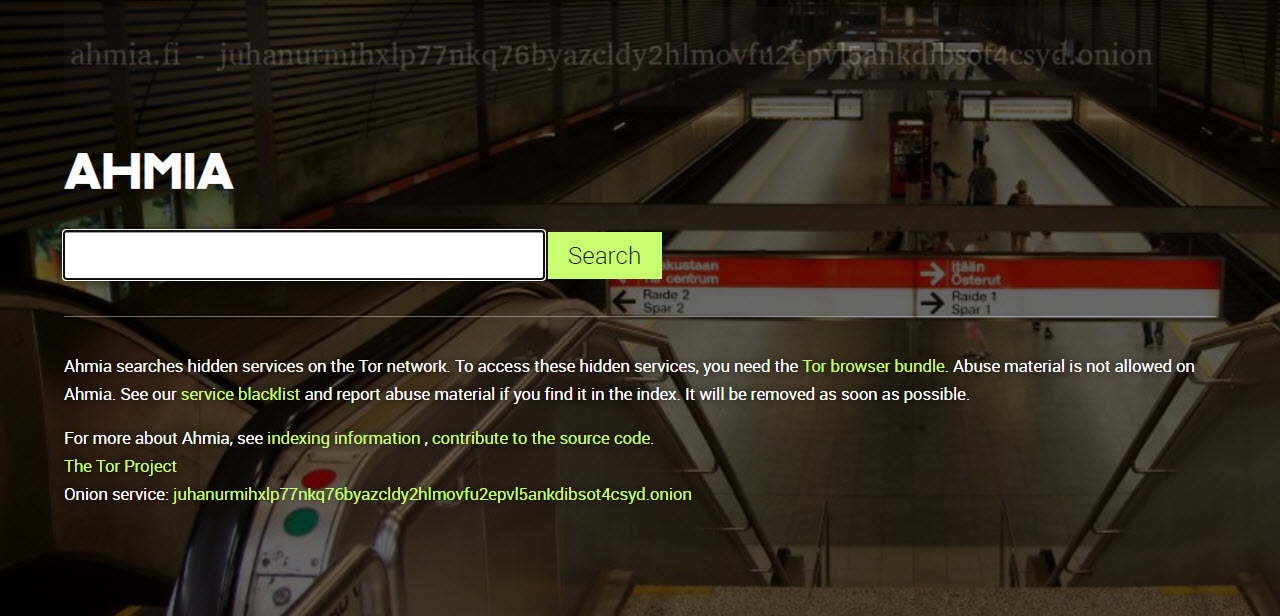

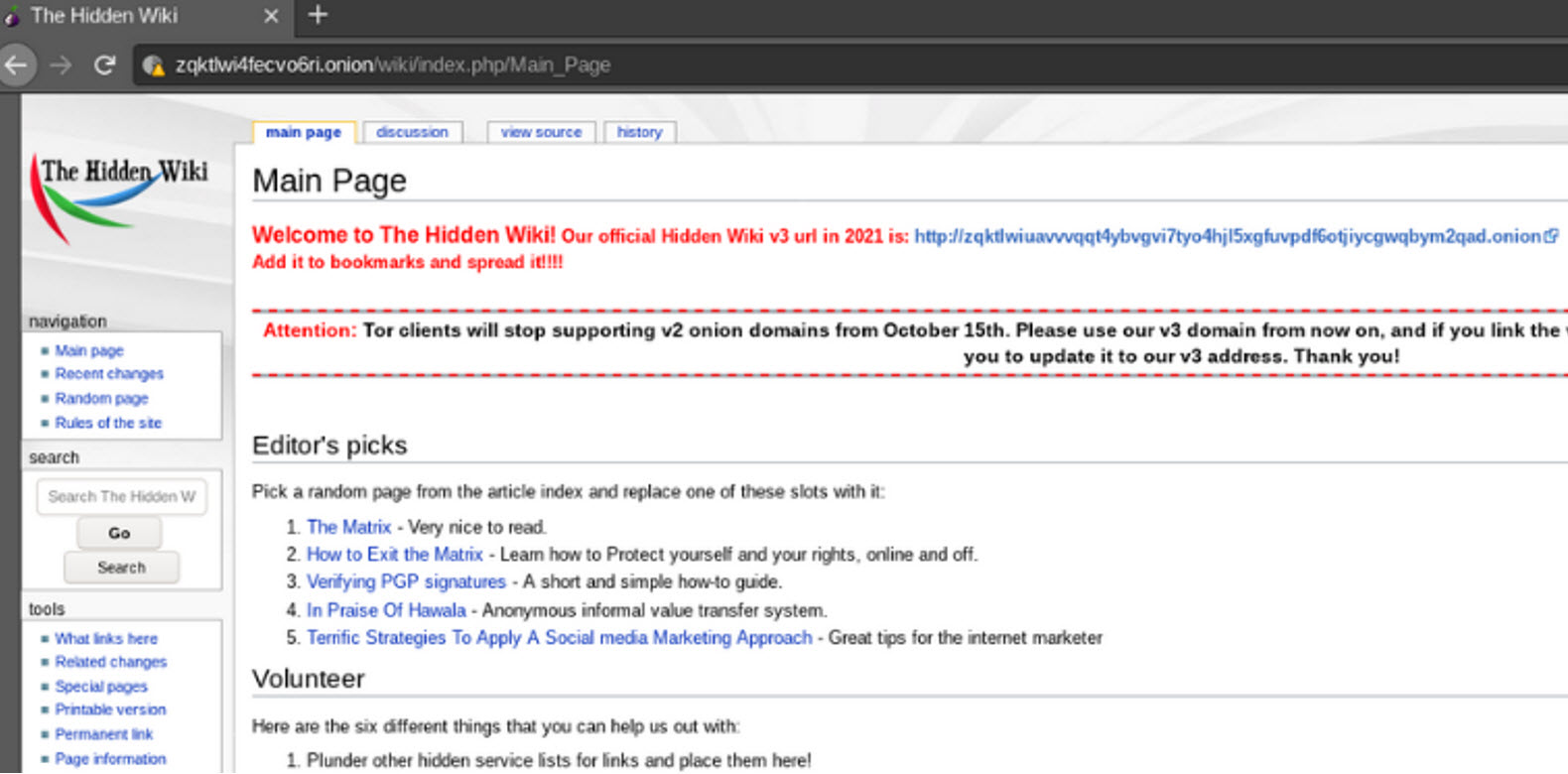

Este escenario nos obliga a tener que buscar enlaces por distintos medios, como pueden ser foros o redes sociales, por ejemplo. Por suerte podemos agilizar parte de este trabajo utilizando motores de búsqueda que sí funcionan en la DeepWeb, como son Ahmia, The Hidden Wiki, Torch, All You're Wiki y The Uncensored Hidden Wiki. Si bien cada uno de estos motores de búsqueda funciona con lógicas distintas y los enlaces asociados varían muy rápidamente, utilizarlos puede ser un buen punto de partida para buscar información. Luego se puede combinar este proceso con servicios de reporte, como la lista de correo de Hunchly, la cual ofrece informes diarios de servicios ocultos en la red Tor que pueden proporcionar información de valor.

Motores de búsqueda para la DarkWeb

Veamos los detalles y características de algunos de estos motores de búsqueda.

Ahmia

Ahmia nace como parte del Proyecto Tor y podríamos decir que es una de las cosas más cercanas a un motor de búsqueda tradicional. Básicamente lo que hace es recopilar direcciones de la red Tor (.onion) para luego alimentar estas páginas a su índice (siempre que no contengan un archivo robots.txt que indique que no se deben indexar). Además permite a los servicios que operan dentro de la red onion registrar sus URL para ser encontrados. A través de la recopilación continua de direcciones .onion Ahmia ha creado uno de los índices más extensos de la DeepWeb.

Uncensored Hidden Wiki

A diferencia de Ahmia, Uncensored Hidden Wiki es tal como lo indica su nombre un Wiki oculto al que cualquiera se puede registrar sin censura. Una vez registradas todas las personas pueden editar conexiones en la base de datos y el motor de búsqueda funciona llamando a las descripciones de las páginas proporcionadas por estos enlaces .onion, ya que los nombres de dominio cambian muy a menudo.

Si bien estos son algunos puntos para comenzar a buscar y obtener enlaces, debemos considerar que estamos hablando de un ámbito muy dinámico que fuera de las herramientas nos obliga a participar activamente de foros especializados para mantenernos al tanto de los cambios repentinos que van surgiendo en el ecosistema de la DeepWeb.

Recopilación de datos

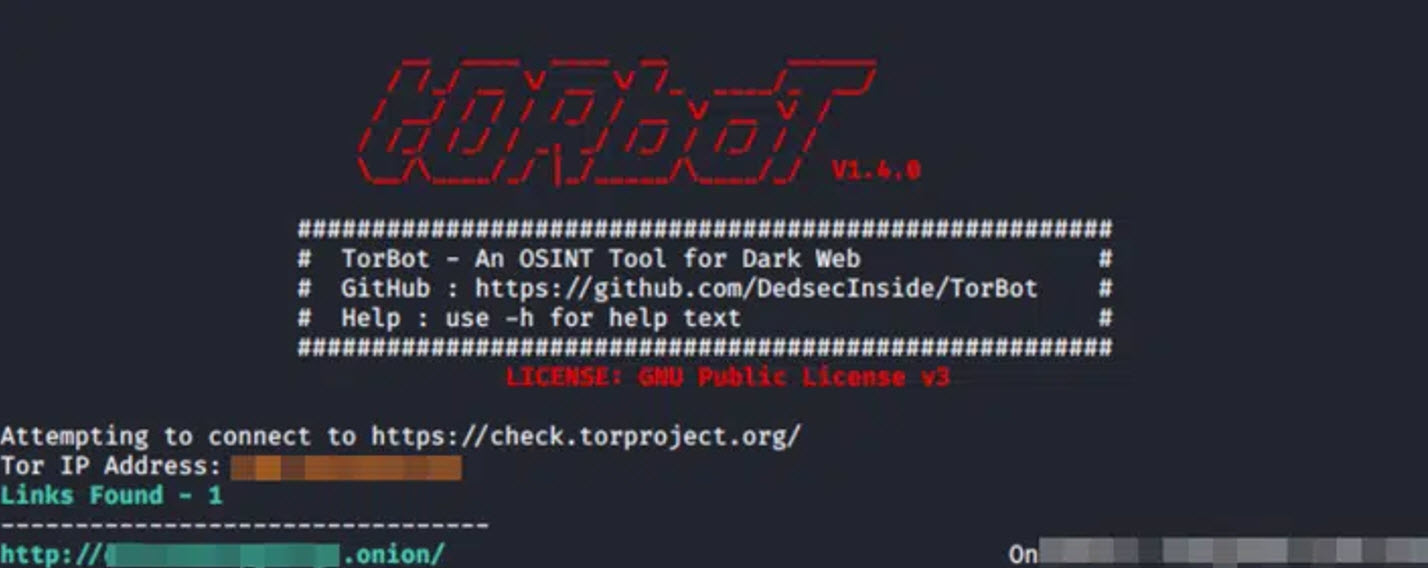

TorBot

Para el proceso de recopilación de información podemos mencionar a TorBot, una herramienta orientada a OSINT pensada para la DarkWeb que permite escanear enlaces .onion. Está escrita en Python y es de código abierto. Algunas de las funcionalidades más destacadas de TorBot son: su capacidad para devolver el título y la dirección de la página con una breve descripción del sitio, que almacena información de rastreo en un archivo JSON, que rastrea dominios personalizados, y que comprueba si un enlace está activo.

Los procesos de recopilación de información en la DarkWeb mediante técnicas OSINT se pueden llevar adelante fácilmente utilizando diversas herramientas. En este caso mencionamos TorBot, pero en la comunidad de entusiastas podemos encontrar otras opciones muy interesantes. Vale la pena mencionar que un punto central de esta etapa es la de documentar con comentarios toda la información recopilada.

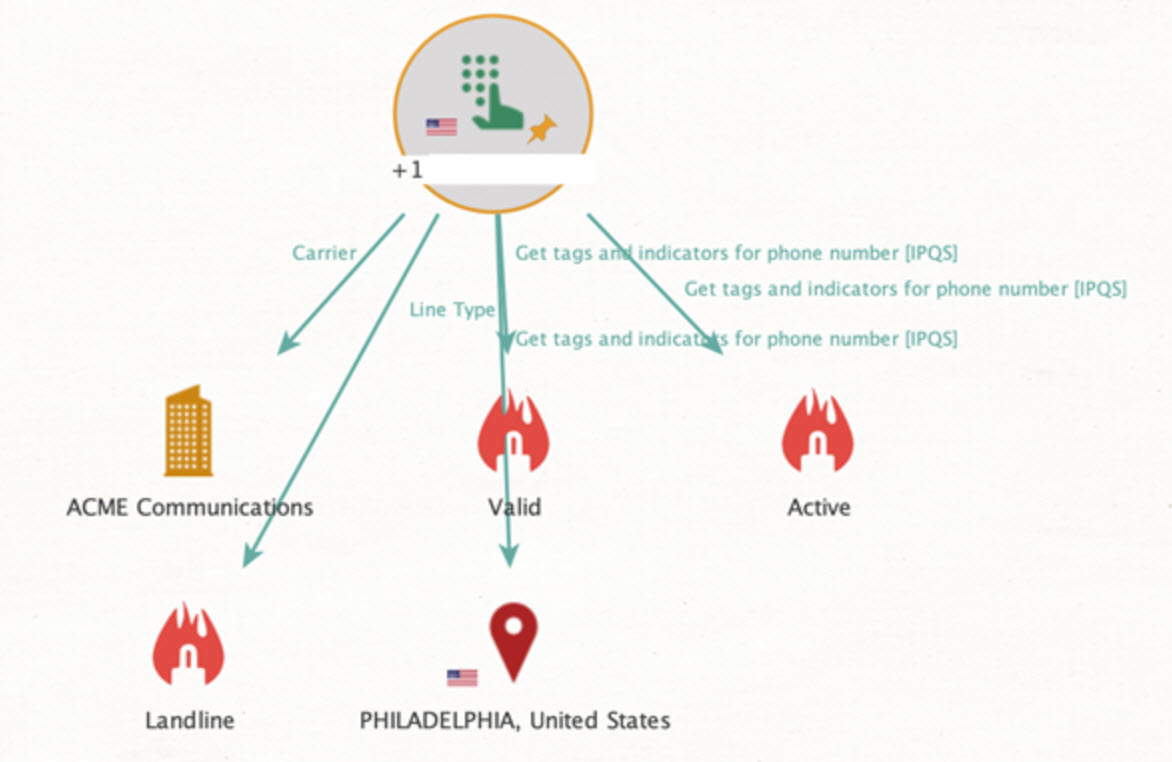

Procesamiento de datos

Hasta el momento recopilamos información y enlaces de la red Tor y tras este paso llega el momento de guardar el contenido de las páginas y analizarlo. En este punto, la posibilidad real de hacer inteligencia dependerá de la correcta correlación y almacenamiento de estos datos, así como del análisis de los mismos. Si bien en esta instancia la experiencia del investigador será crucial, no podemos dejar de mencionar herramientas como Maltego, que permite realizar un análisis de redes e identificar relaciones entre diferentes vectores de análisis.

Más tarde En toda investigación lo más complicado y problemático es configurar un entorno para analizar los datos después de recopilarlos utilizando técnicas OSINT, ya que por lo general el volumen de información suele ser elevado y desorganizado. Aquí se vuelve muy importante la experiencia del investigador, ya que son circunstancias difíciles de parametrizar y cuenta mucho la intuición del investigador.

Ejemplo diagrama de informacion con la herramienta Maltego. Fuente: Maltego

Conclusión

Sin dudas que realizar inteligencia a partir de técnicas OSINT en una investigación de seguridad aporta mucha información de valor para la toma de decisiones, aunque también aporta grandes volúmenes de datos desorganizados difíciles de gestionar.

Por otra parte, existen grandes diferencias cuando queremos aplicar estas técnicas para realizar inteligencia en una DarkNet, ya que se presentan dificultades que requieren soluciones diferentes debido al uso de estructuras que no están en la arquitectura tradicional.

Pese a las diferentes técnicas y herramientas, lo que no cambiará y nos dará una guía efectiva para llevar adelante una investigación con éxito son las metodologías de investigación. En este sentido, pese al contexto, las técnicas y herramientas disponibles, no debemos perder foco que lo más importante que es determinar cómo se realiza la recopilación de datos de manera sistemática y a qué se debe prestar atención para formular árboles de decisión precisos y concretos.

En pocas palabras, cómo se aplica una metodología de investigación dependerá de la virtud de un investigador, y es una situación que requiere de mucho tiempo, concentración y experiencia.