Los productos y la investigación de ESET llevan años protegiendo la infraestructura de TI ucraniana. Desde el comienzo de la guerra en febrero de 2022, hemos prevenido e investigado un número significativo de ataques lanzados por grupos alineados con Rusia. También hemos publicado algunos de los hallazgos más interesantes en WeLiveSecurity:

- IsaacWiper y HermeticWizard: Nuevos wiper y gusanos dirigidos a Ucrania

- Industroyer2: Industroyer reloaded

- Un año de ataques de wiper en Ucrania

- Asylum Ambuscade: ¿crimeware o ciberespionaje?

Aunque nuestro principal objetivo sigue siendo el análisis de las amenazas que implican malware, nos hemos encontrado investigando una operación de información u operación psicológica (PSYOP) que trata de sembrar dudas en las mentes de los hablantes de la lengua ucraniana que viven fuera de ese país.

Operación Texonto

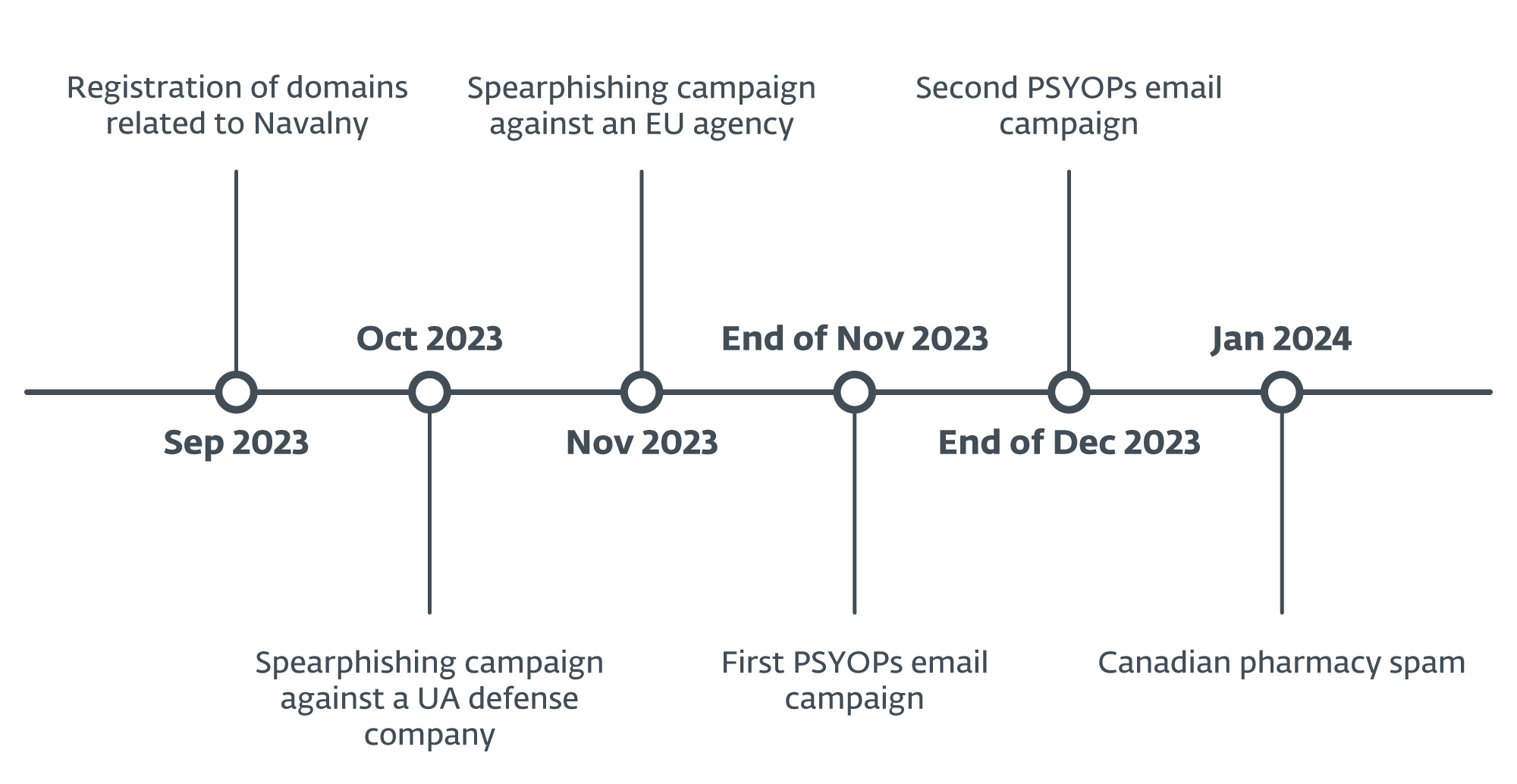

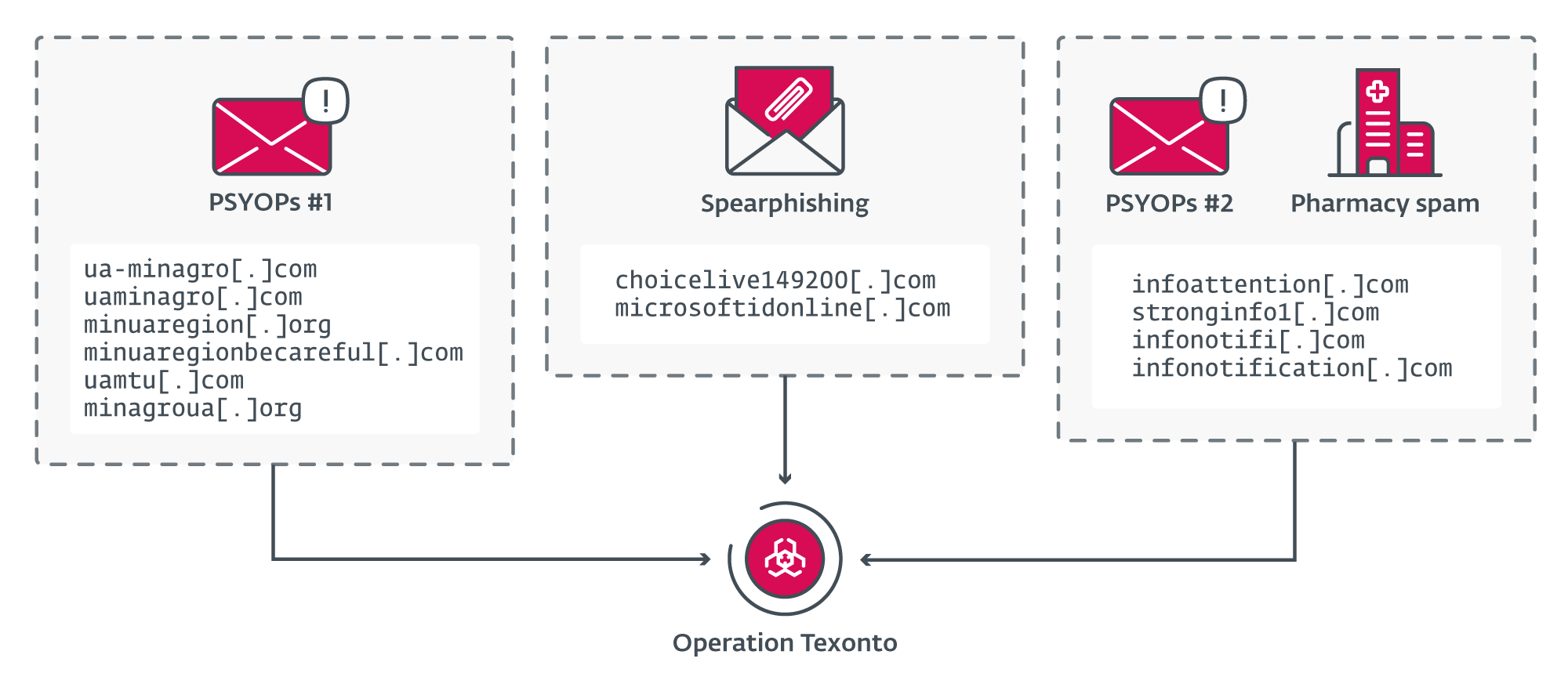

La Operación Texonto es una campaña de desinformación/PSYOP que utiliza correos spam como principal método de distribución. Sorprendentemente, no parece que los autores utilizaran canales comunes como Telegram o sitios web falsos para transmitir sus mensajes. Hemos detectado dos oleadas diferentes, la primera en noviembre de 2023 y la segunda a finales de diciembre de 2023. El contenido de los correos electrónicos versaba sobre interrupciones de la calefacción, escasez de medicamentos y escasez de alimentos, temas típicos de la propaganda rusa.

Además de la campaña de desinformación, hemos detectado una campaña de spearphishing dirigida a una empresa de defensa ucraniana en octubre de 2023 y a una agencia de la UE en noviembre de 2023. El objetivo de ambas era robar credenciales de cuentas de Microsoft Office 365. Gracias a las similitudes en la infraestructura de red utilizada en estas operaciones de PSYOP y phishing, las relacionamos con gran confianza.

Curiosamente, algunos pivotes más también revelaron nombres de dominio que forman parte de la Operación Texonto y están relacionados con temas internos rusos como Alexei Navalny, el conocido líder de la oposición rusa que estuvo en prisión y que murió el 2024-02-16. Esto significa que la Operación Texonto probablemente incluye spearphishing u operaciones de información dirigidas a disidentes rusos y a seguidores del último lider de la oposición. Esos dominios incluyen:

- navalny-votes[.]net

- navalny-votesmart[.]net

- navalny-voting[.]net

Quizá resulte aún más extraño que un servidor de correo electrónico, operado por los atacantes y utilizado para enviar correos electrónicos de PSYOP, fuera reutilizado dos semanas después para enviar el típico spam de farmacia canadiense. Esta categoría de negocio ilegal ha sido muy popular dentro de la comunidad cibercriminal rusa durante mucho tiempo, como explica este blogpost de 2011.

La Figura 1 resume los principales acontecimientos de la Operación Texonto.

La extraña mezcla de espionaje, operaciones de información y falsas farmacéuticas sólo puede recordarnos a Callisto, un conocido grupo de ciberespionaje alineado con Rusia que fue objeto de una acusación por parte del Departamento de Justicia de Estados Unidos en diciembre de 2023. Callisto se dirige a funcionarios públicos, miembros de grupos de reflexión y organizaciones relacionadas con el ejército a través de sitios web de spearphishing diseñados para imitar a proveedores habituales de servicios en la nube. El grupo también ha llevado a cabo operaciones de desinformación, como una filtración de documentos justo antes de las elecciones generales británicas de 2019. Por último, el pivotaje sobre su antigua infraestructura de red conduce a dominios farmacéuticos falsos como musclepharm[.]top o ukrpharma[.]ovh.

Aunque hay varios puntos de similitud a alto nivel entre la Operación Texonto y las operaciones Callisto, no hemos encontrado ninguna coincidencia técnica y actualmente no atribuimos la Operación Texonto a un actor de amenaza específico. Sin embargo, dadas las TTP, los objetivos y la difusión de los mensajes, atribuimos la operación con un alto grado de confianza a un grupo alineado con Rusia.

Campaña de phishing: Octubre-noviembre de 2023

Los empleados de una importante empresa de defensa ucraniana recibieron un correo electrónico de phishing en octubre de 2023, supuestamente procedente de su departamento de TI. Los correos electrónicos se enviaron desde it.[redacted_company_name]@gmail.com, una dirección de correo electrónico muy probablemente creada específicamente para esta campaña, y el asunto del correo electrónico era Запрошено утверждение:Планова інвентаризація (traducción automática del ucraniano: Aprobación solicitada: Inventario planificado).

El contenido del correo electrónico es el siguiente:У період з 02 жовтня по 13 жовтня співробітники відділу інформаційних технологій проводять планову інвентаризацію та видалення поштових скриньок, що не використовуються. Якщо Ви плануєте використовувати свою поштову адресу ([redacted_address]@[redacted_company_name].com) у майбутньому, будь ласка, перейдіть на веб-версію поштової скриньки за цим посиланням та увійдіть до системи, використовуючи свої облікові дані.Жодних додаткових дій не потрібно, Ваша поштова скринька отримає статус "підтверджений" і не буде видалена під час планової інвентаризації ресурсів. Якщо ця поштова адреса не використовується Вами (або її використання не планується в майбутньому), то в цьому випадку Вам не потрібно виконувати жодних дій - поштову скриньку буде видалено автоматично 13 жовтня 2023 року.З повагою,

Відділ інформаційних технологій.

Una traducción automática del correo electrónico es:

En el período del 2 al 13 de octubre, los empleados del departamento de tecnología de la información llevarán a cabo un inventario planificado y la eliminación de los buzones de correo no utilizados. Si tiene previsto utilizar su dirección de correo electrónico ([redacted_address]@[redacted_company_name].com) en el futuro, vaya a la versión web del buzón en este enlace e inicie sesión con sus credenciales.No se requiere ninguna acción adicional, su buzón recibirá el estado "confirmado" y no se eliminará durante un inventario de recursos programado. Si no utiliza esta dirección de correo electrónico (o no tiene previsto utilizarla en el futuro), en este caso no es necesario que realice ninguna acción: el buzón se eliminará automáticamente el 13 de octubre de 2023.Un cordial saludo,Departamento de Tecnologías de la Información.

El objetivo del correo electrónico es incitar a los destinatarios a hacer clic en за цим посиланням (traducción automática: en este enlace), que lleva a https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (pacialmente redactado). Esta URL apunta al dominio malicioso login.microsoftidonline[.]com. Nótese que este dominio es muy parecido al oficial, login.microsoftonline.com.

No hemos podido recuperar la página de phishing, pero lo más probable es que se tratara de una página de inicio de sesión falsa de Microsoft con la intención de robar las credenciales de los objetivos.

Para otro dominio perteneciente a la Operación Texonto, choicelive149200[.]com, hubo dos envíos a VirusTotal (uno y dos) para la URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Desafortunadamente, el sitio ya no era accesible en el momento del análisis, pero probablemente se trataba de una página de phishing de credenciales para el correo web Outlook on the web/OWA de eupolcopps.eu, la Oficina de Coordinación de la UE para el Apoyo a la Policía Palestina. Tenga en cuenta que no hemos visto la muestra de correo electrónico, sólo la URL enviada a VirusTotal.

Primera oleada PSYOP: Noviembre de 2023

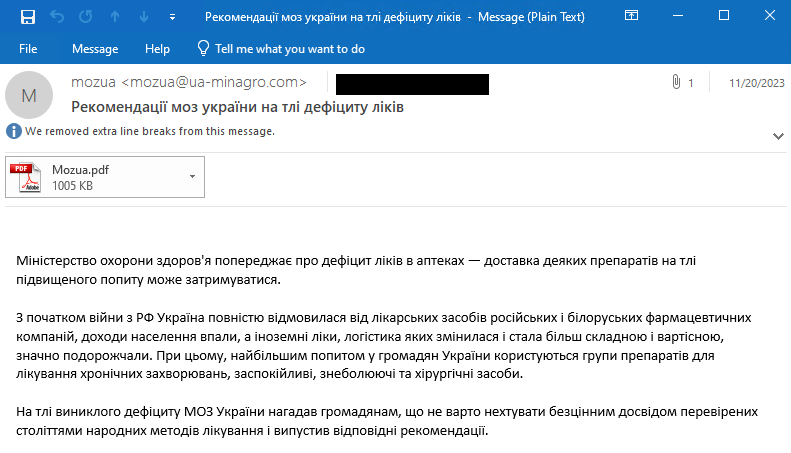

El20 de noviembre, detectamos la primera oleada de correos electrónicos de desinformación con un PDF adjunto enviados a al menos unos cientos de destinatarios en Ucrania. Recibieron los correos electrónicos personas que trabajan en el gobierno ucraniano, empresas energéticas e incluso particulares. Desconocemos cómo se elaboró la lista de direcciones de correo electrónico.

A diferencia de la campaña de phishing descrita anteriormente, el objetivo de estos correos electrónicos era sembrar la duda en la mente de los ucranianos; por ejemplo, un correo electrónico dice que "puede haber interrupciones en la calefacción este invierno". No parece que hubiera ningún enlace malicioso o malware en esta oleada específica, sólo desinformación.

La figura 2 muestra un ejemplo de correo electrónico. Su asunto es Рекомендації моз україни на тлі дефіциту ліків (traducción automática del ucraniano: Recomendaciones del Ministerio de Sanidad de Ucrania en momentos de escasez de medicamentos) y el correo electrónico fue enviado desde mozua@ua-minagro[.]com. Obsérvese que esta dirección puede verse en los campos envelope-from y return-path.

ua-minagro[. ]com es un dominio operado por los atacantes y se utilizó exclusivamente para enviar correos electrónicos de desinformación en esta campaña. El dominio se hace pasar por el Ministerio de Política Agraria y Alimentación de Ucrania, cuyo dominio legítimo es minagro.gov.ua.

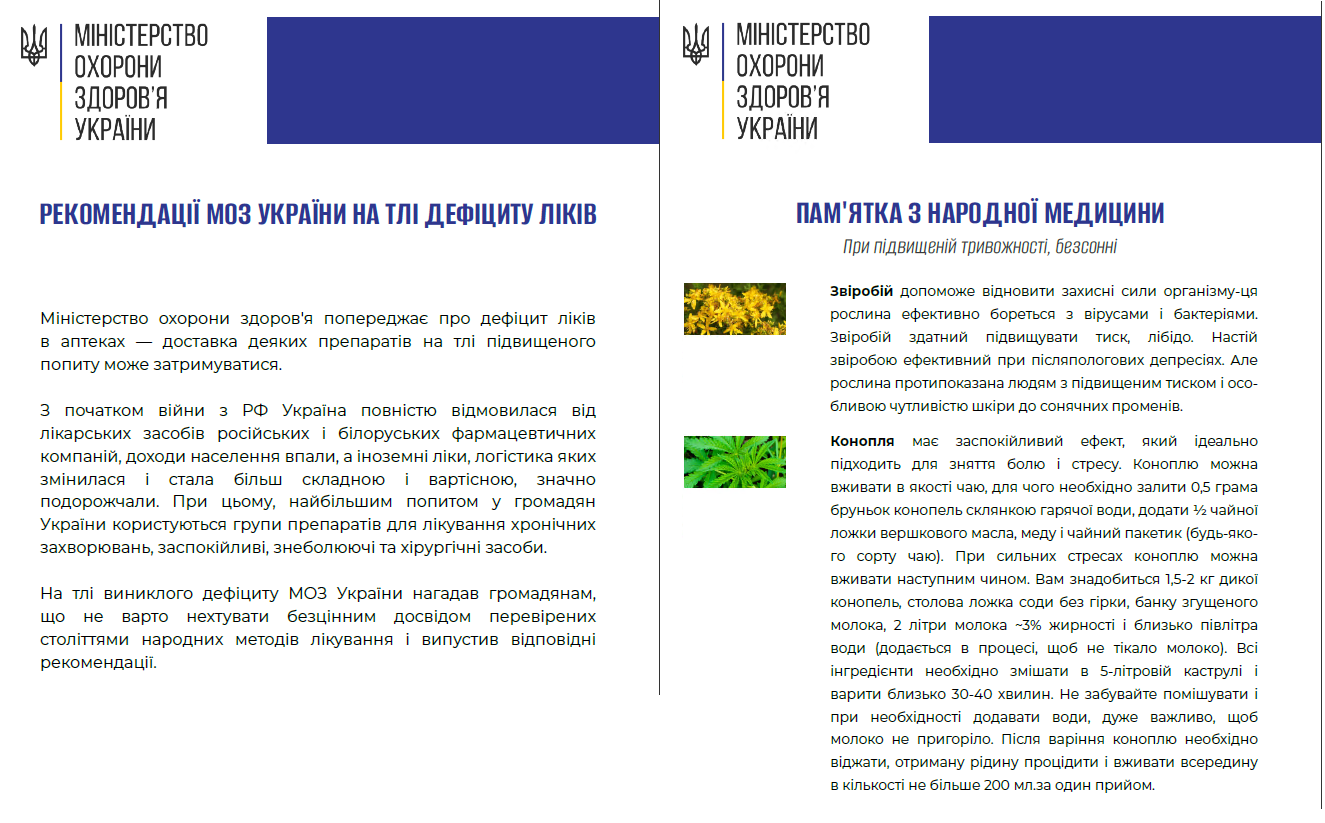

Adjunto al correo electrónico hay un documento PDF, como se muestra en la Figura 3. Aunque no es malicioso per se, también contiene mensajes de desinformación.

El documento utiliza indebidamente el logotipo del Ministerio de Sanidad de Ucrania y explica que, debido a la guerra, hay escasez de medicamentos en Ucrania. También dice que el gobierno ucraniano se niega a importar medicamentos de Rusia y Bielorrusia. En la segunda página, se explica cómo sustituir algunos medicamentos por plantas.

Lo interesante es que el correo se envió desde un dominio que se hace pasar por el Ministerio de Política Agraria y Alimentación de Ucrania, mientras que el contenido trata de la escasez de medicamentos y el PDF utiliza indebidamente el logotipo del Ministerio de Sanidad de Ucrania. Posiblemente se trate de un error de los atacantes o, al menos, demuestra que no se preocuparon por todos los detalles.

Además de ua-minagro[.]com, en esta oleada se utilizaron otros cinco dominios para enviar correos electrónicos:

- uaminagro[.]com

- minuaregion[.]org

- minuaregioncuidado[.]com

- uamtu[.]com

- minagroua[.]org

minuaregion[.]org y minuaregionbecareful[. ]com se hacen pasar por el Ministerio de Reintegración de los Territorios Temporalmente Ocupados de Ucrania, cuyo sitio web legítimo es https://minre.gov.ua/en/.

uamtu[.] com se hace pasar por el Ministerio de Desarrollo de Comunidades, Territorios e Infraestructuras de Ucrania, cuyo sitio web legítimo es https://mtu.gov.ua.

Hemos identificado otras tres plantillas de mensajes de correo electrónico diferentes, cada una con un cuerpo de correo y un archivo PDF adjunto distintos. En la Tabla 1 se ofrece un resumen.

Cuadro 1. Correos electrónicos de desinformación

|

Cuerpo del correo electrónico |

Traducción automática del cuerpo del correo electrónico |

|

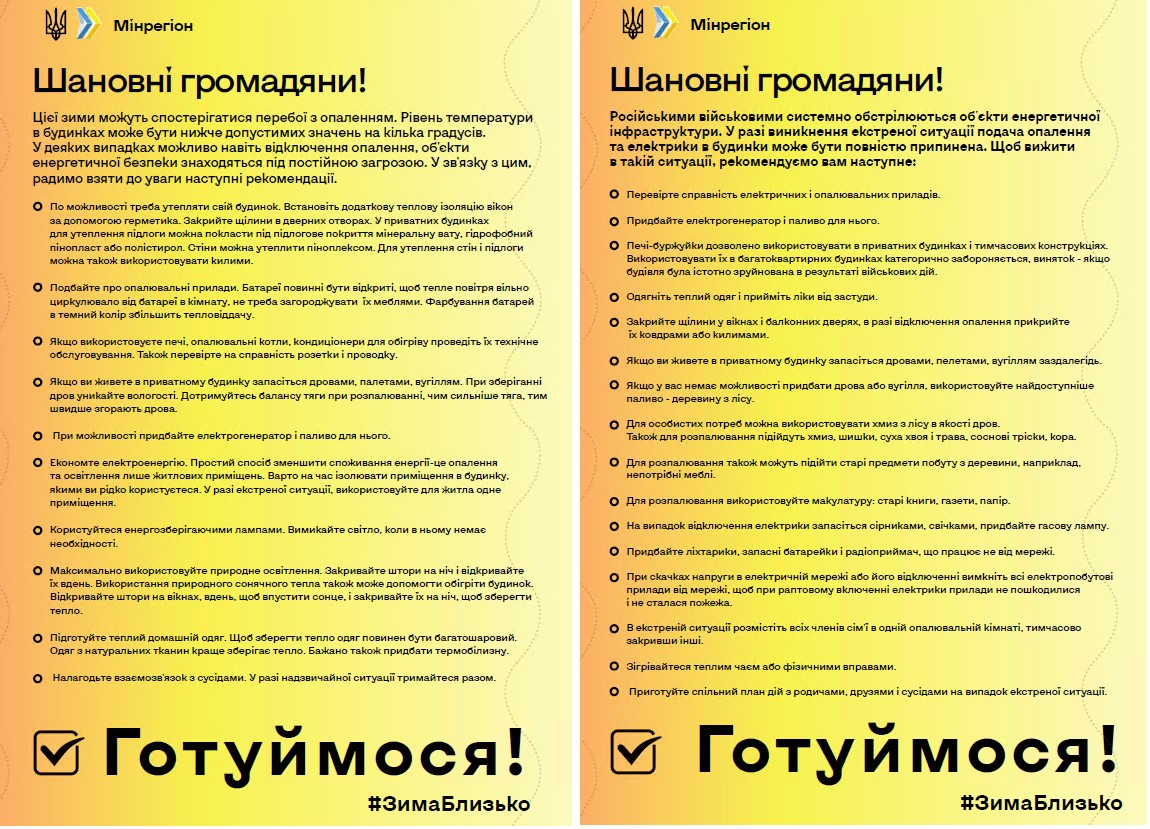

Російськими військовими системно обстрілюються об'єкти енергетичної інфраструктури. У разі виникнення екстреної ситуації подача опалення та електрики в будинки може бути повністю припинена. Щоб вижити в такій ситуації, рекомендуємо вам наступне: |

Los militares rusos bombardean sistemáticamente la infraestructura de las instalaciones energéticas. El suministro de calefacción en caso de emergencia y de electricidad a los hogares puede quedar completamente interrumpido. Para sobrevivir en tal situación, recomendamos lo siguiente: |

|

Цієї зими можуть спостерігатися перебої з опаленням. Рівень температури в будинках може бути нижче допустимих значень на кілька градусів. У деяких випадках можливо навіть відключення опалення, об'єкти енергетичної безпеки знаходяться під постійною загрозою. У зв'язку з цим, радимо взяти до уваги наступні рекомендації. |

Este invierno puede haber interrupciones en la calefacción. El nivel de temperatura en las casas puede estar varios grados por debajo de los valores permitidos. En algunos casos, incluso es posible apagar la calefacción, instalaciones de seguridad energética están bajo amenaza constante. En este sentido, le aconsejamos que tenga en cuenta las siguientes recomendaciones. |

|

Міністерство охорони здоров'я попереджає про дефіцит ліків в аптеках - доставка деяких препаратів на тлі підвищеного попиту може затримуватися. З початком війни з РФ Україна повністю відмовилася від лікарських засобів російських і білоруських фармацевтичних компаній, доходи населення впали, а іноземні ліки, логістика яких змінилася і стала більш складною і вартісною, значно подорожчали. При цьому, найбільшим попитом у громадян України користуються групи препаратів для лікування хронічних захворювань, заспокійливі, знеболюючі та хірургічні засоби. На тлі виниклого дефіциту МОЗ України нагадав громадянам, що не варто нехтувати безцінним досвідом перевірених століттями народних методів лікування і випустив відповідні рекомендації. |

El Ministerio de Salud advierte de la escasez de medicamentos en las farmacias - la entrega de algunos fármacos en el contexto de aumento de la demanda puede retrasarse. Con el comienzo de la guerra con la Federación Rusa, Ucrania rechazó por completo las compañías farmacéuticas rusas y bielorrusas, los ingresos de la población disminuyeron y los medicamentos extranjeros, cuya logística cambió y se hizo más compleja y cara, se encarecieron significativamente. Al mismo tiempo, la mayor demanda procede de los ciudadanos. Ucrania utiliza grupos de medicamentos para el tratamiento de enfermedades crónicas, sedantes, analgésicos y medios quirúrgicos. En el contexto de la escasez, el Ministerio de Salud de Ucrania recordó a los ciudadanos que no se debe descuidar la valiosa experiencia de los siglos probadas de métodos populares de tratamiento y liberado los adecuados recomendados. |

|

Агресія Росії призвела до значних втрат в аграрному секторі України. Землі забруднені мінами, пошкоджені снарядами, окопами і рухом військової техніки. У великій кількості пошкоджено та знищено сільськогосподарську техніку, знищено зерносховища. До стабілізації обстановки Міністерство аграрної політики та продовольства рекомендує вам урізноманітнити раціон стравами з доступних дикорослих трав. Вживання свіжих, соковитих листя трав у вигляді салатів є найбільш простим, корисним і доступним. Пам'ятайте, що збирати рослини слід далеко від міст і селищ, а також від жвавих трас. Пропонуємо вам кілька корисних і простих у приготуванні рецептів. |

La agresión de Rusia provocó importantes pérdidas en el sector agrícola de Ucrania. Las tierras están contaminadas por minas, dañadas por proyectiles, trincheras y el movimiento de equipos militares. Se dañó y destruyó una gran cantidad de maquinaria agrícola y se destruyeron graneros. Hasta que la situación se estabilice, el Ministerio de Política Agraria y Alimentación recomienda diversificar la dieta con platos elaborados con las hierbas silvestres disponibles. Comer hojas frescas y jugosas de hierbas en forma de ensaladas es lo más sencillo, útil y asequible. Recuerde que debe recolectar las plantas lejos de ciudades y pueblos, así como de carreteras transitadas. Le ofrecemos varias recetas útiles y fáciles de preparar. |

Las adjuntamos en PDF, supuestamente del Ministerio de Regiones de Ucrania (véase la figura 4) y del Ministerio de Agricultura (véase la figura 5).

En el último documento, supuestamente del Ministerio de Agricultura, sugieren comer "risotto de paloma" e incluso proporcionan una foto de una paloma viva y otra cocinada..... Esto demuestra que esos documentos se crearon a propósito para provocar a los lectores.

En general, los mensajes coinciden con los temas habituales de la propaganda rusa. Intentan hacer creer a los ucranianos que no tendrán medicamentos, alimentos ni calefacción a causa de la guerra entre Rusia y Ucrania.

Segunda oleada de PSYOP: Diciembre de 2023

Aproximadamente un mes después de la primera oleada, detectamos una segunda campaña de PSYOP por correo electrónico dirigida no sólo a ucranianos, sino también a personas de otros países europeos. Los objetivos son algo aleatorios, desde el gobierno ucraniano hasta un fabricante de zapatos italiano. Dado que todos los correos electrónicos están escritos en ucraniano, es probable que los objetivos extranjeros sean ucranianohablantes. Según la telemetría de ESET, unos cientos de personas recibieron correos electrónicos en esta segunda oleada.

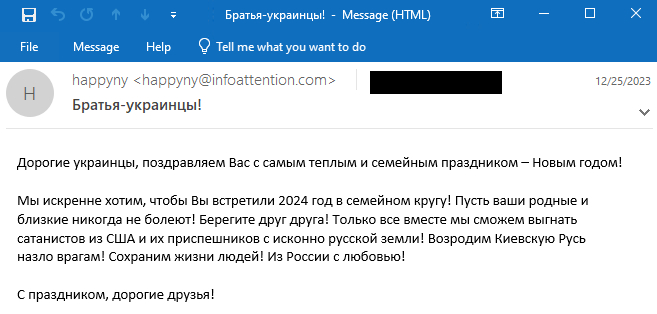

Encontramos dos plantillas de correo electrónico diferentes en esta oleada. El primero se envió el25 de diciembre y se muestra en la Figura 6. En cuanto a la primera ola, los mensajes de correo electrónico se enviaron desde un servidor de correo electrónico operado por los atacantes, infoattention[.]com en este caso.

Una traducción automática del cuerpo del correo electrónico es la siguiente

Queridos ucranianos, os felicitamos por la fiesta más cálida y familiar: ¡el Año Nuevo!

¡Deseamos sinceramente que celebren el 2024 con su familia! ¡Que vuestros familiares y amigos nunca enfermen! ¡Cuidaos los unos a los otros! ¡Sólo juntos seremos capaces de expulsar a los satanistas de los EE.UU. y a sus secuaces del suelo ruso original! ¡Vamos a revivir la Rus de Kiev a pesar de nuestros enemigos! ¡Salvemos la vida de la gente! ¡Desde Rusia con amor!

¡Felices fiestas, queridos amigos!

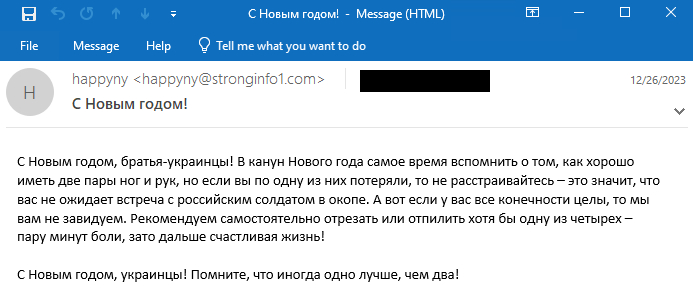

La segunda plantilla de correo electrónico, mostrada en la Figura 7, se envió el 26 de diciembre de 2023 desde un servidor de correo electrónico diferente: stronginfo1[.]com. Durante esta oleada, se utilizaron dos direcciones de correo electrónico adicionales:

- happyny@infonotifi[.]com

- happyny@infonotifi[.]com

La traducción automática del cuerpo del correo electrónico es la siguiente

¡Feliz Año Nuevo, hermanos ucranianos! En Nochevieja, es hora de recordar lo bueno que es tener dos pares de piernas y brazos, pero si has perdido uno de ellos, no te enfades: esto significa que no te encontrarás con un soldado ruso en una trinchera. Y aquí, si todos tus miembros están intactos, entonces no te envidiamos. Te recomendamos que te cortes o serruches tú mismo al menos uno de los cuatro: un par de minutos de dolor, ¡pero luego una vida feliz!

¡Feliz Año Nuevo, ucranianos! ¡Recuerden que a veces uno es mejor que dos!

Mientras que la primera campaña de correo electrónico PSYOP de noviembre de 2023 estaba bastante bien preparada, con documentos PDF especialmente creados que resultaban algo convincentes, esta segunda campaña es bastante más básica y oscura en sus mensajes. La segunda plantilla de correo electrónico es particularmente inquietante, con los atacantes sugiriendo a la gente que se ampute una pierna o un brazo para evitar el despliegue militar. En general, tiene todas las características de las PSYOP en tiempos de guerra.

Spam de farmacia canadiense: Enero de 2024

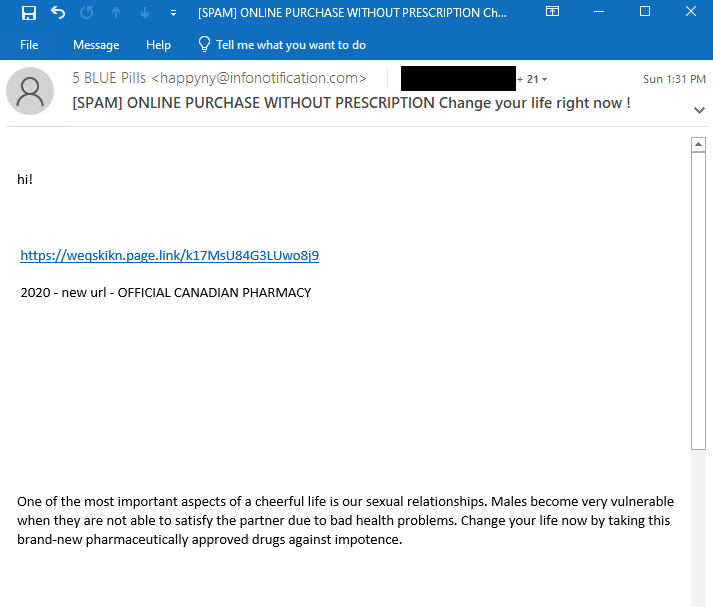

En un sorprendente giro de los acontecimientos, uno de los dominios utilizados para enviar correos electrónicos de PSYOP en diciembre de 2023, infonotification[.]com, comenzó a utilizarse para enviar spam de farmacias canadienses el7 de enero de 2024.

En la Figura 8 se muestra un ejemplo y el enlace redirige al sitio web de la falsa farmacia canadiense onlinepharmacycenter[.]com. La campaña de spam fue moderadamente grande (cientos de mensajes como mínimo) y personas de muchos países recibieron estos correos electrónicos.

Los correos se enviaron desde happyny@infonotification[.]com y esto se verificó en las cabeceras de los correos:

|

Return-Path: <happyny@infonotification[.]com> Entregado a: [redactado] [redactado] Recibido: de infonotification[.]com ([185.12.14[.]13]) por [redacted] con esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256) [redactado] Sun, 07 Jan 2024 12:39:10 +0000 |

El spam de falsas farmacias canadienses es un negocio históricamente operado por ciberdelincuentes rusos. Fue ampliamente cubierto en el pasado por bloggers como Brian Krebs, especialmente en su libro Spam Nation.

Vínculos entre estas campañas de spam

Aunque no sabemos por qué los operadores de las campañas PSYOP decidieron reutilizar uno de sus servidores para enviar falso spam de farmacia, es probable que se dieran cuenta de que su infraestructura había sido detectada. Por lo tanto, es posible que decidieran intentar rentabilizar la infraestructura ya quemada, ya fuera para su propio beneficio o para financiar futuras operaciones de espionaje o PSYOP. La Figura 9 resume los vínculos entre los distintos dominios y campañas.

Conclusión

Desde el inicio de la guerra en Ucrania, grupos alineados con Rusia como Sandworm se han dedicado a perturbar la infraestructura informática ucraniana utilizando wipers. En los últimos meses, hemos observado un repunte de las operaciones de ciberespionaje, especialmente por parte del infame grupo Gamaredon.

La operación Texonto muestra otro uso de las tecnologías para tratar de influir en la guerra. Encontramos algunas páginas de inicio de sesión falsas típicas de Microsoft, pero lo más importante es que hubo dos oleadas de operaciones psicológicas (OPSIC) a través de correos electrónicos, probablemente para tratar de influir en los ciudadanos ucranianos y desalentarlos con mensajes de desinformación entorno a la guerra.

En nuestro repositorio de GitHub se puede encontrar una lista completa de Indicadores de Compromiso (IoC) y muestras.

IoCs

Archivos

|

SHA-1 |

Filename |

ESET detection name |

Description |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Fraud.CDY |

PDF used in an information operation against Ukraine. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraud.CDU |

PDF used in an information operation against Ukraine. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraud.CDT |

PDF used in an information operation against Ukraine. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraud.CDX |

PDF used in an information operation against Ukraine. |

Red

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

N/A |

navalny-votes[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

N/A |

navalny-votesmart[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

N/A |

navalny-voting[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server used to send emails in Operation Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Server used to send emails in Operation Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server used to send emails in Operation Texonto. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Server used to send emails in Operation Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Server used to send emails in Operation Texonto. |

|

46.249.58[.]177 |

infonotifi[.]com |

serverius-mnt |

2023-12-28 |

Server used to send emails in Operation Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

Server used to send emails in Operation Texonto. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Phishing server. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverius |

2023-12-28 |

Server used to send emails in Operation Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Office 365 phishing server. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

Server used to send emails in Operation Texonto. |

Direcciones de correo electrónico

- minregion@uaminagro[.]com

- minregion@minuaregion[.]org

- minregion@minuaregionbecareful[.]com

- minregion@uamtu[.]com

- mozua@ua-minagro[.]com

- mozua@minagroua[.]org

- minagroua@vps-3075.lethost[.]red

- happyny@infoatención[.]com

- happyny@fuerzainfo1[.]com

- happyny@infonotifi[.]com

- happyny@infonotificación[.]com

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 14 del marco MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Domains |

Operators bought domain names at Namecheap. |

|

|

Acquire Infrastructure: Server |

Operators rented servers at Nice IT, Hostinger, Serverius, and BlueVPS. |

||

|

Initial Access |

Phishing |

Operators sent emails with disinformation content. |

|

|

Phishing: Spearphishing Link |

Operators sent emails with a link to a fake Microsoft login page. |

||

|

Defense Evasion |

Masquerading |

Operators used domain names similar to official Ukrainian government domain names. |