Para los expertos en ciberseguridad, se ha convertido en una doctrina que los ciberataques, ya sea que sean perpetrados de forma directa o a través de grupos de actores de amenazas (denominados grupos proxy), pueden ser complementarios a acciones militares, políticas y económicas como una forma de debilitar objetivos o de aplicar presión sobre blancos estratégicos. Por lo tanto, en estos tiempos de guerra en Ucrania, el centro de la atención también se ha centrado naturalmente en los ciberataques, tanto en el pasado como en el presente.

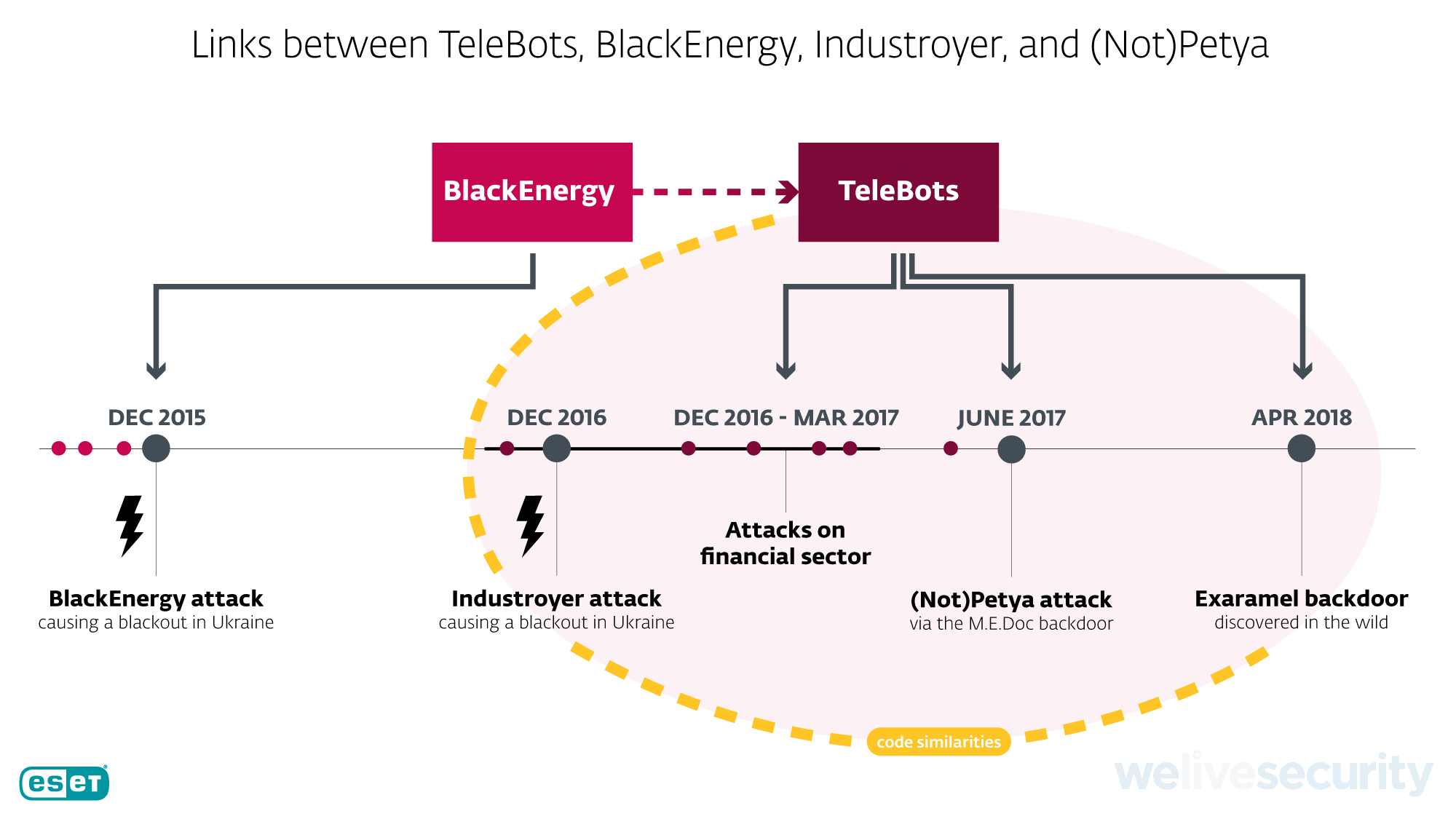

Desde al menos 2014, las compañías en Ucrania o con acceso a la red en la región han sentido el impacto de códigos maliciosos como BlackEnergy, TeleBots, GreyEnergy, Industroyer, NotPetya, Exaramel y, solo en 2022, de amenazas como WhisperGate, HermeticWiper, IsaacWiper y CaddyWiper. En todos los casos, excepto en los últimos cuatro, la comunidad de investigadores y expertos en ciberseguridad descubrieron en estas amenazas suficientes similitudes de código, infraestructura de comando y control compartida, cadenas de ejecución de malware y otras pistas para atribuir todas las muestras de malware a un grupo en particular: hablamos de Sandworm.

¿Quién es Sandworm?

El apodo Sandworm fue elegido por investigadores de la compañía de inteligencia de amenazas iSIGHT Partners, luego de que en 2014 descubrieran en los binarios del malware BlackEnergy referencias a la novela Dune de Frank Herbert. En ese momento, los investigadores de ESET estaban presentando en una conferencia de Virus Bulletin sus hallazgos sobre varios ataques de BlackEnergy dirigidos a Ucrania y Polonia, pero también habían descubrieron las mismas referencias inconfundibles en el código: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2, y epsiloneridani0.

Si bien algunos especularon con que Sandworm era un grupo que trabajaba desde Rusia, no fue hasta 2020 que el Departamento de Justicia de los Estados Unidos (DoJ) identificó concretamente a Sandworm como la Unidad Militar 74455 de la Dirección General de Inteligencia (GRU) — que en 2010 pasó a llamarse Dirección General (GU), aunque se sigue haciendo referencia como “GRU”— del Estado Mayor General de las Fuerzas Armadas de la Federación Rusa, ubicado en el número 22 de la calle Kirova, en Khimki, Moscú, en un edificio coloquialmente llamado “la Torre”:

Imagen 1. “La Torre” ubicada en el número 22 de la calle Kirova, identificado por el Departamento de Justicia de EUA como la ubicación de la Unidad 74455 del GRU (Fuente de la imagen).

En su libro sobre Sandworm, Andy Greenberg reflexionó sobre su paseo por el canal de Moscú y dijo: “De espaldas al canal, la Torre estaba justo encima de mí, bloqueada por una alta valla de hierro en una colina empinada. No podía distinguir una sola figura humana a través de sus ventanas sin usar un par de binoculares, lo cual no era lo suficientemente valiente como para intentar. Me di cuenta de que esto era lo más cerca que estaría de los “hackers” que había estado siguiendo durante dos años”.

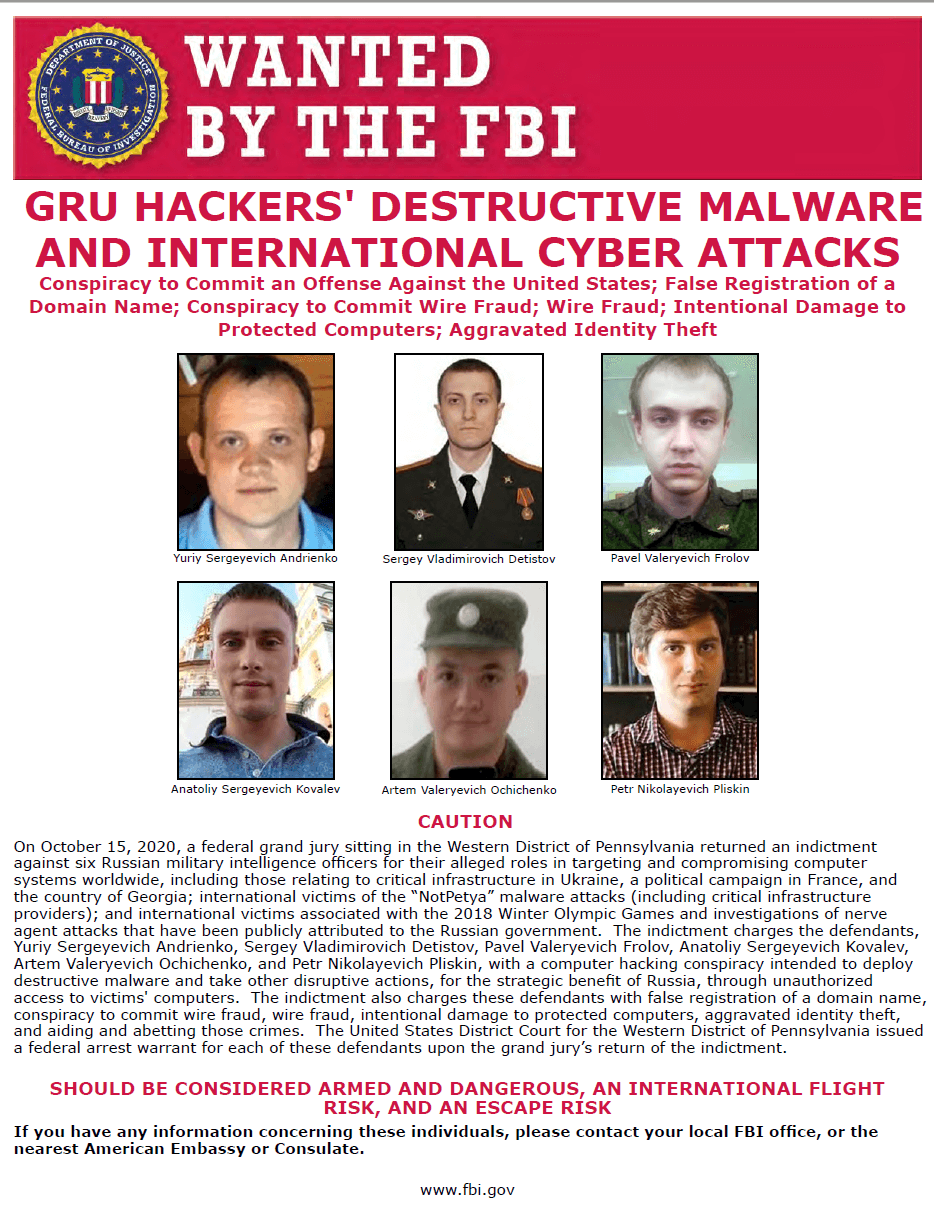

La acusación realizada en 2020 por el Departamento de Justicia que permitió conocer más sobre Sandworm, también nombró a seis oficiales de la Unidad 74455: Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko y Petr Nikolayevich Pliskin.

Imagen 2. Anuncio de “búsqueda” de seis miembros de la Unidad 74455 de la GRU (Fuente: FBI)

Una acusación realizada en 2018 por parte del Departamento de Justicia había nombrado a tres oficiales adicionales de la Unidad 74455, Aleksandr Vladimirovich Osadchuk, Aleksey Aleksandrovich Potemkin y Anatoliy Sergeyevich Kovalev.

Como es poco probable que estos agentes comparezcan alguna vez ante un tribunal estadounidense, por el momento también parece poco probable qué se puedan ver las pruebas que podrían tener los fiscales para respaldar esta acusación. Públicamente y sobre la base de estas acusaciones solamente, las atribuciones de ciertas campañas maliciosas a Sandworm se apoyan en una base más precaria. Sin embargo, cuando las dos acusaciones incorporan información extraída de análisis técnicos públicos sobre malware atribuido a los subgrupos de Sandworm, como BlackEnergy, TeleBots y GreyEnergy, la atribución se basa en un terreno mucho más sólido.

Sandworm impacta a organizaciones de todo el mundo

La gran cantidad de campañas maliciosas y malware que se han relacionado con Sandworm a lo largo de los años forman una lista de ataques que es difícil de resumir brevemente. Sin embargo, revisar esta lista puede brindar al menos una perspectiva amplia de la capacidad sofisticada demostrada por este grupo de amenazas.

BlackEnergy: de ataques DDoS a sistemas de control industrial (2007–2015)

Los primeros indicios de la existencia de BlackEnergy surgieron en 2007 cuando investigadores de Arbor Networks identificaron una nueva botnet utilizada por actores de amenazas rusos para realizar ataques de denegación de servicio distribuidos (DDoS) contra objetivos rusos. BlackEnergy fue vendido por su desarrollador original y se usó para atacar sitios web de Georgia con ataques de DDoS cuando las tropas rusas aterrizaron en Georgia en 2008.

En 2010, Dell SecureWorks publicó un análisis de una reescritura completa del malware —BlackEnergy 2— con nuevas capacidades para ocultarse como rootkit, enviar spam, robar credenciales bancarias y destruir sistemas de archivos.

Luego, en 2014, ESET descubrió una variante del malware, a la cual llamó BlackEnergy Lite debido a que es más liviana. BlackEnergy Lite puede ejecutar código arbitrario y robar datos de discos duros. Utilizando una combinación tanto de las versiones normales y la versión Lite del malware, los operadores de BlackEnergy impactaron a más de cien víctimas en Polonia y Ucrania, incluidas organizaciones gubernamentales.

La próxima vez que BlackEnergy asomó su cabeza fue en noviembre de 2015, cuando ESET observó que estaba distribuyendo un componente KillDisk destructivo en empresas de medios de comunicación ucranianos. Vale aclarar que KillDisk es un nombre de detección genérico que describe malware que sobrescribe documentos con datos aleatorios y hace que el sistema operativo no pueda iniciar.

Un mes después, en diciembre, ESET detectó otra variante de KillDisk en los sistemas de empresas de distribución de electricidad, la cual parecía tener una funcionalidad para sabotear sistemas de control industrial específicos. ESET también descubrió SSHBearDoor, un servidor SSH backdooreado que se utilizado como alternativa a BlackEnergy para obtener acceso inicial a los sistemas. Con este conjunto de herramientas compuesto por tres partes, BlackEnergy provocó un corte de energía de 4 a 6 horas de duración que afectó a unas 230,000 personas en la región ucraniana de Ivano-Frankivsk el 23 de diciembre de 2015. Esta fue la primera vez en la historia que se sabía que un ciberataque había provocado la interrupción de un sistema de distribución eléctrica.

TeleBots apunta a instituciones financieras (2016)

Los investigadores de ESET descubrieron TeleBots, un sucesor de BlackEnergy, siendo utilizado en ataques contra instituciones financieras en Ucrania. TeleBots recibió su nombre por utilizar de forma indebida la API del bot de Telegram para disfrazar la comunicación entre los atacantes y las computadoras comprometidas como tráfico HTTP(S) a un servidor legítimo: –api.telegram.org. Los operadores del malware configuraron cuentas de Telegram desde las cuales podían emitir comandos a dispositivos comprometidos. Los investigadores de ESET encontraron una cuenta de Telegram perteneciente a uno de los atacantes.

Como etapa final de estos ataques, TeleBots implementó una variante destructiva de KillDisk que, en lugar de eliminar archivos, los reemplazó con nuevos archivos que contenían una de dos strings: mrR0b07 o fS0cie7y –un guiño a la serie de televisión Mr. Robot.

ESET también descubrió variantes falsas de ransomware KillDisk capaces de cifrar máquinas que corran Windows y Linux. Después de ser cifradas, las máquinas con Linux no pudieron iniciar y desplegaron una nota de rescate por 222 Bitcoin, cifra que en ese momento equivalía a aproximadamente US$250,000.

Si las víctimas decidían pagar, los atacantes no podían descifrar los archivos debido a una falla deliberada en el esquema de cifrado. Sin embargo, los investigadores de ESET encontraron una debilidad en el cifrado empleado en la versión para Linux del ransomware que hace posible la recuperación, aunque sea difícil.

Industroyer: Cortes de luz en Kiev (2016)

El 17 de diciembre de 2016, casi un año después del primer ataque que interrumpió el suministro eléctrico en Ucrania, se produjo un segundo apagón. No hubo electricidad durante aproximadamente una hora en parte de la capital, Kiev. Los investigadores de ESET detectaron un nuevo malware y lo llamaron Industroyer.

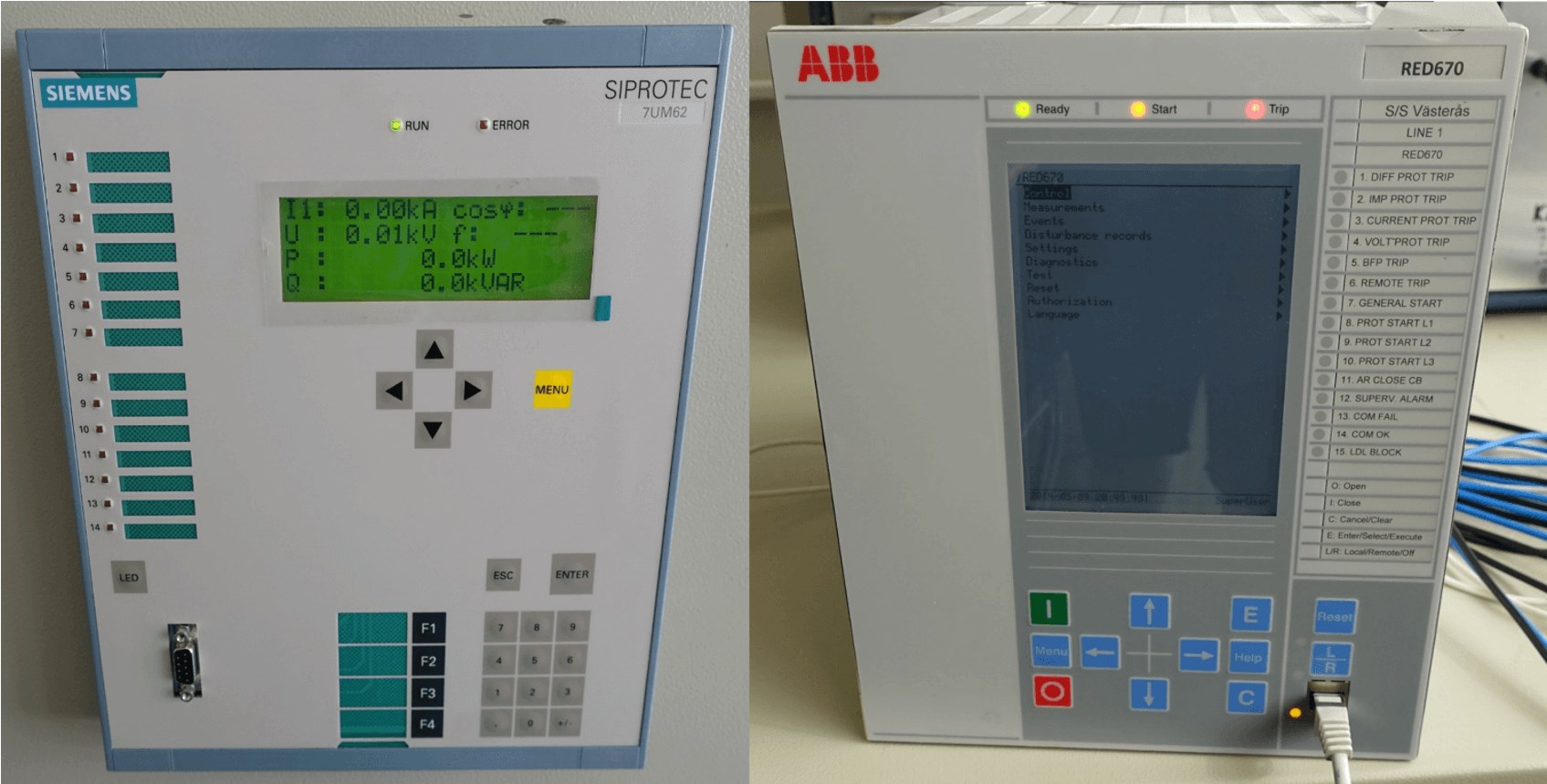

Industroyer es único por su capacidad de comunicarse a través de varios protocolos de comunicación industrial que se utilizan en todo el mundo en sistemas de infraestructuras críticas para el suministro de energía, control de transporte, agua y gas. Debido a que estos protocolos se desarrollaron hace décadas y estaban destinados para su uso en sistemas sin conexión a Internet, la seguridad estuvo lejos de ser la consideración principal al momento de su diseño. Por lo tanto, una vez que Industroyer logró el acceso a los sistemas que ejecutan estos protocolos, se convirtió en una tarea sencilla controlar directamente los interruptores y disyuntores de la subestación eléctrica y desconectar la energía.

Para eliminar los rastros de sí mismo después de un ataque, el módulo wiper de Industroyer hizo que los sistemas no pudieran iniciar y que se hiciera difícil la recuperación al borrar claves de registro cruciales para el sistema y sobrescribir archivos. Al momento de este hallazgo no se encontró ninguna conexión entre Industroyer y BlackEnergy.

Imagen 3. Relé de protección para subestaciones eléctricas – Industroyer es capaz de comunicarse en el lenguaje que utiliza este hardware

Campaña presidencial de Estados Unidos (2016)

En un año de intenso duelo político entre Donald Trump y Hillary Clinton por la presidencia de Estados Unidos, dos unidades del GRU se hicieron visibles por desbaratar la campaña de Clinton. Según una acusación del Departamento de Justicia, la Unidad 26165 encabezó una campaña de filtración de datos, comprometiendo cuentas de correo electrónico de los miembros de la campaña de Clinton y las redes del Comité de Campaña del Congreso Demócrata y el Comité Nacional Demócrata.

La unidad 74455 apoyó la filtración de documentos y correos electrónicos sustraídos a partir de estos compromisos. Los atacantes tomaron el rol de personajes ficticios DCLeaks, así como Guccifer 2.0 en un intento de imitar al Guccifer original, que también filtró los correos electrónicos de Clinton en 2013.

Elecciones presidenciales de Francia (2017)

Similar a lo que ocurrió en torno a las campañas presidenciales de Estados Unidos en 2016, entre abril y mayo de 2017 Sandworm llevó a cabo siete campañas de phishing especialmente dirigidas apuntando a la campaña presidencial de Francia, según una acusación del Departamento de Justicia. Más de 100 miembros de La République En Marche!, el partido de Emmanuel Macron, fueron atacados junto con otros partidos políticos y entidades del gobierno local.

Los atacantes crearon una cuenta falsa en redes sociales a través de la cual ofrecían documentos robados de En Marche! y los filtraron.

Ataques del ransomware de TeleBots que preceden a NotPetya (2017)

El infame ataque NotPetya (también conocido como Diskcoder.C) fue parte de una serie de ataques de ransomware realizados por TeleBots y que afectaron a Ucrania. En 2017, ESET detectó versiones actualizadas de las herramientas utilizadas por TeleBots junto con dos piezas de ransomware utilizadas en ataques contra instituciones financieras de Ucrania.

En marzo, ESET detectó el primero de estos ransomware de TeleBots (Filecoder.NKH) que cifró todos los archivos (excepto los ubicados en el directorio C:\Windows).

En mayo, una semana después del brote de WannaCryptor, ESET detectó el segundo ransomware de TeleBots (Filecoder.AESNI.C, también conocido como XData). Este ransomware recibe su nombre por el hecho de que comprueba si una máquina es compatible con las nuevas instrucciones AES-NI (Advanced Encryption Standard New Instructions), un conjunto de instrucciones de hardware que aceleran el cifrado y descifrado AES.

ESET publicó una herramienta de descifrado para el ransomware Filecoder.AESNI.

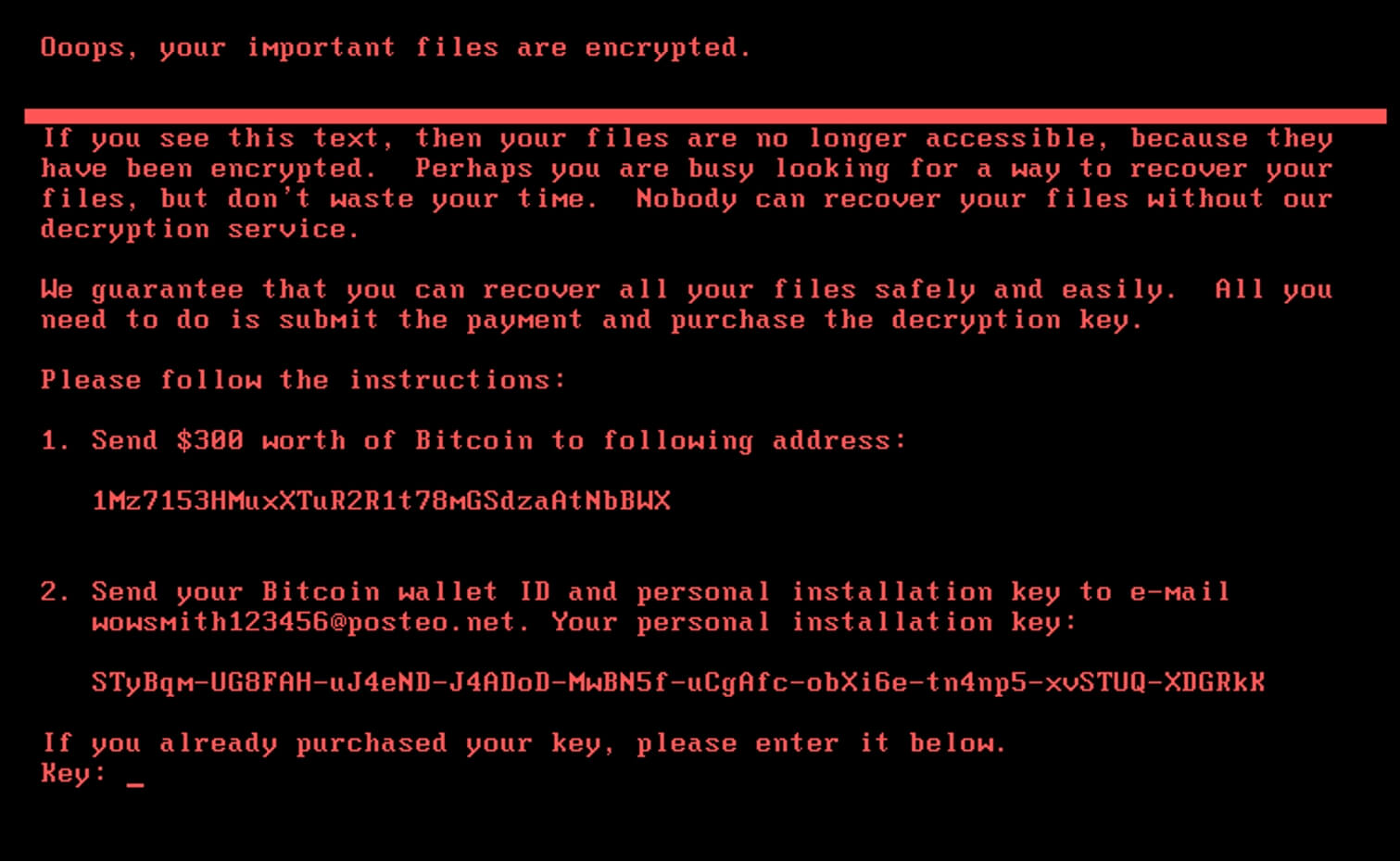

Ataque de NotPetya (2017)

En junio de 2017, un mes después del infame ataque de WannaCryptor, NotPetya golpeó a organizaciones en Ucrania y se expandió rápidamente a nivel mundial con una capacidad similar a la de un gusano a través de redes conectadas. Al igual que WannaCryptor, NotPetya se propagó utilizando un exploit conocido como EternalBlue, supuestamente desarrollado por la Agencia de Seguridad Nacional de los Estados Unidos y luego robado y divulgado por el grupo Shadow Brokers. EternalBlue explota una falla crítica en una versión obsoleta del protocolo Server Message Block (SMB) de Microsoft, que se usa principalmente para compartir archivos e impresoras en redes corporativas. NotPetya también se propagó usando el exploit EternalRomance, otro exploit para SMB filtrado por Shadow Brokers.

De ser exitoso, NotPetya cifra todo el disco o todos los archivos. En el momento del ataque, los administradores de TI se apresuraron en apagar las computadoras corporativas antes de que pudieran ser saboteadas. Para aquellos que fueron afectados por NotPetya, el descifrado no fue posible incluso para quienes decidieron pagar el rescate de US$ 300.

Los investigadores de ESET rastrearon el origen de esta epidemia mundial de malware hasta el proveedor del popular software de contabilidad ucraniano MEDoc. Los operadores de NotPetya comprometieron la red de MEDoc y establecieron acceso a un servidor de actualización desde el cual enviaron una actualización maliciosa, liberando a NotPetya en el mundo. En ese momento, ESET atribuyó NotPetya al grupo TeleBots.

En la ronda actual de las evaluaciones MITRE Engenuity ATT&CK (2022), dos actores de amenazas están bajo el microscopio: Wizard Spider y Sandworm. Ambos actores de amenazas han implementado ransomware para interrumpir las operaciones de las organizaciones víctimas. Wizard Spider usó el ransomware Ryuk para el cifrado, mientras que Sandworm usó el ransomware NotPetya para destruir sistemas mediante el cifrado.

Olympic Destroyer haciéndose pasar por Lazarus (2018)

Si bien la ceremonia de apertura de los Juegos Olímpicos de Invierno de PyeongChang 2018 fue un show espectacular para quienes asistieron, una cantidad inusualmente alta de butacas estaban vacías. Sin que la multitud lo supiera, se estaba llevando adelante un ciberataque que bloqueó los puntos de acceso Wi-Fi y las transmisiones, dejó en tierra los drones de las emisoras, eliminó el sitio web de PyeongChang 2018 y rompió los servidores de backend de la aplicación oficial de los Juegos Olímpicos, lo que impidió que los ansiosos espectadores puedan cargar sus boletos y asistan a la ceremonia.

Dos meses antes, los atacantes habían comprometido las redes de dos empresas de TI de terceros contratadas para respaldar las operaciones de TI del Comité Organizador de PyeongChang. El día de la ceremonia (9 de febrero) fue sencillo para los atacantes pasar de estas empresas asociadas a la red del Comité Organizador de PyeongChang y liberar el módulo wiper de Olympic Destroyer, que eliminó archivos y dejó mensajes de BitLocker solicitando la clave de recuperación después de un reinicio forzado, en última instancia, haciéndolos inoperables.

Para ocultar mejor su origen, los desarrolladores de Olympic Destroyer diseñaron parte del código para que parezca el malware utilizado por Lazarus, el grupo de APT responsable del ataque global de WannaCryptor. Una acusación del Departamento de Justicia atribuyó a Olympic Destroyer a Sandworm, pero algunos investigadores creen que es más probable que haya sido Fancy Bear (también conocido como Sofacy y APT28) el responsable.

Exaramel: vinculando Industroyer con TeleBots (2018)

En abril de 2018, ESET descubrió Exaramel, un nuevo backdoor utilizado por el grupo TeleBots. Cuando Industroyer cortó el suministro eléctrico en Ucrania en 2016, los pensamientos se dirigieron de inmediato al corte de energía provocado por BlackEnergy en 2015. Sin embargo, no había similitudes de código u otras pistas para vincular a Industroyer con BlackEnergy o TeleBots. Exaramel era la pieza que faltaba en el rompecabezas.

El análisis de Exaramel reveló una serie de similitudes con Industroyer:

- ambos agrupan sus blancos de ataque en función de la solución de seguridad en uso;

- ambos utilizan una implementación de código muy similar en varios comandos de backdoor;

- ambos usan un archivo de informe para almacenar la salida de los comandos shell ejecutados y los procesos iniciados.

Además, Exaramel utilizó el dominio malicioso um10eset[.]net, que también fue utilizado por una versión para Linux del malware TeleBots.

ESET también descubrió una variante para Linux de Exaramel equipada con las capacidades habituales de backdoor para establecer persistencia, comunicarse con sus operadores, ejecutar comandos de shell y descargar y cargar archivos.

A diferencia de Industroyer, Exaramel no apunta directamente a los sistemas de control industrial. ESET detectó estos backdoors de Exaramel para Windows y Linux en una organización ucraniana que no era una instalación industrial.

De manera similar, en 2021, cuando la agencia nacional de seguridad cibernética de Francia, ANSSI, publicó un informe sobre una campaña maliciosa que explotaba versiones obsoletas de la herramienta de monitoreo de TI Centreon, Exaramel reapareció, pero nuevamente no en las instalaciones industriales. Exaramel, tanto sus variantes para Windows como para Linux, fue descubierto en las redes de proveedores de web hosting en Francia.

GreyEnergy ataca el sector energético (2015-2018)

En fechas cercanas a que se produzca el ataque de BlackEnergy a la red eléctrica de Ucrania en 2015, ESET comenzó a detectar un malware que los investigadores de ESET llamaron GreyEnergy, otro sucesor de BlackEnergy en paralelo con TeleBots. Mientras TeleBots se centró en las instituciones financieras, GreyEnergy apuntó principalmente a las empresas de energía en Ucrania, pero también en Polonia.

ESET fue el primero en documentar las actividades de GreyEnergy en 2018. Los operadores de este malware permanecieron fuera del foco de atención durante tres años, llevando adelante tareas de espionaje y reconocimiento en lugar de ataques destructivos como NotPetya e Industroyer.

GreyEnergy es similar a BlackEnergy, pero más sigiloso, ya que elimina sus componentes de malware de los discos duros de las víctimas para evitar la detección. En diciembre de 2016, ESET notó que GreyEnergy desplegó una de las primeras versiones del gusano informático NotPetya. Después de descubrir que los autores del malware habían utilizado el nombre de archivo interno moonraker.dll para este gusano, probablemente en referencia a la película de James Bond , los investigadores de ESET lo llamaron con el mismo nombre Moonraker Petya.

Aunque los investigadores de ESET no encontraron ningún componente de GreyEnergy pensado para atacar sistemas de control industrial, los operadores parecían apuntar a servidores con un alto tiempo de actividad y estaciones de trabajo utilizadas para administrar sistemas de control industrial.

Georgia (2019)

El 28 de octubre de 2019, de acuerdo con otra acusación realizada por el Departamento de Justicia, Sandworm realizó defacement de aproximadamente 15.000 sitios web alojados en Georgia, en muchos casos publicando una imagen de Mikheil Saakashvili, un expresidente georgiano conocido por oponerse a la influencia rusa en Georgia, con la leyenda "Yo Regresaré". El ataque fue orquestado a través del compromiso de Pro-Service, un proveedor de web hosting de Georgia.

El ataque evocó recuerdos de los ataques DDoS de BlackEnergy a sitios web georgianos en 2008.

Cyclops Blink (2022)

El día previo de la invasión de Rusia a Ucrania el 24 de febrero de 2022, la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA, por sus siglas en inglés) publicó una alerta sobre Cyclops Blink, una pieza de malware para Linux recientemente descubierta que afecta a dispositivos WatchGuard Firebox y los incorpora a su botnet.

Según el análisis técnico del malware publicado por el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido, los desarrolladores de este código malicioso encontraron una vulnerabilidad que permitía que el malware se hiciera pasar por una actualización legítima del firmware de estos dispositivos. Después de una actualización maliciosa, para lograr la persistencia, un script ejecuta automáticamente Cyclops Blink cada vez que se reinicia el dispositivo comprometido.

Cyclops Blink viene con un componente central que se hace pasar por un hilo del kernel y varios módulos para recopilar información del sistema, descargar y cargar archivos, actualizarse y persistir después del reinicio, y almacenar información del servidor de comando y control.

Si bien CISA aún no ha revelado qué indicios los llevaron a atribuir Cyclops Blink a Sandworm, se recomienda encarecidamente a las organizaciones auditar si han habilitado la interfaz de administración remota en sus dispositivos Firebox, ya que sin el parche esto los expone a estos ataques.

Conclusión

Desde el 24 de febrero de 2022, una gran cantidad de códigos maliciosos han estado siendo utilizados en ataques contra organizaciones ucranianas, como HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper y CaddyWiper. Actualmente, todas estas familias de malware siguen sin atribuirse, lo que deja una pregunta en el aire: ¿Ha vuelto Sandworm a la acción?

A medida que los proveedores de soluciones de seguridad informática de todo el mundo continúan revisando su telemetría en busca de pistas, podemos esperar que se reúnan más y más piezas del rompecabezas. Sin embargo, también puede ocurrir que las piezas dispares desvíen cada vez más a las teorías actuales. Después de todo, el engaño es parte integral de las tácticas empleadas por grupos de amenazas más sofisticados.

Una última aclaración para nombrar correctamente a los distintos malware. En esta ráfaga de descubrimientos recientes de distintos malware apuntando a Ucrania, varias de las mismas piezas de malware han recibido nombres diferentes. Entonces, recuerde que HermeticWiper es lo mismo que FoxBlade y que HermeticRansom es lo mismo que Elections GoRansom y PartyTicket.