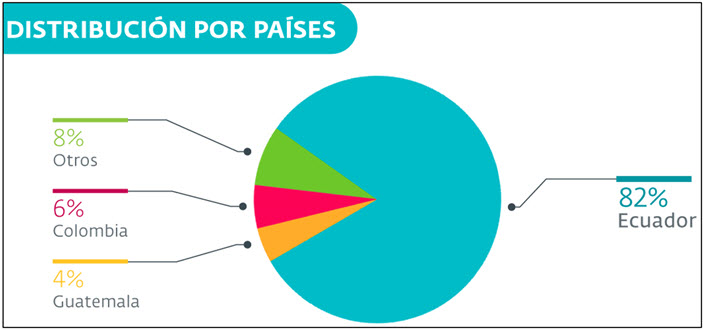

El equipo de investigación de ESET Latinoamérica analizó una campaña dirigida principalmente a Ecuador en la que atacantes intentaron infectar a las víctimas con el troyano de acceso remoto njRAT.

Fue detectada durante el primer trimestre de 2023 y apuntó principalmente a empresas privadas, entidades gubernamentales, entidades del sector de salud, y muy posiblemente usuarios hogareños, con el objetivo de espiar y robar información de las víctimas.

Los vectores de ataque inicial fueron correos electrónicos falsos que, en su mayoría, suplantaron la identidad de la fiscalía general de Ecuador haciendo referencia a una supuesta demanda interpuesta al usuario, y, en menor medida, utilizaron como señuelo supuestas infracciones de tránsito.

Estos correos contenían un archivo adjunto maliciosos comprimidos detectados por las soluciones de ESET como VBS/Agent.QOD.

Campañas recientes apuntando a organismos de América Latina con commodity malware

Vale la pena destacar que esta campaña se suma a la lista de campañas recientes dirigidas a organismos públicos y empresas privadas de países de América Latina en la que los cibercriminales utilizan commodity malware con el principal objetivo de robar información.

El equipo de investigación de ESET viene monitoreando este tipo de campañas cada vez más frecuentes. En el caso de Ecuador, en agosto de 2022 compartimos detalles de Operación Pulpo Rojo, una campaña apuntando organismos gubernamentales organizaciones del sector de la salud y empresas privadas de Ecuador para infectar con el RAT Remcos. En esta oportunidad los operadores detrás de la campaña también utilizaron correos falsos haciéndose pasar por la fiscalía general de Ecuador.

Desde 2021 a esta parte las campañas de malware dirigidas a organismos públicos y empresas privadas de la región han sido constantes.

En 2021 compartimos detalles de lo que fue Operación Spalax, una campaña orientada a Colombia en la que utilizaron troyanos de acceso remoto como Remcos, njRAT y AsyncRAT. Operación Bandidos fue descubierta el mismo año y estuvo dirigida principalmente a Venezuela. Entre las más recientes están Operación Guinea Pig y Operación Absoluta, ambas detectadas entre fines de 2022 y comienzos de 2023. La primera estuvo orientada principalmente a México y utilizó el RAT Agent Tesla, mientras que la segunda tuvo actividad principalmente en Colombia y utilizó el RAT AsyncRAT.

Análisis de la campaña

Demandas falsas como inicio del ataque

Como se observa en la Imagen 1, el método de ingeniería social usado fue mediante correos falsos que simulaban ser organismos públicos (en este caso, la fiscalía general de Ecuador) y contenían información de una supuesta demanda interpuesta al usuario.

Por la manera en que están redactados y anotaciones en español en el código, suponemos que los cibercriminales detrás de sta campaña podrían ser personas que residen en la región.

A través de los sistemas de telemetría interna de ESET, se lograron obtener distintos nombres utilizados en los asuntos de estos correos utilizados en diferentes campañas de envío. A continuación, se listan algunos ejemplos encontrados:

- FISCALIA GENERAL DEL ESTADO (ECUADOR)

- Foto Multa Nacional A.N.T

- (ANT) FOTO MULTA NACIONAL

Los archivos adjuntos en estos correos electrónicos contenían un archivo malicioso comprimido; para el cual también se encontró evidencia del uso de diferentes nombres:

- DOCUMENTO. (3).vbs

- ANT-FotoMultaNacional.vbs

- DOCUMENTO. (5).vbs

Acerca de njRAT

njRAT es un troyano de acceso remoto (RAT, por sus siglas en inglés) desarrollado con el framework Microsoft .NET.

Con base en el análisis realizado sobre las muestras obtenidas, hemos visto que los cibercriminales utilizaron la versión 0.7NC de este código malicioso, la cual permite realizar algunas de las siguientes acciones en el equipo comprometido:

- Registrar las teclas pulsadas en la máquina de una víctima (Keylogging).

- Realizar capturas de pantalla de la máquina de una víctima.

- Manipular los registros de Windows.

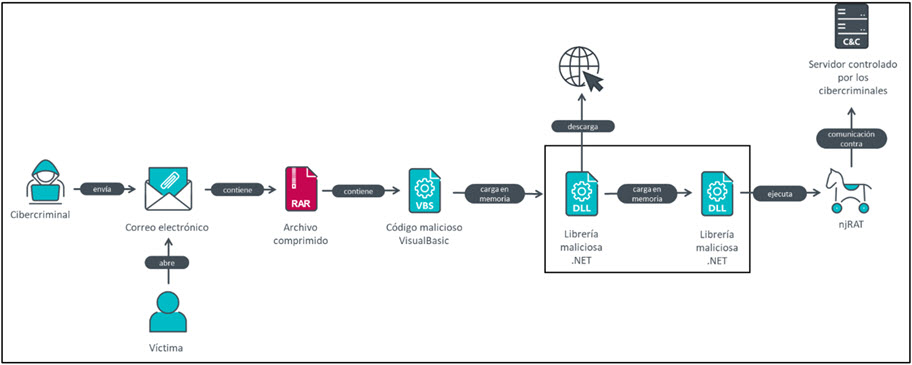

El siguiente diagrama muestra el proceso de infección de este código malicioso, partiendo desde la recepción de un correo electrónico que contiene adjuntado un archivo malicioso comprimido, hasta llegar a los últimos códigos maliciosos encargados de infectar y ejecutar en la máquina de la víctima el payload final: njRAT.

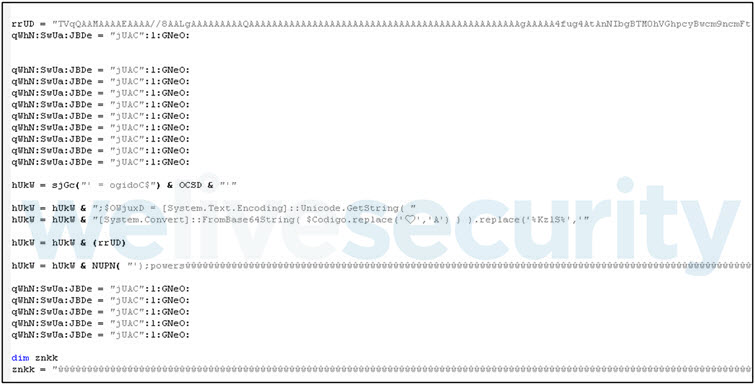

El contenido de este archivo comprimido es un código malicioso desarrollado en Visual Basic, con cierto nivel de ofuscación y cuyo objetivo es ejecutar otro código malicioso desarrollado en PowerShell.

A su vez, el este código desarrollado en PowerShell, ejecuta en memoria una librería codeada en base64 dentro del código malicioso VisualBasic. Para su ejecución pasa como argumento una dirección URL a esta librería.

Librería maliciosa en .NET

Desarrollada con el framework Microsoft .NET, esta librería tiene como finalidad la ejecución de otra segunda hecha con el mismo framework y alojada en los recursos de la primera. Esta última es la que va a descargar el payload final con el que se quiere infectar a la víctima desde la URL proporcionada por el código malicioso en PowerShell.

Luego, va a cargar en memoria esta segunda librería maliciosa, alojada en sus recursos, y le va a pasar como argumentos la ruta de un binario legítimo perteneciente al framework Microsoft .NET y el payload final descargado desde la URL.

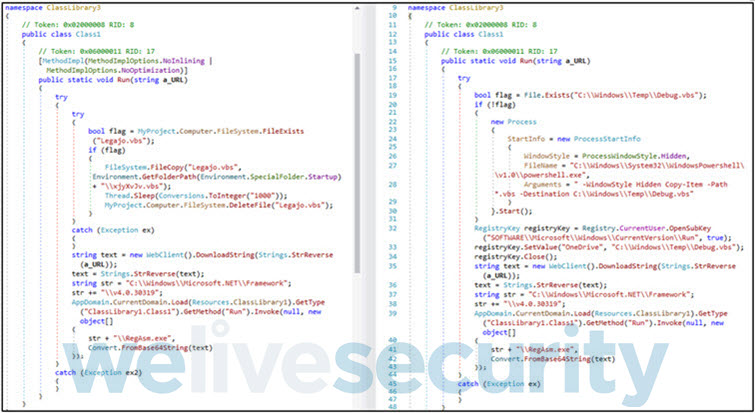

Algo interesante para mencionar de la primera librería maliciosa, es que la misma está tratando de persistir en la máquina de la víctima el código malicioso desarrollado en VisualBasic. En la ilustración anterior, se puede ver que está comprobando la existencia de un archivo llamado Legajo.vbs, y en caso de existir, lo va a copiar en la ruta de Startup de la máquina de la víctima, renombrándolo a xjyXvJv.vbs.

Considerando los nombres utilizados para estos archivos, que fueron mencionados en la sección anterior, al no coincidir con el nombre utilizado dentro de este código malicioso, la persistencia en la máquina de la víctima no se va a efectuar.

Persistencia

Buscando en la telemetría interna de ESET, se encontraron otras muestras de esta librería donde se puede ver que los cibercriminales se han dado cuenta de este error para ganar persistencia en sus códigos maliciosos y han decidido modificarlo para que el archivo malicioso desarrollado en VisualBasic, pueda persistir en la máquina de la víctima copiándose sobre la ruta C:\Windows\Temp\Debug.vbs y creando una llave en los registros de Windows llamada OneDrive dentro de la ruta C:\Windows\Temp\Debug.vbs

La siguiente captura de pantalla muestra el código modificado donde puede verse que en vez de buscar la existencia del archivo Legajo.vbs, los cibercriminales van a buscar por un archivo en la ruta C:\Windows\Temp\Debug.vbs, y en caso de no existir van a invocar al intérprete de PowerShell para copiar el archivo malicioso, el cual posee la extensión .vbs, y van a copiarlo sobre la ruta mencionada anteriormente.

El código intenta copiar el archivo malicioso, desarrollado en Visual Basic, en la ruta de inicio del sistema, pero esta estrategia no se lleva a cabo porque los nombres que emplea no coinciden con los de la campaña. Para lograr esto, los ciberdelincuentes copiaron el archivo malicioso en una ruta específica y crearon una clave de registro en Windows, de modo de modificar el código para lograr persistencia en la máquina de la víctima.

La siguiente captura de pantalla muestra, a la izquierda, la primera versión de la lógica de esta librería maliciosa y, a la derecha, la nueva versión de esta lógica con la persistencia modificada.

La segunda librería maliciosa ejecuta el payload, el troyano njRAT, mediante la técnica de process hollowing -en la que el atacante reemplaza el código de un archivo ejecutable por uno malicioso. El troyano permite a los cibercriminales realizar acciones maliciosas como registrar las teclas pulsadas, realizar capturas de pantalla y manipular los registros de Windows.

Infraestructura de red utilizada por los cibercriminales

Durante la investigación se encontraron dos dominios diferentes empleados para la comunicación hacia los servidores controlados por los cibercriminales. Partiendo de estos dominios, se pudo determinar que los cibercriminales han usado 14 direcciones de IP diferentes para comunicarse con ellos.

A su vez, partiendo de estas direcciones IP encontradas, hemos podido determinar otros 13 dominios empleados por los cibercriminales.

En la gran mayoría de los casos, los cibercriminales emplean el servicio Duck DNS para la creación de los dominios y a su vez, para las direcciones de IP, emplean servicios de VPN como FrootVPN o IP relacionadas con algún ISP de Colombia.

Esto último, no implica necesariamente que los cibercriminales detrás de esta campaña sean residentes de ese país, sino que, es posible que utilicen algunas de sus víctimas como proxies para reenviar la comunicación hacia los servidores reales.

Similar a lo que ocurrió en Operación Spalax, la cual fue documentada por nuestro equipo de investigación en el año 2021.

Por último, hemos visto que los cibercriminales utilizan sitios gratuitos como Firebase, Discord y pasteio para alojar sus códigos maliciosos. Esto puede servir como una medida de evasión porque estos sitios suelen utilizarse con fines no maliciosos, lo cual puede generar dificultades en la detección y respuesta ante un posible incidente

Consejos para protegerse

Dado que esta amenaza se distribuye por medio de correos electrónicos que contienen archivos comprimidos maliciosos adjuntos, enumeramos distintas recomendaciones para tener en cuenta y evitar ser una posible víctima:

- Revisar el correo electrónico, prestar atención a la dirección de donde proviene y el nombre de la persona que nos lo envía. Revisar el contenido, por ejemplo si hay faltas de ortografía.

- No abrir ningún email si hay motivos para dudar, ya sea del contenido o de la persona que lo envió.

- No descargar archivos adjuntos de correos si se duda de su recepción o de cualquier otra cosa.

- Revisar las extensiones de los archivos, por ejemplo, si un archivo termina con ".pdf.exe" la última extensión es la que determina el tipo de archivo, en este caso sería ".exe" un ejecutable.

- Si un email tiene un enlace y se duda de la página a la que se lo envía, no abrirlo.

- Ser prudentes al descargar y extraer archivos comprimidos .zip/.bz2 de fuentes no confiables, ya que pueden ser utilizados para ocultar códigos maliciosos y evadir ciertos mecanismos de seguridad.

- Tener los equipos y aplicaciones actualizados a la versión más reciente.

- Mantener actualizadas las soluciones de seguridad instaladas en el dispositivo.

- Prestar atención sobre cualquier actividad anómala o no común sobre los aplicativos utilizados para navegación segura de entidades bancarias. En caso de detectar dicha actividad, terminar de inmediato la ejecución y escanear el equipo con un producto de seguridad.

Indicadores de compromiso

Registros

A continuación, se listan las claves de registro de Windows manipuladas por los códigos maliciosos descriptos en este reporte:

- HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- OneDrive – C:\Windows\Temp\Debug.vbs

Persistencia

A continuación, se listan las rutas utilizadas por los códigos maliciosos para persistir en la máquina de una víctima:

- C:\Windows\Temp\Debug.vbs

- C:\Users\NOMBRE_USUARIO\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\xjyXvJv.vbs

Hashes, URLs y C&C

Hashes de muestras detectadas:

· 0FF6D3E65DAC9BF0FBE3FB94B047237D542C27DB – VBS/Agent.QQD

· CA79E3BABDEC66B1C109B97794FC0892B96C0EC4 – VBS/Agent.QQD

· 0C3DB99E42B0743EDBFA3B1AD8DB0BA796516894 – VBS/Agent.QQD

· 2A2211EFDA4BD66B224D229E8483C77D68285BF2 – VBS/Agent.QQD

· 8E7DBC5C60E67070F04460EFCCC3AED396FDE034 – VBS/Agent.QQD

· 33D1CE206260D4A0D97B66FC472E4150909D1FA7 – VBS/Agent.QQD

· 1400F890E08BAAB910770F881336EE9A98C6C95A – VBS/Agent.QQD

· DD7C6DE23C87E6376DAE962FE162990EDBFF9191 – VBS/Agent.QQD

· DD7C6DE23C87E6376DAE962FE162990EDBFF9191 – VBS/Agent.QQD

· E80EBBE1D3C6BC1D6AC20BEB7091C98CF36AC2D2 – VBS/Agent.QQD

· E80EBBE1D3C6BC1D6AC20BEB7091C98CF36AC2D2 – VBS/Agent.QQD

· 08FD8CD6CCB00C6363622EC6F7AF7A5A0A557CF6 – MSIL/TrojanDownloader.Agent.JYA

· E80EBBE1D3C6BC1D6AC20BEB7091C98CF36AC2D2 – VBS/Agent.QQD

· 9B382FAE946222CA6E2A7644E8AA17B112839462 – MSIL/Injector.FCD

· D40FAACBAEBE7E2EEFAB3E1D00170FA200FA01E8 – MSIL/Bladabindi.AZ

· 9ACDDCBCEAD10B86709F91ACEC51D51BBE5767EF – MSIL/Bladabindi.AZ

URLs obtenidas por las muestras analizadas:

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/7777.txt?alt=media&token=fbe4d78c-b67a-4d4b-9009-bf09850de36b

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/woriiii.txt?alt=media&token=9c5202fd-c49d-4e76-868c-0348144caca8

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/77nuenasema.txt?alt=media&token=16860a13-2212-4297-be7f-89fb12b7a819

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/qqqqq.txt?alt=media&token=03363ff9-9ad1-4591-aa38-aadd93a6f9c5

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/777%20papa.txt?alt=media&token=3b08f239-59fd-42c7-bca8-8c8b11c6dfcc

· https[:]//pasteio.com/download/xYUL8mjBnCa0

· https[:]//firebasestorage.googleapis.com/v0/b/proyecto90-99822.appspot.com/o/clientsemananueva.txt?alt=media&token=d707905a-b17b-4342-a688-c9c2dbcba03b

Dominios e IPs encontrados durante la investigación:

· fortuna777[.]duckdns.org

· 070921njazul[.]duckdns.org

· fuckallhacker123[.]webhop.me

· rusia[.]duckdns.org

· patria[.]duckdns.org

· capurgana[.]duckdns.org

· androidmedallo[.]duckdns.org

· captdic[.]duckdns.org

· bdios8877[.]duckdns.org

· xwor29-03-23[.]duckdns.org

· njvrd05-09-22[.]duckdns.org

· nzul13-3-23[.]duckdns.org

· nj-zul-09-11-22[.]duckdns.org

· njrat2j[.]duckdns.org

· njvrd05-09-22[.]duckdns.org

· rodacho29[.]duckdns.org

· 46[.]246.82.2

· 85[.]204.78.5

· 46[.]246.80.12

· 46[.]246.6.14

· 46[.]246.86.17

· 46[.]246.86.11

· 46[.]246.84.8

· 46[.]246.4.7

· 181[.]206.46.140

· 177[.]255.90.166

Técnicas MITRE ATT&CK

A continuación, se listan las técnicas de MITRE ATT&CK vistas en las muestras analizadas:

|

Táctica |

Técnica (ID) |

Nombre |

|

Resource Development |

Stage Capabilities: Upload Malware |

|

|

Stage Capabilities: Link Target |

||

|

Obtain Capabilities: Malware |

||

|

Acquire Infrastructure: Domains |

||

|

Compromise Infrastructure: Server |

||

|

Initial Access |

Phishing: Spearphishing Attachment |

|

|

Execution |

Command and Scripting Interpreter: Visual Basic |

|

|

User Execution: Malicious File |

||

|

Command and Scripting Interpreter: PowerShell |

||

|

Command and Scripting Interpreter: Windows Command Shell |

||

|

Native API |

|

Persistence |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

|

|

Defense Evasion |

Impair Defenses: Disable or Modify System Firewall |

|

|

Indicator Removal: File Deletion |

||

|

Process Injection: Process Hollowing |

||

|

Indicator Removal: Clear Persistence |

||

|

Modify Registry |

||

|

Obfuscated Files or Information |

||

|

Obfuscated Files or Information: Compile After Delivery |

||

|

Credential Access |

Credentials from Password Stores: Credentials from Web Browsers |

|

|

Discovery |

Application Window Discovery |

|

|

File and Directory Discovery |

||

|

Peripheral Device Discovery |

||

|

Process Discovery |

||

|

Query Registry |

||

|

Remote System Discovery |

||

|

System Information Discovery |

||

|

System Owner/User Discovery |

||

|

Lateral Movement |

Remote Services: Remote Desktop Protocol |

|

|

Replication Through Removable Media |

||

|

Collection |

Data from Local System |

|

|

Input Capture: Keylogging |

||

|

Screen Capture |

||

|

Video Capture |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

|

|

Data Encoding: Standard Encoding |

||

|

Dynamic Resolution: Fast Flux DNS |

||

|

Ingress Tool Transfer |

||

|

Non-Standard Port |

||

|

Exfiltration |

Exfiltration Over C2 Channel |