El equipo de investigación de ESET Latinoamérica descubrió en marzo de 2023 una campaña de malware que apuntaba a varios países de América Latina que intentaba distribuir un troyano de acceso remoto (RAT, por sus siglas en inglés ) a través de correos electrónicos especialmente dirigidos. En algunos correos observamos que los cibercriminales suplantaron la identidad de una empresa mundialmente conocida dedicada al envío de mensajería y paquetería.

El objetivo final de esta campaña, a la que hemos denominado “Operación Guinea Pig”, era infectar a las víctimas con el malware AgentTesla, cuyas características ya hemos desarrollado en una publicación anterior. Se trata de un RAT que permite a los atacantes realizar distintas acciones en el equipo infectado, desde robar contraseñas hasta realizar capturas de pantalla y luego enviar esta información a los servidores de los cibercriminales.

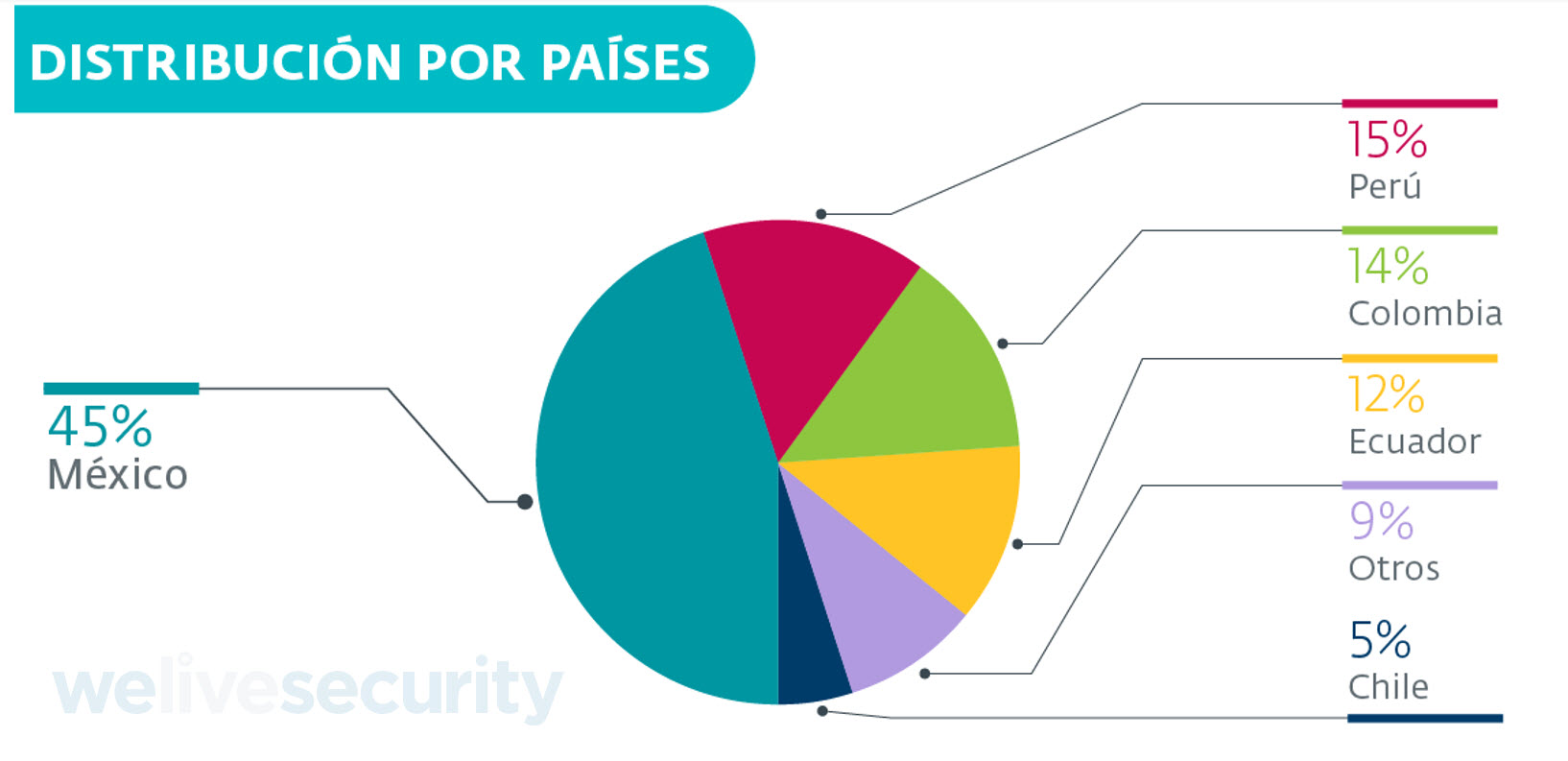

México fue el país en el que se concentró la mayor actividad de esta campaña con el 45% de las detecciones, seguido por Perú (15%), Colombia (14%), Ecuador (12%) y Chile (5%), además de otros países de la región. Vale la pena mencionar que si bien es muy amplio el perfil de los blancos seleccionados por los cibercriminales detrás de esta campaña, detectamos que empresas de diferentes sectores, como el agropecuario o dedicadas a la distribución de insumos médicos, fueron apuntados en estos ataques.

El hallazgo de esta campaña comenzó luego de registrar una actividad importante de una amenaza detectada por las soluciones de seguridad de ESET como PowerShell/TrojanDownloader.Agent.GNZ que afecta principalmente a Microsoft Windows. Se trata de un código malicioso del tipo downloader que se encarga de comenzar con el proceso de infección del equipo y que luego deriva en la descarga de la amenaza principal: AgentTesla.

A su vez, tras analizar el malware descubrimos que los operadores detrás de esta campaña están realizando pruebas y modificaciones sobre sus códigos maliciosos para evitar ser detectados por las distintas soluciones de seguridad.

Vale la pena destacar que Operación Guinea Pig es una nueva campaña de malware en la que grupos criminales apuntan a países de América Latina utilizando lo que se conoce como commodity malware, que es un tipo de malware que suele ser comercializado en mercados clandestinos de la dark web o incluso disponible para su descarga gratuita en repositorios y que es utilizado por distintos grupos criminales para realizar campañas a lo largo de todo el mundo.

En los últimos años el equipo de ESET descubrió y analizó varias campañas apuntando a países de la región en las que grupos criminales utilizaron este tipo de malware con fines de espionaje para atacar a empresa y organismos gubernamentales de distintos países. Este fue el caso, por ejemplo, de Operación Absoluta, donde atacantes apuntaron a blancos de alto perfil de Colombia para distribuir el malware AsyncRAT, así como Operación Spalax, Operación Bandidos, Operación Discordia y Operación Pulpo Rojo. Todas estas campañas apuntaron principalmente a países de América Latina y utilizaron troyanos de acceso remoto conocidos, como Bandook, njRAT, AsyncRAT o AgentTesla.

Proceso de infección

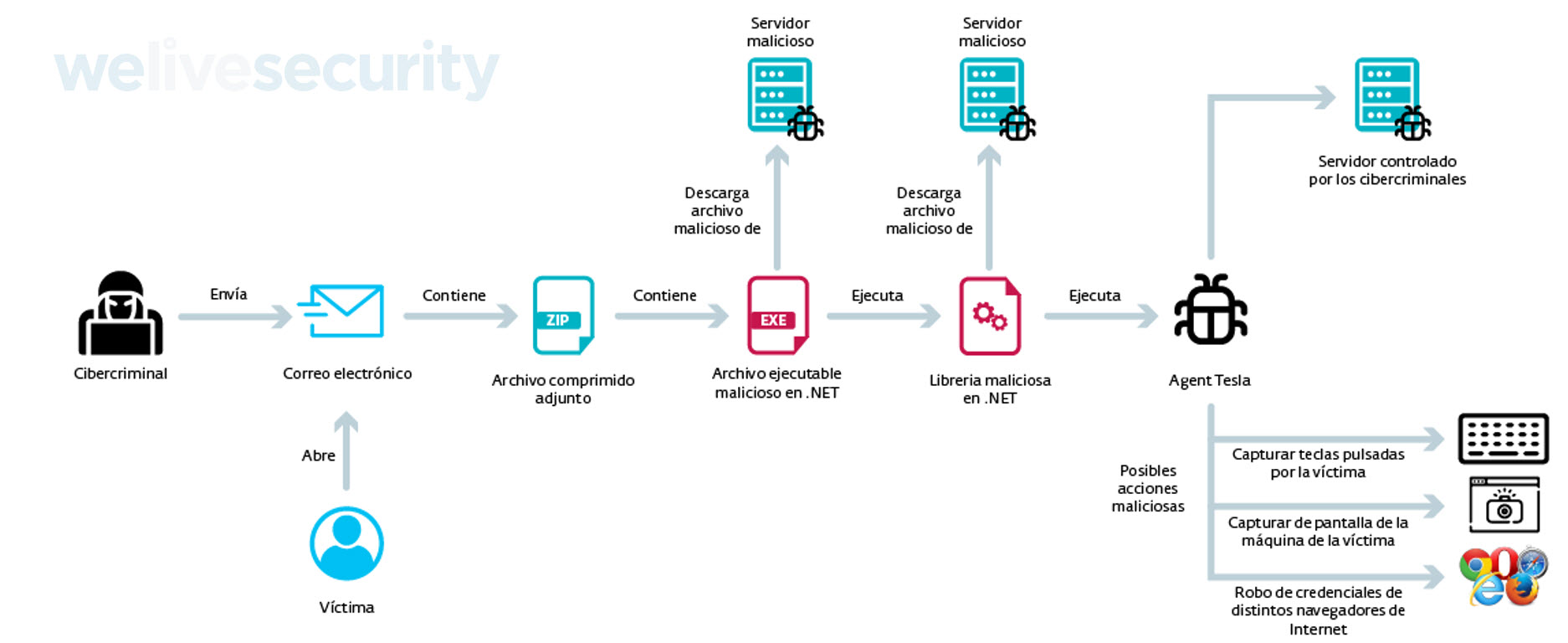

En la Imagen 2 se puede observar cómo es el proceso de infección. El mismo comienza con la recepción de un correo electrónico que contiene un archivo adjunto comprimido. Al descargar el archivo y descomprimirlo, la víctima encontrará un archivo ejecutable que al abrirlo comenzará un proceso de infección de varias etapas que culmina con la descarga y ejecución del troyano AgentTesla en el equipo de la víctima.

Imagen 2. Proceso de infección de Operación Guinea Pig. Comienza por un correo electrónico y termina en la infección con el troyano de acceso remoto AgentTesla.

Respecto a AgentTesla, se trata de un troyano que se ofrece bajo el modelo de Malware-as-a-Service en mercados clandestinos y que es muy utilizado por distintos actores cibercriminales a nivel global. Este malware ofrece la posibilidad de recolectar distintos tipos de información del equipo infectado y enviarla a un servidor controlado por los atacantes.

Acceso inicial

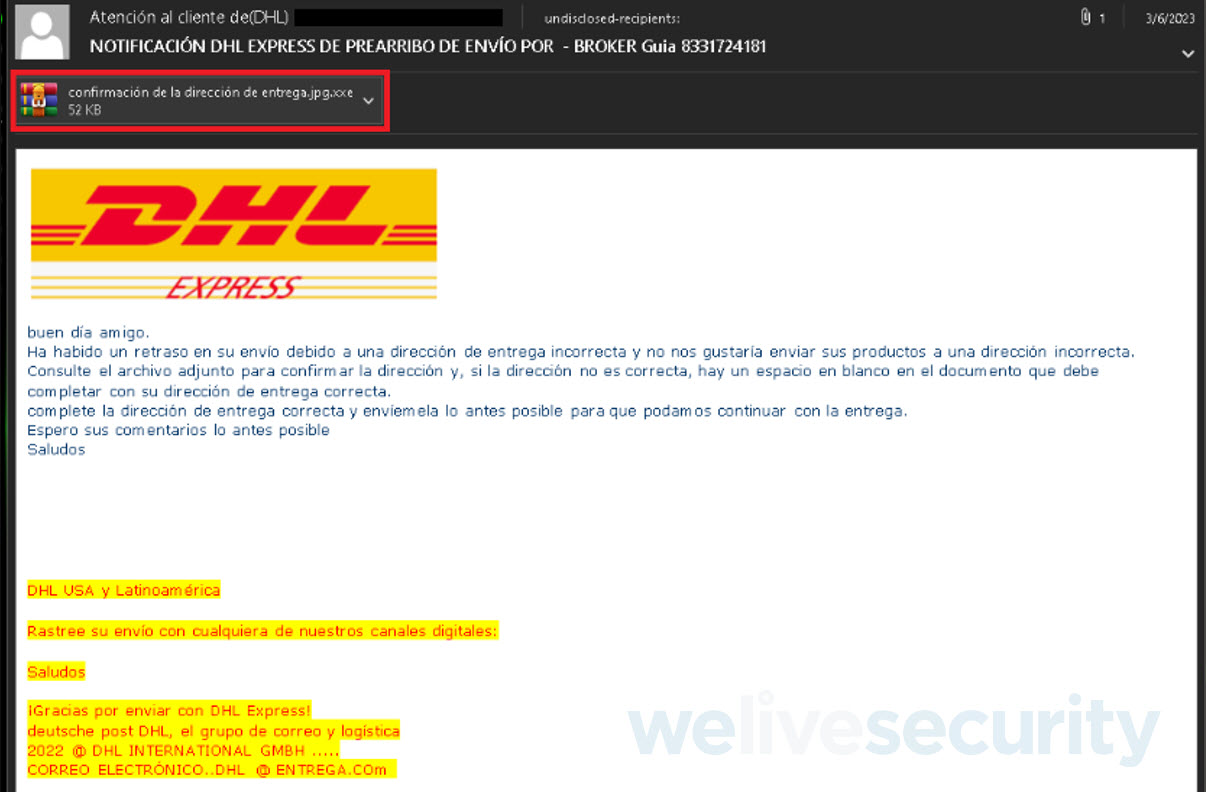

Como dijimos, Operación Guinea Pig comienza con el envío de correos de spearphishing que contienen un archivo adjunto comprimido que no requiere contraseña. En la Imagen 3 podemos ver un ejemplo de los correos utilizados en esta campaña. Como podemos apreciar, el asunto hace referencia al envío de un paquete y suplanta la identidad de una empresa muy conocida dedicada a la entrega de mensajería y paquetería.

Es bastante llamativa la informalidad con la que está redactado el correo, lo cual podría despertar alguna sospecha. Por otro lado, es importante señalar que el archivo adjunto tiene doble extensión, .jpg.xxe. Esto también debería ser interpretado como otra señal de alerta, ya que si una empresa quiere enviar un archivo adjunto no habría necesidad de poner una doble extensión como se ve en este caso.

NOTA: la extensión .xxe revela que el archivo se encuentra comprimido

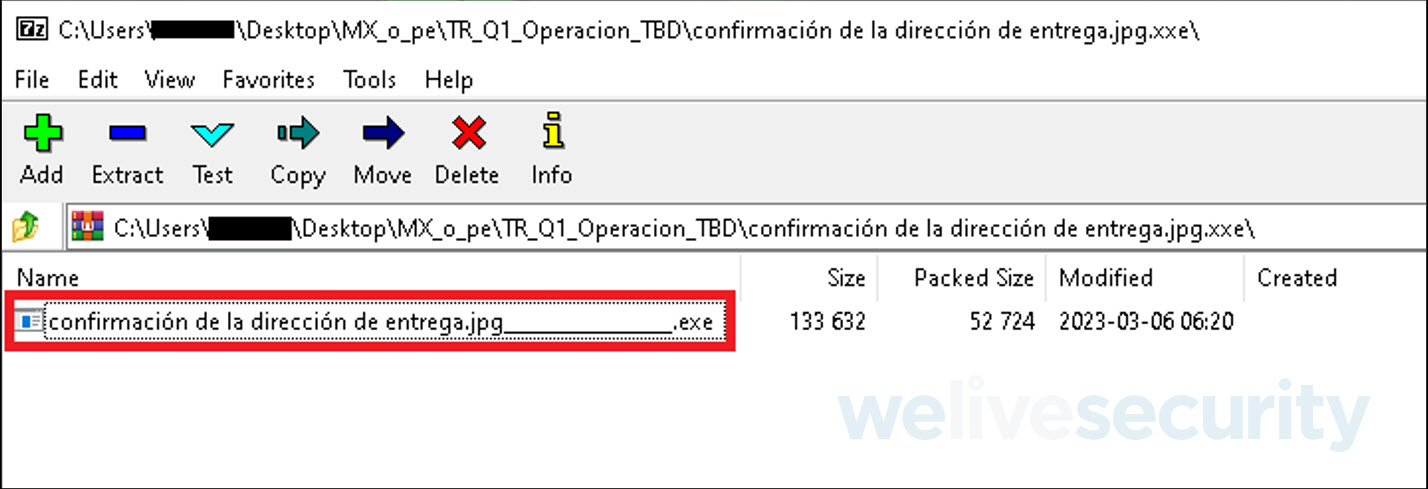

Una vez que la víctima descarga y descomprime el archivo adjunto podemos observar nuevamente el uso de la doble extensión (.jpeg y .exe) con el agregado del carácter “_”. El objetivo de todo esto es confundir a quien recibe el correo para que crea que se trata de una imagen (.jpeg) y no un ejecutable (.exe).

Por último, en la Imagen 5 se puede observar la intención de los cibercriminales de confundir a las víctimas utilizando el icono del software VMWare Workstation, un programa para crear máquinas virtuales. A continuación, analizamos el comportamiento de los archivos maliciosos utilizados en esta campaña.

Archivos maliciosos propagados

El primer archivo que analizamos a continuación es el que llega como adjunto en los correos. Se trata de un ejecutable desarrollado con el framework Microsoft .NET que contiene un código malicioso en Visual Basic ofuscado.

El principal objetivo del código malicioso que se observa en la Imagen 6 es invocar al intérprete de PowerShell para ejecutar otro código malicioso que se encargará de descargar una DLL maliciosa alojada en la siguiente URL: https[:]//firebase.ngrok.io/testing/EXE_DLL.txt.

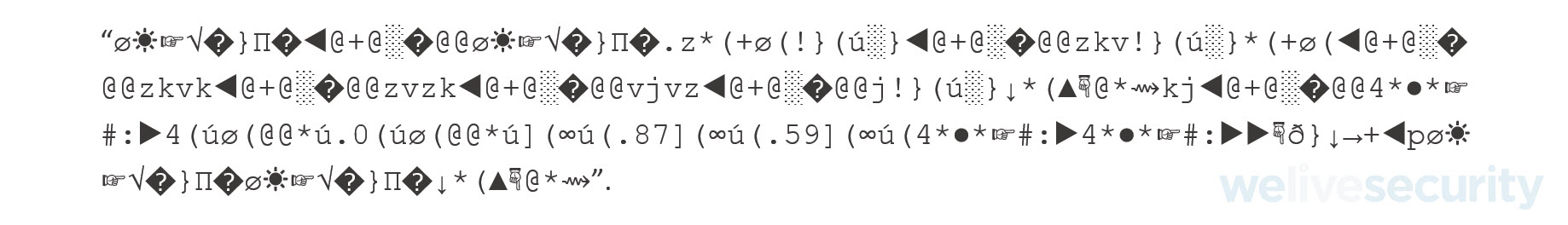

Una vez descargada la DLL, el código malicioso en PowerShell procede a ejecutarla pasándole como argumento una cadena de caracteres ofuscada, que se ve de la siguiente manera:

Esta DLL, también desarrollada con el framework Microsoft .NET, va a manipular la cadena de caracteres recibida para obtener así una nueva URL, que en este caso era: http[:]//195.178.120.24/xjkhcjxzvjvxkzvzxkvkzxbcvkzxcbz.txt.

Es así como la DLL se encarga de descargar AgentTesla de esta nueva URL, también se encarga de inyectar el malware sobre el proceso legítimo RegSvcs.exe por medio de la técnica Process Hollowing.

Antes de explicar el comportamiento de AgentTesla, vale la pena mencionar algunas características que observamos en los servidores utilizados por los cibercriminales, ya que nos permiten entender mejor la forma de operar de estos grupos y por ende tomar mejores decisiones al momento de garantizar la protección de la información.

Infraestructura cibercriminal

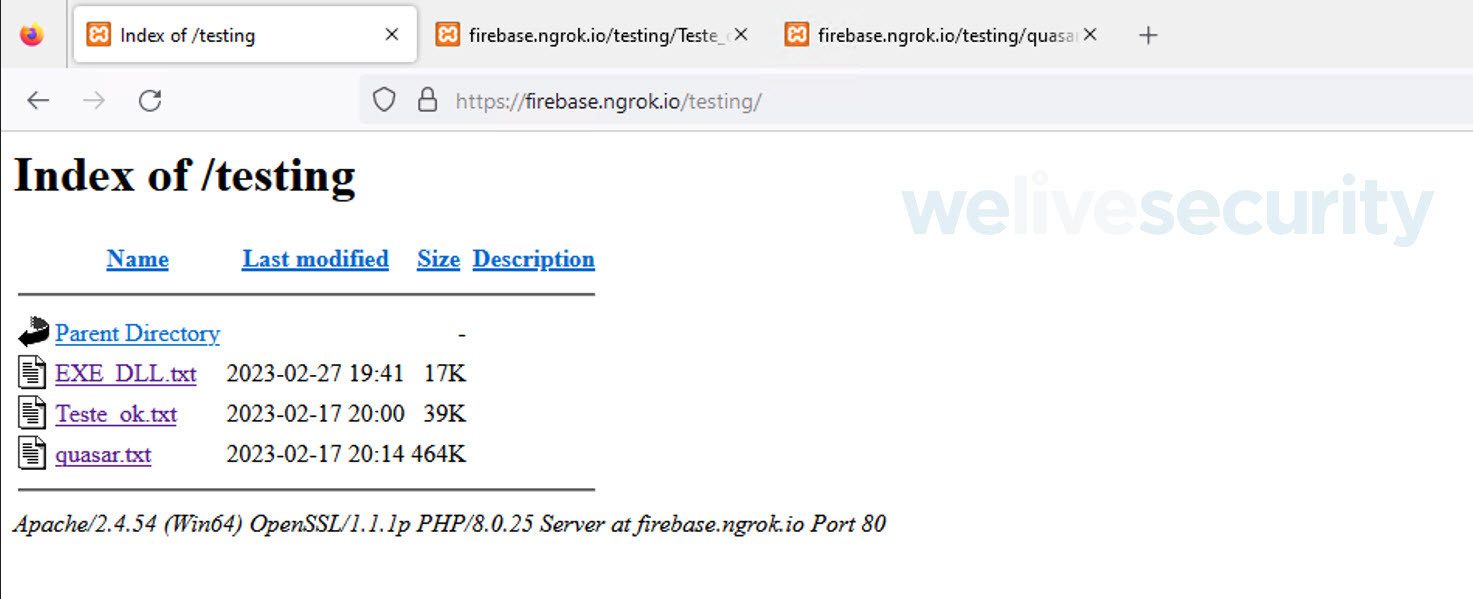

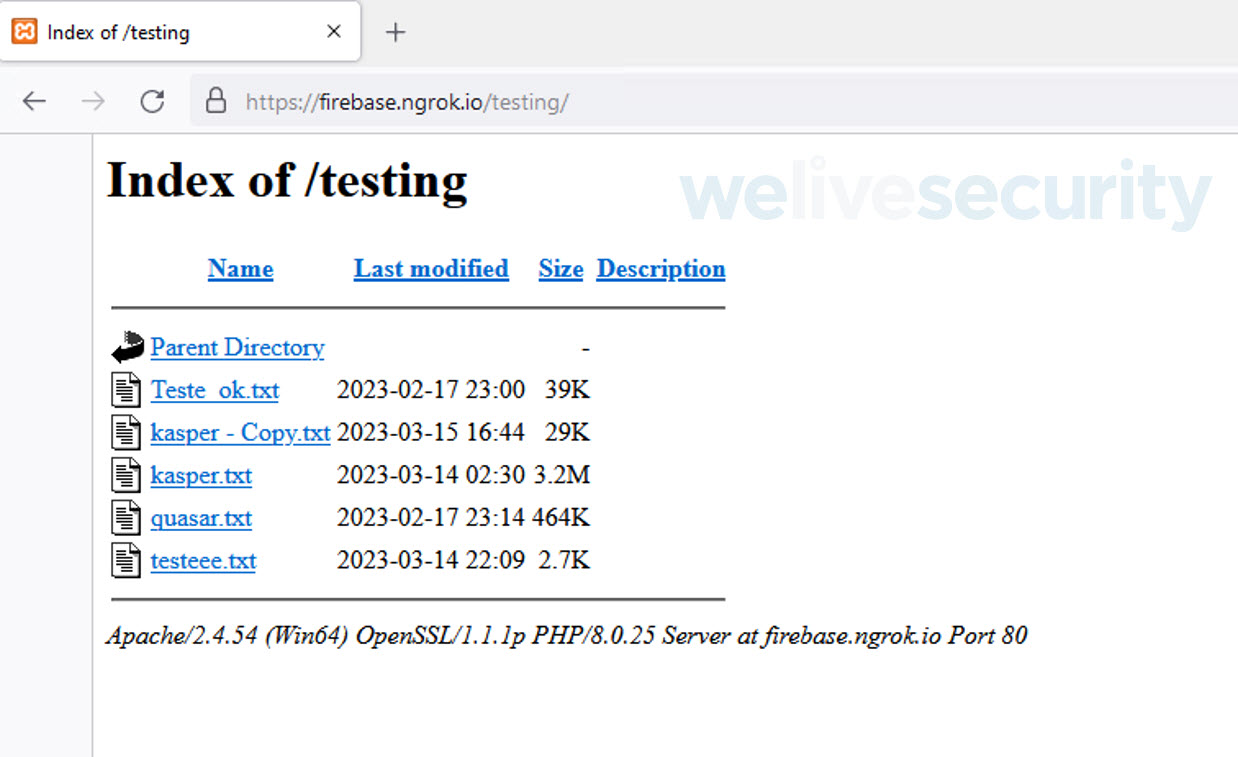

Los operadores detrás de esta campaña alojaban código malicioso en un servicio expuesto a Internet utilizando la api ngrok.

El servicio estaba desprovisto de medidas de seguridad, lo cual nos permitió observar que los cibercriminales fueron subiendo distintos archivos maliciosos hacia este servidor. Estos archivos poseían diferentes técnicas de ofuscación, como la utilización de código benigno sobre sus archivos maliciosos para dificultar el análisis o intentar evadir diferentes soluciones de seguridad.

Las siguientes capturas muestran la cantidad de archivos alojados en la carpeta llamada testing en distintos momentos de la etapa de análisis.

Imagen 7. Archivos maliciosos detectados en el servidor utilizado por los operadores de esta campaña durante la etapa de análisis fecha 10-03-2023.

Imagen 8. Archivos maliciosos detectados en el servidor utilizado por los operadores durante la etapa de análisis fecha 15-03-2023.

A partir del análisis y la información recolectada creemos con mucha confianza que los cibercriminales:

- Están utilizando este servidor por lo menos desde mediados de febrero de 2023.

- Se mantienen activos subiendo nuevas versiones de sus códigos maliciosos al servidor

- Utilizan herramientas de software libre para la creación y configuración de sus servidores maliciosos

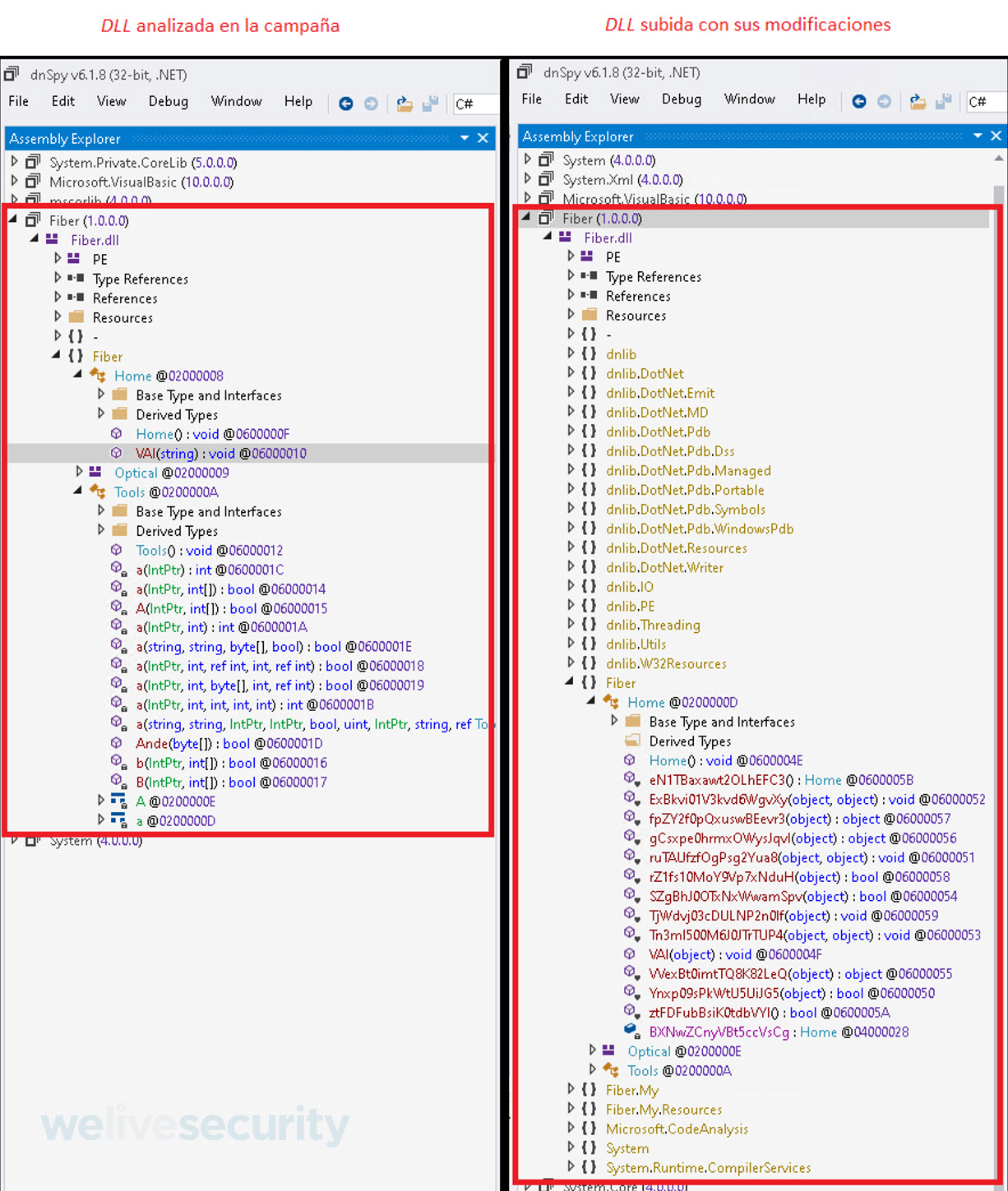

También se encontró evidencia de que la DLL maliciosa mencionada en la sección anterior fue modificada y luego se subió nuevamente al servidor. Los atacantes agregaron código benigno, probablemente con la intención de evadir soluciones de seguridad o dificultar el trabajo de un analista.

En la Imagen 9 podemos observar los componentes maliciosos de la DLL utilizada en esta campaña y otra versión con modificaciones que se subió posteriormente.

Imagen 9. A la izquierda los componentes de la DLL maliciosa utilizada en esta campaña y a la derecha la misma DLL que se subió posteriormente con modificaciones.

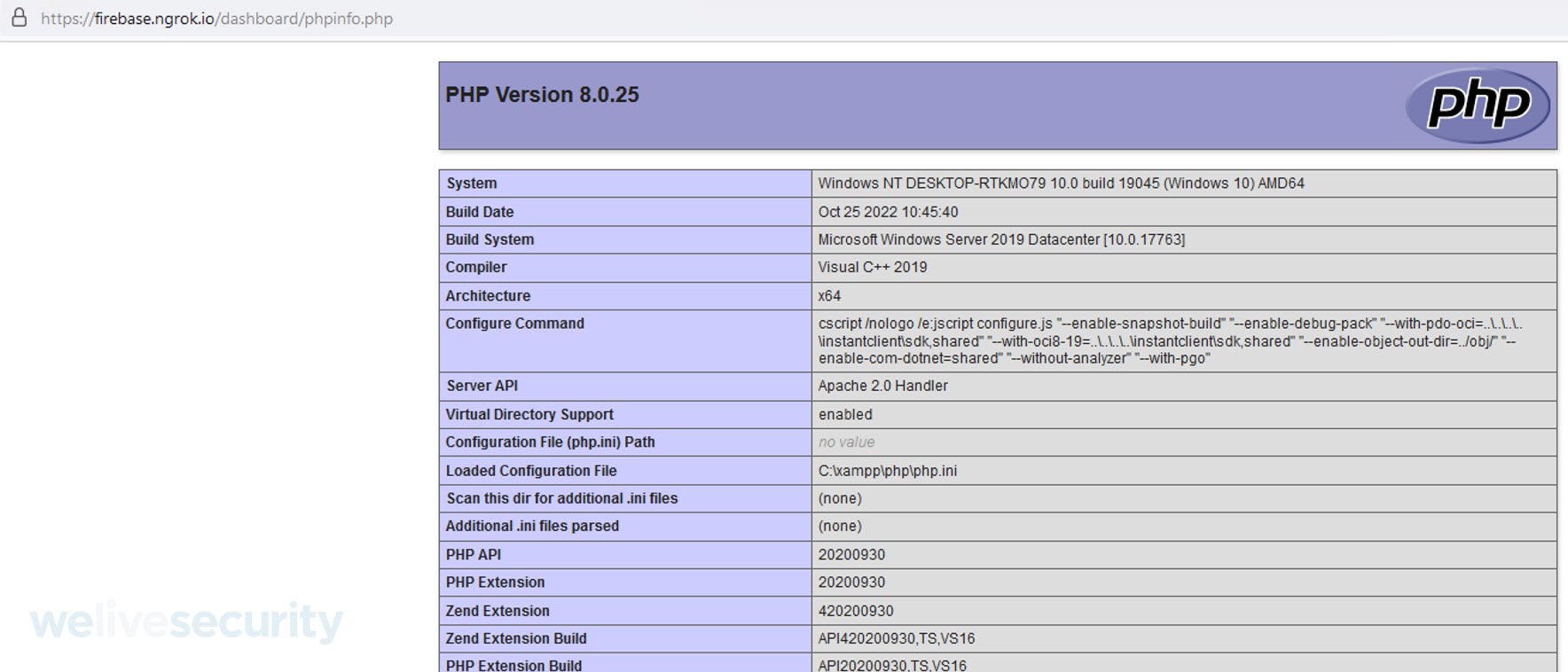

Por último, los cibercriminales dejaron expuesto el acceso a la consola de administración del servidor y también a archivos de configuración. Por ejemplo, el archivo phpinfo.php expone información sensible del servidor, como son rutas de instalación o versión del sistema operativo.

Algunas de las razones que podrían explicar esto son:

- Tienen pocos conocimientos sobre la configuración de servidores expuestos a Internet.

- No les preocupa que alguien ajeno a ellos acceda a su servidor y vea este tipo de información.

AgentTesla

AgentTesla es un código malicioso perteneciente a la familia de los troyanos de acceso remoto o RAT (por sus siglas en inglés) cuyas características ya hemos descrito en profundidad en este artículo. Se trata de un malware desarrollado con el framework Microsoft .NET que permite realizar distintas acciones en el equipo infectado. Es utilizado por diferentes grupos cibercriminales para espiar y robar información personal de las víctimas, ya que suele ofrecerse para la venta en mercados clandestinos donde opera bajo el modelo de Malware-as-a-Service.

Algunas de las características más importantes de AgentTesla son:

- Realiza capturas de pantalla y/o del portapapeles (clipboard)

- Registra pulsaciones de teclado (Keylogging)

- Obtiene las credenciales guardadas en distintos navegadores web o programas instalados en la máquina víctima. Por ejemplo, Microsoft Outlook.

- Obtiene información de la máquina de la víctima. Por ejemplo, sistema operativo, CPU, nombre de usuario, etc.

- Persiste en la máquina de la víctima

AgentTesla también utiliza distintos métodos a la hora de enviar la información de la víctima a los cibercriminales. Por ejemplo:

- HTTP: envía la información hacia un servidor controlado por el atacante

- SMTP: envía la información hacia una cuenta de correo electrónico controlada por el atacante

- FTP: envía la información hacia un servidor FTP controlado por el atacante

- Telegram: envía la información hacia un chat privado de Telegram.

- De acuerdo a la muestra analizada en esta campaña, los cibercriminales exfiltran la información de la víctima por medio del protocolo FTP hacia el dominio ftp.sisoempresarialsas.com. Por otro lado, si bien este malware tiene capacidad para generar persistencia en la máquina de la víctima sobre la siguiente ruta: C:\Users\USERNAME\AppData\Roaming\eXCXES\eXCXES.exe, no se encontraron indicadores en esta campaña que demuestre que se está generando persistencia en la máquina de la víctima. Si bien esto es llamativo, creemos que esto puede estar relacionado con alguna de las siguientes hipótesis:

- Los cibercriminales se olvidaron de configurar AgentTesla para que genere persistencia en la máquina de la víctima

- Dado que los cibercriminales están haciendo diferentes pruebas sobre los componentes maliciosos utilizados, no tienen interés de persistir con los códigos maliciosos utilizados en esta campaña.

Conclusión

Operación Guinea Pig es una campaña maliciosa en América latina que se distribuye a través de correos de spearpishing con el objetivo de infectar a las víctimas con el popular malware AgentTesla. Esta campaña comparte ciertas similitudes con otras campañas de malware que hemos observado en América Latina en los últimos años, como son Operación Pulpo Rojo u Operación Absoluta. Algo en común que tienen estas campañas es el uso de un downloader en la etapa inicial de la infección y la descarga final de un RAT que puede comprarse en foros clandestinos a un bajo costo, o incluso en algunos casos puede ser adquirido en repositorios públicos.

Como diferencia con las otras campañas, Operación Pulpo Rojo y Operación Absoluta apuntaron principalmente a Colombia y Ecuador, mientras que en Operación Guinea Pig la mayor actividad se registró en México.

Por otro lado, a partir de la actividad que observamos en los servidores utilizados por los cibercriminales podemos decir que los operadores detrás de esta campaña se encuentran bastante activos actualizando sus códigos maliciosos para mejorar los mecanismos para evadir soluciones de seguridad y que el porcentaje de éxito sea mayor.

Indicadores de compromiso

Registros

N/A

Persistencia

A continuación, se listan las rutas que podrían ser utilizadas por los distintos códigos maliciosos propagados en esta campaña:

- C:\Users\USERNAME\AppData\Roaming\eXCXES\eXCXES.exe

Hashes, URLs y C&C

Hashes de muestras analizadas:

- 80F43EA09F4918F80D4F7D84FDB6973CCAADDE05 - PowerShell/TrojanDownloader.Agent.GNZ

- 75ADD0E232AB4164285E7804EC5379BFA84C0714 - PowerShell/TrojanDownloader.Agent.GNZ

- 64F199EDAC6B3A8B1D994B63723555B162563B32 - PowerShell/TrojanDownloader.Agent.GNZ

- 1652619B5095EEA2AFEC3A03B920BF63230C8C8A - PowerShell/TrojanDownloader.Agent.GNZ

- D86960DD7B093DD0F3EF1DC3BC956D57217BD4EC - PowerShell/TrojanDownloader.Agent.GNZ

- 9754596E9E8B0A6E053A4988CF85099C2617A98B - MSIL/TrojanDownloader.Agent.NEN

- 1ECA09DC9001A0B6D146C01F5B549DD96A0BFE5D - MSIL/Spy.AgentTesla.F

Dominios e IPs detectados en las muestras analizadas:

- https[:]//firebase[.]ngrok[.]io

- ftp[.]sisoempresarialsas.com

- 195[.]178.120.24

- 3[.]22.30.40

- 51[.]161.116.202

Técnicas MITRE ATT&CK

A continuación, se listan las técnicas de MITRE ATT&CK vistas en las muestras analizadas:

| Táctica | Técnica (ID) | Nombre |

|---|---|---|

| Resource Development | T1583 | Acquire Infrastructure |

| T1584 | Compromise Infrastructure | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| Execution | T1059 | Command and Scripting Interpreter |

| T1203 | Exploitation for Client Execution | |

| T1053.005 | Scheduled Task/Job: Scheduled Task | |

| T1204.002 | User Execution: Malicious File | |

| T1047 | Windows Management Instrumentation | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | |

| T1564.003 | Hide Artifacts: Hidden Window | |

| T1562.001 | Impair Defenses: Disable or Modify Tools | |

| T1112 | Modify Registry | |

| T1027 | Obfuscated Files or Information | |

| T1055.012 | Process Injection: Process Hollowing | |

| T1218.009 | System Binary Proxy Execution: Regsvcs/Regasm | |

| T1497 | Virtualization/Sandbox Evasion | |

| Credential Access | T1555 | Credentials from Password Stores |

| T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | |

| T1552.001 | Unsecured Credentials: Credentials In Files | |

| T1552.002 | Unsecured Credentials: Credentials in Registry | |

| Discovery | T1087.001 | Account Discovery: Local Account |

| T1057 | Process Discovery | |

| T1082 | System Information Discovery | |

| T1016 | System Network Configuration Discovery | |

| T1033 | System Owner/User Discovery | |

| T1124 | System Time Discovery | |

| Collection | T1560 | Archive Collected Data |

| T1185 | Browser Session Hijacking | |

| T1115 | Clipboard Data | |

| T1056.001 | Input Capture: Keylogging | |

| T1113 | Screen Capture | |

| T1125 | Video Capture | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols |

| T1071.003 | Application Layer Protocol: Mail Protocols | |

| T1105 | Ingress Tool Transfer | |

| Exfiltration | T1048.003 | Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol |