Actualizado el 15/9/2022 con nuevos datos sobre el dinero recolectado en la billetera de criptomonedas de los atacantes.

Está circulando un engaño a través del correo electrónico que al parecer apunta principalmente a personas de Argentina. Estos correos son extorsivos y buscan hacer creer a quienes lo reciben que su computadora fue infectada con un malware para espiar y que el atacante tiene en su poder un video comprometedor que divulgará a menos que pague 650 dólares en Bitcoin.

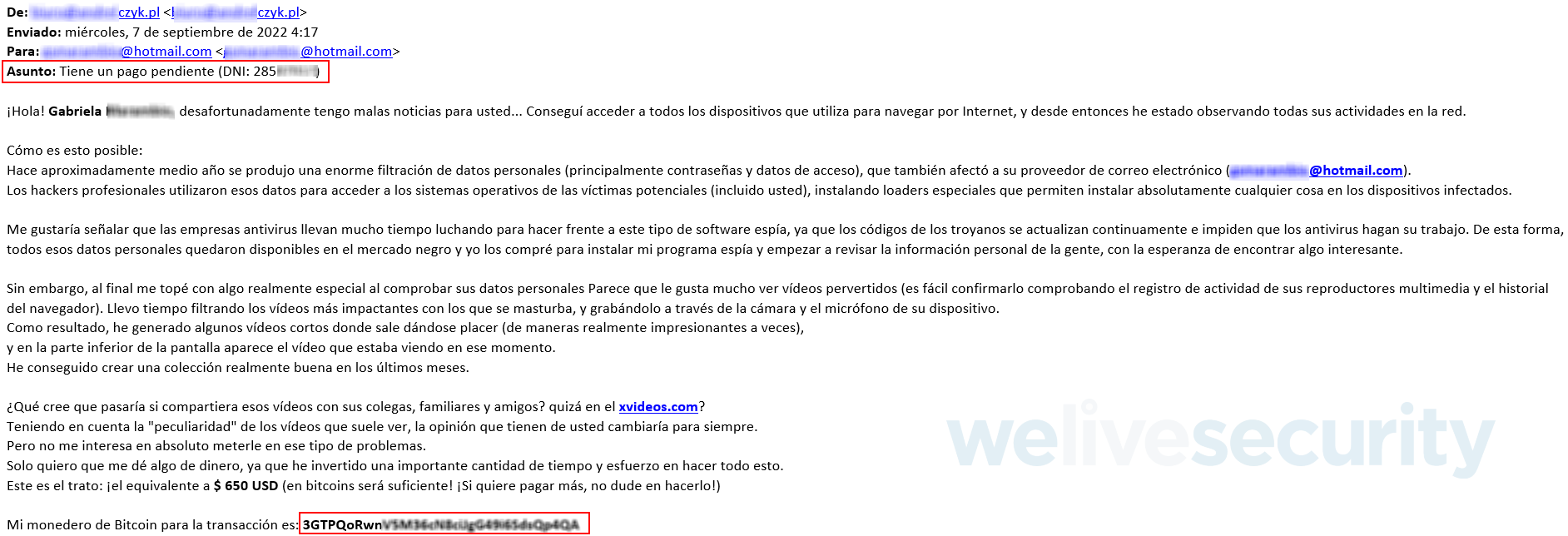

Una de las particularidades de esta campaña es que incluyen información personal de los remitentes, como nombre completo y el número de documento (DNI). En el ejemplo que compartimos en la Imagen 1 podemos observar incluso que el número de DNI se incluye en el asunto del correo acompañado por un mensaje que dice “Tiene un pago pendiente”. Este detalle seguramente pondrá los pelos de punta a más de una persona, y esta es precisamente la intención de los estafadores.

Imagen 1. Ejemplo de correo enviado en esta campaña extorsiva que incluye el número de DNI en el asunto.

Como se aprecia en el mensaje, los ciberdelincuentes solicitan el pago en Bitcoin y proporcionan la dirección de la billetera a la cual deben realizar el depósito. Si la víctima no realiza la transacción dentro de las próximas 48 horas amenazan con divulgar el video entre sus contactos de WhatsApp y publicarlo en línea.

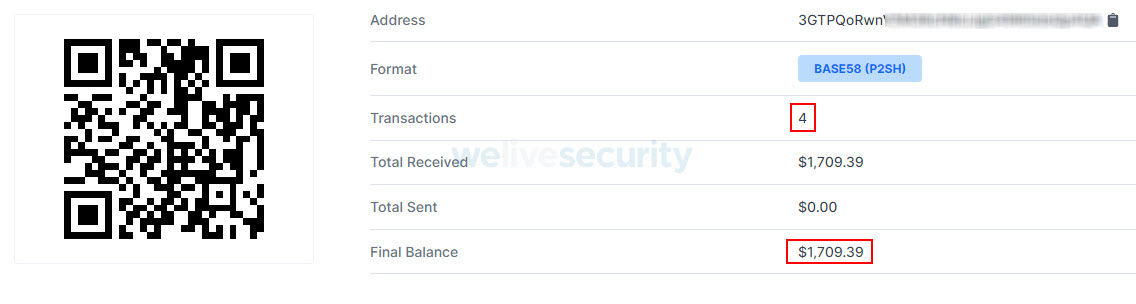

Sin embargo se trata de un engaño. El equipo de la persona que recibe el correo no fue infectado con malware y los cibercriminales no tienen acceso a su computadora, ni tienen un video ni detalles de la actividad que realiza en su equipo. Pero lamentablemente, este esquema de engaño da sus frutos y en la billetera de los criminales se registraron cuatro transacciones equivalentes a 1.709 dólares en Bitcoin en solo dos días de diferencia; probablemente de víctimas que ante la sensación de urgencia decidieron pagar.

Imagen 2. Una semana después de publicar el artículo la billetera de los cibercriminales registró cuatro transacciones equivalentes a más de 1.700 dólares.

Al revisar los detalles de la billetera observamos que el mismo día se realizó la transacción se gastó o transfirió parte del dinero, que hasta ese momento equivale a unos 663 dólares.

Analizando la dirección de la billetera proporcionada por los delincuentes pudimos corroborar que la misma fue denunciada recientemente por distintas personas que recibieron correos similares, aunque enviados desde distintas direcciones de correo y solicitando el pago en algunos casos de hasta 950 dólares. Es probable que los cibercriminales detrás de esta campaña utilicen más de una billetera.

¿Cómo obtuvieron mis datos?

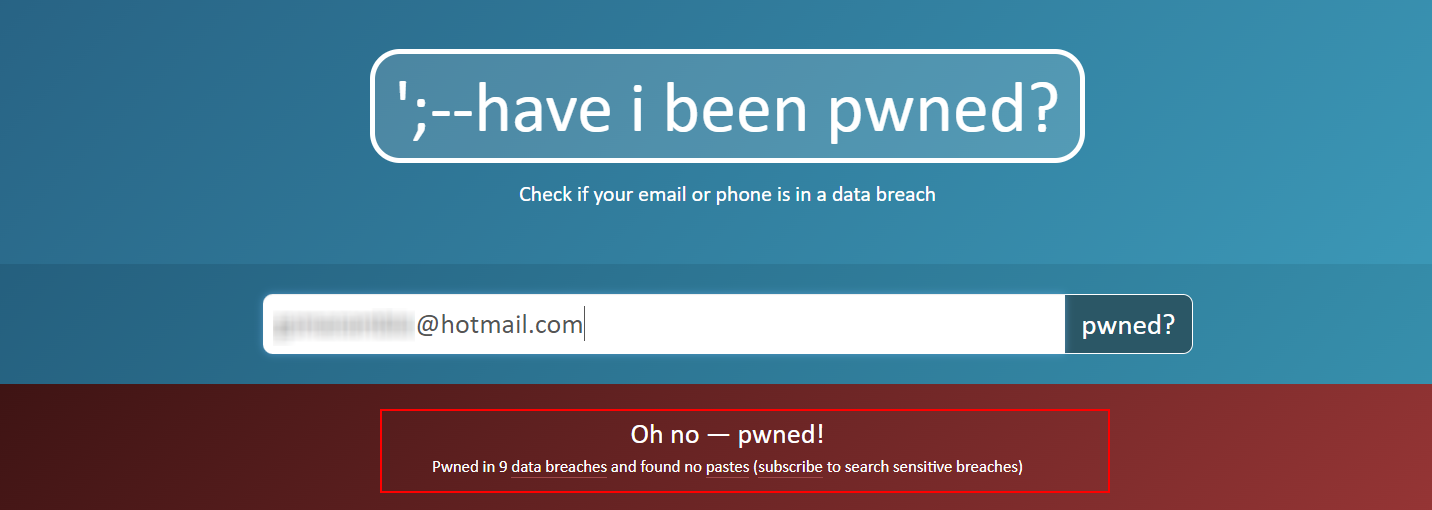

Pero, ¿cómo es que tienen esta información? Probablemente los datos personales que se incluyen en el correo fueron obtenidos de una filtración de datos en el pasado. En el correo los delincuentes aseguran que obtuvieron su información a partir de una filtración de datos que sufrió el proveedor de correo. De acuerdo a lo que pudimos corroborar en HaveIBeenPwned, un sitio que permite verificar si nuestra dirección de correo o contraseña quedó expuesta en alguna filtración, la dirección de la persona que recibió el correo quedó expuesta en nueve brechas de seguridad que sufrieron distintos servicios, como LinkedIn, Bitly, Canva, Taringa y otras plataformas.

¿Cómo obtuvieron mi número de DNI?

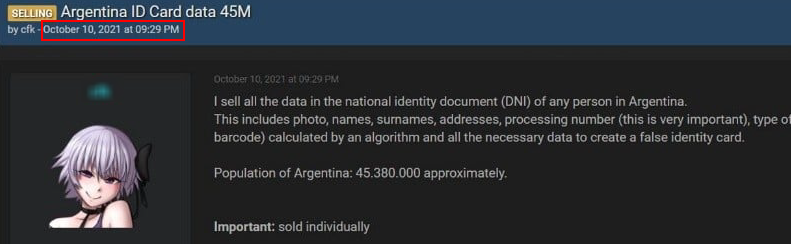

En este caso, es posible que los datos de los ciudadanos argentinos a los que parece dirigirse esta campaña hayan sido recopilados a partir de la filtración que sufrió RENAPER en 2021. El Registro Nacional de las Personas confirmó en octubre del año pasado que sufrió un acceso no autorizado debido al uso indebido del acceso por parte de una persona o como consecuencia del robo de las claves. Tres días antes del comunicado del organismo público argentino, un usuario publicó en foros los datos del documento nacional de identidad de 45 millones de ciudadanos argentinos, que incluían nombre completo, número de trámite, fecha de expedición y expiración, fecha de nacimiento, y número de CUIL.

Como explicó Camilo Gutiérrez, Jefe del Laboratorio de ESET Latinoamérica a medios de Argentina cuando se conoció la noticia de la comercialización de esta información en foros, el hecho de que esté circulando esta información sensible de manera pública abre la posibilidad de que actores maliciosos la utilicen para campañas de ingeniería social especialmente dirigidas.

Fraudes similares: un correo que parece ser enviado desde tu propia cuenta o que contiene tu contraseña en el asunto

Este modus operandi ya lo hemos visto en el pasado con distintas olas de correos en varios idiomas haciendo referencia a una historia similar: accedieron a información personal, luego supuestamente infectaron a la víctima con malware, lo cual les permitió tener control de la cámara web para sacar fotos y registrar videos comprometedores.

Por ejemplo, cuando analizamos en 2018 una campaña similar que incluían en el asunto del correo una contraseña que en algún momento la potencial víctima utilizó. En general se trataba de contraseñas que los usuarios ya no utilizaban, pero que sí lo habían hecho en algún momento, lo que daba cuenta de que la información era legítima y había sido extraída de alguna filtración.

También en 2018 observamos una ola de correos similar, pero la estrategia de ingeniería social para tratar de engañar a la víctima y hacerle creer que efectivamente habían infectado su equipo fue otra: el correo que llegaba a la bandeja de entrada había sido enviado aparentemente desde la propia cuenta de correo de la víctima, lo que aparentemente demostraba que las credenciales de acceso a su cuenta de correo estaba en manos de los atacantes. Pero también era falso y la forma en que realizaron esto fue mediante una técnica conocida como spoofing de correo.

En 2019 también se registró una ola similar y en 2020 lo mismo. Esta última también utilizaba contraseñas filtradas en brechas pasadas en el asunto del correo.

Recomendaciones

Este caso sirve para entender las consecuencias de la filtración o exposición de datos personales. Si bien puede parecer que son datos inofensivos o que no pueden ser utilizados en esta contra, como siempre decimos, esta información sirve de insumo para cibercriminales para lanzar campañas de ingeniería social efectivas, realizar ataques de fuerza bruta y otras acciones. Por último, recomendamos las siguientes lecturas para comprender las consecuencias que tiene para las personas los casos de filtración y exposición de datos y qué hacer en caso de que nuestra información haya sido expuesta.

— Qué hacer si tu contraseña se filtró en una brecha de seguridad

— Cómo afecta a los usuarios que una app o servicio sufra una brecha de datos