Como bien mencionamos en el post de Threat Intelligence: el porqué de las cosas, no existe una definición clara que describa qué es la inteligencia de amenazas, lo que lleva muchas veces a utilizar este concepto de manera errónea. Podemos decir que Cyber Threat Intelligence, también conocido simplemente como CTI, se refiere al conjunto de datos organizados sobre amenazas informáticas que permite prevenir o mitigar posibles ataques.

Muchos equipos del sector operaciones reciben grandes volúmenes de alertas, incluidos los Indicadores de Compromiso (IoC, por sus siglas en inglés), que son datos que surgen a partir de la actividad en un sistema que brindan información sobre el comportamiento de una amenaza y permiten contextualizar los incidentes y clasificar los mismos. Por otro lado, a través de la inteligencia de amenazas se puede contener, y erradicar amenazas en tiempo real.

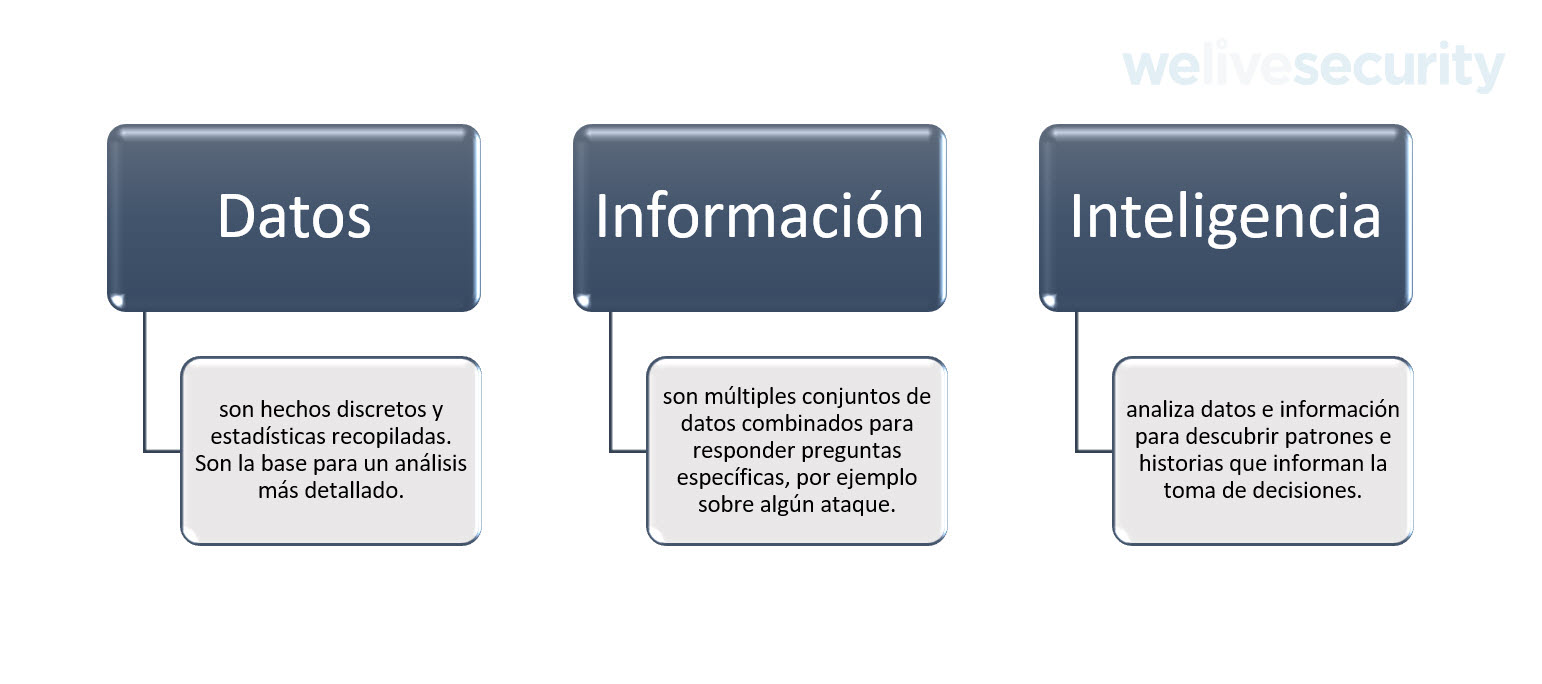

Es sumamente importante entender que los datos e informacion por sí solos NO son inteligencia.

Dicho esto, podemos afirmar que Cyber Threat Intelligence se refiere al procesamiento de datos e información para generar inteligencia:

Imagen 2 - Gráfico elaborado a partir de el libro Threat Intelligence Handbook - Christopher Ahlberg

Pero no termina ahí, ya que mediante Threat Intelligence se resuelven infinidades de problemas de la ciberseguridad al ser un proceso que construye su base de conocimientos a partir de muchos factores, tales como:

Tipos de Cyber Threat Intelligence

Dentro del CTI se puede distinguir dos tipos de inteligencia:

- Operacional: también conocida como “Technical Threat Intelligence”, es un tipo de inteligencia que incluye información sobre vulnerabilidades, ataques, Indicadores de Compromiso. Con este tipo de inteligencia se puede priorizar los incidentes en cuanto al impacto que podría ocasionar en la compañía. Además, la parte operacional de la inteligencia de amenazas puede analizar las amenazas y bloquear los diversos comandos que utiliza.

- Estratégica: este tipo de inteligencia brinda información sobre el panorama de las amenazas informáticas que pueden afectar a la organización (también conocido como “Threat Landscape”). Es sumamente útil para los niveles ejecutivos y gerenciales, ya que permite saber el impacto de un ataque y los riesgos económicos, así como tendencias sobre atacantes y formas de ataque a los que puede estar expuesta la compañía en caso de no tomar decisiones.

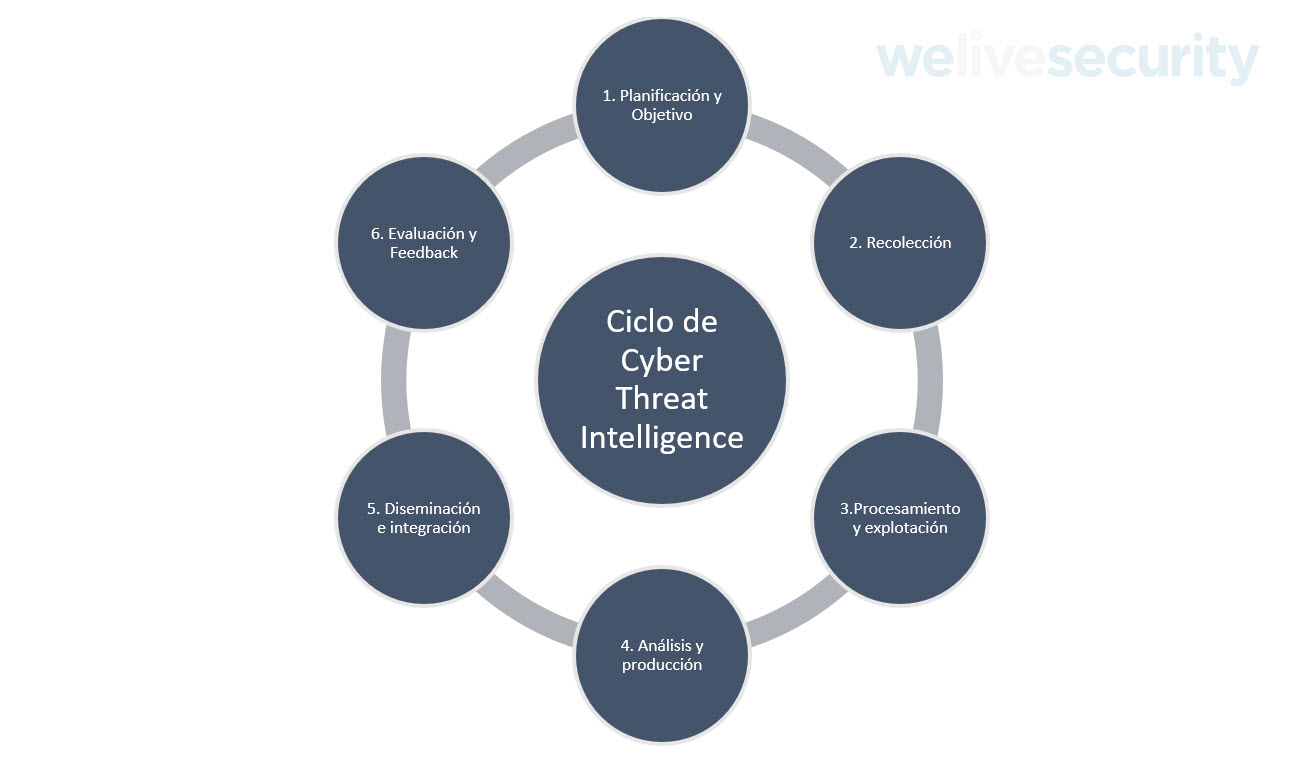

Ciclo del Cyber Threat Intelligence

La inteligencia de amenazas no es un concepto nuevo. Nació como consecuencia de décadas de análisis por parte de agencias gubernamentales y militares. Inicialmente se centra en las siguientes fases:

- Planificación y Objetivo: en esta fase es importante desarrollar e identificar los requerimientos para realizar inteligencia de amenazas. De acuerdo con lo anterior se diseña y planifica el tipo de inteligencia que se quiere desarrollar. Esta fase es fundamental para identificar, validar y priorizar el tipo de inteligencia que se debe desarrollar según la necesidad de la compañía.

- Recolección: en esta etapa se recolecta información de diversas fuentes de acuerdo con las necesidades planteadas en la fase anterior. Esta fase se destaca también por emplear recolección de datos a través de diversas fuentes OSINT y diversas fuentes técnicas que aportan a la base de conocimiento de los Indicadores de Compromiso. Algo a destacar es que dentro del CTI la recolección de datos también puede ser colaborativa.

Lectura recomendada: Threat Intelligence y la importancia del intercambio de información sobre amenazas

- Procesamiento y explotación: luego de haber relevado diversas fuentes, es hora de convertir esa información en datos adecuados para producir inteligencia para la compañía. En esta fase el equipo de Threat Intelligence debe agregar contexto a la información para crear inteligencia. Esta fase se destaca por discriminar aquella información que no sea relevante para las necesidades, lo cual ayuda a eliminar falsos positivos.

- Análisis y producción: Luego de procesar esta información se puede avanzar con la interpretación y el análisis de los datos para producir inteligencia de amenazas. Esta etapa es la que involucra más al analista de inteligencia, ya que muchas veces el avance sobre el análisis de amenazas particulares concluye con una investigación más específica. Además, en esta fase se generan informes, los cuales deben ser concisos y lo más asertivos posibles para ayudar a la toma de decisiones. Generalmente, dentro de este informe se incluye un plan de acción indicando cómo avanzar en el caso de que se encuentran amenazas y recomendaciones que brinda el analista de inteligencia.

- Diseminación e integración: En esta fase la inteligencia producida en la etapa anterior es distribuida a diferentes sectores. Antes de la distribución se debe tener en cuenta que la información debe ser presentada en informes considerando los distintos perfiles profesionales. Por ejemplo, si el informe generado va dirigido a un perfil más táctico, el informe de inteligencia debe contener el detalle de las metodologías, tácticas, técnicas y procedimiento de ataque de los cibercriminales detectados. Si es para un perfil operacional, por ejemplo, algún personal responsable de la seguridad operativa de la compañía, el informe debe contener de manera clara las medidas y recomendaciones necesarias para mitigar el ataque. En cuanto a los perfiles estratégicos dentro de la compañía, el informe debe contener el detalle del impacto económico que podría sufrir la economía. También a estos perfiles les interesa información sobre el historial de los ataques y las tendencias, ya que esta información luego es revisada y relevada a las juntas directivas.

- Evaluación y Feedback: en esta etapa solamente se evalúan los resultados de los análisis adoptando mejoras constantes. Esta fase es común a todas las etapas anteriormente mencionadas. Según indica Valentina Palacín, en su libro “Threat Intelligente and Data-Driven Threat Hunting”, esta fase es una de las más difíciles, ya que es difícil conseguir retroalimentación de los usuarios que reciben los reportes de inteligencia. Para los analistas de CTI es muy importante esta etapa, ya que si los usuarios dan un feedback más certero es posible ir ajustando el mecanismo del proceso del CTI para generar información/inteligencia más relevante para los usuarios.

Lectura recomendada: Threat Hunting: la práctica de detectar amenazas ocultas en nuestra red

Fuentes de Cyber Threat Intelligence

Dentro de la etapa de recolección del CTI debemos observar de que tipos de fuentes se alimenta el proceso de CTI. Dentro de las fuentes fundamentales que utiliza el CTI se encuentran:

- Fuentes técnicas: existen innumerables fuentes técnicas del estilo OSINT que ofrecen muchísimos indicadores de compromiso que nos ayuda incrementar nuestra base de conocimiento. Sin embargo, se debe tener en cuenta que a la hora de utilizar estos recursos existen grandes cantidades de falsos positivos.

- Foros que utilizan cibercriminales: muchas veces los cibercriminales se comunican a través de foros en los que ofrecen MaaS (Malware as a Service), con lo cual, realizando análisis y cruzando datos con otras referencias se puede obtener contenido realmente valioso.

- Dark Web: un poco de esta fuente está incluida dentro de los foros de cibercriminales. Muchas veces es difícil acceder a esta información por el alto nivel de complejidad que representan estos recursos.

- Medios de comunicación: muchas veces estas fuentes proporcionan información sobre las nuevas amenazas, pero como contraparte es difícil conectar con el riesgo de cada una de ellas.

- Redes sociales: esta fuente contiene una gran cantidad de datos, ya que varios investigadores de seguridad publican indicadores sobre amenazas, pero al igual que la fuente anterior, hay que tener cuidado con los falsos positivos. Para este tipo de fuente es fundamental realizar grandes esfuerzos de cruce de referencias.

¿Quiénes consumen Cyber Threat Intelligence?

Algo de esto se adelantó en la sección sobre el ciclo de vida en la etapa de “Diseminación e integración”. La inteligencia es consumida por los equipos de seguridad, los cuales tienen diferentes enfoques. A continuación, se brinda un detalle de cada uno de ellos:

- Estratégico: la información que recibe este personal es de alto nivel. No se entregan informes muy técnicos, solo se tienen en cuenta los aspectos en cuanto al coste financiero podría llegar a tener un ataque. Además, se brinda información relevante sobre las tendencias de ataque. Ejemplos de personal estratégico: CEO, directores.

- Táctico: es información sobre cómo los cibercriminales pueden realizar ataques. Ejemplos de personal táctico: Arquitectos o Administradores de sistemas.

- Operacional: información sobre ciertos ataques que llegan a la empresa. Ejemplo de personal operacional: Personal y defensa

- Técnico: la información que recibe este personal está asociado a los IoC sobre diversos códigos maliciosos o ataques. Estos indicadores sirven para alimentar otros sistemas, como los EDR. Ejemplos de personal operacional: Analistas SOC.

Conclusión

A través de Cyber Threat Intelligence o Threat Intelligence podemos procesar datos para convertirlos en inteligencia, lo cual hará que se tomen de decisiones para mitigar ataques, ya sea desde bloqueo de ataques dirigidos, botnets, amenazas persistentes avanzadas (APT) o incluso hasta campañas de phishing. En conclusión, el CTI favorece a las compañías a relevar con anterioridad la actividad de los cibercriminales, permitiéndoles desarrollar habilidades para mitigar y responder de forma inmediata ante posibles incidentes.

Fuentes recomendadas: