Se conoce como Threat Hunting al proceso continuo e iterativo centrado en la capacidad analítica humana de buscar actividades anormales en los activos de la organización que podrían significar compromiso, intrusión o exfiltración de los datos de una organización. Este proceso, que parte de la idea de que el atacante ya obtuvo acceso a los sistemas de la organización, se realiza monitoreando la red y los distintos elementos que conforman la misma.

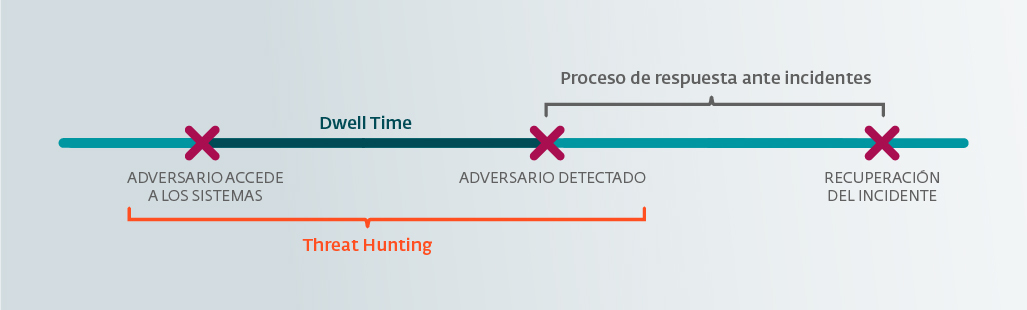

Según un fragmento del libro “Threat Intelligente and Data-Driven Threat Hunting”, de Valentina Palacín, “Realizando esta actividad de manera proactiva asumimos que el adversario ya se ha infiltrado en nuestra red y, por lo tanto, el trabajo del “cazador” es identificar la brecha lo antes posible para minimizar su impacto. Este proceso involucra la capacidad analítica de un humano porque se depende del “cazador” para encontrar estos signos de intrusiones que podrían haber eludido las detecciones automáticas. En conclusión, el objetivo del cazador de amenazas es acortar lo que se conoce como el tiempo de permanencia (dwell time). El tiempo de permanencia es la cantidad de tiempo que pasa entre el momento en que el adversario logra infiltrarse en nuestra red y el tiempo en el que esto es descubierto”.

Por otra parte, el mero hecho de que las múltiples soluciones desplegadas no muestren signos de presencia de intrusos en los activos de la organización solo significa que las soluciones seguridad existentes no han producido detecciones, aunque ciertamente NO es posible afirmar de forma inequívoca que no haya intrusos en la red.

Cronología general del proceso de Threat Hunting. Versión elaborada a partir del libro "Threat Intelligente and Data-Driven Threat Hunting" por Valentina Palacín.

Lectura recomendada: Emulación de adversarios: qué es y cuál es su objetivo

Que NO es Threat Hunting

- Threat Hunting no es lo mismo que realizar Inteligencia de amenazas (Cyber Threat Intelligence). Tampoco es responder a un a incidente de seguridad, aunque estás actividades están muy relacionadas entre sí y en algunos casos son llevadas a cabo por el mismo grupo de personas o equipo de trabajo. La inteligencia de amenazas es un excelente punto de partida (y generalmente necesario) para el ejercicio del Threat Hunting. Por otra parte, el proceso de Respuesta a incidentes de seguridad podría ser desencadenado luego de un eficaz proceso Threat Hunting.

- No se trata de instalar y desplegar herramientas o soluciones de seguridad. Tampoco se trata del bloqueo o de la búsqueda de Indicadores de Compromiso (IOC) de forma de aleatoria. En cambio, se focaliza en la búsqueda de amenazas concretas y de actores maliciosos específicos que hayan podido evadir la detección y los controles de seguridad ya desplegados.

El proceso de Threat Hunting

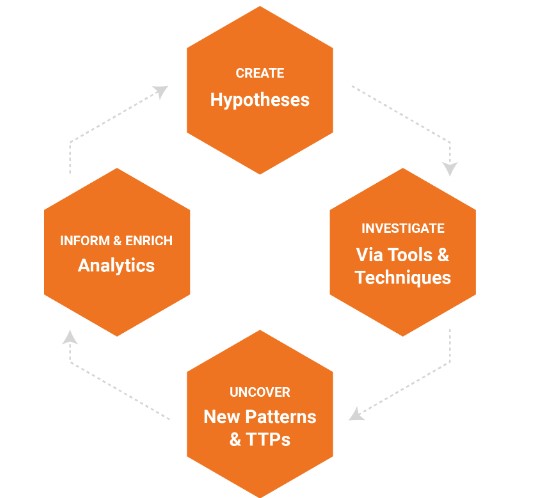

“The Threat Hunting Loop” (por Sqrrl's). Fuente

Según el framework de Sqrll, “Threat Hunting comienza con una hipótesis, o una suposición fundamentada a partir de algún tipo de actividad maliciosa que podría estar afectando los activos de una organización”. Esta hipótesis deberá ser luego comprobada o refutada.

A continuación se deduce si es esta hipótesis es correcta utilizando múltiples herramientas y metodologías, e identificando la relación entre los diferentes conjuntos de datos atómicos. El trabajo del cazador consiste entonces en analizar esta información con el fin de descubrir nuevos flujos y patrones maliciosos, y reconstruir rutas de ataque complejas (incluso pudiendo revelar en el proceso nuevas Tácticas, Técnicas y Procedimientos (TTP) de un atacante o actor malicioso en particular). Luego, las hipótesis ya comprobadas forman la base metodológica para guiar los próximos análisis.

Una vez identificada y descubiertas estas nuevas TTP o IoA (Indicadores de Ataque), las mismas pueden ser contempladas y seguidas de cerca en las herramientas de monitoreo y detección ya existentes con el fin de obtener visibilidad y detección automática, pudiendo centrarnos luego en la generación e investigación de nuevos ejercicios e hipótesis.

Por último, una vez finalizado cada uno de estos ciclos de Threat Hunting es necesario evaluar los hallazgos y medir el éxito del ejercicio, determinando (en los casos que sea posible), la siguiente información:

- Enumerar los hallazgos detectados y su severidad

- Identificar y enumerar los host y activos comprometidos

- Tiempo de permanencia de los compromisos identificados.

- GAPS identificados en las herramientas de visibilidad, logueo y detecciones ya presentes

- Vulnerabilidades identificadas

- Prácticas inseguras identificadas

- Visibilidad ganada

Lectura recomendada: Defensa en profundidad: cómo implementar esta estrategia de ciberseguridad

Modelos de Threat Hunting

Si bien existe una amplia bibliografía disponible que aborda los distintos modelos de ejecución de Threat Hunting, como el libro de Valentina Palacín antes mencionado, Threat Hunter Playbook o el whitepaper A Framework for Cyber Threat Hunting, debido al alcance del presente artículo nos enfocaremos en los que consideramos son los modelos más estándares y aplicables a la mayoría de las organizaciones, independientemente de su madurez y postura de seguridad.

Basado en Inteligencia de amenazas:

Se trata de un modelo más sencillo y en el cual predominan mayormente acciones “reactivas”. Los datos de entrada son los IoC desde fuentes de inteligencia de amenazas (por ejemplo, campañas maliciosas o malware que tengan como objetivo organizaciones de un mercado vertical o sector específico). El Threat Hunting basado en Inteligencia de amenazas parte desde hashes, direcciones IP, dominios y/o artefactos proporcionados principalmente por plataformas de Threat Intel, ya sea de fuentes abiertas o privadas, pudiendo exportar desde estas plataformas una serie de alertas para que sean introducidas de forma automática en soluciones como los SIEM/SOAR en formato de expresión de información estructurada sobre amenazas (STIX) o intercambio automatizado de confianza de información de inteligencia (TAXII).

Una vez que los sistemas fueron alimentados con todos estos IoC, el cazador puede investigar la actividad previa y posterior a la ocurrencia de los eventos para identificar cualquier compromiso de los activos apoyándose de otras herramientas y estándares de la industria existentes, como son las reglas Sigma.

Basado en Hipótesis - Frameworks:

A diferencia del modelo descripto anteriormente, se trata de una forma de caza de amenazas más “proactiva” y está mayormente alineada con marcos como MITRE ATT&CK y Cyber-Kill Chain. En vez de partir desde IoC´s ya conocidos, una de la finalidades de este tipo de ejercicios es generar nuevos IoC´s los cuales no sean conocidos hasta ese momento. Para describirlo en forma más concreta, el objetivo es identificar la presencia de actores maliciosos que pueden tener por objetivo organizaciones de mercados verticales o de un sector específico, grupos de APT, malware o herramientas que están relacionados a estos (y los cuales pudieran haber superado los controles de seguridad existentes). Las búsquedas están basadas en hipótesis, utilizando IoA y TTP.

De esta manera, el cazador puede reconocer actividad potencialmente relacionada a un actor malicioso, principalmente de acuerdo a su comportamiento. Una vez que se identifica determinado comportamiento se monitorean las actividades en busca de patrones específicos con el fin de detectar, identificar y confirmar los hallazgos para luego derivar en las recomendaciones y acciones posteriores para el equipo de respuesta a incidentes. De esta manera, el cazador puede detectar de manera proactiva a los actores y las amenazas derivadas de estos, habiendo menor probabilidad de que puedan perjudicar los activos de la organización.

Threat Hunting personalizado:

Se trata mayormente de una combinación de A&B partiendo de anomalías en herramientas como los SIEM, SOAR o EDR, y personalizables en función de los requisitos de alguna organización en particular (problemas de seguridad concretos que se estén enfrentando, conflictos geopolíticos y ataques dirigidos a la industria, entre otros).

La pirámide del dolor de David Bianco, y su relación con los modelos de Threat Hunting. Versión creada a partir de un diagrama elaborado por IBM.

Conclusión

Las organizaciones que practican Threat Hunting operan bajo el concepto de “asumir la brecha”. Estas organizaciones buscan mejorar su postura de seguridad reduciendo el riesgo de que los atacantes y su actividad maliciosa interrumpan, dañen o roben activos de la organización a partir de identificar la presencia de estas actividades los antes posible, minimizando así la oportunidad de que los adversarios permanezcan activos bajo el radar por mayor tiempo, y provocando directamente un refuerzo de visibilidad, monitoreo y detección en las soluciones de seguridad ya existentes.

Lectura recomendada: Qué es el modelo de seguridad Zero Trust y por qué creció su adopción