El stalkerware para dispositivos móviles, también conocido en inglés como spouseware, es un software para monitorear que un acosador instala silenciosamente en el dispositivo de una víctima sin que la víctima lo sepa. Por lo general, el acosador necesita tener acceso físico al dispositivo de la víctima para instalar el stalkerware. Debido a esto, los acosadores suelen ser personas de los círculos familiares, sociales o laborales cercanos de sus víctimas.

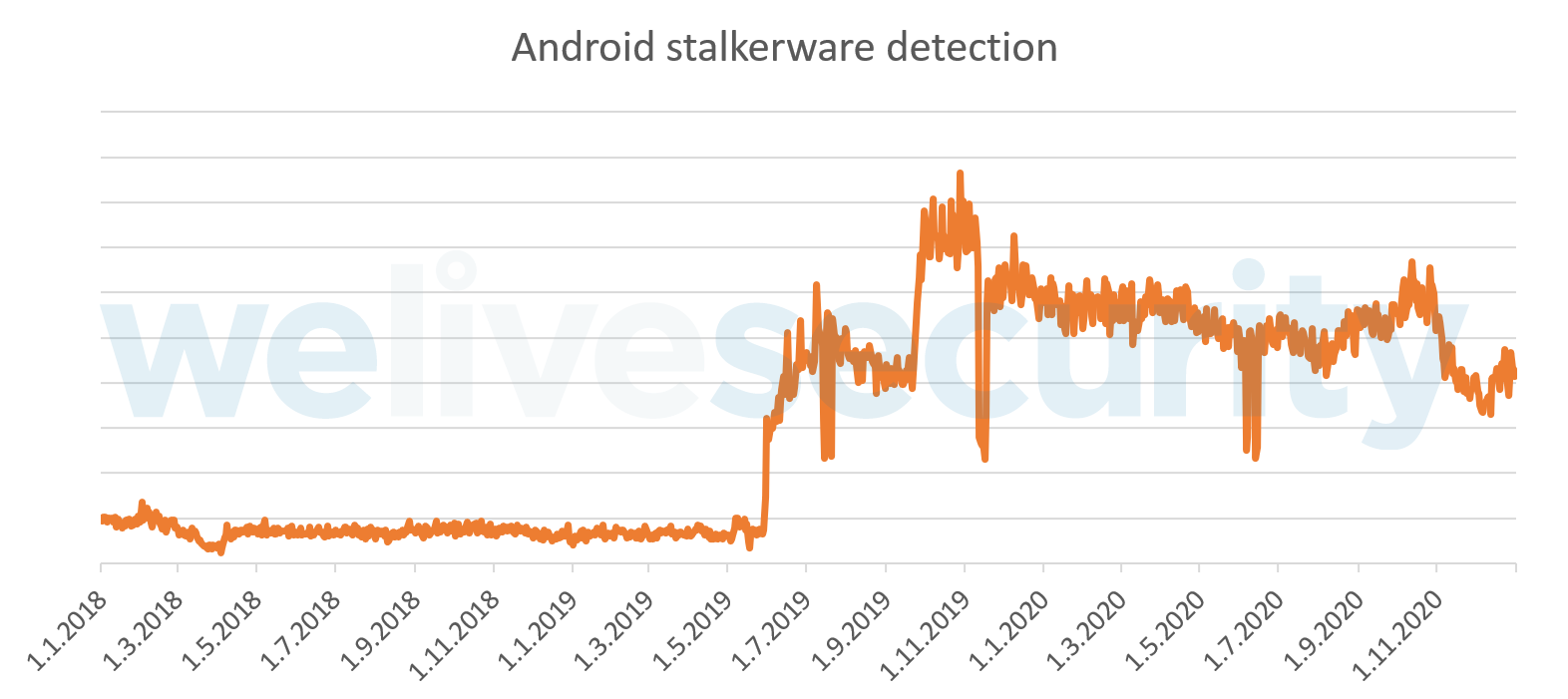

Según nuestra telemetría, las aplicaciones de stalkerware se han vuelto cada vez más populares en los últimos años. En 2019, vimos que las detecciones de stalkerware para Android aumentaron casi cinco veces con respecto a 2018, y este crecimiento en 2020 fue de 48% en comparación con 2019. El stalkerware puede monitorear la ubicación GPS del dispositivo de una víctima, las conversaciones, imágenes, historial del navegador y más. También almacena y transmite todos estos datos, por lo que decidimos analizar de forma forense cómo estas aplicaciones manejan la protección de los datos.

Para evitar ser señalados como stalkerware y permanecer fuera del radar, los proveedores de estas aplicaciones suelen promocionarlas en muchos casos como una protección para niños, empleados o mujeres, sin embargo, la palabra "espía" se usa muchas veces en sus sitios web. La búsqueda de este tipo de herramientas en Internet no es nada difícil, por lo que no es necesario navegar por sitios web clandestinos para encontrar opciones de stalkerware. La captura de pantalla a continuación muestra un ejemplo desagradable de cómo estas aplicaciones para monitorear mujeres realizan una afirmación en nombre de su seguridad.

Figura 2. Afirmación que una app de stalkerware para monitorear mujeres realiza alegando que es supuestamente por su seguridad

Más de 150 problemas de seguridad en 58 aplicaciones de stalkerware para Android

Como mínimo, las aplicaciones de stalkerware promueven un comportamiento cuestionable desde el punto de vista ético, lo que lleva a la mayoría de las soluciones de seguridad para móviles a señalar a estas aplicaciones como indeseables o dañinas. Sin embargo, dado que estas apps acceden, recopilan, almacenan y transmiten más información que cualquier otra aplicación que hayan instalado sus víctimas, nos interesaba saber qué tan bien estas aplicaciones protegían semejante cantidad de datos y tan sensibles.

Por lo tanto, analizamos manualmente 86 aplicaciones de stalkerware para la plataforma Android, proporcionadas por 86 proveedores diferentes. En este análisis definimos como acosador a una persona que instala y monitorea o controla remotamente una app de stalkerware. Una víctima es una persona elegida como blanco por un acosador que la espía a través del software de monitoreo. Finalmente, un atacante es un tercero que el acosador y la víctima generalmente no son conscientes que existe. En este sentido, un atacante puede llevar a cabo acciones como aprovecharse de problemas de seguridad o fallas de privacidad en la aplicación de stalkerware o en los servicios de monitoreo asociados.

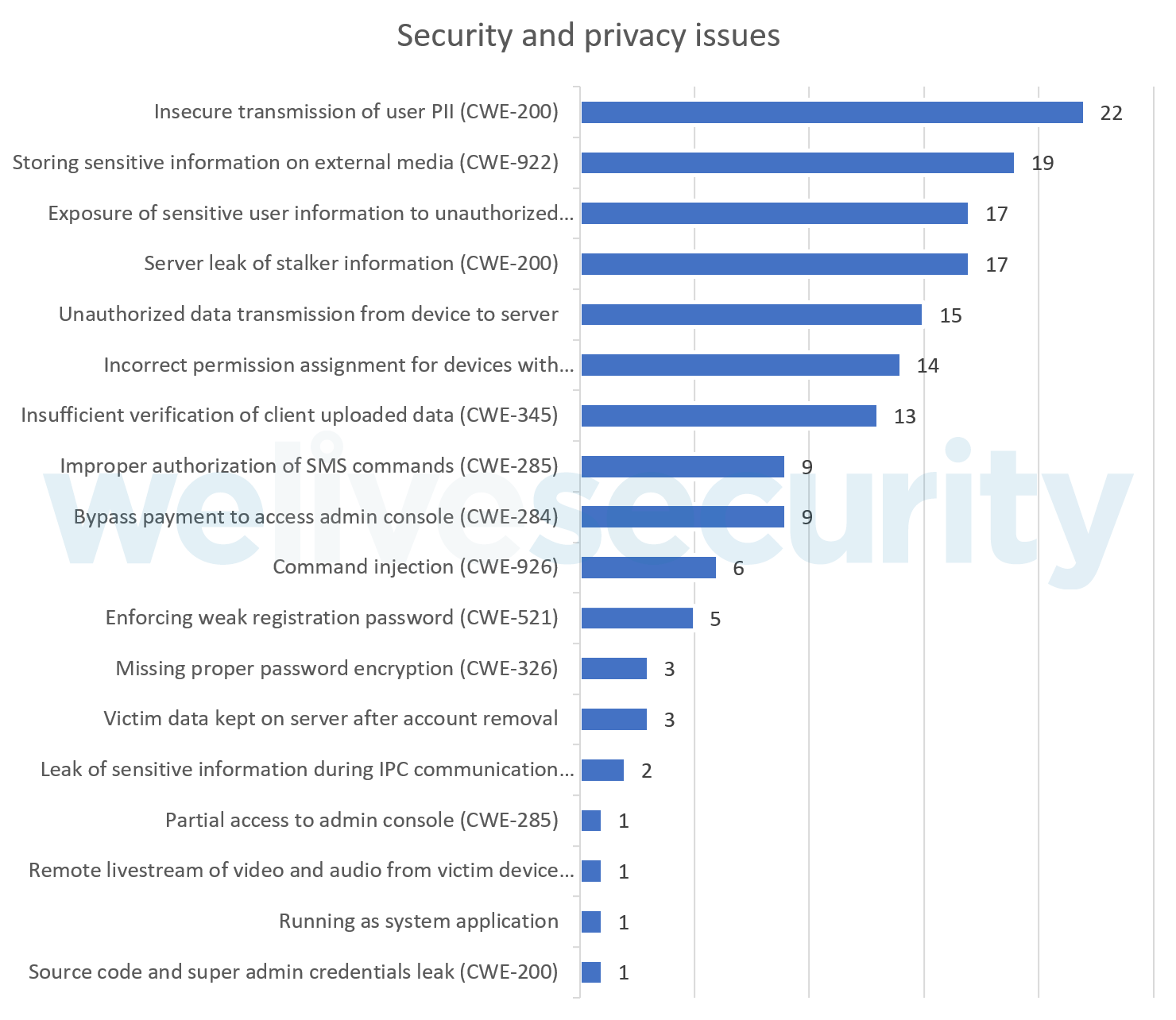

Este análisis nos permitió identificar muchos problemas graves de seguridad y privacidad que podrían resultar en que un atacante tomara el control del dispositivo de una víctima y de la cuenta de la herramienta de stalkerware, interceptara los datos de la víctima, incriminara a la víctima cargando pruebas falsas, o que lograra ejecutar código de manera remota en el teléfono de la víctima. En 58 de estas aplicaciones para Android descubrimos un total de 158 problemas de seguridad y privacidad que pueden tener un impacto grave en una víctima; y de hecho, incluso el acosador o el proveedor de la aplicación pueden correr algún riesgo.

Siguiendo nuestra política de divulgación coordinada de 90 días, informamos en reiteradas ocasiones de estos problemas a los proveedores afectados. Desafortunadamente, al día de hoy solo seis proveedores han solucionado los problemas que informamos en sus aplicaciones. Cuarenta y cuatro proveedores no han respondido y siete prometieron solucionar sus problemas en una próxima actualización, pero aún no han publicado actualizaciones con parches al momento de escribir este artículo. Un proveedor decidió no solucionar los problemas informados.

Problemas de seguridad y privacidad descubiertos

Los 158 problemas de seguridad y privacidad descubiertos en las 58 aplicaciones de stalkerware analizadas se ordenaron según la prevalencia de ocurrencias encontradas en el stalkerware analizado.

Conclusión

La investigación debe servir como una advertencia para los futuros potenciales clientes de estas apps de stalkerware para que reconsideren el uso de este tipo de software para espiar a sus cónyuges y seres queridos, ya que no solo es poco ético hacer eso, sino que también puede derivar en la exposición de información privada e íntima de sus cónyuges y ponerlos en riesgo a posibles ciberataques y fraudes. Dado que muchas veces puede haber una relación cercana entre el acosador y la víctima, la información privada del acosador también podría estar expuesta. Durante nuestra investigación identificamos que algunos de estos stalkerware guardan en un servidor datos de los acosadores que usan la aplicación y los datos que obtuvieron de sus víctimas, incluso después de que los acosadores solicitaron la eliminación de los datos.

Esto es solo una pequeña muestra de lo que encontramos durante nuestra investigación, por lo que los invitamos a leer el white paper completo.