El reconocimiento biométrico se basa en la implementación de características inherentes al usuario como factor de autenticación, como la huella dactilar, el iris, o hasta las venas de las manos. Entre las características que ayudaron a su creciente popularidad podemos encontrar la unicidad (no se repiten entre sí), la universalidad (toda persona la posee) y la permanencia (no hay posibilidad de que la persona pierda u olvide la clave).

Y si bien tal como contamos anteriormente, muchas empresas están abandonando el uso de contraseñas para pasarse al uso de otros mecanismos de autenticación, como el reconocimiento facial o la huella dactilar, también es cierto que estos sistemas no son infalibles y además, muchos se basan en el uso de dispositivos IoT, que como muchos saben, pese a que su adopción creció en los últimos años, aún son muchos los desafíos que debe superar esta tecnología para considerarse segura.

Ahora bien, a diferencia de las contraseñas escritas, las biométricas son únicas. Si bien esto supone una ventaja, trae consigo un gran desafío para la seguridad. ¿Por qué? Supongamos que existen dos aplicaciones con el mismo factor biométrico de autenticación como, por ejemplo, el iris. Si una de las dos aplicaciones sufre un filtración de datos y se logran recuperar los suficientes datos identificadores, la otra aplicación que no sufrió una filtración también puede ser vulnerada. De hecho, hace algunos años un grupo de hacking de Berlín logró autenticarse en un sistema de reconocimiento de iris utilizando una fotografía, en este caso para desbloquear un smartphone. Por otra parte, ya han ocurrido varios casos de grandes filtraciones de datos biométricos, como huellas dactilares, imágenes de usuarios asociada a datos de reconocimiento facial.

Cómo se registra una nueva clave biométrica

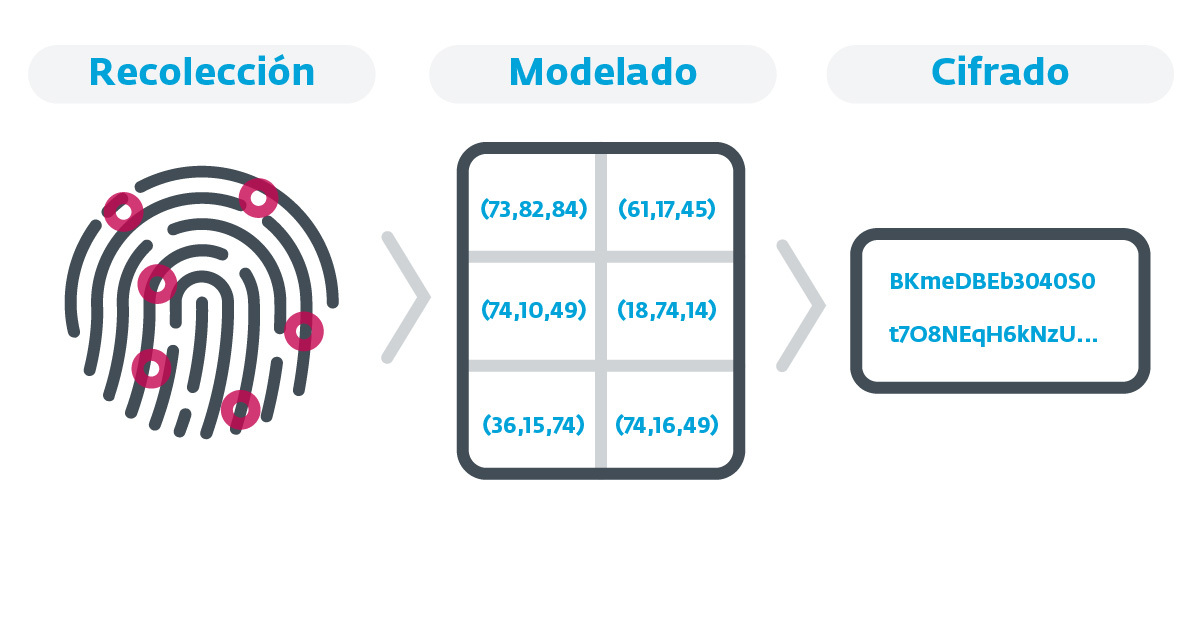

El proceso de registro de un nuevo usuario consta de dos partes. Por un lado, al recibir una nueva clave biométrica, el sistema genera a partir de ella un modelo matemático que la transforme en la pieza de información más pequeña posible que la haga distinguible de otras entradas. Por ejemplo, en el caso de las huellas dactilares, para un algoritmo simple se pueden almacenar coordenadas de algún porcentaje de las minucias, que son las bifurcaciones o hendiduras que las hacen únicas, y luego codificarlas.

Comparativamente, se estima que el resultado de resguardar información bajo una llave biométrica en niveles de seguridad es equivalente a la generación de una contraseña de 30 caracteres, lo cual excede el promedio de 9.8 caracteres de la contraseña convencional de acuerdo a un análisis realizado este año.

Almacenamiento de las claves biométricas

En cuanto al almacenamiento, existen diferentes métodos utilizados por cada fabricante. Para aquellos dispositivos que emplean una cantidad pequeña de muestras, como los teléfonos celulares, se almacenan en una pieza especial de hardware dentro del dispositivo. Por el contrario, los sistemas que requieren almacenar una cantidad mayor de muestras, es más frecuente el uso de objetos portables como una tarjeta plástica, un servidor especializado o un sistema distribuido que combine el almacenamiento en el dispositivo con una base de datos, requiriendo así de ambos para recuperar la información.

Además, dependiendo del cifrado implementado, se debe contar con una unidad de almacenamiento extra para guardar la información por usuario que se requiera para el cifrado, como una plantilla para ofuscar la muestra o una clave de encriptado.

Independientemente del método elegido, tanto para la recolección como almacenamiento, existen ciertas prácticas que recomendamos para asegurar un dispositivo de autenticación biométrico, desde su implementación hasta el mantenimiento:

- Múltiples instancias de encriptado. Esto dificulta la tarea de los cibercriminales, teniendo que descifrar varios algoritmos para recuperar la muestra.

- Crear llaves de cifrado únicas para cada usuario. En el caso de estar comprometidas las llaves de un usuario, no afectará la seguridad de los restantes.

- De requerir almacenar información para el cifrado, hacerlo en un almacenamiento independiente del de registros. Así, la autenticación quedará distribuida y no bastará con vulnerar una de las partes para poner en peligro la información.

- Contar con un sistema de revocación eficaz. En un escenario donde la información esté comprometida, se debe contar con un sistema para desvincular al usuario y su información del sistema.

- Mantener al mínimo el envío de información mediante la red, disminuyendo ataques que intervengan en la comunicación para recolectar información o realizar un tampering de las muestras.

- Realizar una limpieza de accesos ya no utilizados frecuentemente en el caso de aquellos que se utilicen para accesos en organizaciones. Las empresas son vulnerables a una fuga de información si no se revocan los permisos adecuadamente, y las claves biométricas no son excepción.

A modo de conclusión, podemos ver que la biometría es una tecnología que llegó a subsanar grandes problemas de las contraseñas escritas, como el reciclado u olvido de ellas. En la otra cara de la moneda, podemos ver que la incapacidad de cambiar la información biométrica de una persona la vuelve vulnerable si no se toman los recaudos necesarios a la hora de implementar y mantener el sistema.