De acuerdo a un estudio sobre el impacto de los delitos financieros publicado en 2020 por KPMG, el 21% de las empresas encuestadas reconoce que el origen de los incidentes informáticos son causados por empleados o ex empleados de la compañía.

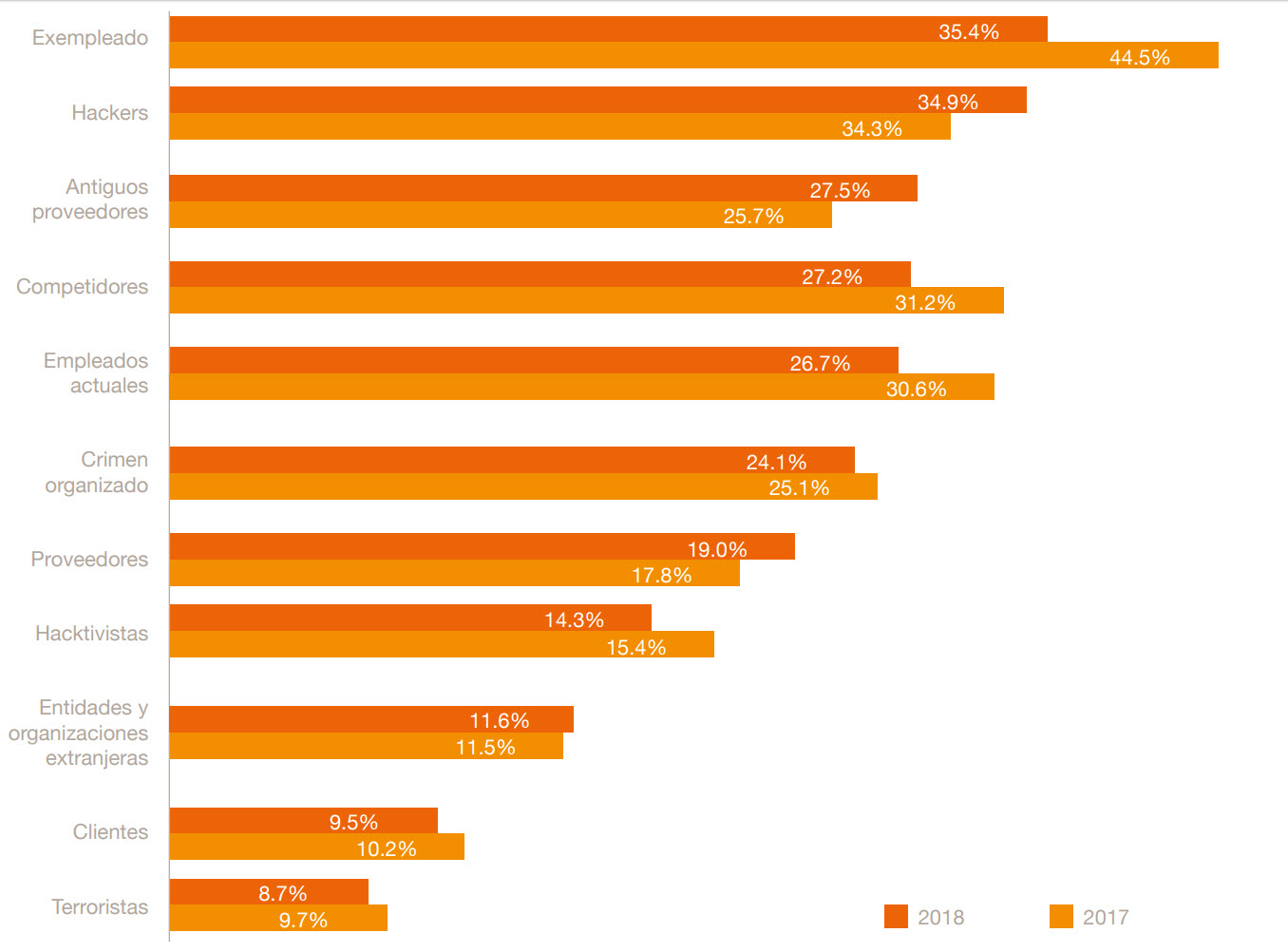

Por otra parte, un informe elaborado en 2018 por PwC sobre el estado global de la seguridad consultó a aproximadamente 9.500 ejecutivos en 122 países quiénes son los principales autores de los ataques informáticos. En el caso de países como México, el 35.4% de los encuestados indicó que los exempleados son la principal causa de incidentes de seguridad, seguidos por cibercriminales (34.9%), antiguos proveedores (27.5%), competidores (27.2%) y empleados actuales (26.7%).

Como vemos, según el estudio de PwC la principal preocupación son los exempleados y más abajo, en el quinto lugar, los empleados. La realidad indica que en reiteradas oportunidades hemos visto incidentes de seguridad en los que participan empleados o exempleados. Sin ir más lejos, en julio de este año jóvenes criminales engañaron a un empleado de Twitter y lograron comprometer cuentas verificadas de reconocidas personalidades a nivel mundial y llevar adelante una estafa en nombre de los propietarios de los perfiles. Otro caso en el último tiempo en la región ocurrió en 2018 en Chile cuando un empleado del Banco de Chile robó la suma de 475 millones de pesos chilenos.

Asegurar la información privada de los empleados

Ahora bien, hablemos de los sistemas de administración de recursos humanos (SARH), una solución informática en auge orientada al área de recursos humanos y que contiene una importante cantidad de datos sensibles de los empleados de una compañía, como información de la nómina, sistema de control de tarjetas, servicios financieros, vacaciones, evaluación de desempeño, hasta información médica de los empleados. Dada la cantidad y el tipo de información que utilizan estos sistemas es lógico decir que la correcta gestión de la seguridad de toda esta información es fundamental para la organización y por la seguridad de los empleados, pero no solo de actores externos, sino del acceso indebido de los colaboradores de la propia empresa.

¿Cuáles son los riesgos de seguridad que se deberían considerar al momento de contratar este tipo de servicios? Si bien los proveedores externos de estas soluciones tienen la obligación de cumplir con normas y certificaciones que avalen la correcta implementación de sus soluciones desde el punto de vista de la seguridad informática, y de actualizar constantemente sus políticas, esto no asegura al 100% la protección de la información contenida en estas soluciones.

Un sistema de administración de recursos humanos podría presentar una vulnerabilidad o estar indebidamente configurado -como le ocurre a muchas empresas que exponen datos privados debido a la mala configuración de una base de datos- y permitir que un actor malintencionado externo o interno acceda a información personal y financiera de los empleados. Y en el caso de que la vulnerabilidad esté en el sistema de un servicio contratado, podría llegar a verse afectada la información personal no solo de su empresa, sino de todos los empleados de todas las empresas que contrataron el servicio.

En manos equivocadas, la información personal de los trabajadores podría provocar una exposición indebida de datos y en el peor de los casos una brecha. Asimismo, estos datos privados podrían ser utilizados para realizar ataques de ingeniería social con distintos fines, ya sea para distribuir malware como para robar otros datos sensibles de los empleados o de la empresa en general, que luego podrán ser comercializados en la dark web o utilizados para realizar nuevos ataques de ingeniería social.

Empleados y exempleados como responsables de incidentes de seguridad

Considerando el porcentaje de incidentes de seguridad que según los reportes son provocados por empleados o exempleados y el auge en la utilización de sistemas de administración de recursos humanos, ¿las empresas toman las medidas de seguridad correspondientes para gestionar adecuadamente la accesibilidad y privacidad de esta información? Asimismo, ¿las organizaciones realizan un seguimiento y control del acceso a la información por parte de los colaboradores y fundamentalmente cuando estos ya no pertenecen a la organización? Tengamos en cuenta que un empleado o un exempleado puede ser responsable de un incidente no solo porque deliberadamente realice una acción malintencionada en contra de la organización, sino porque la información o los accesos que tiene pueden ser el objetivo de los cibercriminales para acceder a los sistemas de la empresa y de ahí que sean un blanco atractivo. Más aún en tiempos como los que vivimos hoy en los que que muchas personas están trabajando de manera remota por la pandemia.

Exempleados y los controles de acceso a la información

Hace tres años un estudio aseguraba que el 58% de los exempleados eran capaces de acceder a todas las aplicaciones corporativas pese a haber dejado de trabajar y que el 28% podía seguir iniciando sesión en aplicaciones corporativas al mes de haber dejado de trabajar en la empresa.

Es importante tener presente que una vez que ocurre el incidente, por más que se realice una investigación para determinar quién fue el responsable del ataque, la realidad es que la información sensible ya fue expuesta. Como se vio en el caso de Twitter, primero sucedió la exfiltración de los datos derivado del acceso a las cuentas y luego la investigación y la sanción.

Y por más que exista una preocupación por el accionar de los empleados y exempleados de una organización, distintos informes indican que la mayoría de los exempleados tienen acceso a información confidencial después de dejar su puesto de trabajo. Según otro estudio elaborado en 2014 por Osterman Research, el 89% de los ex empleados continuaba teniendo acceso a activos de la empresa, convirtiéndolas en vulnerables a una posible exposición de datos causada por empleados y ex empleados.

Qué medidas se están implementando

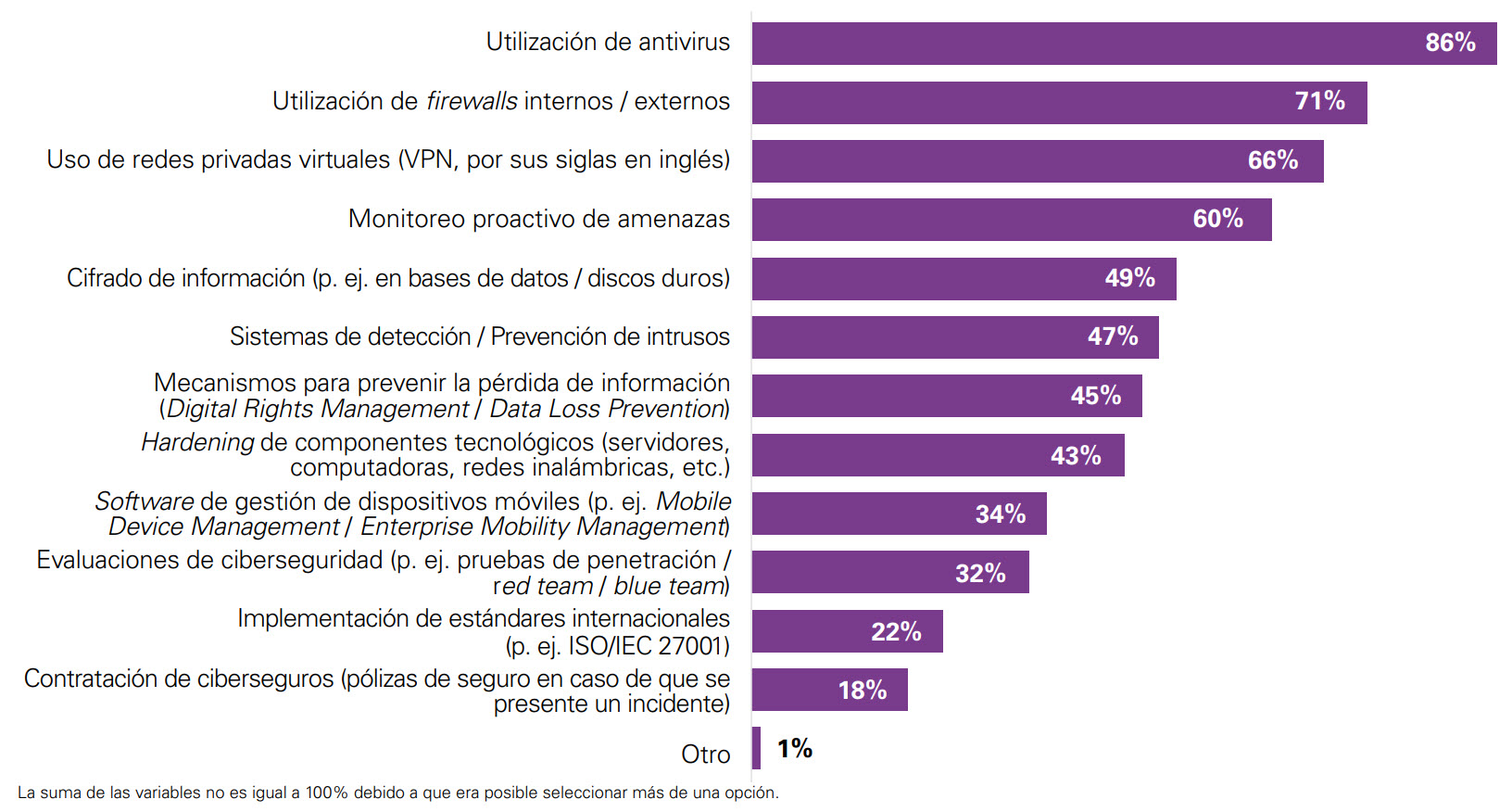

Según el reporte de KPMG, entre las medidas más comunes que las empresas están implementando, solo el 32% asegura realizar evaluaciones de seguridad, una acción de gran importancia para detectar fallos de seguridad tanto externos como internos y de esta manera reducir el riesgo de que un empleado o un actor externo pueda explotar una posible vulnerabilidad.

En consonancia con el informe de KPMG, datos publicados en el ESET Security Report 2020, un informe que analiza el estado de la seguridad de las empresas de América Latina, pese a que las organizaciones de la región tienen entre sus principales preocupaciones el acceso indebido a la información (60%), seguido por el robo de información (55%), en algunos países como México, solo el 51% de las organizaciones cuenta con una política de seguridad; es decir que 1 de cada 2 empresas implementó esta práctica de gestión. Por otra parte, apenas el 17% de las empresas implementa el doble factor de autenticación y solo el 48% de las empresas cuenta con las tres medidas básicas de protección: antivirus, backup y firewall. Todo esto demuestra que aún queda mucho por hacer para mejorar la seguridad en el interior de las organizaciones.

Por lo tanto, es importante que las empresas desarrollen programas de ciberseguridad en el que se detalle cómo se deberán abordar las amenazas internas y externas, que aporte un marco de referencia sobre el cual construir bases sólidas para mejorar la seguridad de la organización y que incluya la realización de capacitaciones de seguridad y acciones de concientización de forma regular a los empleados. A partir del armado de un programa se pueden definir estrategias que permitan robustecer la seguridad y la privacidad de la información de la empresa y de los empleados, como la aplicación del principio del menor privilegio para limitar el acceso a los servicios y herramientas necesarias para realizar el trabajo diario.

Créditos imagen: Markéta Machová.