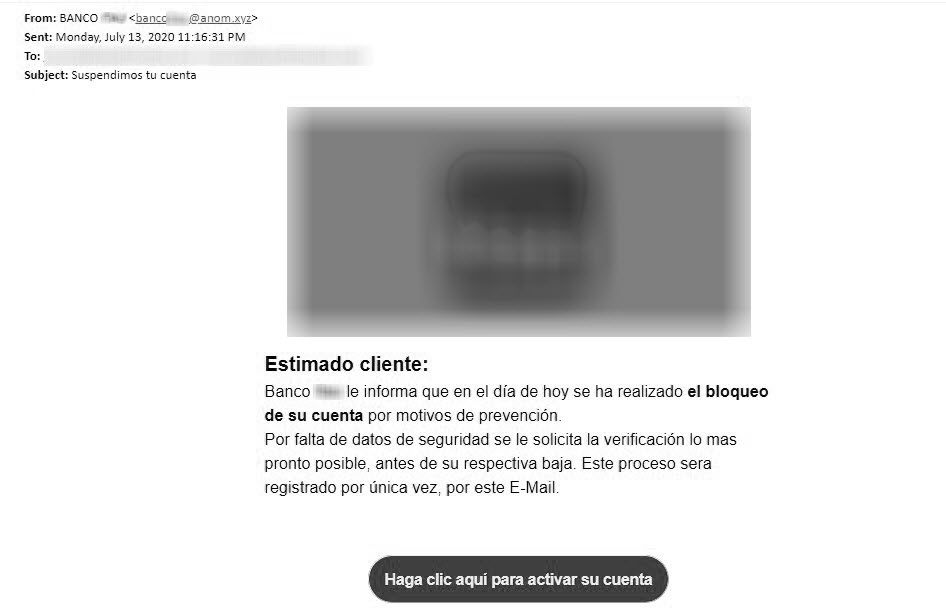

En el día de hoy llego al laboratorio de ESET Latinoamérica una muestra de un correo de phishing en el que se suplanta la identidad de un reconocido banco con presencia en varios países de América Latina. El objetivo es hacer creer a los usuarios clientes que la cuenta se suspendió por prevención y que, para evitar la baja definitiva, la misma debía ser reactivada a la brevedad. Para ello, el correo incluye un enlace para supuestamente reactivar la cuenta. Es importante mencionar que, al igual que los clientes, las entidades cuya identidad se suplanta en este tipo de campañas también son víctimas de los actores maliciosos.

Análisis de la campaña

A continuación, analizamos el engaño con el objetivo de conocer su alcance y alertar a los usuarios que reciban un correo de similares características para que tengan las herramientas para verificar, en caso de recibir una comunicación de este tipo, ya sea de la misma entidad bancaria o de otra, si se trata de una comunicación legítima o no.

Si bien el correo es escueto y utiliza la imagen de la entidad que dice representar, hay varios elementos en la comunicación que si un usuario atento los analiza podrá corroborar que se trata, cuando menos, de un correo sospechoso. En esta instancia, antes de avanzar se recomienda a los usuarios comunicarse directamente con el banco para verificar la validez el correo o incluso reportar el engaño.

Los siguientes estos elementos sirven de ejemplo para el análisis en general de correos sospechosos o inesperados que lleguen a la bandeja de entrada de nuestra cuenta de correo.

El remitente

Como se puede observar más detalladamente en la Imagen 2, si bien la dirección incluye el nombre de la entidad financiera, el dominio no corresponde a un dominio oficial, sino a un servicio de correo externo al banco. Este detalle es suficiente para considerar esta comunicación como sospechosa y no seguir adelante con los pasos que sugiere el mensaje.

El enlace

Si el usuario coloca el cursor del mouse (en un dispositivo móvil debe mantener presionando el dedo sobre el botón que contiene el enlace, sin soltarlo) obtendrá el detalle de la URL a la que se invita a acceder sin necesidad de llevar a cabo la acción. Tal como se observa en la Imagen 3, la dirección no coincide con el sitio oficial de un banco.

Imagen 3. Enlace detrás del botón “haga clic aquí para activar su cuenta” tiene un nombre sospechoso que no guarda ninguna relación con el banco

Como decíamos anteriormente, estos dos puntos, el remitente y el enlace, son elementos de análisis fundamentales ante cualquier correo electrónico que recibimos. En este caso puntual, los elementos que observamos en las tres imágenes previas deberían ser suficientes para confirmar que se trata de una estafa que buscará comprometer, de alguna manera, la seguridad o la información de la víctima.

Robo de credenciales de acceso al sistema de banca electrónica

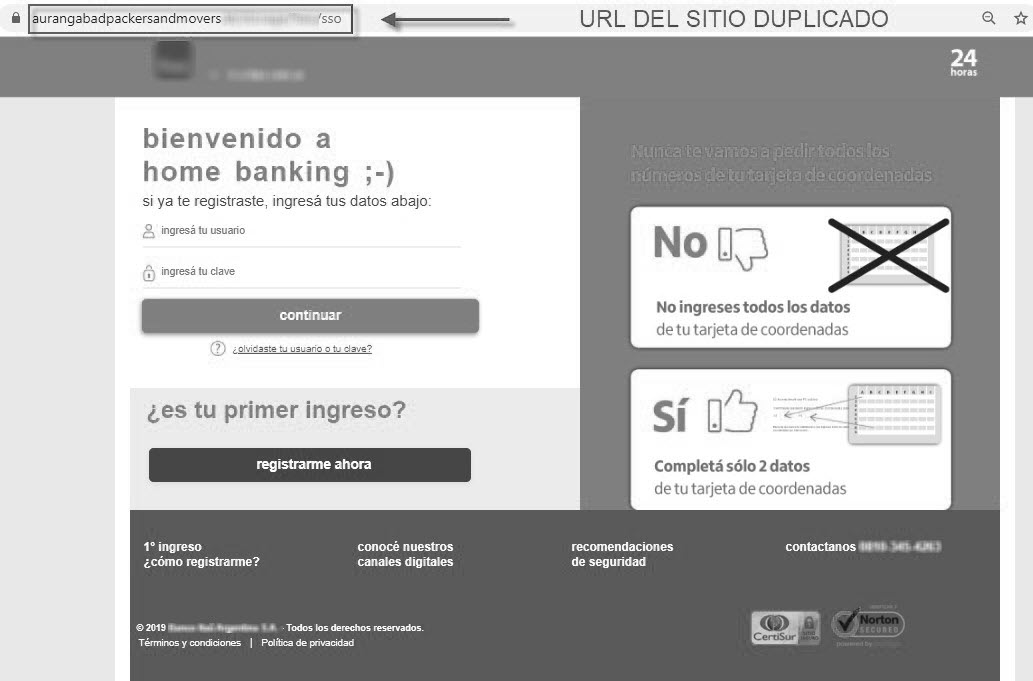

A los efectos de continuar con el análisis, nos hicimos pasar por una víctima que hace clic en el enlace y avanza. En tal caso, la potencial víctima se encontrará con la siguiente pantalla:

Imagen 4. Sitio al que accede la potencial víctima en caso de hacer clic en el enlace que copia a la perfección el diseño del sitio oficial

Aquí podemos observar una tercera señal de alerta que debería definitivamente hacer desistir al usuario de avanzar: la URL. Como se observa claramente en la parte superior de la Imagen 4, la dirección en la barra del navegador da cuenta que no corresponde con el nombre de una entidad bancaria.

Es importante analizar estos detalles ya que, como se aprecia en la última imagen, el sitio copia a la perfección el diseño de la página oficial para acceder a la banca electrónica e invita al usuario a ingresar sus credenciales de acceso. Un detalle que habla del nivel de similitud con el sitio oficial es que incluye un mensaje con recomendaciones de seguridad similares a las que se muestran en el sitio legítimo. Claramente, con el objetivo de levantar la menor cantidad de dudas posible en la víctima.

Para el análisis ingresamos aleatoriamente datos ficticios y comprobamos que la campaña busca únicamente robar usuario y contraseña de la banca electrónica, ya que una vez ingresadas las credenciales el engaño redirige al sitio oficial del banco. En este punto, si el usuario se ve sorprendido por la acción de la página y vuelve a ingresar sus credenciales en el sitio oficial comprobará que podrá acceder sin problemas -y sin enterarse de que entregó sus credenciales a los ciberdelincuentes.

Cabe destacar que tras el análisis del engaño no se observó que se instalaran códigos maliciosos en el dispositivo utilizado ni que se lleven adelante descargas adicionales.

Qué pueden hacer los criminales con estos datos

Si bien con estas credenciales los operadores detrás de esta campaña de phishing no podrán realizar transacciones por no contar con la correspondiente tarjeta de coordenadas, sí podrán acceder a la información financiera de la víctima o al historial de movimientos, entre otra información. Con estos datos en su poder, los cibercriminales pueden realizar en una segunda instancia ataques de ingeniería social especialmente dirigidos haciendo uso de esta información privada y de conocimiento exclusivo de la víctima para hacerle creer que se trata de una comunicación oficial.

Una vez realizado el análisis de la campaña le informamos a la entidad mencionada sobre la misma, la cual nos comunicó que estaban al tanto de las campañas y que estaban trabajando internamente para dar de baja estos sitios apócrifos que intentan engañar a sus clientes.

El rol de los usuarios

Teniendo en cuenta que el sector financiero es de los más elegidos por los cibercriminales para realizar ataques de phishing, principalmente por el valor de la información que se consigue, es fundamental que los usuarios estén alertas y aprendan a reconocer los mensajes falsos para evitar acceder, a través de cualquier sistema de mensajería, a enlaces maliciosos. Para esto puede resultar de utilidad acceder al test de phishing que elaboró Google para que los usuarios aprendan a reconocer correos fraudulentos.

En caso de suponer que el mensaje podría llegar a ser legítimo, recomendamos acceder al servicio de banca electrónica como lo hace habitualmente y verificar que todo está en orden. En caso de que esto no sea así, eventualmente se encontrará una notificación de alerta dentro del propio sitio.

Conclusión

Es importante que los usuarios tengan presente que en caso de que una empresa necesite este tipo de información de sus clientes, lo más probable es que publique un comunicado en su sitio oficial o bien que aparezca el mensaje al momento de ingresar al sistema de banca electrónica. Ninguna empresa debería solicitar a través del correo el ingreso de datos personales como claves, números y códigos de seguridad de tarjetas de crédito o débito.

Para más información acerca de cómo prevenir ser víctima de este tipo de engaños recomendamos la lectura consejos para evitar el phishing.

En caso de sospechar acerca de la legitimidad de algún mensaje en particular, pueden enviar muestras para su análisis a samples@eset-la.com. También se pueden denunciar estos sitios sospechosos a las direcciones oficiales de las entidades.