Las herramientas para el análisis de vulnerabilidades a menudo son muy útiles para comprender el nivel de riesgo al que está expuesto un entorno, pero el problema es que muchas empresas los buscan con una idea errónea sobre su propósito. En este artículo, explicaré qué es un escáner de vulnerabilidades y qué no es. Para eso, comenzaré hablando de lo que no son estas herramientas.

¿Es lo mismo realizar un escaneo de vulnerabilidades que una prueba de penetración (pentesting)?

No es raro ver compañías que quieren hacer un pentest en su entorno terminen usando escáners de vulnerabilidades por considerar que se trata de lo mismo.

Este error es común cuando todavía no se tiene una visión más amplia de lo que involucra tanto un análisis de vulnerabilidades como un pentest. Para poner un ejemplo, imaginemos que un administrador de red en la compañía ficticia ACME piensa: “bueno, necesito analizar mi entorno completo, un pentest analizará la seguridad y realizar un escaneo de vulnerabilidades también, pero el escáner de vulnerabilidades tiene versiones de prueba gratuitas que puedo realizar yo mismo. Por lo tanto, mejor realizar un escaneo.

En primer lugar, una prueba de penetración requiere llevar adelante una serie de pasos, si consideramos el modelo adoptado por el Estándar para la Ejecución de Pruebas de Penetración (PTES, por sus siglas en inglés), el mismo se divide en:

- Interacciones previas al compromiso

- Recolección de información

- Modelado de amenazas

- Análisis de vulnerabilidad

- Explotación

- Post-explotación

- Informes

El análisis de vulnerabilidad es solo uno de los pasos de este largo y complejo proceso, por lo que deben ser tratados como cosas diferentes.

¿Son realmente útiles y eficientes las herramientas para escanear vulnerabilidades?

Sí, son muy útiles y eficientes. No pueden ser reemplazadas por un pentest, pero pueden aportar varios puntos útiles a un entorno. Por ejemplo, permite el análisis constante del entorno en busca de vulnerabilidades recientemente descubiertas, indicando prioridad en relación con lo que debe tratarse en función de la criticidad de la vulnerabilidad, además de tener el enfoque que necesita la empresa, ya que al ser administrada por el responsable de la seguridad de la misma, quien interactúa constantemente con el ambiente, este puede definir en qué entorno se realizarán más pruebas.

Para entornos con una seguridad más robusta, como, por ejemplo, los entornos de empresas que cumplen con estándares como PCI-DSS (Payment Card Industry Data Security Standard), existe una periodicidad mínima para que se lleven a cabo ambos tipos de pruebas, tanto el análisis de vulnerabilidad como el pentest del ambiente, para garantizar que las medidas de seguridad correspondientes están siendo tomadas.

Cómo usar Nexpose

Primero, vaya al sitio web del fabricante y seleccione la opción GET STARTED.

Seleccione la opción Free Trial para la opción Nexpose.

Una vez aquí aparecerá una pantalla solicitando datos de registro. El usuario debe completar todos los datos y seleccionar la opción Submit en la parte inferior de la página.

La licencia para utilizar durante un período de prueba se enviará por correo electrónico.

Para descargar el producto se ofrecen dos opciones de instaladores: Windows o Linux, o una imagen lista de una máquina virtual de la solución.

Para simplificar aún más el proceso, en este ejemplo utilizaremos la descarga de la máquina virtual. Después de importarlo a su software de virtualización de preferencia, simplemente inícielo y aparecerá la pantalla de inicio de sesión de la consola.

Después de la descarga, deberá importar la imagen OVA al software de virtualización que elija.

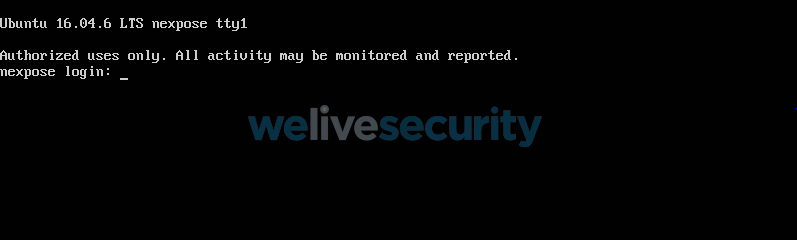

Luego, simplemente inicie la máquina virtual y se mostrará la siguiente pantalla.

Las credenciales de acceso son:

- usuario : nexpose

- contraseña : nexpose

Por supuesto, tan pronto como se realiza la primera autenticación, se solicita un cambio de contraseña. Incluso para un entorno de prueba, recomendamos utilizar una contraseña segura.

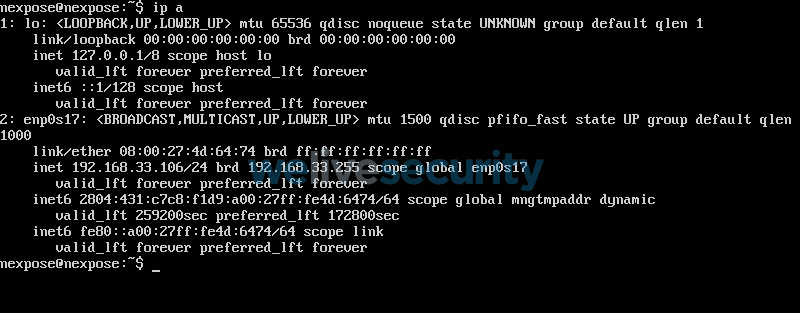

Después de iniciar sesión en la consola, simplemente configure una IP para la interfaz de red del dispositivo y acceda a su interfaz web para la administración y el uso de la herramienta.

Nota: El nombre de la tarjeta de red que se describe en la documentación de Rapid7 es ens32 (en lugar de eth0), pero la tarjeta de red que encontré al momento de instalar el dispositivo se llama enp0s17. Para identificar la tarjeta de red reconocida en el sistema, use el comando ip a.

Después de la configuración, simplemente abra el navegador y acceda al puerto 3780 desde la dirección IP configurada en la máquina virtual. Ahora, la interfaz estará disponible para acceder.

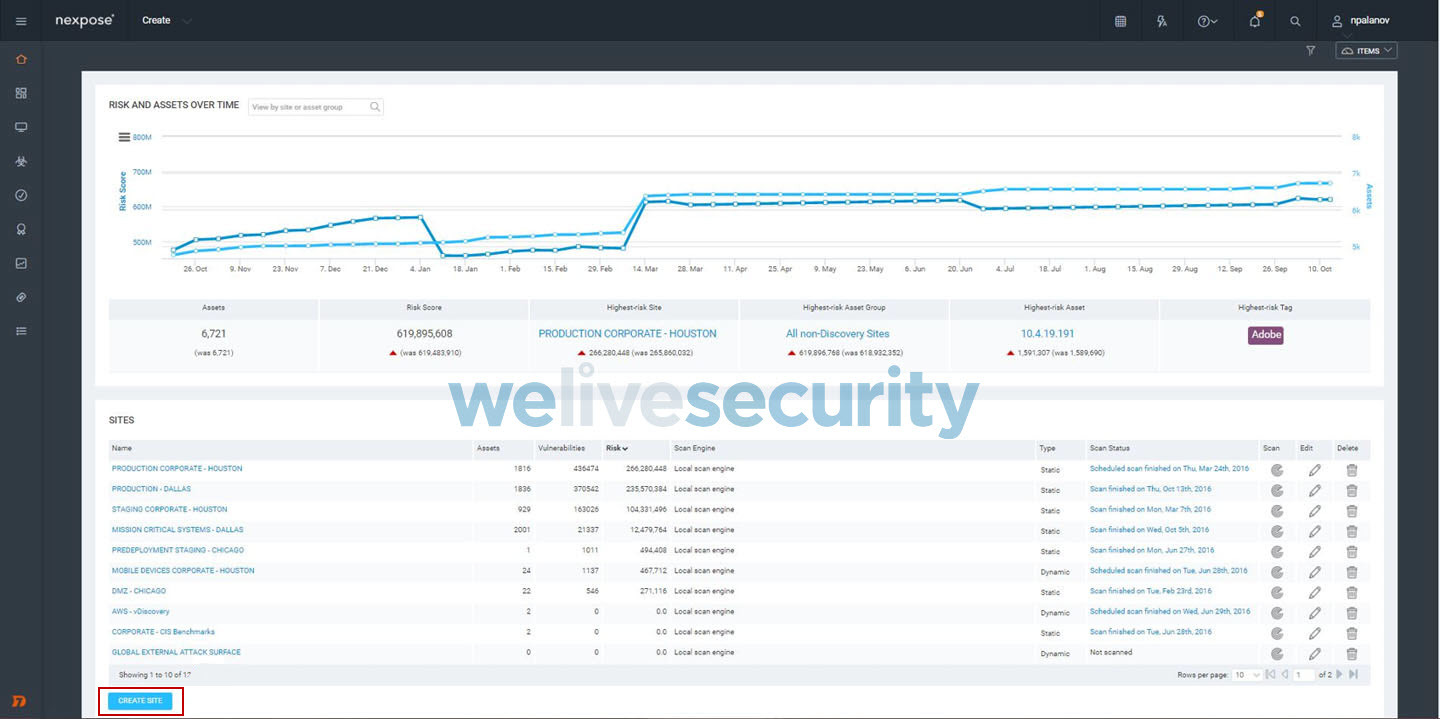

Hay muchas posibilidades de escaneo, división de computadoras en grupos y fuentes de datos para vulnerabilidades conocidas, pero para no extendernos demasiado, nos centraremos solo en el proceso de creación de un sitio web (conjunto de IPs que se analizarán), para ver brevemente las posibilidades de resultados e informes que la herramienta puede proporcionar.

Creación

La pantalla principal de la solución, el dashboard, ya cuenta con la opción CREATE SITE.

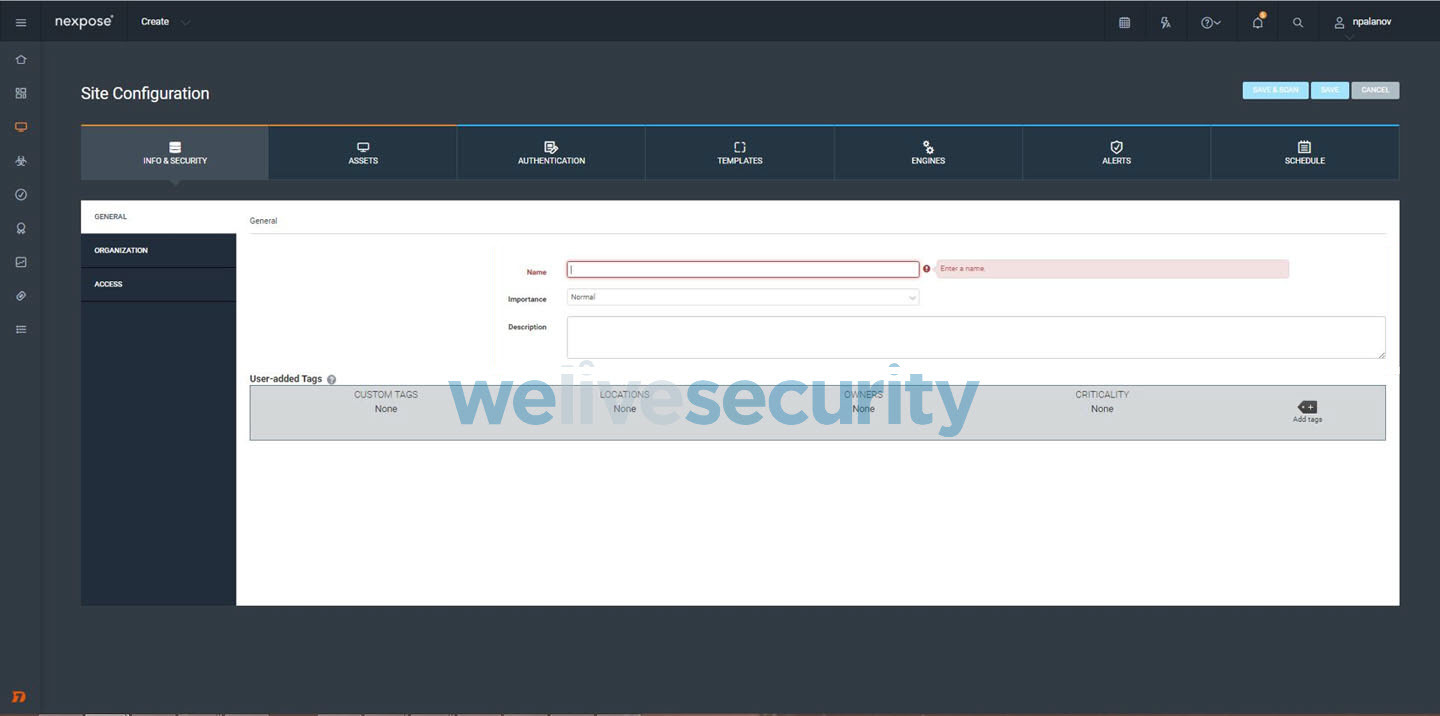

Info & Security (Información y seguridad)

En este punto, se mostrará una ventana para la creación del sitio con las opciones de nombre, importancia y descripción.

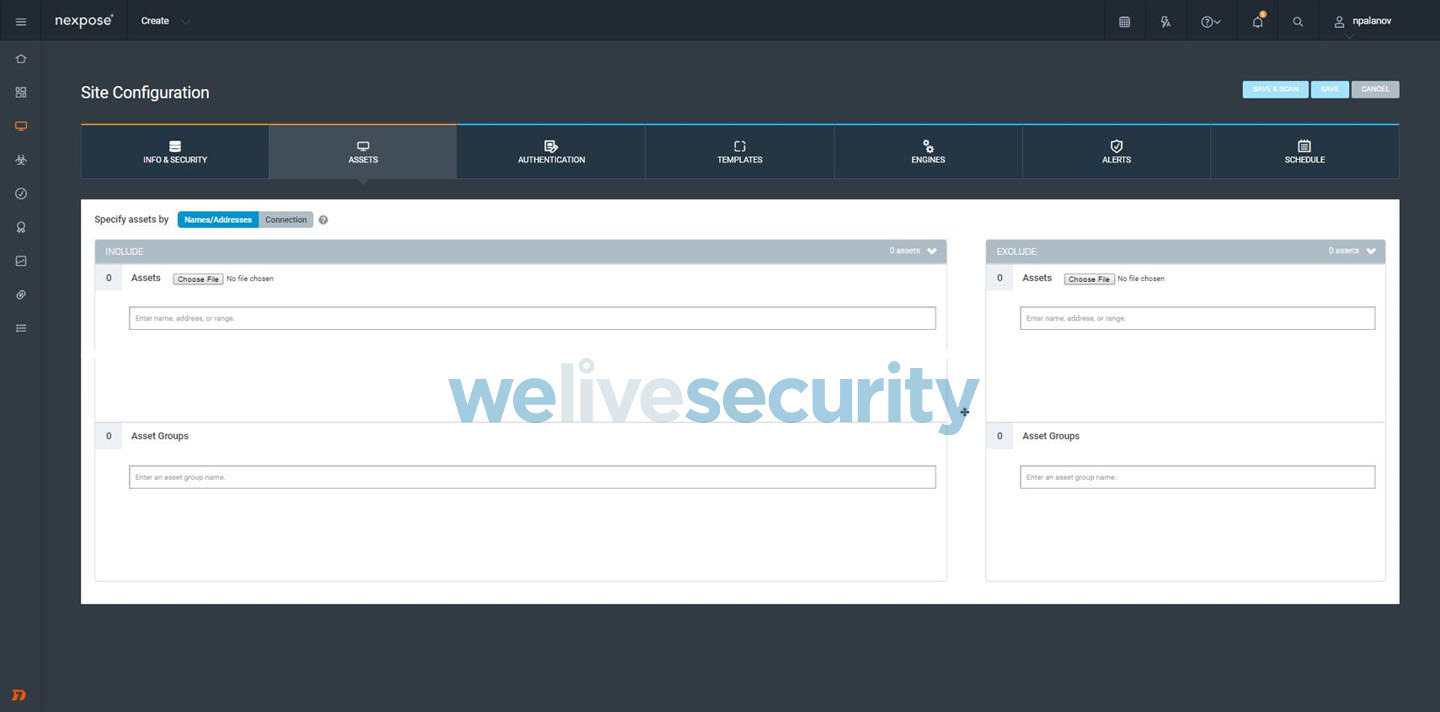

Assets (Activos)

Después de completar los campos, vamos a la pestaña assets. Es posible configurar uno o más hosts, una red completa o ambos. En caso de que resulte más fácil para el administrador, existe la opción de importar hosts a través de un archivo.

La solución acepta otros parámetros para que el escaneo sea aún más personalizado.

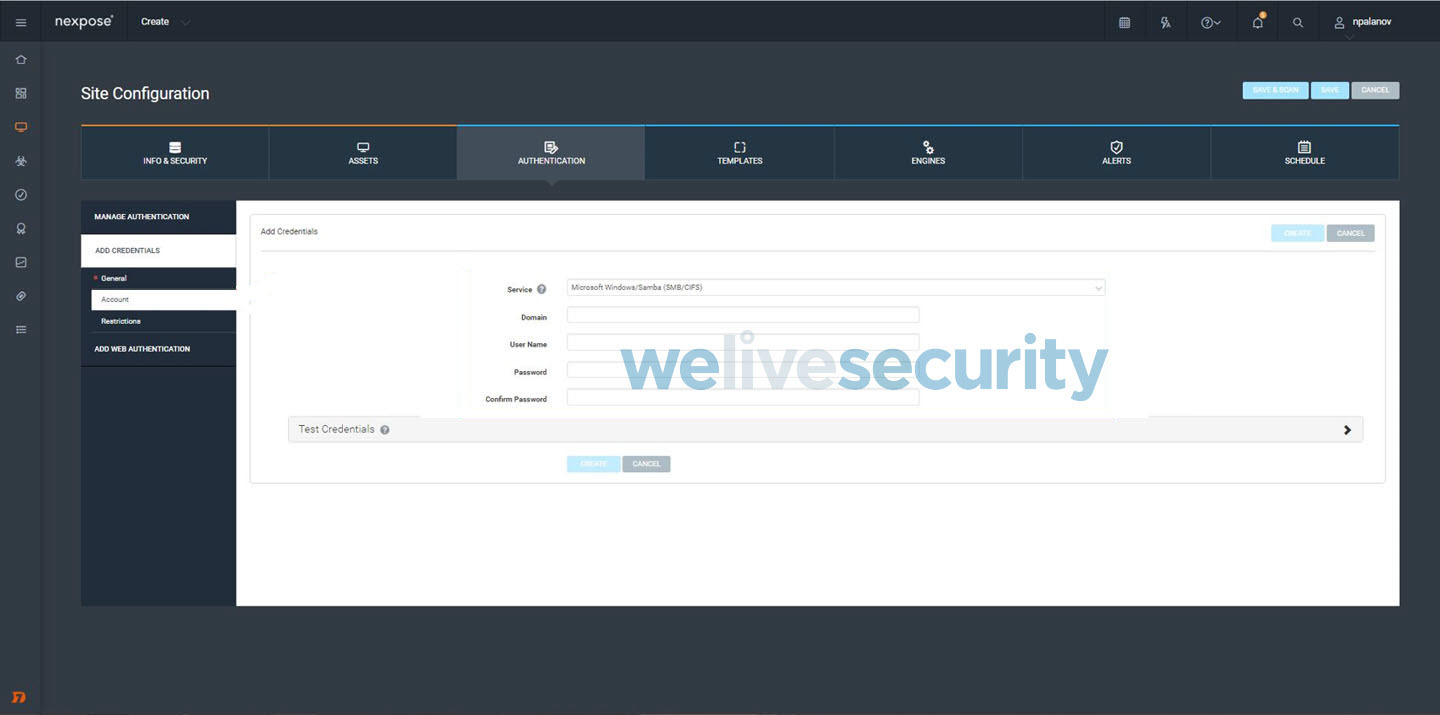

Authentication (Autenticación)

Permite la configuración de credenciales para que el escáner se autentique en las computadoras/servicios que necesitan ser evaluados, pudiendo brindar resultados más profundos sobre las vulnerabilidades presentes en el entorno.

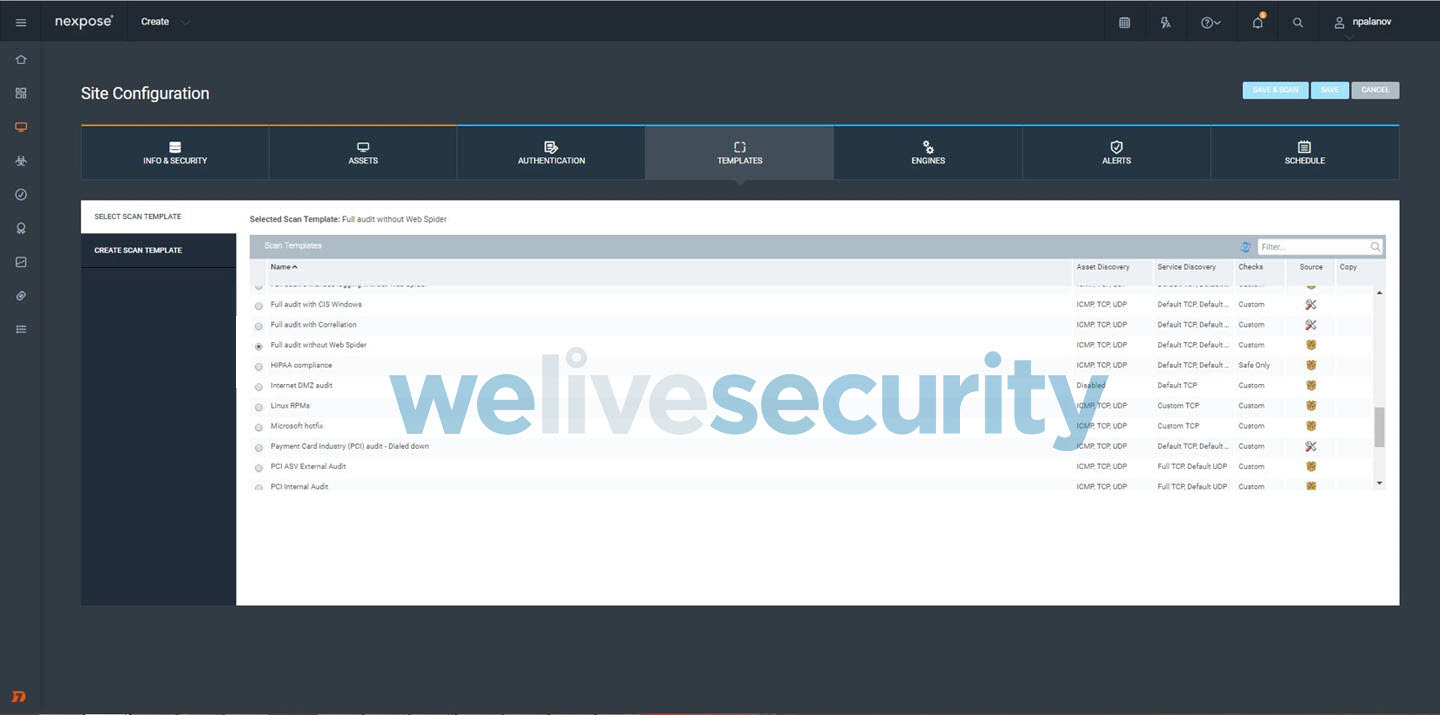

Templates (Plantillas)

Determina cómo se comportará el escaneo, ya sea de forma breve en la que se analizará menos elementos, hasta escaneos profundos y extensos que buscan agotar casi todas las posibilidades de ser comprometido a partir de una determinada vulnerabilidad. Hay varias opciones disponibles y es necesario seleccionar cuál se adapta mejor al escaneo previsto.

Es importante tener en cuenta que, a pesar de que están desarrollados para operar con un mínimo de ruido de red, los escáners de vulnerabilidades pueden afectar el rendimiento del servicio que se va a analizar. Por lo tanto, es una buena práctica avisar a los equipos responsables de cada uno de los servicios, en caso de que algo se desvíe de los estándares.

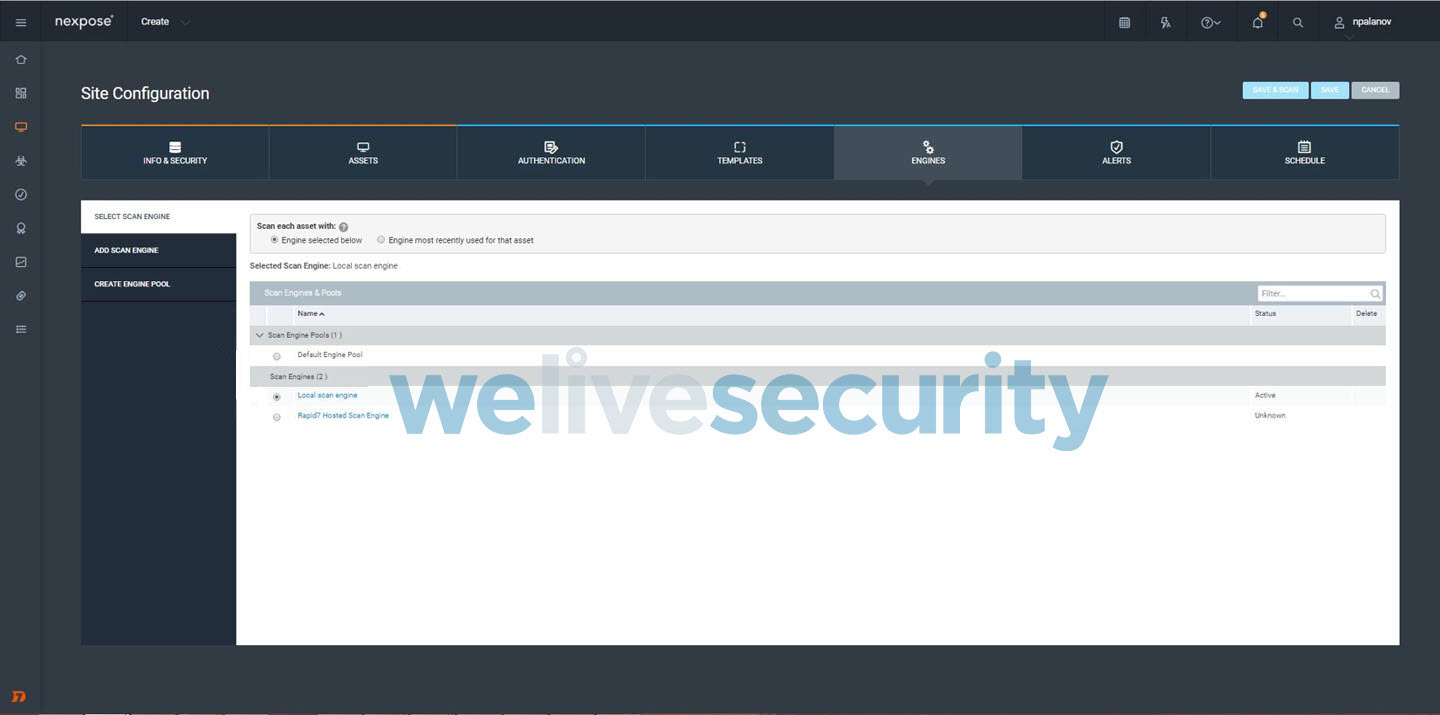

Engines (Motores)

Nexpose viene con un mecanismo de escaneo llamado "Local scan engine", que será utilizado en nuestro ejemplo, pero también permite que otros motores de escaneo sean añadidos.

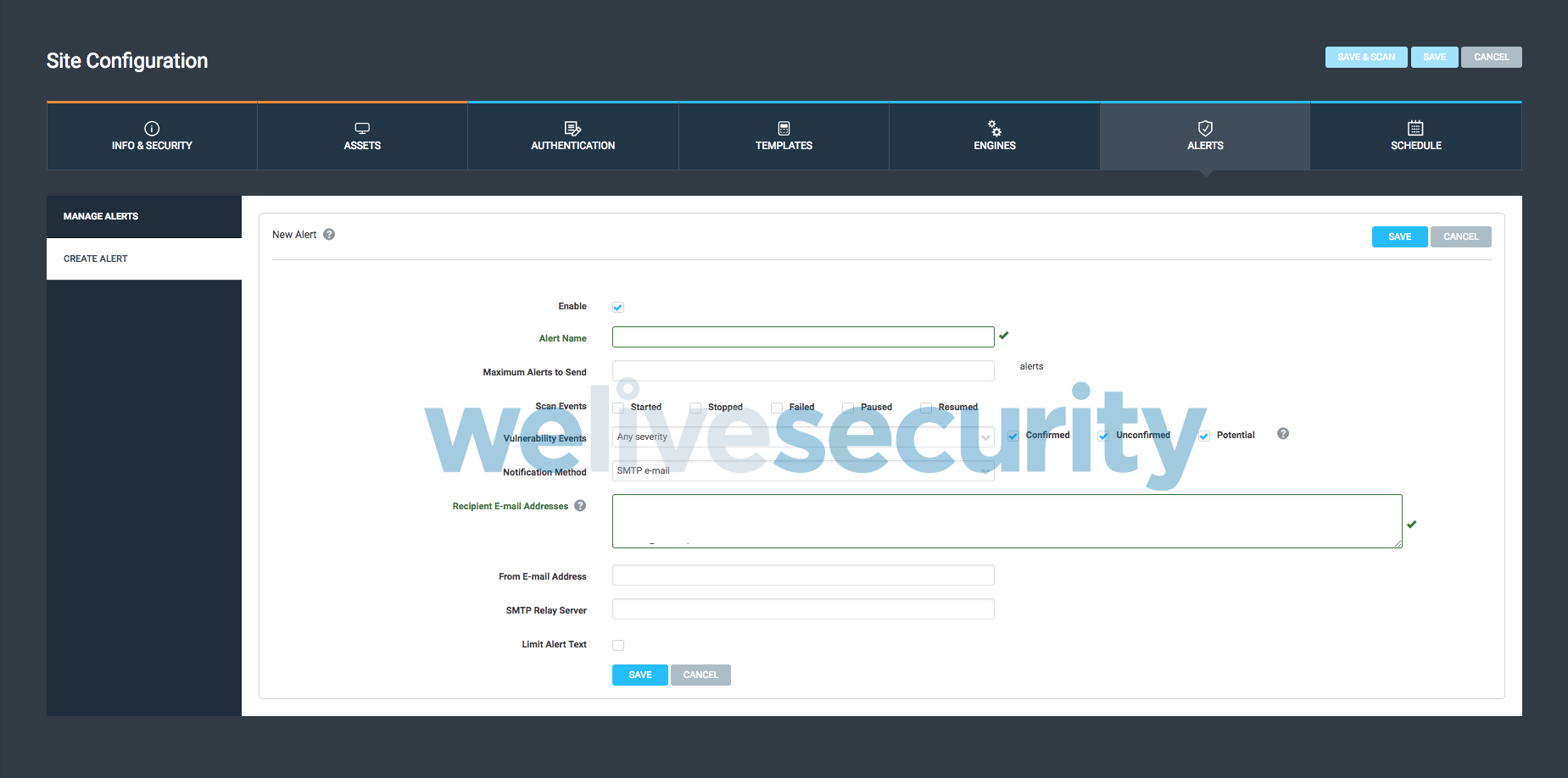

Alerts (Alertas)

Genera una alerta para diferentes tipos de eventos que pueden ocurrir durante el proceso de análisis, como, por ejemplo, inicio y final del proceso, fallas, eventos de determinada severidad, entre otros. Estos eventos pueden ser enviados por correo electrónico, se puede generar un registro de ellos directamente en Nexpose o pueden enviarse a otro servidor mediante un mensaje de syslog.

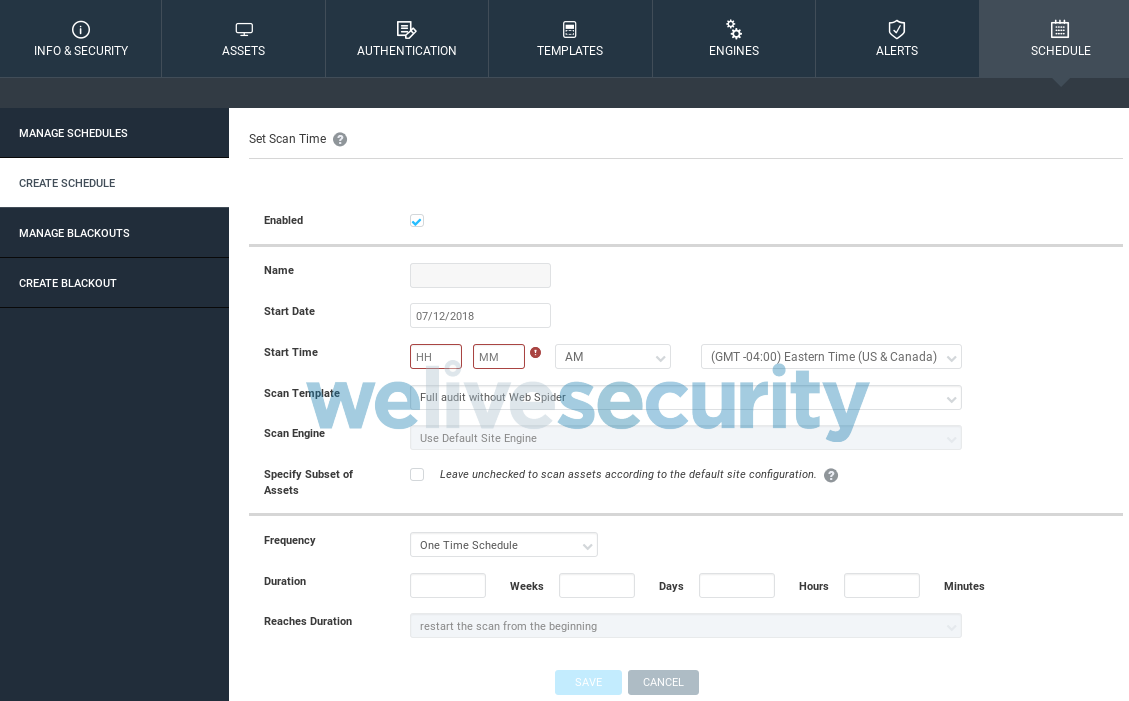

Schedule (Calendario)

Hay dos divisiones en Schedule, la primera le permite al administrador establecer tiempos específicos para que se realicen los escaneos. El segundo, denominada Blackout, estipula los horarios en los que el escaneo no debe ser ejecutado o para que se interrumpa el escaneo y se continúe en otro momento.

Tenga en cuenta que la opción SAVE & SCAN siempre está habilitada y permite al administrador llevar adelante un escaneo rápido sin tener que realizar el proceso de configuración de las opciones descritas anteriormente.

La siguiente sección es para informes, aunque es importante tener en cuenta que en la herramienta es posible encontrar información sobre qué vulnerabilidades se encontraron en cada entorno, en qué equipo, cuál es su nivel de criticidad, gráficos sobre qué porcentaje del entorno ya ha sido analizado, sistemas operativos encontrados, y otra infinidad de datos e información a la cual es posible acceder con solo navegar por las distintas opciones de la herramienta.

Informes

Los informes, por supuesto, son solo una parte consolidada de lo que se encontró en el entorno y señala las máquinas más preocupantes, cuáles son las principales amenazas, las soluciones de contención más recomendadas, entre muchas otras cosas.

De los informes estándar que proporciona la herramienta, el informe de auditoría (Audit Report) es el más completo y puede abarcar cientos de páginas.

Cada uno de ellos proporciona orientación sobre qué caminos se pueden tomar para abordar las vulnerabilidades en el entorno.

Tanto Nexpose como otras soluciones para el análisis de vulnerabilidades son muy útiles para ayudar a las áreas dedicadas a proteger el entorno y pueden ayudar enormemente a elevar el nivel de seguridad de la red en su conjunto, dirigiendo los esfuerzos para remediar los puntos destacados por ellos.

Quizás te interese: