También puedes abrir el chat de WhatsApp haciedo clic aquí.

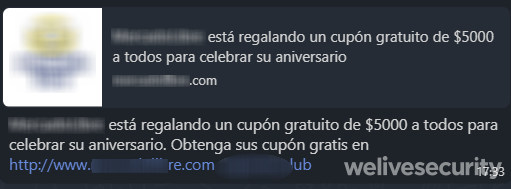

Campaña de phishing activa a través de WhatsApp suplanta identidad de una popular plataforma para la compra y venta de productos en Internet con el objetivo de robar información financiera de los usuarios. El mensaje que está circulando ofrece supuestos cupones por valor de $5.000 como parte de la celebración del aniversario de la empresa. Cabe destacar que hemos confirmado la existencia de la misma campaña ofreciendo cupones gratuitos, pero suplantando la identidad de dos conocidas marcas de supermercados en Argentina.

Al igual que muchas otras campañas de ingeniería social, lo primero que se aprecia es el uso del nombre de la empresa cuya identidad es suplantada como parte del nombre del dominio en la URL a la que se invita a ingresar. En este caso, los responsables detrás de este engaño utilizan el dominio competo como parte de la composición de la URL registrada y de esta manera buscan engañar a usuarios desprevenidos que no presten atención a la URL completa. Debemos recordar que el dominio real de un sitio lo podemos encontrar a la izquierda del identificador final, esto no es más que lo último que aparece antes de los posibles .com, .com.ar, .br, .club (como es este caso), etc.

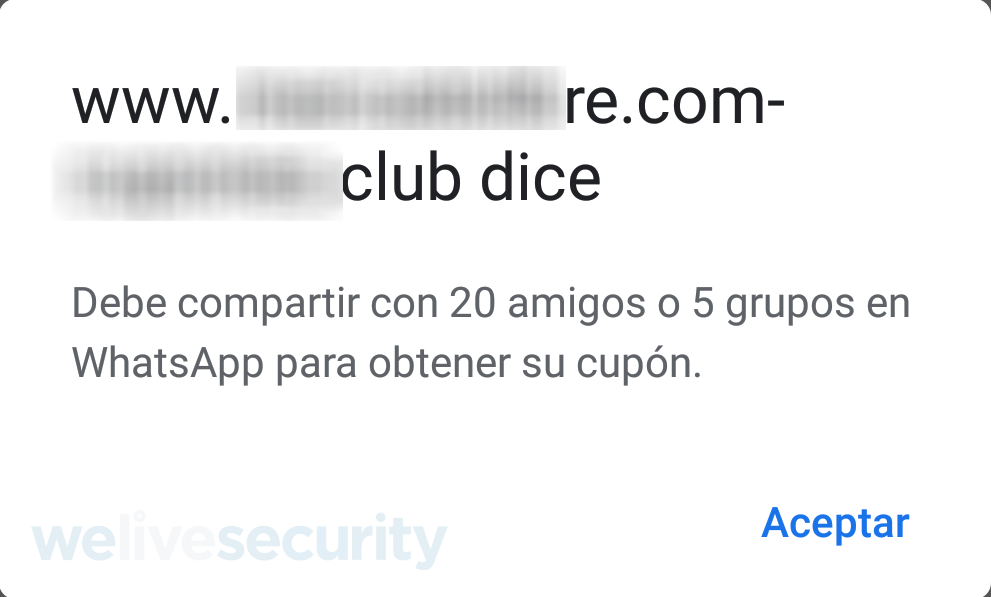

En este caso, el dominio es www.xxxxxxxxxxre.com-xxxxx.club, por ende, el dominio real registrado es com-xxxxx.club.

Una particularidad de esta campaña es que busca propagarse principalmente por dispositivos móviles. Cuando intentamos analizar la misma desde una computadora, el enlace redirecciona a Google.

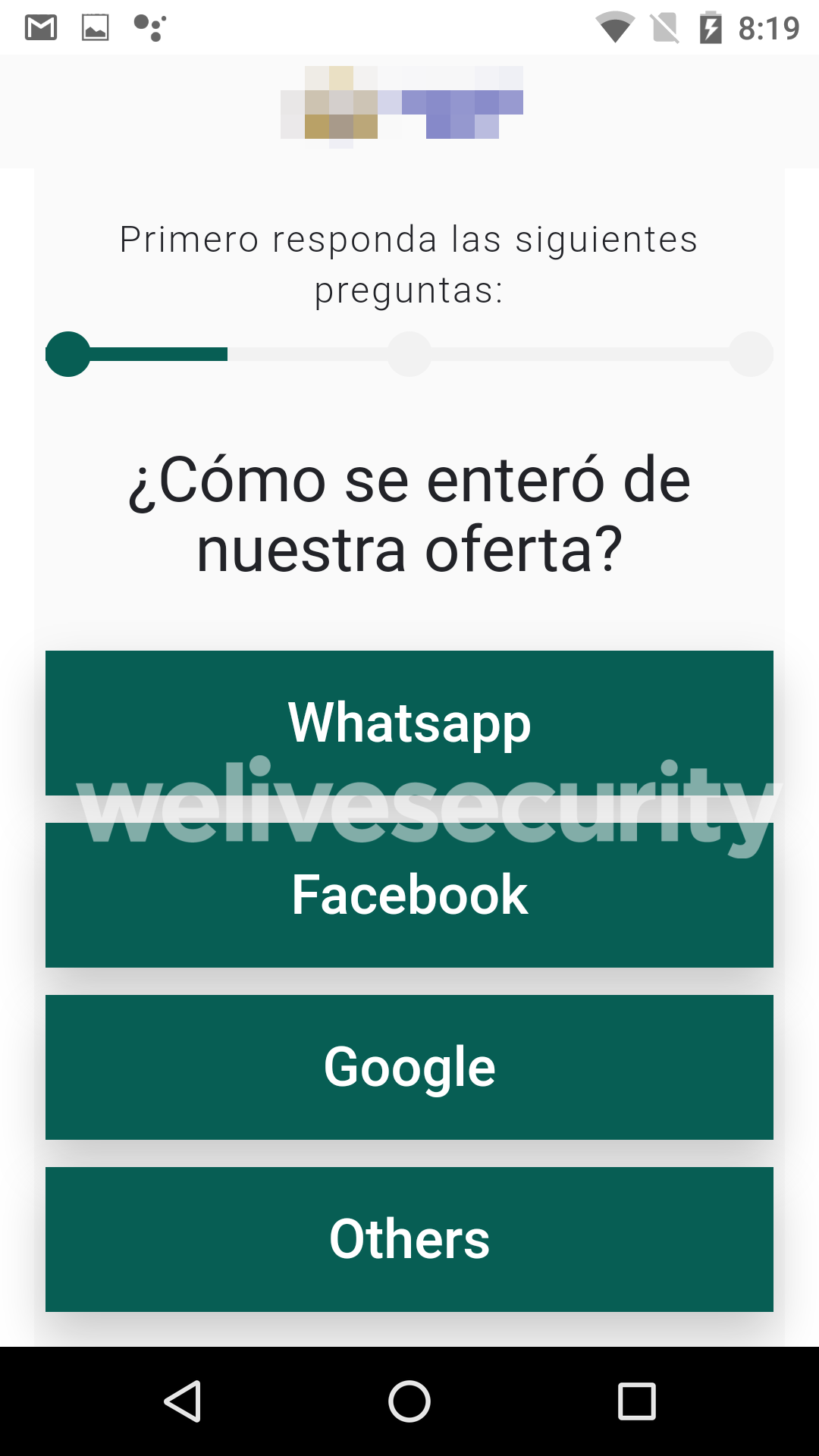

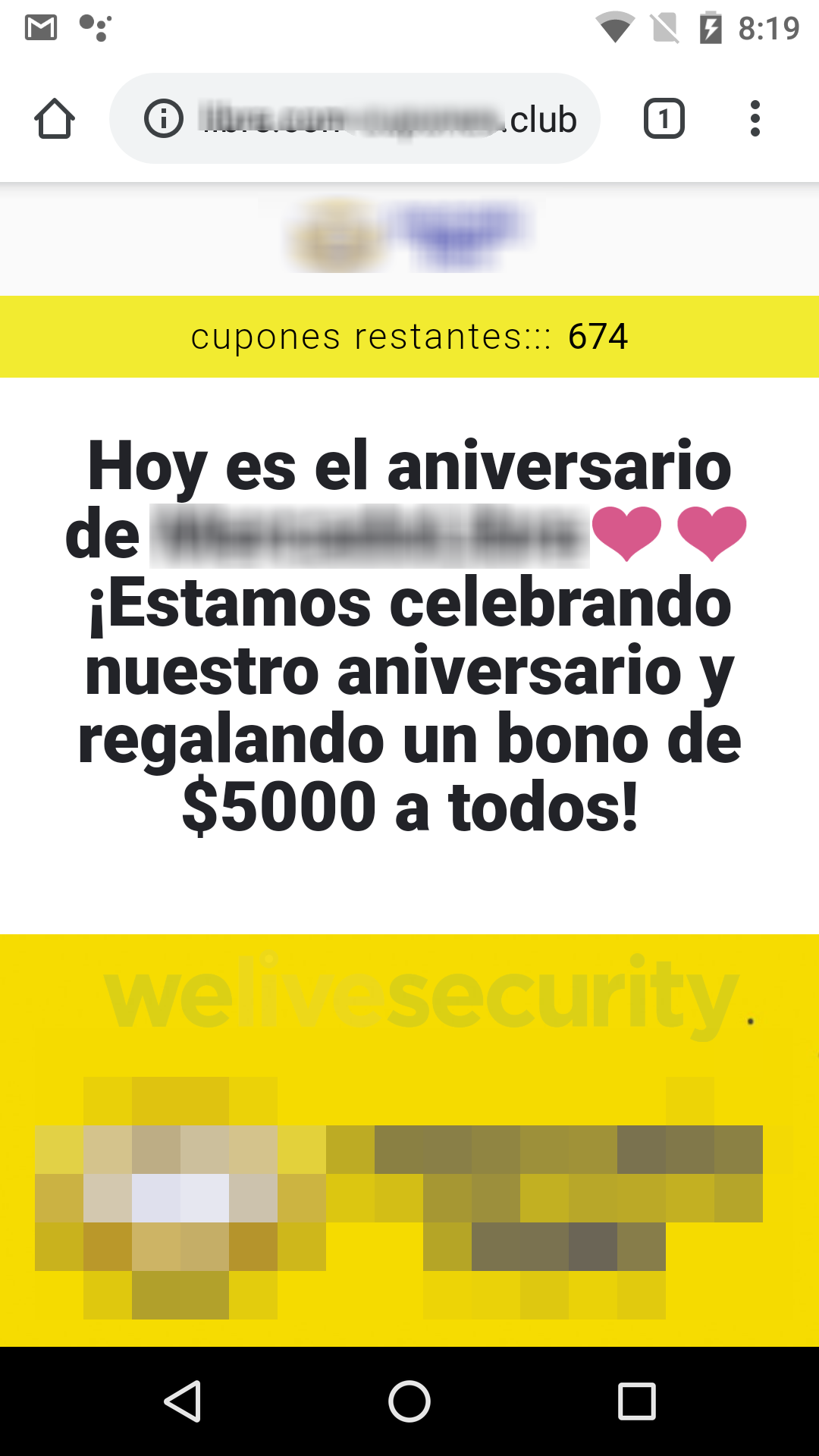

Retomando el análisis, si un usuario desprevenido supone que la campaña es real y busca el tan preciado cupón, al ingresar a la URL se encontraría con la siguiente pantalla.

Imagen 2. Al ingresar a la URL que viene en el mensaje de WhatsApp la potencial víctima se encontrará con esta pantalla.

Al igual que en el mensaje inicial que llega a través de WhatsApp, llama la atención la atemporalidad de la oferta, ya que estas campañas, en caso de ser reales, suelen incorporar la fecha a la que hacen referencia, o bien hasta cuando están vigentes. Este es otro aspecto al que deberían prestar atención los usuarios a la hora de recibir este tipo de invitaciones.

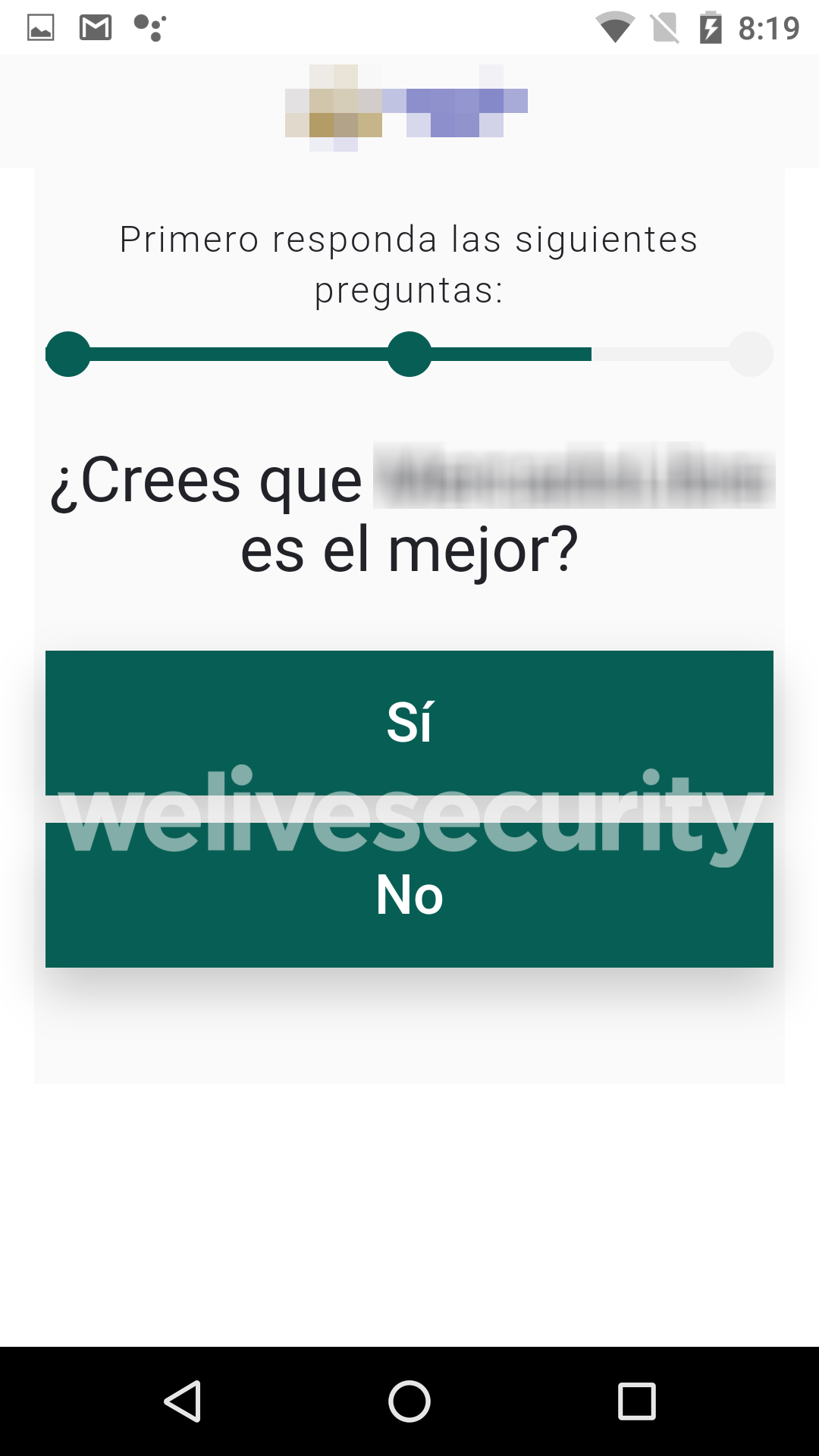

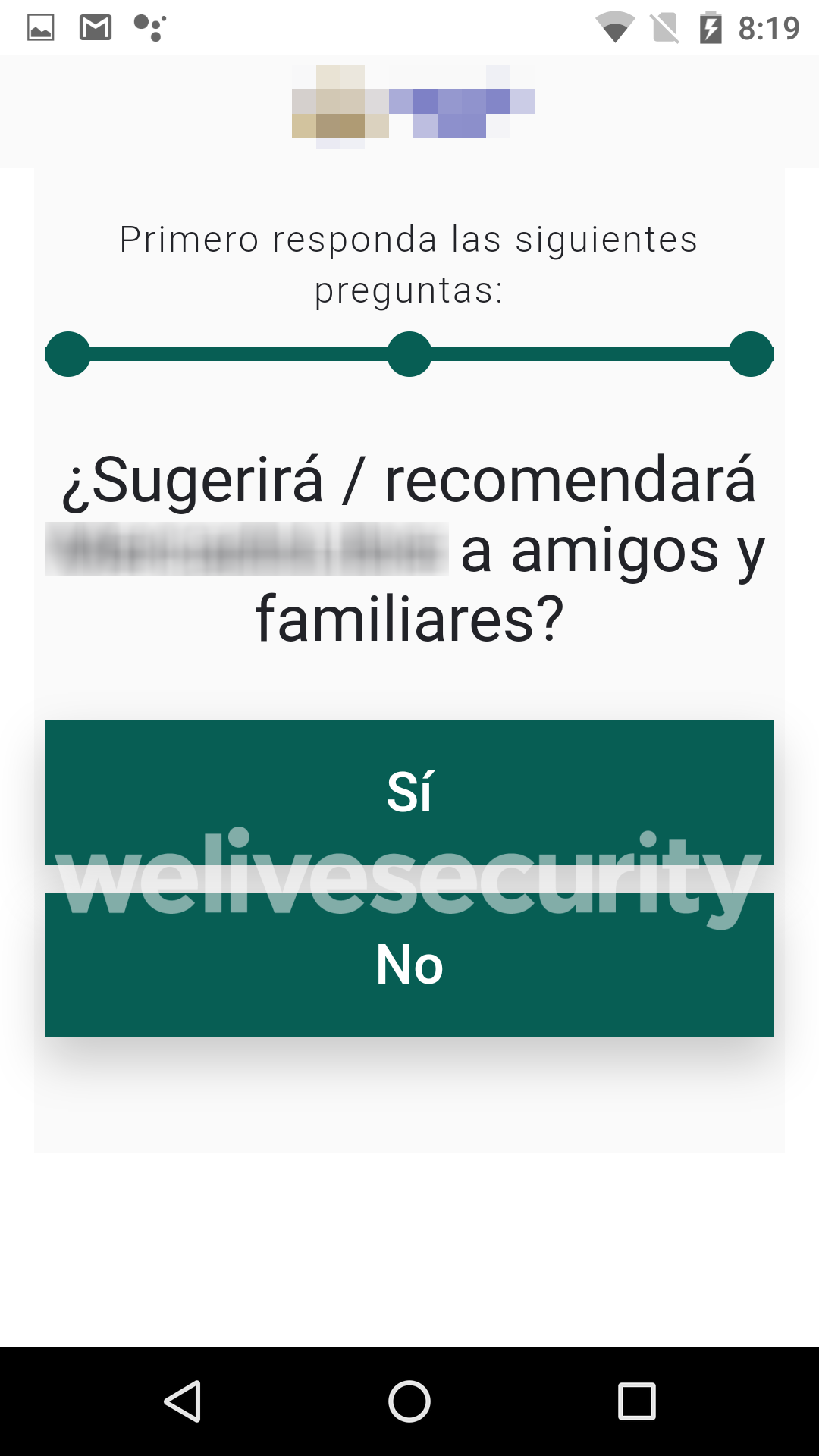

No obstante, si el usuario continúa con su intención de querer obtener el supuesto beneficio, se encontrará con la siguiente encuesta.

Otro elemento que debería despertar la señal de alerta de los usuarios es que en el menú de opciones uno de los campos esté en inglés, un error que cometieron los operadores detrás del engaño y que le que quita verosimilitud al engaño, ya que la empresa cuya identidad fue suplantada solo opera en español y portugués, por lo que no tendría sentido que incluya un pasaje de texto en inglés.

Imagen 3. El engaño solicita a la potencial víctima que complete la siguiente encuesta para poder llegar al beneficio.

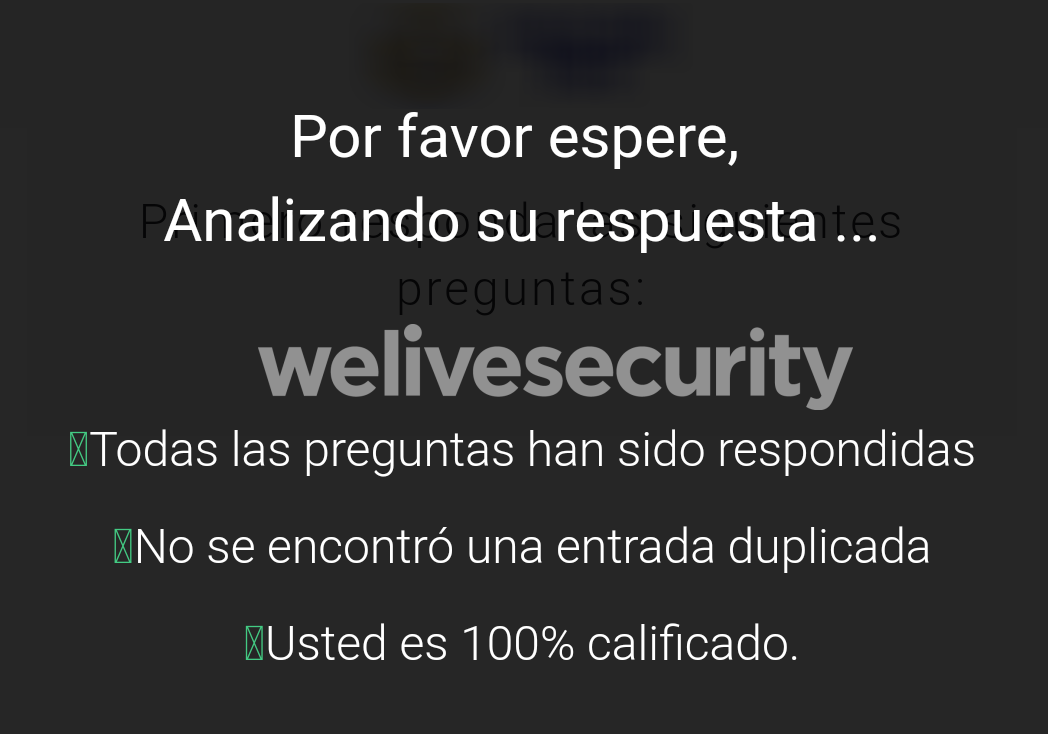

Luego, tras responder las preguntas del cuestionario el usuario llegará a la instancia de una supuesta verificación de las respuestas.

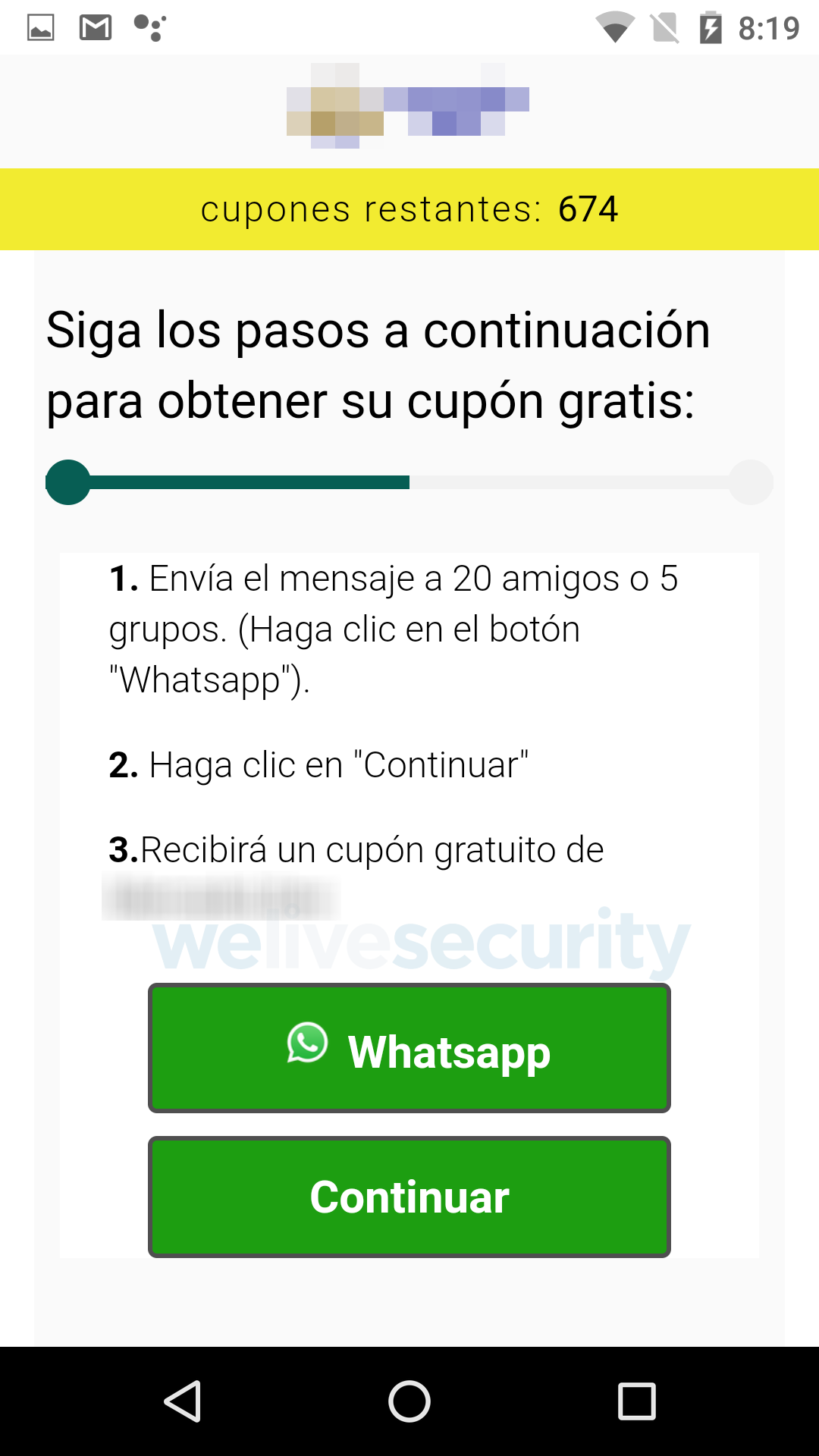

Una vez completada esta etapa queda en evidencia el método de distribución del engaño, ya que para continuar y obtener el supuesto beneficio se solicita a la víctima enviar el mensaje a 20 contactos o grupos de WhatsApp.

Imagen 5. Engaño solicita a la víctima compartir el mensaje con sus contactos para poder obtener el beneficio.

Es interesante observar como los ciberdelincuentes detrás de este tipo de estafas se esfuerzan en forzar a los usuarios para que cumplan con cada uno de estos pasos.

Imagen 6. En caso de querer continuar, la campaña advierte que hasta que no se comparta el mensaje no podrá avanzar.

Una vez que verifican que la víctima cumplió con el requisito de compartir con sus contactos el mensaje, continúa el engaño.

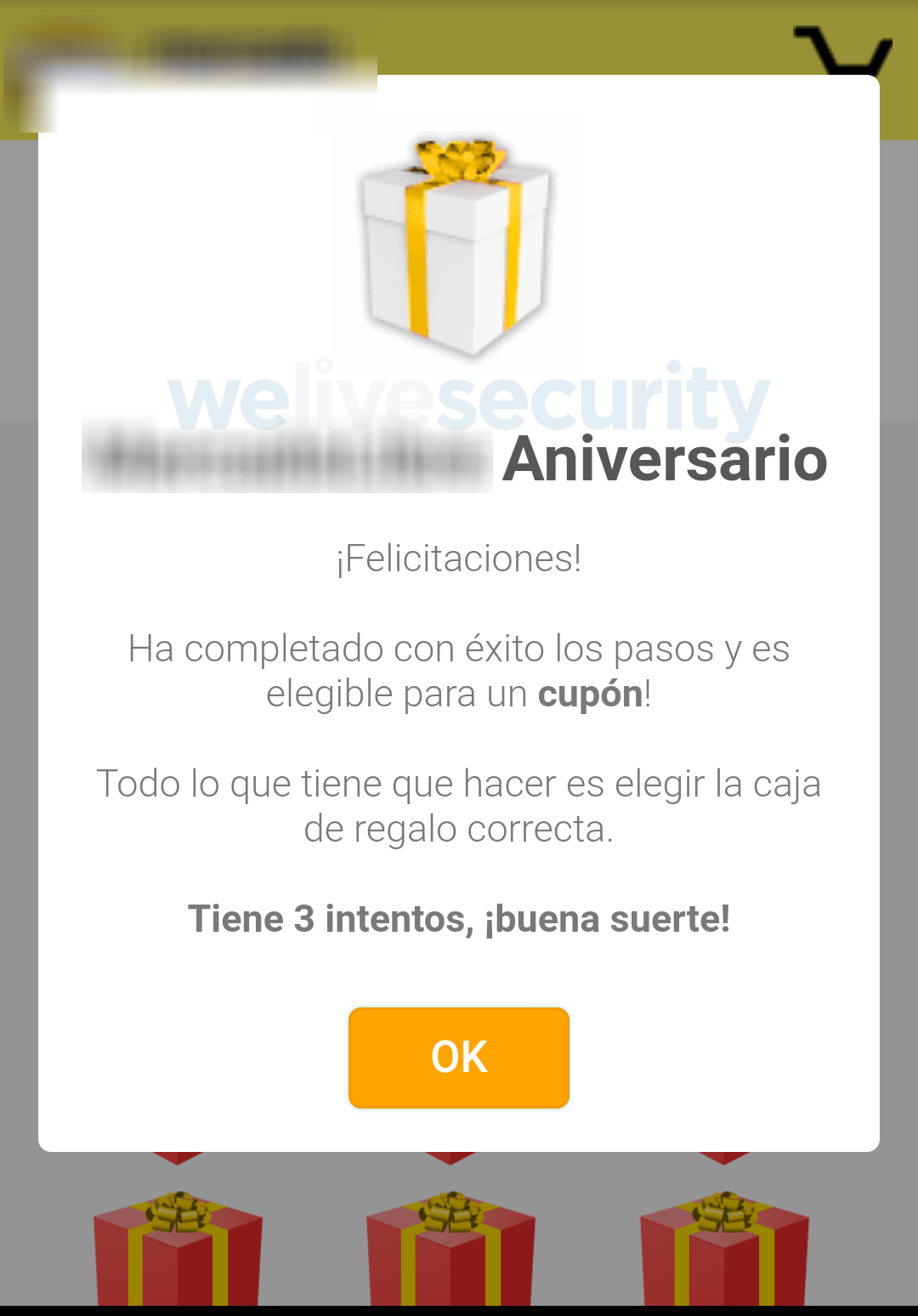

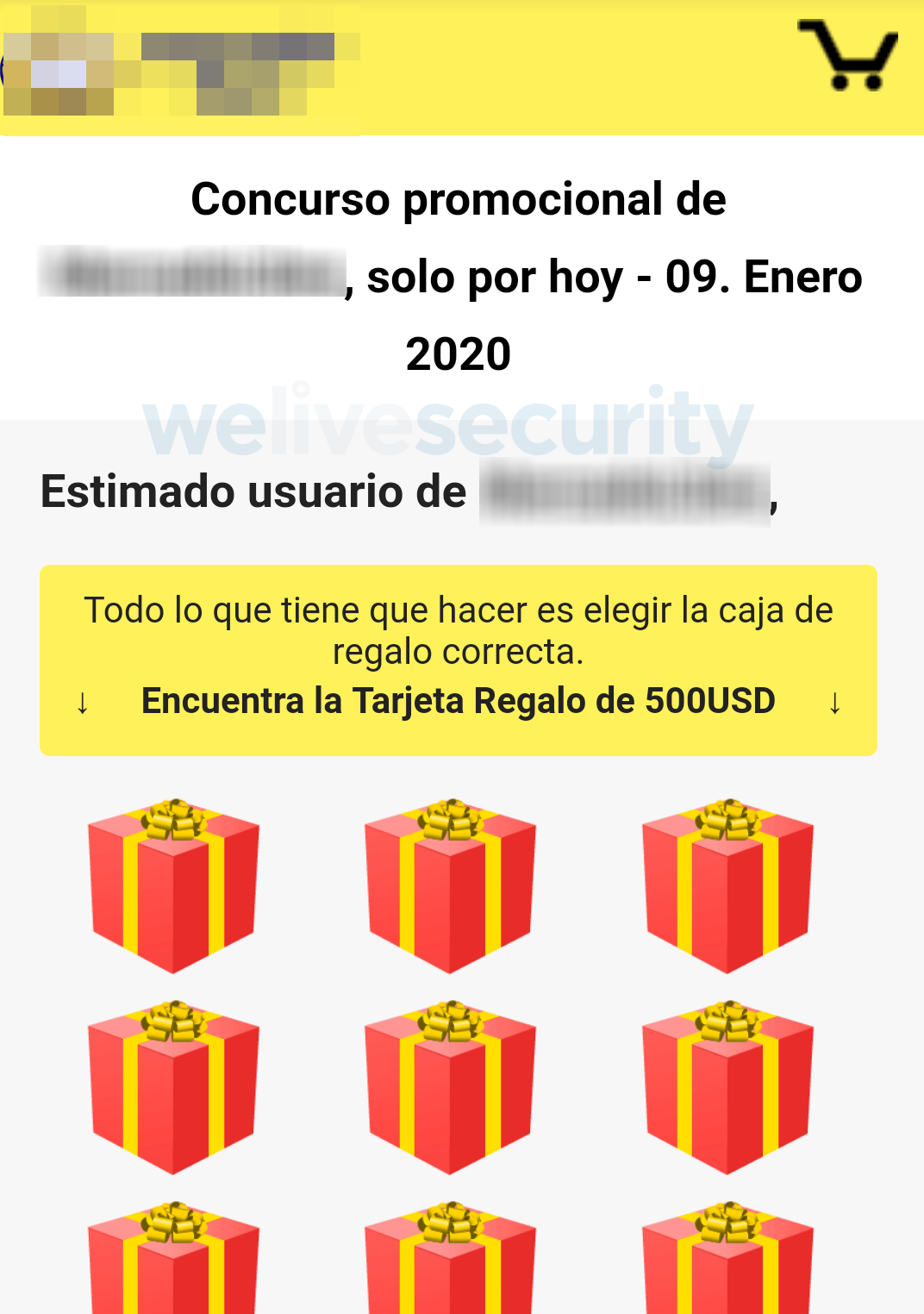

Ahora todo se reduce al "azar" y elegir la supuesta caja que contiene el prometido cupón.

Imagen 8. Un dato que muestra un descuido por parte de los operadores de esta campaña es que el regalo pasó de ser $5.000 a 500USD.

Habiendo analizado el engaño en distintos dispositivos y a lo largo de distintas horas, vale la pena mencionar que la cantidad de cupones disponibles nunca vario y durante las pruebas que realizamos siempre ganamos sin importar que cajas seleccionamos.

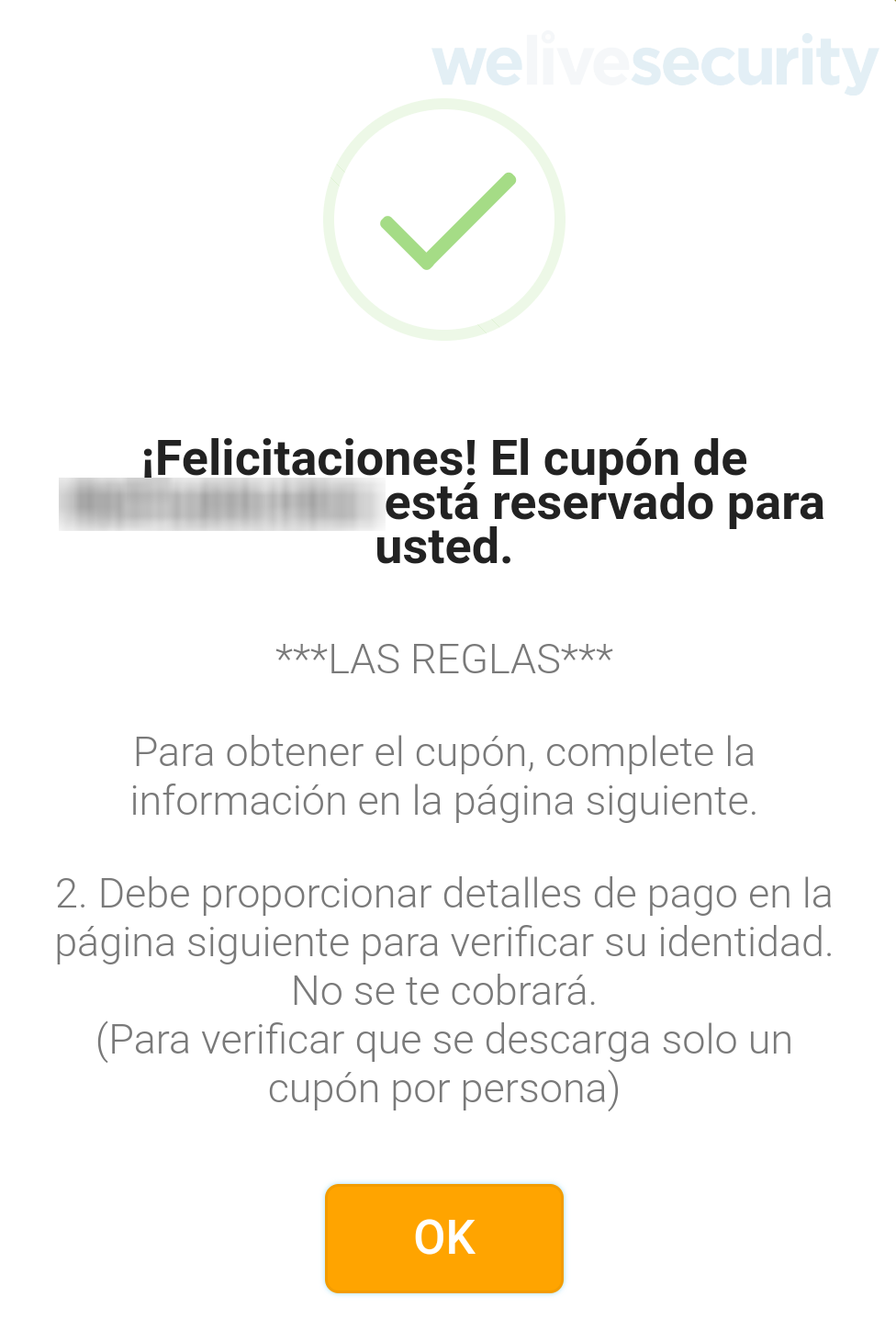

Imagen 9. Para obtener el cupón con el beneficio, el usuario debe ingresar a una página en la cual se solicitará ingresar información financiera para recibir el supuesto premio.

En este punto, como se puede observar en el pedido de la Imagen 9, la campaña ya no solo busca distribuirse, sino que busca obtener datos financieros de las potenciales víctimas, información que solicitará en la página a la cual será redireccionada la víctima al hacer clic en el botón OK, la cual en este caso se trata de un sitio de un servicio de streaming.

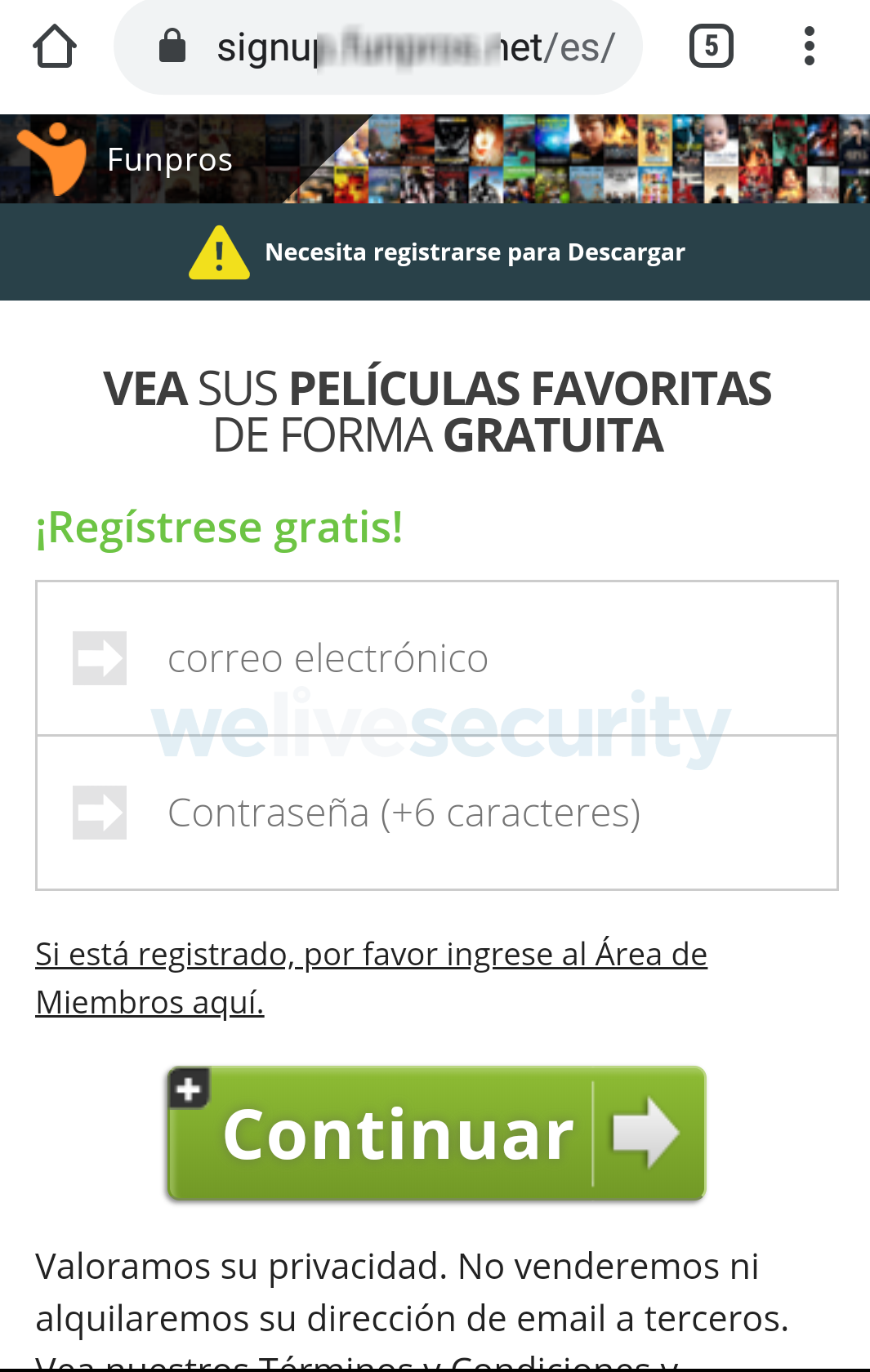

Imagen 10. Sitio de streaming en el cual se solicitará a la víctima suscribirse e ingresar información personal.

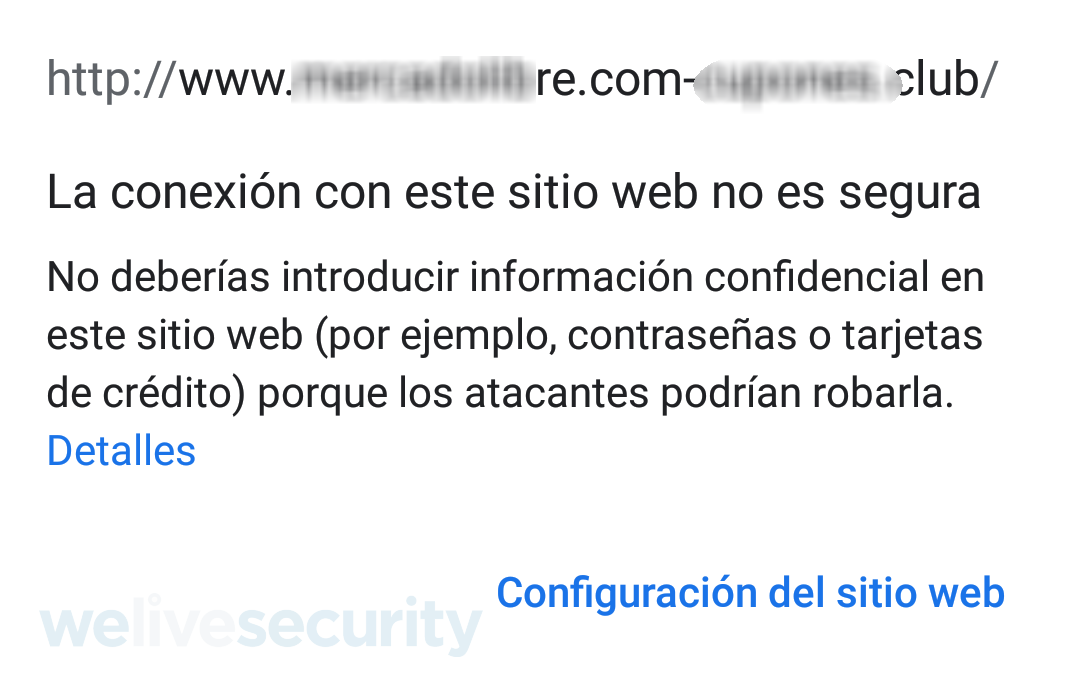

De la misma manera que se recomienda a los usuarios que verifiquen los certificados de las páginas en las cuales interactúan añadiendo datos personales, se puede observar que en este caso se trata de servidores no seguros (haciendo clic en el botón de información a la izquierda de la URL).

Este punto debería también hacer desistir al usuario en su deseo de querer avanzar con el ingreso de información personal en cualquier sitio.

A lo largo del análisis no se observó que adicionalmente se instalaran servicios o aplicaciones maliciosas en el dispositivo, por lo que interpretamos que lo único que buscan obtener los operadores de esta campaña es información personal de sus víctimas y monetizar la misma con el registro en servicios online.

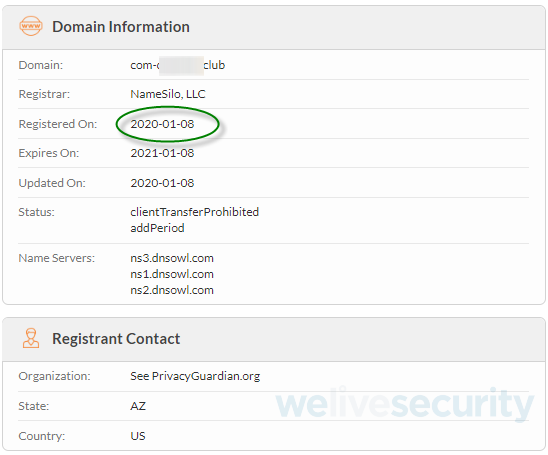

Haciendo un análisis del dominio verificamos que estamos ante una campaña muy reciente, ya que el mismo se registró un día antes de la publicación de este post.

Al igual que con cualquier campaña de phishing o ingeniería social, para no ser víctimas de este tipo de engaño o similar, es importante que los usuarios estén atentos a este tipo de mensajes y que antes de hacer clic revisen la URL que contiene el mensaje. Otra recomendación es hacer una búsqueda en la web para ver si se encuentra información sobre esta promoción, ya sea en la página oficial o si alguien más reportó el engaño (en este caso particular se hubieran encontrado muchas alertas sobre la campaña).

Otras consideraciones para tener en cuenta:

- Desconfíe de las promociones que lleguen a través de medios no oficiales. Las empresas suelen divulgar ofertas y promociones a través de canales oficiales, ya sea el sitio web o las redes sociales.

- Evite hacer clic en enlaces sospechosos, aunque hayan sido enviados por alguien que usted conozca. Como vimos en este artículo, la propagación de la campaña se hace entre los contactos de la propia víctima.

- Instale una solución de seguridad confiable en cada uno de los dispositivos conectados a Internet que utilice.

- Mantenga sus dispositivos actualizados.

- No comparta información, enlaces o archivos sin estar seguros de su procedencia.

Para más información, recomendamos la lectura de la guía para evitar engaños en Internet.