En los últimos años, cientos de millones de hogares se han vuelto más "inteligentes" mediante el uso de uno de los populares asistentes para el hogar. A pesar de los esfuerzos de algunos fabricantes para desarrollar estos dispositivos teniendo en cuenta la seguridad, el Equipo de Investigación de Smart Home de ESET descubrió que incluso el popular Amazon Echo (el hardware original de Amazon Alexa) era vulnerable a un ataque conocido como KRACK (Key Reinstallation Attack), que aprovecha una vulnerabilidad descubierta en WPA2. Esto también se descubrió en al menos una generación de los ampliamente utilizados lectores electrónicos, también conocidos como e-readers, Amazon Kindle.

Todos los fallos identificados se reportaron al equipo de seguridad de Amazon y fueron posteriormente parcheados.

Ataques de KRACK

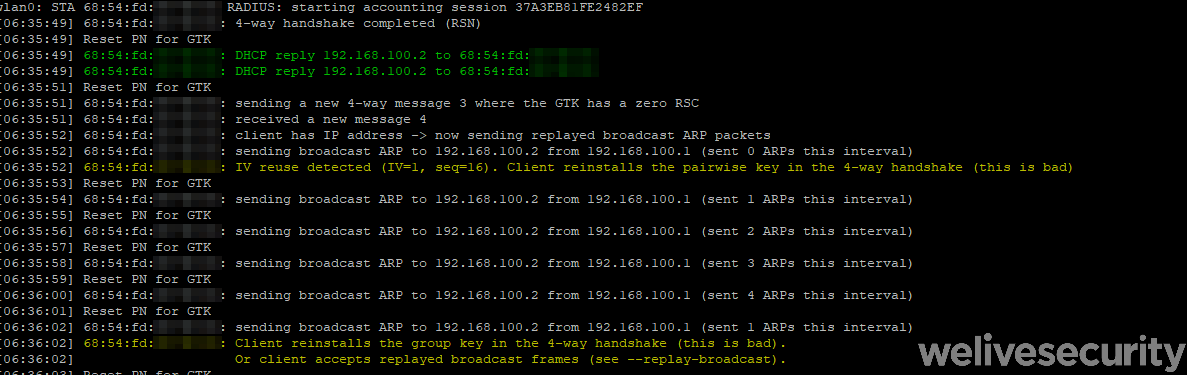

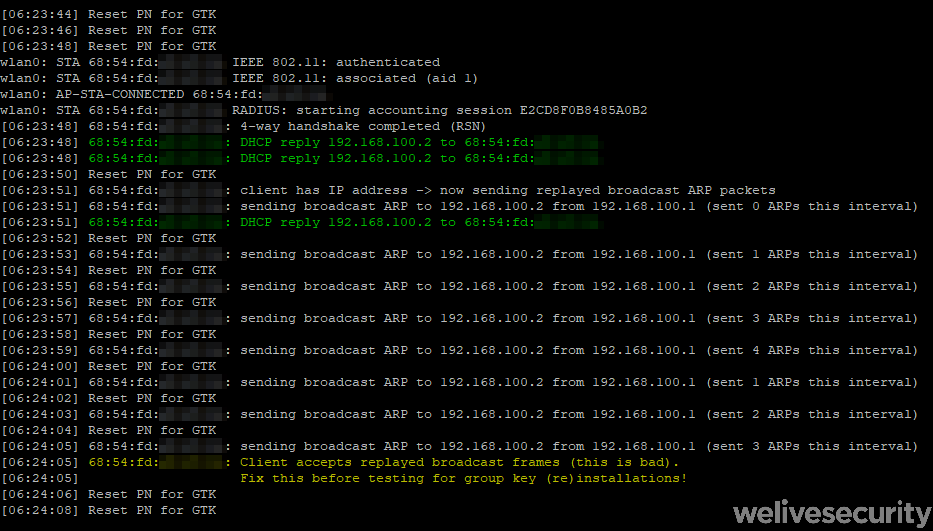

En 2017, dos investigadores belgas, Mathy Vanhoef y Frank Piessens, hicieron un importante anuncio: habían encontrado serias debilidades en el estándar WPA2, un protocolo que en ese momento aseguraba prácticamente todas las redes Wi-Fi modernas. Como describen en su paper, los ataques de KRACK estaban principalmente dirigidos contra el “four-way handshake” o saludo de cuatro vías, un mecanismo utilizado para dos propósitos: confirmar que tanto el cliente como el punto de acceso poseen las credenciales correctas, y para la negociación de la clave utilizada para el cifrado del tráfico.

El equipo de Vanhoef descubrió que un atacante podría engañar a un dispositivo de la víctima para que reinicialice la clave pairwise utilizada en la sesión actual (esta no es la contraseña de Wi-Fi) mediante la elaboración y retransmisión de mensajes de handshake criptográficos personalizados. Al explotar esta falla, un atacante sería capaz de reconstruir gradualmente el flujo de cifrado XOR y luego espiar el tráfico de red de la víctima.

¿Qué estaba mal con Alexa?

Incluso dos años después, muchos dispositivos habilitados para Wi-Fi siguen siendo vulnerables a los ataques de KRACK. Como lo demostró el Equipo de Investigación de Smart Home de ESET, esto incluía a múltiples dispositivos de Amazon. Dado que Amazon vendió decenas de millones de Amazon Echos solo en los Estados Unidos y otras decenas de millones de Amazon Kindles, esto supone un riesgo de seguridad de gran alcance.

Como parte de nuestra investigación, analizamos la primera generación de Amazon Echo (hardware original de Amazon Alexa) y la octava generación de Amazon Kindle. Nuestros experimentos se centraron principalmente en la resistencia de los dispositivos contra KRACK utilizando los scripts disponibles por el equipo de Vanhoef.

Se descubrió que tanto los dispositivos Echo de primera generación como los Amazon Kindle de octava generación eran vulnerables a dos vulnerabilidades de KRACK. Utilizando los scripts de Vanhoef pudimos replicar la reinstalación de la clave pairwise de cifrado (PTK-TK) en el “four-way handshake” (CVE-2017-13077) y la reinstalación de la clave de grupo (GTK) en el “four-way handshake” (CVE-2017-13078).

Estas vulnerabilidades son bastante graves, ya que permiten a un atacante:

- retransmitir viejos paquetes para ejecutar un ataque DoS, interrumpir la comunicación de red o realizar un ataque de replay;

- descifrar cualquier dato o información transmitida por la víctima;

- dependiendo de la configuración de la red: falsificar paquetes de datos, provocar que el dispositivo descarte paquetes o que incluso inyecte paquetes nuevos;

- interceptar información confidencial como contraseñas o cookies de sesión.

El asistente para el hogar de Amazon también era susceptible a otra vulnerabilidad de red no relacionada con KRACK: un ataque de replay – un ataque de red en el que una transmisión válida es repetida de manera fraudulenta y luego aceptada por el dispositivo blanco del ataque. Es un ataque de menor nivel del cual puede hacer uso un adversario puede llevar adelante un ataque de denegación de servicio (DoS) o recolectar paquetes para futuros criptoanálisis o ataques de fuerza bruta.

Reporte y parcheo

El equipo de investigación de ESET informó a Amazon acerca de todas las vulnerabilidades identificadas en Echo y Kindle el 23 de octubre de 2018 y recibió la confirmación por parte de la compañía en la misma fecha. El 9 de enero de 2019 ESET recibió la confirmación de que el equipo de seguridad de Amazon había respondido a los problemas reportados, preparado parches y que los estaría distribuyendo a los usuarios en las siguientes semanas.

Para parchear las vulnerabilidades CVE-2017-13077 y CVE-2017-13078 en los varios millones de dispositivos Echo de primera generación y Amazon Kindle de octava generación, Amazon emitió y distribuyó una nueva versión del wpa_supplicant, una aplicación de software en el cliente del dispositivo que es responsable de la correcta autenticación a la red wifi.

Conclusión

El Equipo de Investigación de Smart Home de ESET descubrió que los dispositivos Amazon Echo de primera generación y Amazon Kindle de octava generación eran susceptibles a varios ataques de KRACK. Hemos reportado de todos los problemas identificados al fabricante para que pueda parchearlos.

Cabe señalar que los ataques de KRACK, de forma similar a cualquier otro ataque contra redes Wi-Fi, requieren una proximidad cercana para ser efectivos. Esto significa que el atacante y los dispositivos de la víctima deben estar en el radio de alcance de la misma red Wi-Fi para que el compromiso tenga lugar.

Es poco probable que los ataques contra Amazon, y posiblemente contra otros dispositivos, afecten significativamente la seguridad de la información enviada a través de la red. Esto se debe a que la mayor parte de los datos confidenciales están protegidos por medidas de seguridad adicionales que están por encima del cifrado estándar WPA/WPA2, es decir, HTTPS que utiliza el cifrado TLS.

Los exploits descritos anteriormente afectan únicamente la seguridad de WPA/WPA2. En caso de tener éxito, el efecto sería similar a que la víctima utilice una red Wi-Fi desprotegida. Por lo tanto, el impacto práctico pertenecería principalmente a datos no protegidos adecuadamente por otras capas de red como TLS y esto está más allá del alcance de este artículo.

En cualquier caso, recomendamos a todos los usuarios de Amazon que verifiquen, a través de la aplicación de Echo y de la configuración de Kindle, que en ambos casos están utilizando el último firmware de Echo y Kindle.

Agradecimientos al Especialista en Awareness y Seguridad de ESET, Ondrej Kubovič, por su ayuda con este artículo.