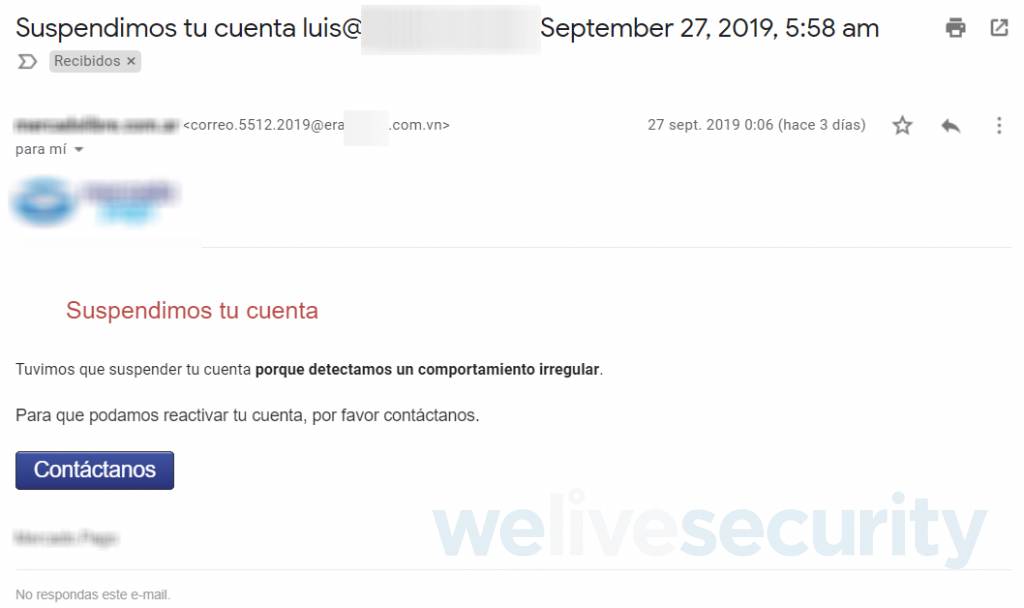

En las últimas horas llegó al laboratorio un correo de lo que parece ser una nueva campaña de phishing en la que se suplanta la identidad de uno de los mayores proveedores de sistemas de cobros y pagos online de América Latina. El mensaje, de carácter urgente, notifica al usuario que su cuenta fue suspendida.

Como se puede observar a simple vista en Imagen 1, la forma en la que los operadores detrás de esta campaña intentan suplantar la identidad del servicio legítimo es mediante el uso del isologotipo de la marca, pero si nos detenemos en la dirección de correo que utilizan podemos corroborar que un primer indicio de que se trata de un correo falso es que el dominio utilizado es completamente distinto al legítimo.

El correo no está dirigido a un usuario con nombre y apellido, sino que replica en el asunto la dirección de correo del destinatario.

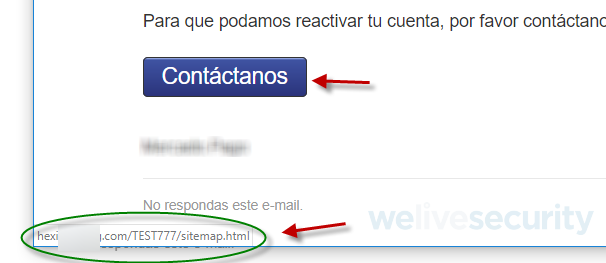

Tras analizar el enlace al que redirige el botón de “Contáctanos” pudimos observar que el servidor al que redirecciona tampoco es de la empresa.

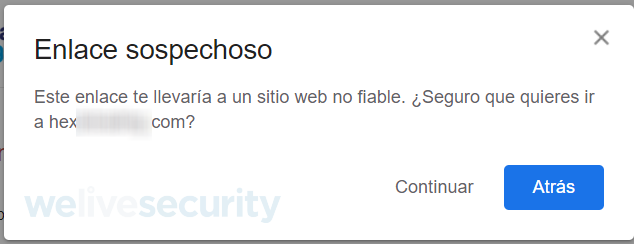

No obstante, si un usuario desprevenido interpreta que es legítimo y accede al enlace, en caso de utilizar un servidor de correo con una solución antiphishing como Gmail, será alertado nuevamente, tal como se puede observar en la siguiente imagen.

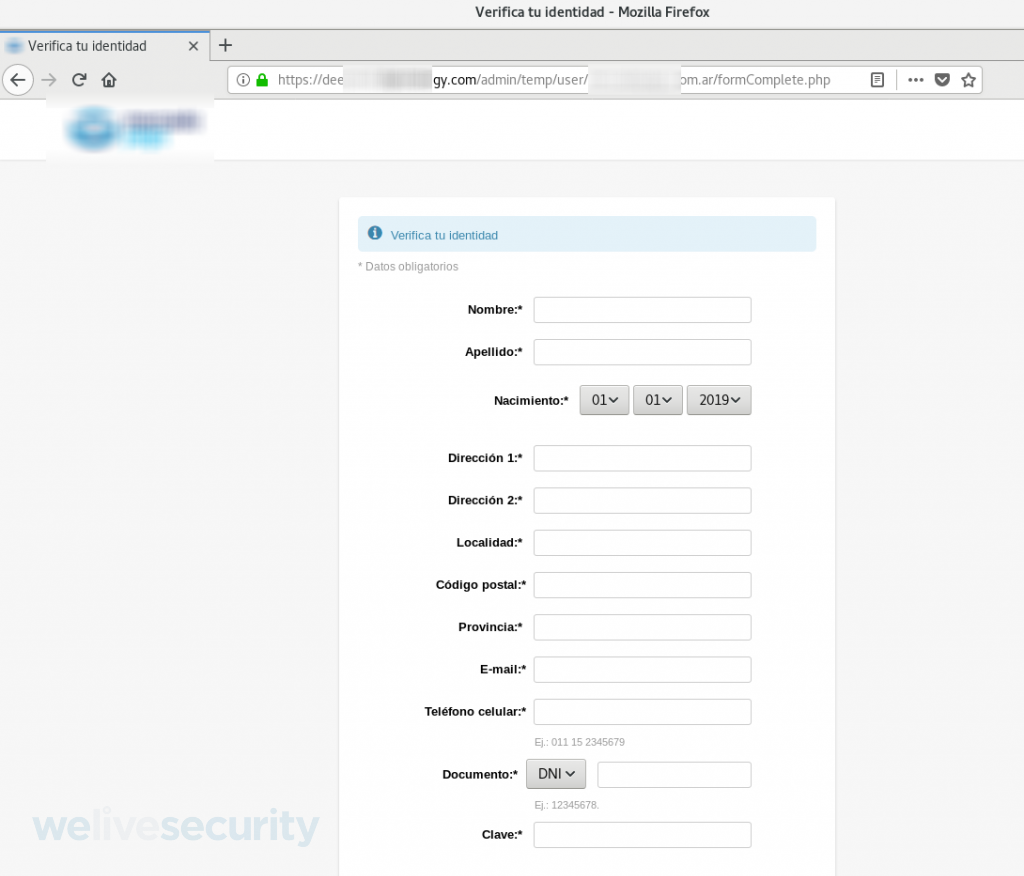

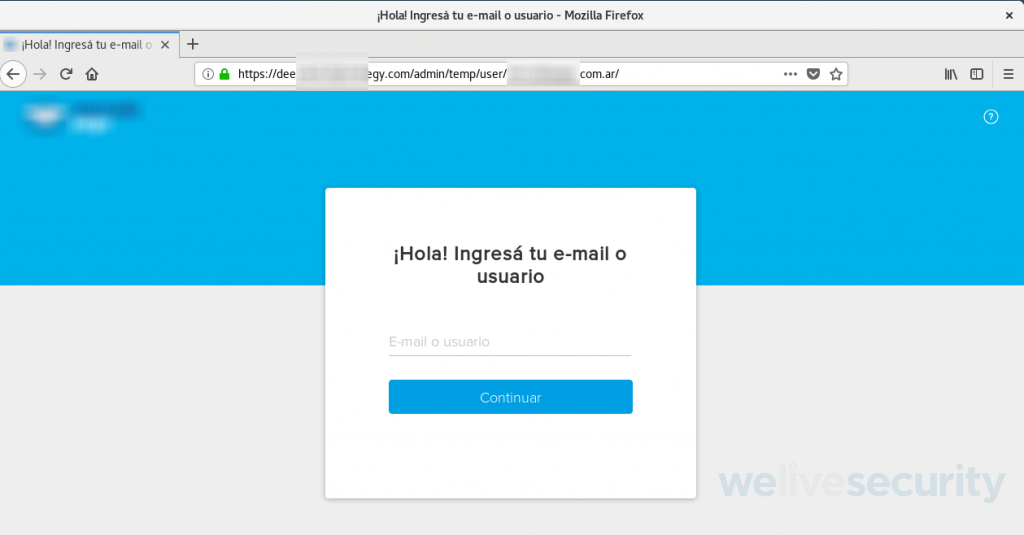

En caso de que la potencial víctima utilice otros servicios o aplicaciones de correo y pinche en el botón, automáticamente será redireccionado a un sitio en el que se suplanta la identidad de la popular plataforma de pagos online, tal como se puede observar en la Imagen 4.

Cabe destacar que el sitio web al cual es direccionado el usuario que pincha sobre el botón “Contáctanos” corresponde a un dominio diferente al que apuntaba el botón en la Imagen 2, lo que demuestra que en el proceso se realiza al menos una redirección; seguramente con la finalidad de evadir soluciones de seguridad.

Imagen 4. Sitio web al que es redireccionado el usuario desprevenido tras pinchar en el botón “Contáctanos”

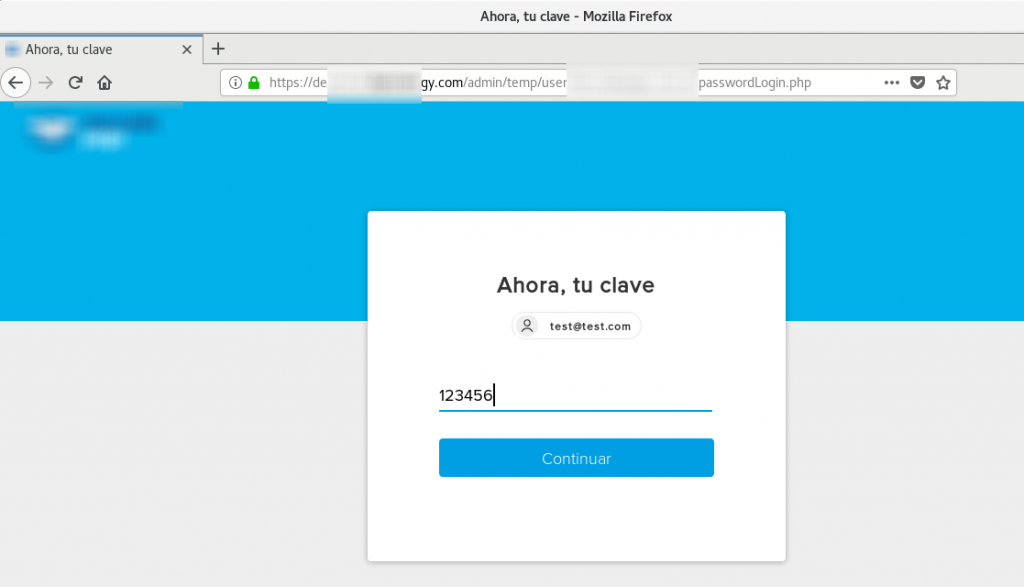

Si el usuario sigue los pasos que solicita el engaño llega una instancia en la que se solicita que ingrese la contraseña.

Imagen 5. Instancia en la que el engaño solicita a la víctima que ingrese su clave de acceso a la plataforma

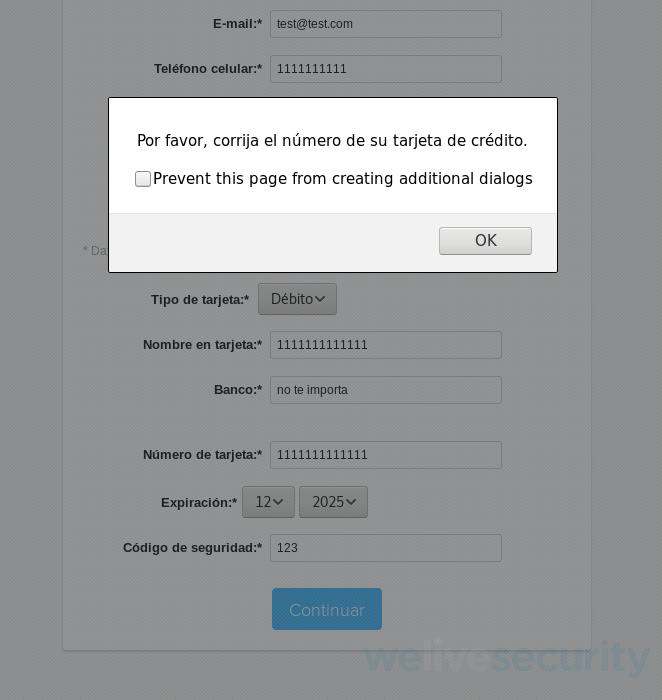

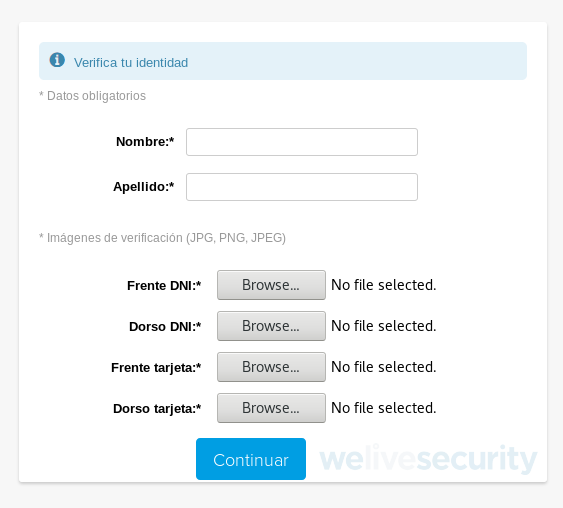

Como se puede observar en la Imagen 5, para el análisis ingresamos datos ficticios que no tienen ningún tipo de validación en línea por parte del servidor, salvo al momento de llegar a la siguiente instancia (Imagen 6) donde se solicita ingresar todos los datos personales, incluyendo la información completa de la tarjeta de crédito o débito asociada al servicio de pagos online.

Llama la atención en este punto que la campaña cuenta con un validador de números de tarjeta, ya que ingresando la cantidad necesaria, pero con un numero ficticio, el sistema no permite continuar.

Guardado el número (utilizamos un generador de números de tarjetas aleatorio para el análisis), nuevamente llama la atención cómo los ciberdelicuentes detrás de esta campaña de phishing buscan hacerse de las imágenes de los documentos y tarjetas de las víctimas.

Imagen 8. Se solicita a la víctima que ingrese imágenes de ambos lados tanto de su documento de identidad como de sus tarjeta de crédito.

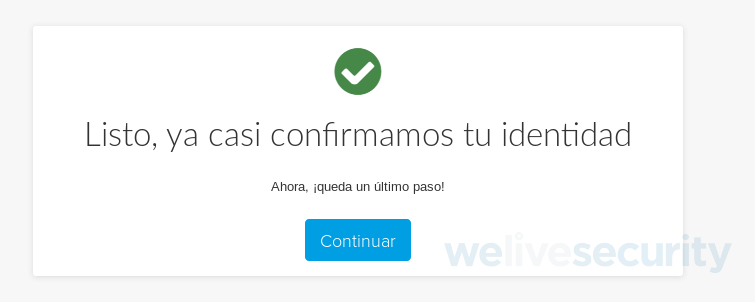

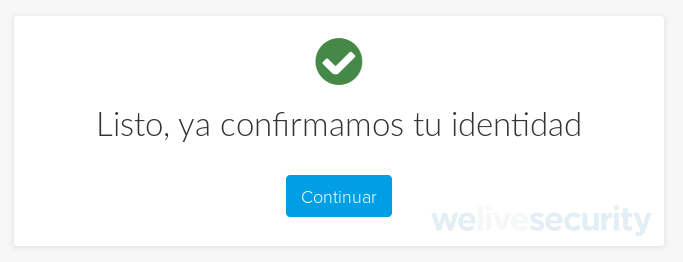

Solo con la finalidad de continuar el proceso hasta llegar al final del engaño ingresamos archivos de imágenes en blanco y corroboramos que el ciclo termina con el aviso de "identidad confirmada".

Una vez que la víctima ingresa todos los datos es redirigida al sitio oficial del servicio. Luego, si la víctima ingresa sus credenciales de acceso podrá ingresar a su cuenta sin problemas, creyendo tal vez que logró reactivar su cuenta tras la notificación de suspensión de la cuenta, aunque no sin antes entregar toda su información personal y financiera a los ciberdelincuentes.

Durante el análisis no se instalaron servicios o aplicaciones adicionales, lo que demuestra que la campaña tiene como único objetivo el robo de información y datos personales.

Las estafas en línea siguen siendo altamente activas y la ingeniería social como vector de ataque sigue estando a la cabeza de las amenazas actuales. Esto, en gran parte se debe a que casi la mitad de los internautas sigue sin saber exactamente qué es el phishing, lo que los deja expuestos a ser víctimas de este tipo de engaños.

Es cada vez más importante prestar atención a los sitios a los cuales ingresamos, contar con una solución de seguridad confiable tanto en nuestros dispositivos de escritorio como en nuestros teléfonos y tener presente que, ante la duda, no debemos acceder nunca a los enlaces que llegan a través de un mensaje, sino que lo mejor es ingresar manualmente y de esa manera verificar que todo esté en orden.

Otro factor clave para reducir el número de víctimas del phishing es implementar el uso del doble factor de autenticación en todos los servicios que esté disponible, ya que esta capa de seguridad adicional que se agrega ayuda a evitar que terceros puedan acceder a nuestras cuentas en caso de ser víctimas del robo de nuestras credenciales de acceso en una brecha. De hecho, un estudio publicado por Google este año demostró que el doble factor de autenticación es la solución más efectiva para prevenir el secuestro de cuentas.

El primer paso para los usuarios es aprender a reconocer este tipo de correos y tomarse un segundo para pensar, por lo que recomendamos la lectura de 8 señales que indican que eres un blanco fácil de las estafas por Internet, artículo en el que encontrarás una guía con algunas de las técnicas más comunes utilizadas por los cibercriminales para engañar a los usuarios.