En el día de ayer llego a un colaborador del Laboratorio de ESET Latinoamérica un curioso correo en el que se daba aviso que mantenía una deuda con una compañía de servicios de telefonía de Chile, lo que hizo que desestimara el mensaje inmediatamente, ya que nunca fue cliente de dicha empresa.

Lo más interesante del correo es que al analizarlo descubrimos que estábamos frente a una campaña del Troyano Bancario Mekotio, lo que demuestra que sigue siendo una amenaza activa, principalmente en Chile.

En el caso que nos tocó analizar, todo comienza con el aviso del informe de deuda:

Si bien el enlace de descarga de la factura en la que se suplantan la identidad de una conocida compañía, no se corresponde con el enlace de ningún sitio oficial, este tipo de campañas de ingeniería social lo que buscan con el envío masivo de correos es captar usuarios desprevenidos que, apurados por resolver el problema, no verifiquen donde hacen clic.

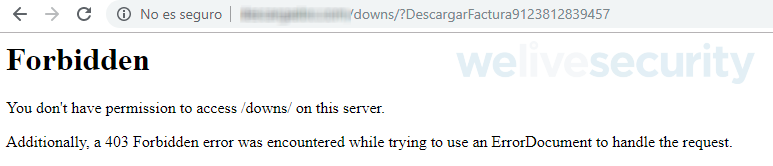

Lo particular del enlace para descargar la supuesta factura es que si se intenta acceder desde fuera de Chile nos aparece que un mensaje indicando que no tenemos permisos para acceder (ver Imagen 2). Sin embargo, utilizando un proxy simulando estar en Chile, el mismo enlace se vuelve completamente activo (ver Imagen 3).

Esto último demuestra claramente que la campaña busca atacar a clientes cuyos dispositivos estén en Chile.

A partir de aquí, si el usuario desprevenido avanza con la descarga del archivo comprimido se encontrará con un instalador autoejecutable de Windows.

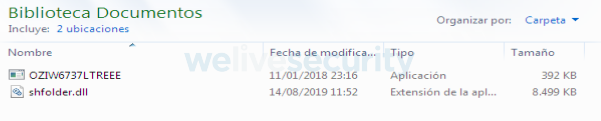

Luego de instalarse el autoejecutable y reiniciar la computadora de forma completamente automática, aparecen descargados los siguientes componentes en la carpeta documentos:

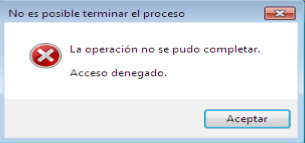

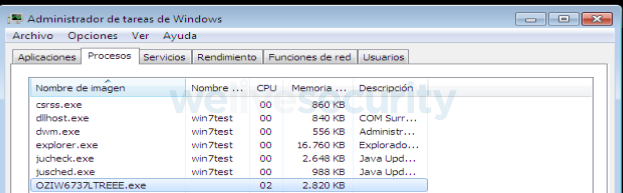

Ya con la infección activa, al abrir el administrador de tareas podemos corroborar que hay un servicio abierto que se ejecutó de manera automática. Sin embargo, presenta una particularidad: no nos permite eliminar ni detener el proceso.

Imagen 6. Una vez infectado el equipo vemos en el administrador de tareas un nuev servicio abierto que se ejecuto automáticamente.

Con la particularidad de no dejar eliminar ni detener el mismo

Tal como vimos en mayo de este año cuando analizamos una campaña de múltiples etapas que también tenía como protagonista al troyano Mekotio, una vez infectada la computadora, sus capacidades para comenzar a capturar credenciales bancarias están activas.

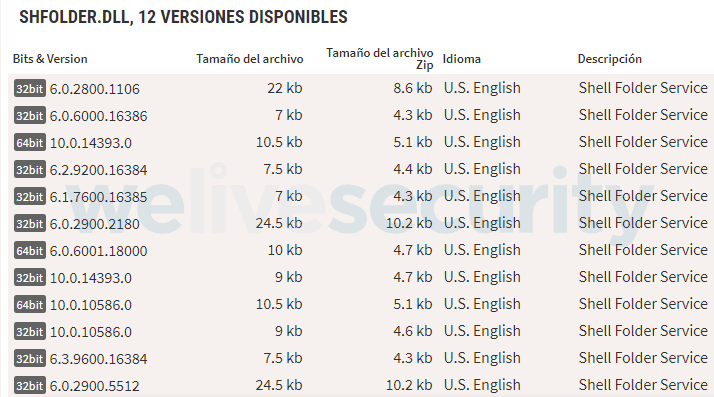

Lo particular de este tipo de amenazas es la utilización de varias capas para llevar adelante el ataque. Por ejemplo, la redirección al momento de acceder al archivo a descargar, la utilización de un autojecutable MSI, la posterior instalación de un .exe que no es malicioso en sí mismo, sino que llama a una librería DLL (con un nombre conocido por el sistema) a la cual se le inyecto el código malicioso. La finalidad de este modus operandi es evadir los posibles sistemas de detección de los usuarios.

Como se puede observar, las distintas versiones de la DLL afectada no pesan más de 10KB, a diferencia de lo que se observa en la descargada que supera los 8MB.

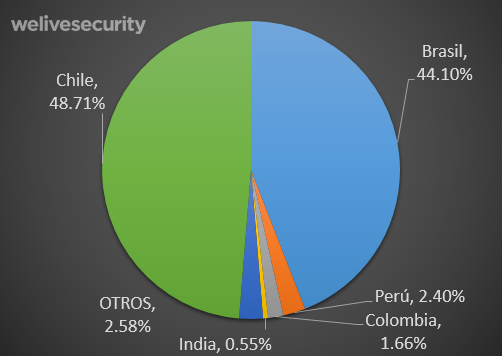

Si bien esta campaña ya fue reportada tiempo atrás, sigue muy activa, principalmente con foco en Chile donde se registran el 48% de las detecciones mundiales de Mekotio durante el último mes, seguido por Brasil con el 44%. Como se puede apreciar en la imagen X, se trata de una campaña altamente dirigida a la región.

Indicadores de Compromiso (IoCs)

| SHA1 | Nombre de Archivo |

| 8b683c897ecc6fa6881d29f6c41c7c159d65fa62 | OZIW6737LTREEE.exe |

| 4236f4d3626e61dc37d83cbd26597ee2ce1adcbfdb36bf101435d0d3e134b4ea | shfolder (dll) |

Cómo estar protegido

El usuario que quiera estar protegido ante este tipo de campañas, deberá contar con una solución de seguridad robusta e integral, que lo pueda alertar de enlaces engañosos, descargas maliciosas y eventualmente de comportamientos extraños, como es el caso de ESET Internet Security y su sistema de multiprotección por capas.

Al igual que con cualquier campaña de phishing o ingeniería social, para no ser víctimas de este tipo de engaño o similar, es importante también que los usuarios estén atentos a este tipo de correos y que antes de hacer clic revisen la URL que contiene el mensaje. Otra recomendación es hacer una búsqueda en la web para ver si se encuentra información sobre este tipo de mensajes, ya sea en la página oficial (la empresa alertando sobre la existencia de este tipo de correos) o si alguien más reportó el engaño.

A continuación, sugerimos una serie de lecturas que ayudarán a los usuarios a detectar este tipo de engaños y que cada vez sean menos las víctimas del phishing: