Investigadores de ESET descubrieron una nueva campaña de malware que hace uso indebido de certificados digitales robados.

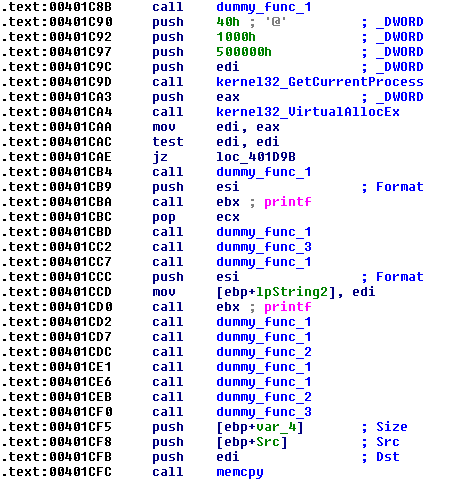

Descubrimos esta campaña de malware cuando nuestros sistemas detectaron varios archivos como sospechosos. Lo interesante es que los archivos bajo sospecha fueron firmados digitalmente utilizando un certificado válido para la firma de código perteneciente a D-Link Corporation. Se da la casualidad de que exactamente el mismo certificado fue utilizado para firmar un software legítimo de D-Link, lo que hace pensar que probablemente el certificado fue robado.

Habiendo confirmado la naturaleza maliciosa de los archivos, notificamos a D-Link, quienes iniciaron su propia investigación al respecto. Como consecuencia de ello, D-Link revocó el certificado digital comprometido el día 3 de julio de 2018.

Imagen 1. Certificado de firma de código perteneciente a D-Link Corporation utilizado para firmar el malware.

El malware

Nuestro análisis identificó dos familias de malware diferentes que estaban utilizando de manera indebida el certificado robado –por una parte Plead malware, el cual es un backdoor controlado de manera remota, y también un componente malicioso relacionado con un programa para robar contraseñas. Recientemente, el JPCERT publicó un completo análisis del backdoor Plead, el cual, según Trend Micro, es utilizado por el grupo de ciberespionaje BlackTech.

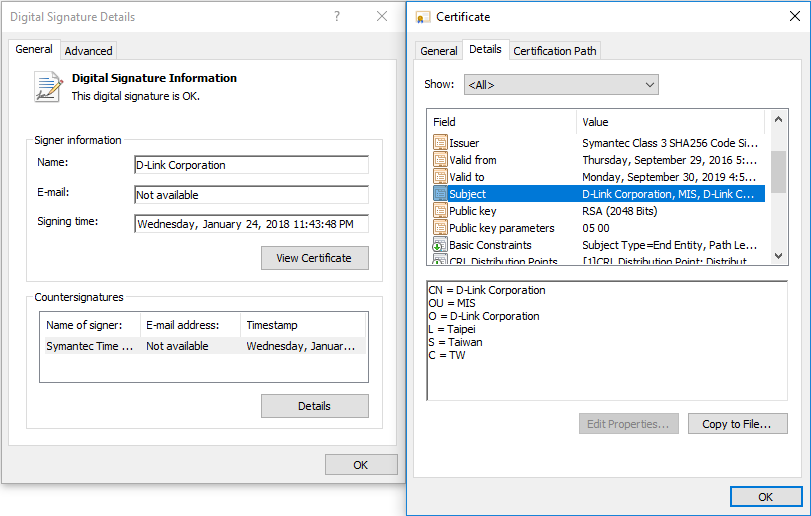

Imagen 2. Certificado de firma de código de “The Changing Information Technology Inc. utilizado para firmar el malware.

Junto con la muestra de Plead firmada con el certificado de D-Link, los investigadores de ESET también identificaron muestras firmadas en las que se utilizó un certificado perteneciente a una compañía de seguridad de Taiwán conocida como Changing Information Technology Inc.

A pesar de que el certificado de Changing Information Technology Inc. fue revocado el 4 de julio de 2017, el grupo BlackTech sigue utilizándolo para firmar sus herramientas maliciosas.

La habilidad para comprometer múltiples compañías tecnológicas con sede en Taiwán y reutilizar el certificado de firma de código en futuros ataques muestra que el grupo está altamente calificado y que se enfoca principalmente en esa región.

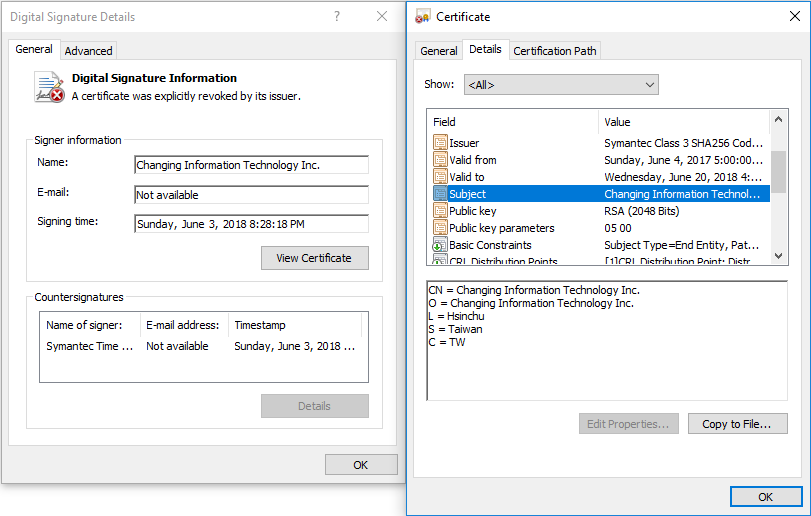

Las variantes de las muestras del malware Plead están altamente ofuscadas con código basura, pero el propósito de la amenaza es similar en todas las muestras: se descarga desde un servidor remoto o se abre desde un disco local un pequeño blob binario cifrado. Este blob binario contiene una shellcode cifrada, la cual es usada para descargar el backdoor final de Plead.

La herramienta para robar contraseñas es utilizada para recopilar contraseñas guardadas de las siguientes aplicaciones:

- Google Chrome

- Microsoft Internet Explorer

- Microsoft Outlook

- Mozilla Firefox

¿Por qué robar certificados digitales?

El uso indebido de certificados digitales es una de las tantas maneras que eligen los cibercriminales para intentar esconder sus intenciones maliciosas ─ya que los certificados robados permiten camuflar el malware y darle la apariencia de una aplicación legítima, aumentando las posibilidades de que el código malicioso logre evadir las medidas de seguridad sin levantar sospechas.

Probablemente, el más conocido de los malware que utilizó certificados digitales robados es el gusano Stuxnet, descubierto en 2010. Se trata del malware que estuvo detrás de uno de los ciberataques más infamemente conocido dirigido a una infraestructura crítica. Stuxnet usó certificados digitales robados de RealTek y uno de JMicron, dos compañías de tecnología reconocidas con base en Taiwán.

Sin embargo, la táctica no es exclusiva de incidentes de alto impacto como Stuxnet, tal como lo demuestra la evidencia en este reciente descubrimiento.

IoCs

| ESET detection names |

|---|

| Win32/PSW.Agent.OES trojan |

| Win32/Plead.L trojan |

| Win32/Plead.S trojan |

| Win32/Plead.T trojan |

| Win32/Plead.U trojan |

| Win32/Plead.V trojan |

| Win32/Plead.X trojan |

| Win32/Plead.Y trojan |

| Win32/Plead.Z trojan |

| Unsigned samples (SHA-1) |

|---|

| 80AE7B26AC04C93AD693A2D816E8742B906CC0E3 |

| 62A693F5E4F92CCB5A2821239EFBE5BD792A46CD |

| B01D8501F1EEAF423AA1C14FCC816FAB81AC8ED8 |

| 11A5D1A965A3E1391E840B11705FFC02759618F8 |

| 239786038B9619F9C22401B110CF0AF433E0CEAD |

| Signed samples (SHA-1) |

| 1DB4650A89BC7C810953160C6E41A36547E8CF0B |

| CA160884AE90CFE6BEC5722FAC5B908BF77D9EEF |

| 9C4F8358462FAFD83DF51459DBE4CD8E5E7F2039 |

| 13D064741B801E421E3B53BC5DABFA7031C98DD9 |

| C&C servers |

|---|

| amazon.panasocin[.]com |

| office.panasocin[.]com |

| okinawas.ssl443[.]org |

| Code signing certificates serial numbers | |

|---|---|

| D-Link Corporation: | 13:03:03:e4:57:0c:27:29:09:e2:65:dd:b8:59:de:ef |

| Changing Information Technology Inc: | 73:65:ed:e7:f8:fb:b1:47:67:02:d2:93:08:39:6f:51 |

| 1e:50:cc:3d:d3:9b:4a:cc:5e:83:98:cc:d0:dd:53:ea |