Un episodio más de esta serie que marca el ecuador de la tercera temporada y en el que, además de un estupendo manejo de la cámara (puesto que todo el capítulo está rodado en un memorable plano-secuencia) vemos varios ejemplos de acciones relacionadas con la seguridad informática que pasaremos a comentar. Si aún no has visto el capítulo, a pesar del tiempo transcurrido desde su emisión, te recomendamos que dejes de leer en este punto y vuelvas cuando ya lo hayas visualizado.

[SPOILER ALERT]

Comienza una nueva semana

El episodio empieza con Elliot dirigiéndose a su puesto de trabajo como un empleado más, divagando sobre el significado de “runtime error”, mensaje que se nos muestra cuando tratamos de ejecutar un programa y este se detiene porque hay una o varias líneas de código que impiden su correcto funcionamiento.

Elliot se sienta en su cubículo y trata de iniciar su sesión pero algo falla: sus credenciales no le están permitiendo acceder al sistema y Elliot sospecha que alguien ha intentado acceder a su sesión demasiadas veces o, directamente, le han bloqueado el acceso.

Es en este punto cuando decide pedirle a su compañero del cubículo contiguo que le deje acceder a su cuenta, lo que nos lleva al primer punto a considerar de este capítulo. Las cuentas de usuario están pensadas en su mayoría para ser intransferibles, de manera que se pueden definir grupos de usuarios con diferentes permisos y accesos. Si alguien utiliza la cuenta de otro usuario con o sin permiso, lo habitual es que sea este último el que tenga que lidiar con posibles responsabilidades con lo que, dependiendo de la situación, no es buena idea ceder nuestras credenciales o sesiones de usuario alegremente.

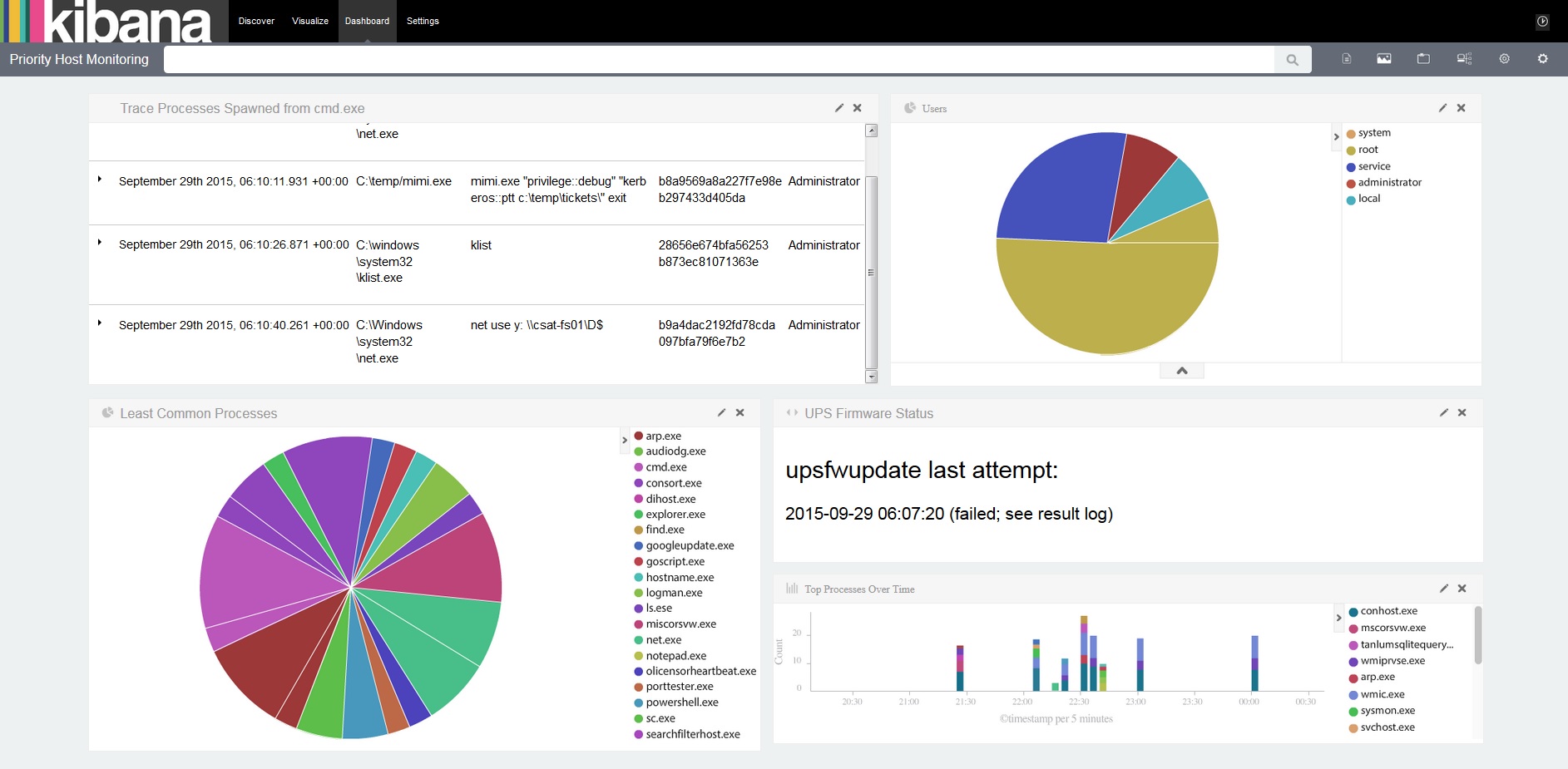

Una vez que Elliot consigue una sesión de usuario válida, lo primero que hace es comprobar el estado del servidor encargado de monitorizar los sistemas de energía UPS a los que tanto mimo les dedicó en capítulos anteriores y que gestiona utilizando Kibana. Descubre que, efectivamente, alguien ha intentado actualizarlos con un firmware modificado sin firmar pero que gracias a las políticas de seguridad que él implementó no ha podido hacerlo. Sin embargo, es cuestión de tiempo hasta que lo consigan usando una vía alternativa, por lo que debe moverse rápido.

Además, nota que el personal de seguridad le está buscando para acompañarle a la puerta, algo que dificulta sus movimientos considerablemente.

La huída de Elliot

La situación se vuelve difícil por momentos, puesto que Elliot deduce que el plan que está preparando Dark Army pasa por acceder físicamente a los módulos de seguridad por hardware (o HSM por sus siglas en inglés). De esta forma pueden generar un firmware que esté firmado de manera que los protocoles de seguridad implementados por Elliot los den por válidos, a pesar de que buscan provocar el mal funcionamiento de los UPS y, en última instancia, provocar un incendio que destruya los almacenes donde E-Corp guarda en papel todos los datos sobres sus cuentas y clientes.

En el caso de E-Corp, su HSM está localizado en la planta 23 a la que, naturalmente él no tiene acceso. Así pues, tras otro acceso utilizando ingeniería social a una máquina que no es la suya y haciéndose pasar por un técnico de soporte, finalmente el equipo de seguridad lo localiza y lo acompaña a la puerta principal del edificio. Como dato anecdótico, Elliot intenta utilizar sus dotes de ingeniería social contra la que él cree que puede ser una víctima perfecta en forma de empleada de avanzada edad pero se da cuenta de que ella ha hecho sus deberes adoptando medidas de seguridad por encima de las recomendadas y no va a ser presa fácil. Por suerte se le presenta a un compañero que es víctima fácil de los engaños de Elliot.

Tras intentar escabullirse de forma infructuosa del equipo de seguridad e invitarle a abandonar el edificio, se encuentra con su hermana, que le informa que ha estado colaborando con el FBI, todo esto mientras están rodeados por manifestantes que protestan a las puertas de E-Corp. Es en este punto cuando el ambiente se caldea y algunos de los manifestantes agreden a las fuerzas de seguridad y acceden al edificio, lo que desencadena la siguiente fase.

Angela y su papel vital accediendo al HSM

Al parecer este ataque vandálico forma parte de un plan orquestado por Dark Army para conseguir acceder al HSM y tener tiempo para obtener las claves criptográficas que les permitirán hacer pasar por válido un firmware malicioso. Sin embargo, no todo es tan sencillo puesto que, además de conseguir acceder a la habitación donde se ubica, se ha de hacer siguiendo un proceso meticuloso ya que cualquier intento de acceder a esa información por la fuerza puede resultar en el borrado inmediato de la misma.

Inicialmente, el plan era que Angela contactase con Mr. Robot, el alter ego de Elliot, y conseguir que él obtuviese las claves criptográficas. Pero ante la imposibilidad de contactar con él, Angela decide hacerlo por su cuenta siguiendo las instrucciones proporcionadas en un paquete que han dejado a su nombre en recepción.

Tras varios incidentes que no vamos a develar, Angela logra acceder a la habitación donde se ubica el HSM y seguir paso a paso las instrucciones que iban dirigidas a Elliot. Aparentemente todo sale según lo previsto y Angela consigue hacer una copia de las claves criptográficas por lo que, acto seguido, llama a Irving para informarle que ya ha realizado todo el proceso y pedir nuevas instrucciones.

Irving se limita a decirle que le entregue la información obtenida a un contacto que está esperándole en la recepción de su planta, cosa que hace, obteniendo a cambio una misteriosa bolsa cuyo contenido no alcanzamos a ver.

Huevos de pascua

Este capítulo tiene bastantes huevos de pascua y algunos de ellos especialmente interesantes, por lo que vamos a ir desglosándolos a continuación. Para empezar acudimos a la conocida web https://www.whoismrrobot.com/ donde vemos que en la terminal Origin ha aparecido una nueva carpeta de nombre “Protest”. Dentro se pueden observar imágenes de algunas de las pancartas que portaban los manifestantes que había fuera del edificio de E-Corp.

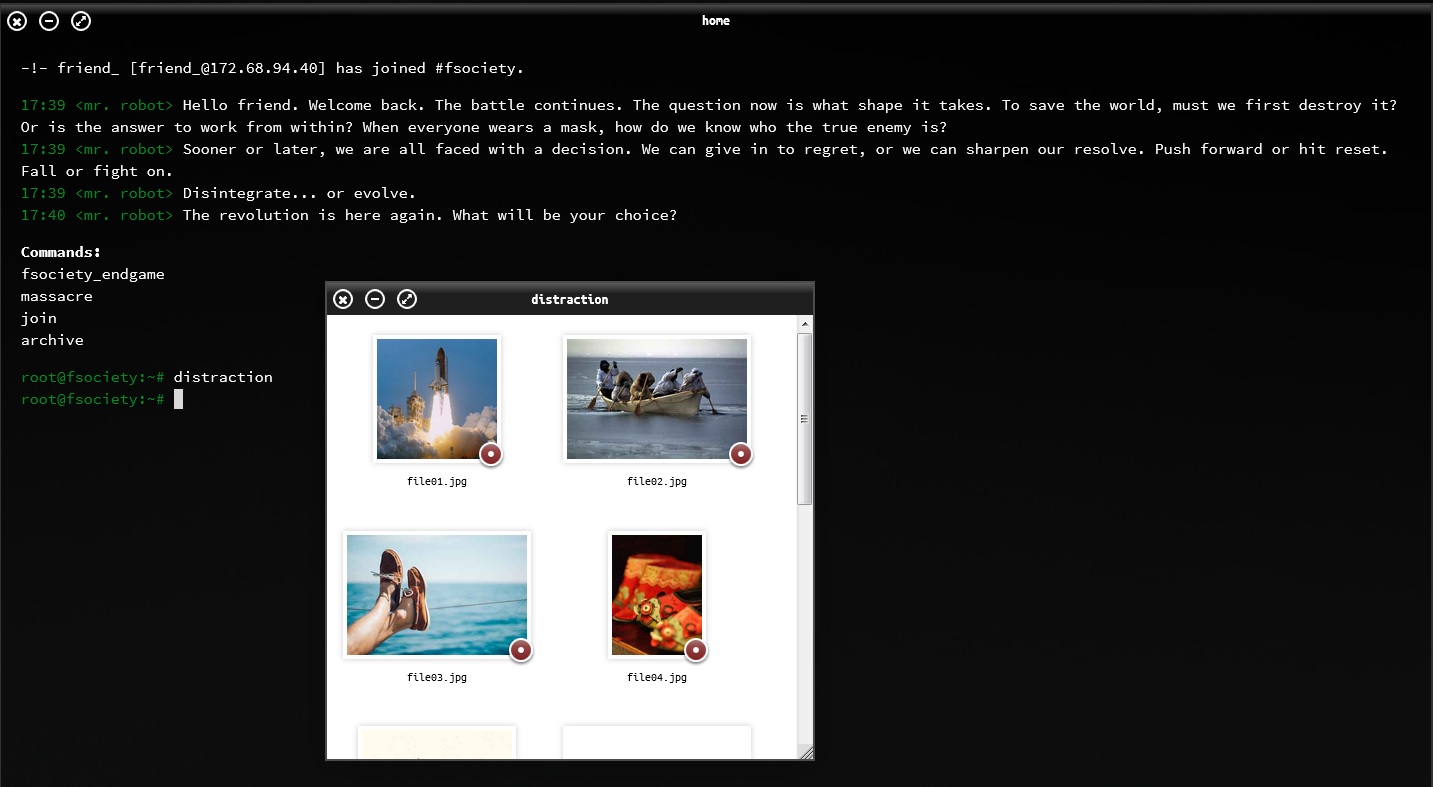

Al día siguiente de emitirse el episodio varios usuarios registrados en la lista de correo recibieron imágenes similares pero con un añadido. Si analizamos estas imágenes vemos cómo ocultan lo que parece ser un texto, al que podemos llegar a descifrar como “Distraction” o distracción, muy probablemente haciendo referencia a la manifestación como maniobra de distracción organizada por Dark Army para conseguir acceder a las oficinas de E-Corp y robar las claves de cifrado del HSM.

Además, si introducimos la palabra “distraction” en la terminal que se abre al acceder a la máquina Origin de la web https://www.whoismrrobot.com/ se nos abrirá una nueva carpeta con imágenes de zapatos, barcos y el transbordador espacial Challenger. ¿Significarán algo estas imágenes? Según algunos usuarios de Reddit, todo apunta a que son imágenes de stock y que no parecen ocultar nada, pero en esta serie todo es posible.

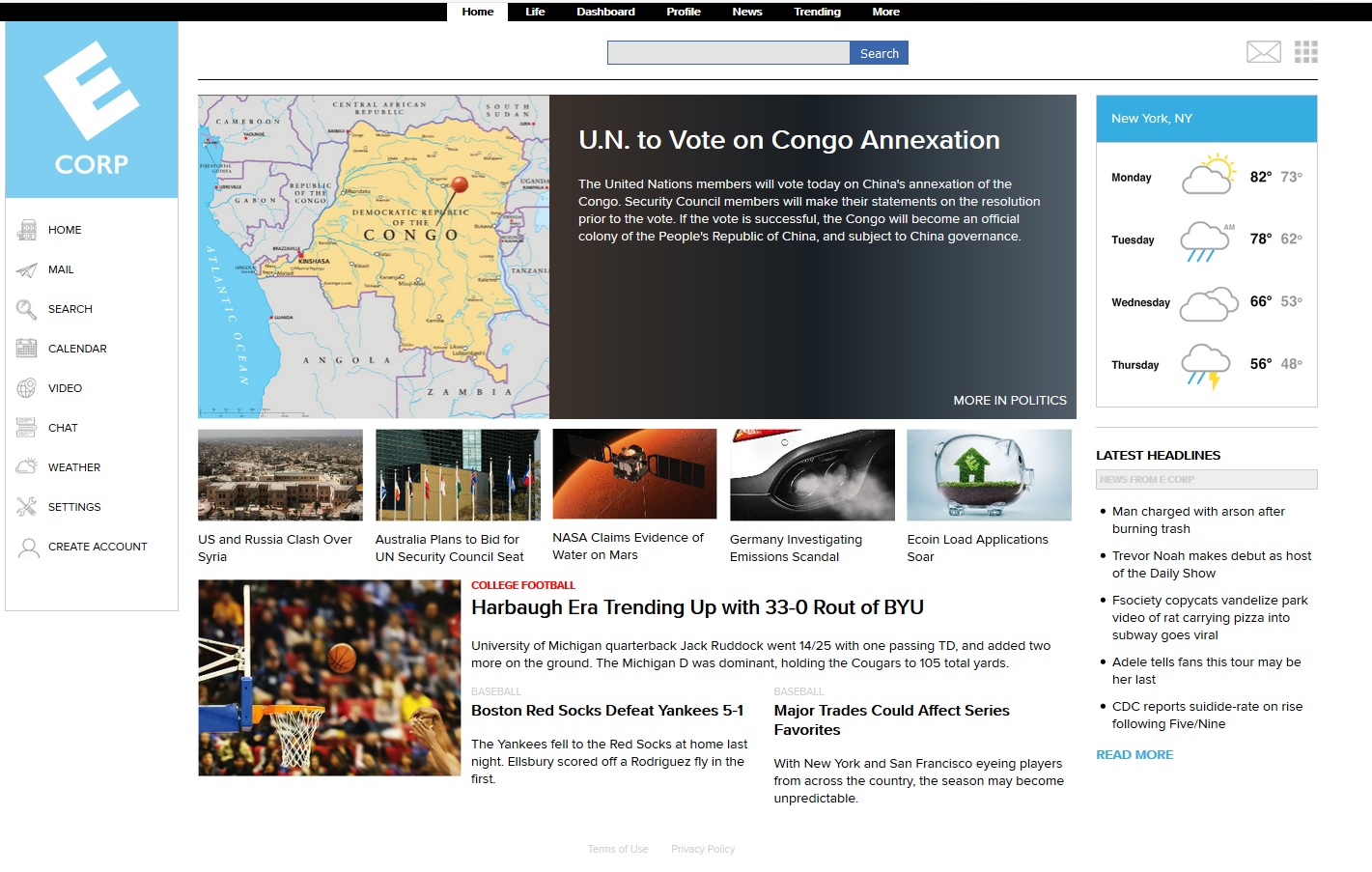

La web de E-Corp también ha sufrido un cambio de imagen importante y en ella se puede ver en primera plana la noticia acerca de la votación para la anexión del Congo por parte de China, una trama importante en esta temporada.

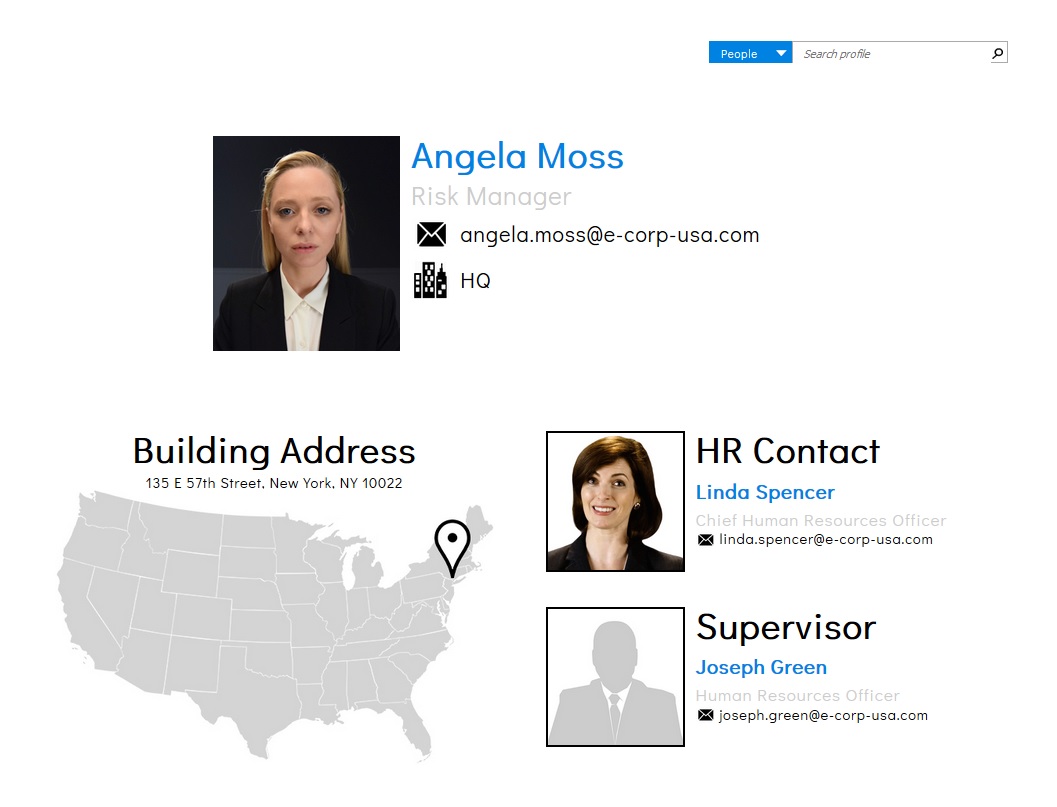

Dentro de esta web podemos ver que se han añadido opciones al apartado de presencia corporativa, como la posibilidad de buscar por perfil de empleado o código postal. Es ahí donde podemos encontrar las fichas de empleados como el encargado de la arquitectura de firmado de código de E-Corp, el compañero de cubículo de Elliot o la ficha personal de Angela.

También se ha habilitado una web para realizar un reseteo de contraseña aunque, por el momento solo muestra errores si introducimos alguno de los correos corporativos de E-Corp de los que tenemos constancia.

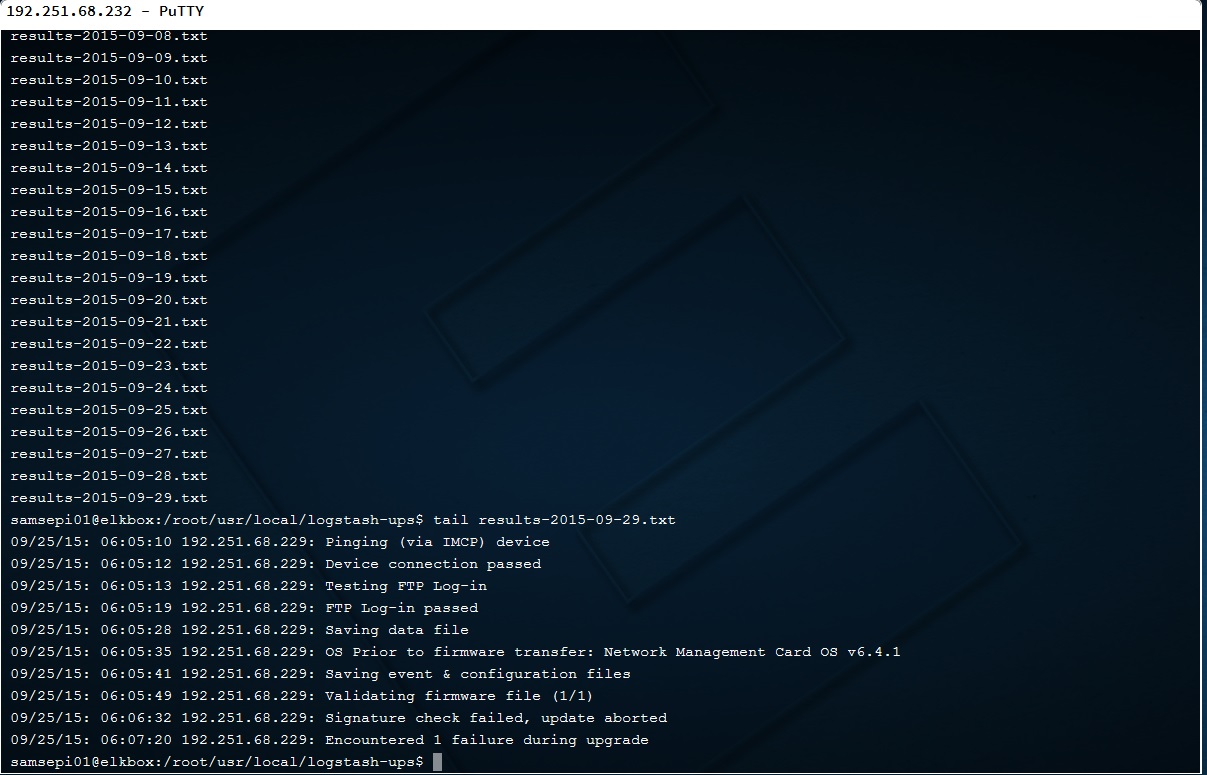

Los últimos huevos de pascua puede que sean los más interesantes, especialmente para los seguidores más técnicos. Empecemos por una de las URL que se observan durante el episodio, 192.251.68.232 que se resuelve en https://ycg67gca.bxjyb2jvda.net/ssh/terminal/. En esa dirección podemos ver una terminal desde donde podemos ver los registros de eventos en los UPS monitoreados por Elliot.

En el último de estos registros podemos observar que se ha intentado realizar una actualización de firmware pero esta no se ha llevado a cabo puesto que la firma digital no estaba validada. Algo parecido podemos encontrar en el panel de Kibana que Elliot tiene montado y al que se accede desde otro de los enlaces que aparecen en el episodio.

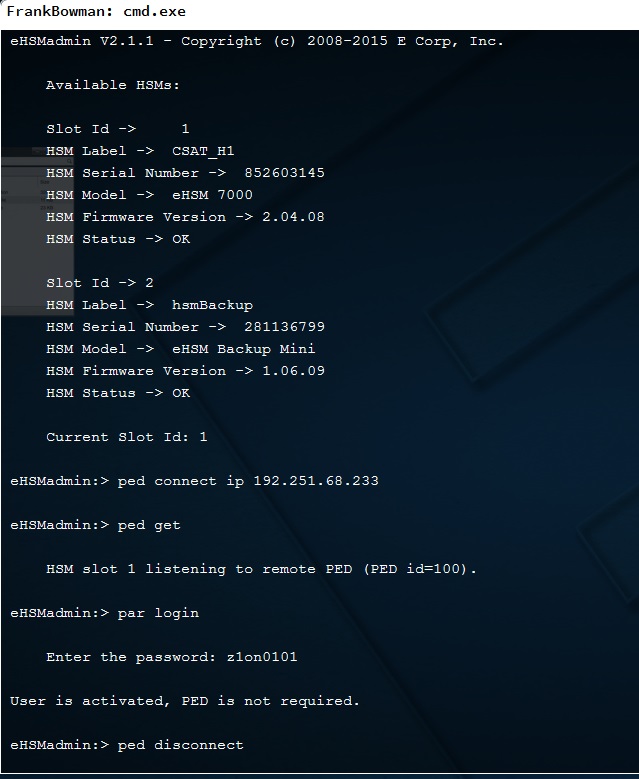

Por último, si queremos recrear el volcado de información que realiza Angela del HSM de E-Corp, podemos acceder a la URL 192.251.68.233, que se traduce como https://yakkqwhz.bxjyb2jvda.net/. Ahí encontraremos otra terminal desde donde se puede obtener la clave de cifrado que autoriza a firmar firmwares con los que actualizar de forma maliciosa los UPS que Elliot trata de proteger.

Si introducimos la contraseña z1on0101 cuando se nos solicite y, tras recibir el mensaje "Please attend to the PED." introducimos el código 022350, veremos cómo empieza a realizarse la copia de seguridad y al final nos aparece la deseada clave de cifrado: B-TUDGTDL-0112180501042508051805. Como dato curioso, si tomamos la parte numérica de esa clave y la pasamos por una herramienta de cifrado/descifrado de números a letras nos saldrá el mensaje “ALREADYHERE” (ya estoy aquí).

Créditos imagen: USA Network