Los investigadores de ESET han descubierto que Turla, el conocido grupo de ciberespionaje patrocinado por un Estado, ha añadido una nueva arma a su arsenal que está siendo usada en nuevas campañas que apuntan a embajadas y consulados en los estados postsoviéticos. Esta nueva herramienta busca engañar a las víctimas para que instalen malware cuyo fin es desviar información sensible de los objetivos a los que apunta Turla.

El grupo lleva un largo tiempo utilizando Ingeniería Social para lograr que sus objetivos ejecuten falsos instaladores de Adobe Flash Player sin sospechas. Sin embargo, en lugar de descansar en sus laureles, continúa innovando, como demostró una reciente investigación de ESET.

El grupo no solo liga sus backdoors junto a instaladores legítimos de Adobe Flash Player, sino que, como si fuera poco, se asegura de que la URL y dirección IP que utiliza se corresponda con la infraestructura legítima de Adobe. Al hacer esto, los atacantes hacen abuso de la marca Adobe para engañar a los usuarios a que descarguen malware. Se hace creer a las víctimas que sólo están descargando un software auténtico de adobe.com, cuando, desafortunadamente, nada puede estar tan alejado de la realidad.

Las campañas, que se han estado aprovechando de la nueva herramienta desde por lo menos julio de 2016, contemplan varios distintivos propios del grupo, incluyendo Mosquito, un backdoor que se cree fue creación del grupo, y el uso de direcciones IP previamente asociadas con el mismo. La nueva herramienta maliciosa también comparte similitudes con otras familias de malware difundidas por el grupo.

Vectores de ataque

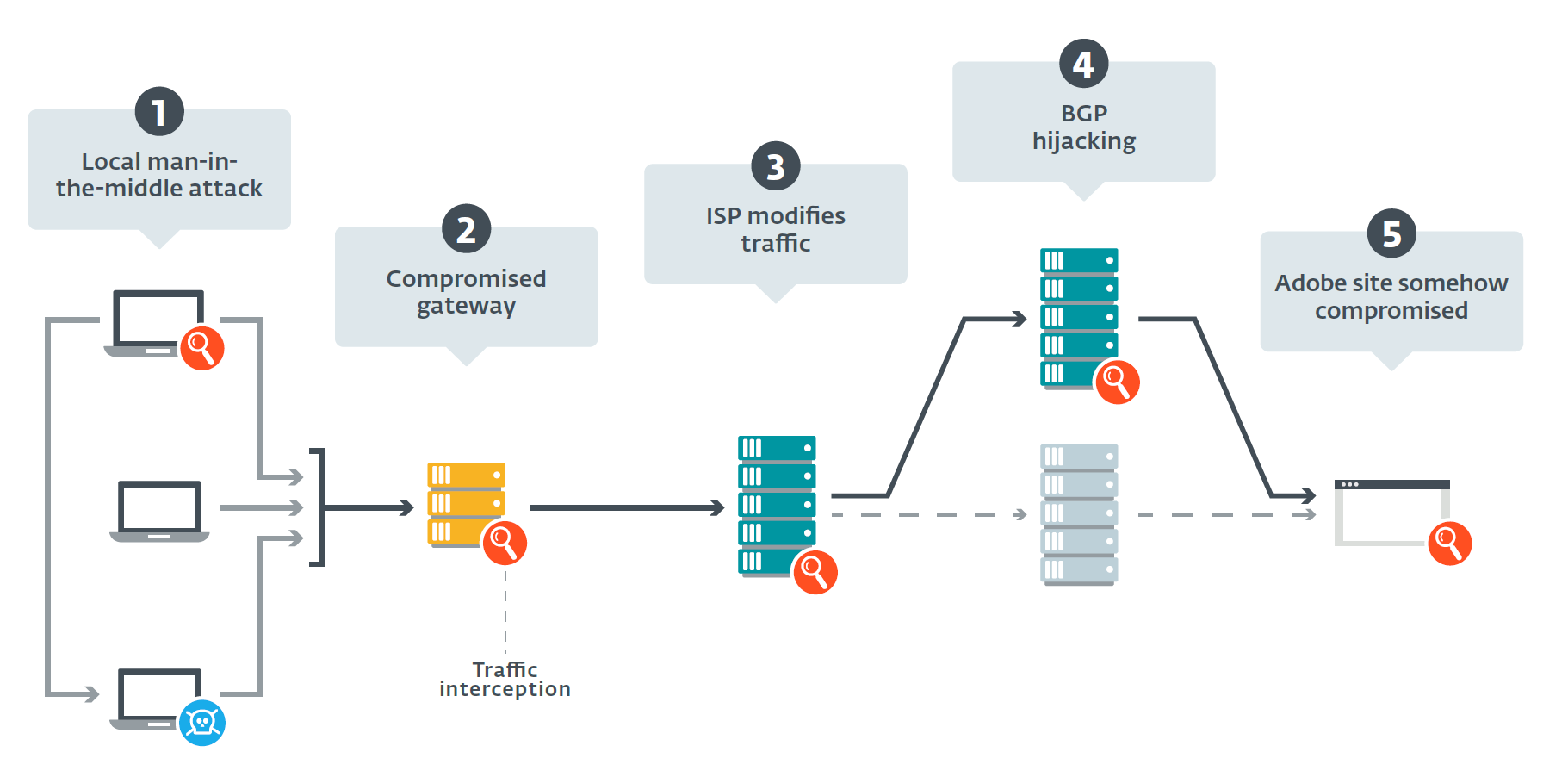

Los investigadores de ESET han postulado varias hipótesis (mostradas en la Figura debajo) sobre cómo el malware relacionado con Turla puede ingresar a la computadora de una víctima por este nuevo método. Sin embargo, es importante destacar que es seguro descartar un escenario en el que Adobe esté involucrado. No se conoce la existencia de actualizaciones legítimas de Flash Player afectadas por el malware de Turla, como tampoco puede asociarse con alguna vulnerabilidad conocida de los productos de Adobe. La posibilidad que involucra al sitio de descargas de Adobe Flash Player también ha sido prácticamente descartada.

Los posibles vectores de ataque tomados en consideración por los investigadores de ESET son:

- Una máquina dentro de la red de la organización de la víctima pudo haber sido secuestrada para actuar como la plataforma para un ataque de Man-in-the-Middle (MitM, por sus siglas en inglés). Esto involucraría una directa redirección del tráfico de la máquina a la que se apunta hacia otra comprometida en la red local.

- Los atacantes podrían también comprometer la puerta de enlace de la red de una organización, permitiéndoles interceptar todo el tráfico entrante y saliente entre la intranet de esa organización e Internet.

- La intercepción del tráfico también podría suceder al involucrar a los proveedores del servicio de Internet (ISP, por sus siglas en inglés), una táctica que – como se vio en una investigación reciente de ESET sobre las campañas de vigilancia que implementaban el spyware FinFisher – suele oírse. Todas las víctimas halladas están localizadas en distintos países, y los hemos identificado utilizando al menos cuatro ISP diferentes.

- Los atacantes podrían haber hecho uso de un Border Gateway Protocol (BGP) hijack para redirigir el tráfico a un servidor controlado por Turla, aunque esta táctica probablemente haría sonar las alarmas en Adobe o los servicios de monitoreo de BGP.

Una vez descargado y ejecutado el falso instalador de Flash, uno de los tantos backdoors se inicia Podría ser Mosquito, que es una parte del malware Win32, un archivo malicioso de JavaScript en comunicación con una app web localizada en Google Apps Script, o un archivo desconocido descargado de una URL de Adobe falsa e inexistente.

Luego, el escenario está preparado para lograr el objetivo de la misión - la transferencia de datos sensibles. Ésta información incluye el ID único de la máquina comprometida, el nombre de usuario, y la lista de productos de seguridad instalados en el dispositivo. ‘Solo’ el nombre de usuario y del dispositivo son obtenidos por el backdoor Snake de Turla en el sistema operativo Mac.

En la última etapa del proceso, el instalador falso inicia– o se descarga – y luego ejecuta una aplicación legítima de Flash Player. Este último instalador está ya sea embebido en su falso homólogo o es descargado de una dirección web de Google Drive.

Los backdoors de Mosquito y JavaScript

Los investigadores de ESET han visto nuevas muestras del backdoor conocido como Mosquito in the wild. Las réplicas más recientes se ven opacadas en gran parte por lo que parece ser un crypter customizado, que hace más difícil el análisis, tanto para los investigadores de malware como para los códigos de seguridad del software.

Para permanecer en el sistema, el instalador interfiere con el registro del sistema operativo. A su vez, crea una cuenta de administrador que permite el acceso remoto.

El principal backdoor CommanderDLL tiene la extensión .pdb. Éste utiliza un algoritmo de cifrado particular y puede ejecutar ciertas acciones predefinidas. El backdoor lleva un registro de todo lo que hace en la máquina comprometida en un archivo de registro cifrado.

Turla ha estado operando durante algunos años y sus actividades han sido monitoreadas y analizadas por los laboratorios de investigación de ESET. El último año, los analistas publicaron notas sobre nuevas versiones de otro backdoor de Turla llamado Carbon, campañas de Watering Hole abusando de una extensión del buscador de Firefox y, más recientemente, un backdoor llamado Gazer.

Puedes leer los últimos hallazgos de ESET sobre Turla (en inglés) aquí: Diplomats in Eastern Europe bitten by a Turla mosquito