Videojuegos, sitios web e incluso aplicaciones están en la mira de cibercriminales hambrientos de dinero, puntajes altos y notoriedad.

En el mundo de la ciberseguridad, algunos blancos son obvios; por ejemplo, los proveedores de servicios financieros y las tiendas minoristas, ya que manejan una gran cantidad de dinero. Pero atacar a una empresa de medios, por otro lado, puede darles publicidad a los cibercriminales... y de una mezcla de ambos factores surge su fascinación por los servicios de videojuegos.

Si bien hace algunos años las compañías desarrolladoras y proveedoras de juegos no parecían un objetivo obvio, todo cambió luego de uno de los ciberataques más grandes de la historia, que afectó a PlayStation Network en 2011 y tuvo resultados impactantes: se comprometieron los datos de 77 millones de cuentas, se filtraron 12.000 tarjetas de crédito y los precios de las acciones de la compañía cayeron de la noche a la mañana.

A partir de entonces, la situación cambió y la industria de los videojuegos se convirtió en blanco del cibercrimen, por la diversidad de formas de ataque que se relacionan con ella: desde distribución de copias falsas hasta campañas de phishing destinadas a gamers, pasando por robo de datos a las empresas y robo de ítems de los jugadores, por nombrar algunos ejemplos.

Con eso en mente, y para celebrar una vez más el Día del Gamer, como cada 29 de agosto, repasamos las formas en que los cibercriminales apuntan a los gamers. Conociéndolas, podrás estar prevenido y evitarás ser una víctima.

1. Ataques DDoS para interrumpir el servicio

Los ataques de denegación de servicio (DoS) o ataques distribuidos de denegación de servicio (DDoS) son a menudo utilizados por los atacantes para tirar abajo un sitio o servicio online, al inundar el servidor web del destinatario con demasiado tráfico, haciendo que se caiga y el servicio se interrumpa.

Varios grupos de hacktivismo, como Lizard Squad, han usado ataques DDoS en el pasado, incluso en sitios de juegos. Quizá el más famoso fue contra Sony PlayStation Network y Xbox Live de Microsoft, que quedaron offline en la Navidad de 2014, lo que ocasionó que millares de jugadores fueran incapaces de acceder a ambos servicios.

Los ataques DDoS también jugaron un papel protagónico en la brecha de 2011 de Sony PlayStation Network.

Afortunadamente, se puede recuperarse de un ataque DDoS rápidamente; en la mayoría de los casos resultan más en vergüenza para la víctima que en la pérdida financiera o de datos.

2. Sitios comprometidos para obtener credenciales y otros datos

El malware, por desgracia, se puede infiltrar en todo tipo de sitios web, lo cual puede incluir sitios legítimos de empresas de buena reputación y sitios falsos diseñados para robar a usuarios desprevenidos.

La semana pasada, investigadores de ESET han descubierto al sigiloso malware Joao, una amenaza que apunta a gamers de todo el mundo y especialmente de Latinoamérica. Se propaga a través de juegos de Aeria comprometidos que se ofrecen en sitios web no oficiales, y es un malware modular que puede descargar e instalar virtualmente cualquier otro código malicioso en la computadora de la víctima.

Para propagarlo, los atacantes se aprovecharon de videojuegos de rol multijugador masivos en línea (MMORPG) publicados originalmente por Aeria Games, como por ejemplo Grand Fantasia.

Además, el año pasado, atacantes explotaron una vulnerabilidad conocida en una versión desactualizada del software vBulletin. Este software estaba implementado en los foros de Epic Games, compañía famosa por haber desarrollado juegos populares como Unreal Tournament, Infinity Blade y Gears of War. Tras el ataque, 800.000 miembros de su comunidad quedaron expuestos... ¡y todo por la falta de una actualización!

El mismo vector de ataque había sido utilizado por atacantes para irrumpir en el foro oficial del juego Clash of Kings. Como resultado, los detalles de las cuentas de casi 1,6 millones de jugadores fueron robados.

3. Robo de dinero con ransomware y scareware

¿Ransomware en un juego? Eso parece improbable, ¿verdad? Incorrecto.

En 2015 se descubrió que los ciberdelincuentes estaban infectando las máquinas de los jugadores con Teslacrypt, deteniendo sus partidas y requiriendo un pago en bitcoins a cambio de la devolución segura de sus archivos de juego cifrados.

Una vez hecha la infección, el programa malicioso buscaba los juegos guardados por los usuarios y los cifraba. La víctima tenía que pagar al menos $500 dólares en bitcoins para recuperarlos. Se dijo que el malware afectó a 40 juegos, incluyendo favoritos como Call of Duty, World of Warcraft, Minecraft y World of Tanks.

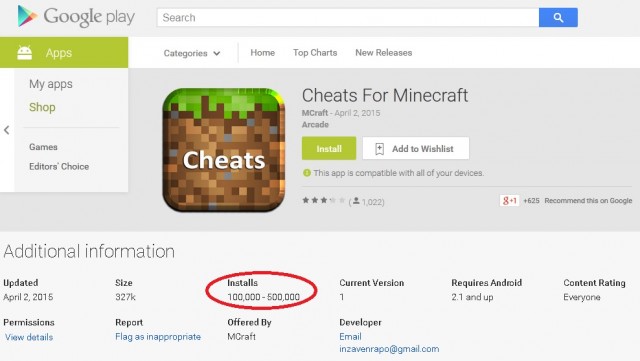

Los ciberdelincuentes también buscan obtener ganancias financieras a través de aplicaciones de scareware. ESET descubrió 30 aplicaciones de Minecraft en Google Play que pretendían ser cheats para el juego, pero al ser ejecutadas, afirmaban que la máquina del usuario tenía un virus que solo podía eliminarse activando una suscripción de SMS Premium, que costaría 4,80 euros por semana.

Los jugadores de Minecraft también han estado expuestos a 87 mods falsos que aparecieron en Google Play. Eran aplicaciones que se pueden dividir en dos categorías: por un lado, un downloader que muestra anuncios publicitarios, detectado por ESET como Android/TrojanDownloader.Agent.JL; y por el otro, apps falsas que redirigen a los usuarios a sitios fraudulentos, detectadas como Android/FakeApp.FG.

En conjunto, los 87 mods falsos alcanzaron un total de hasta 990.000 instalaciones antes de que ESET las reportara a Google Play.

4. Ataques de fuerza bruta y keyloggers para obtener contraseñas

Los atacantes van siempre tras nombres de usuario y contraseñas de inicio de sesión, y esto es en gran medida independientemente del sector en el que se encuentre el negocio de la víctima.

Los sitios de juegos no están exentos de esto, como demostró el grupo DerpTrolling cuando publicó una base de datos con miles de usuarios y contraseñas de usuarios de tres grandes redes: PSN, 2K Game Studios y Windows Live.

Dicho esto, dado que un número de atacantes son gamers ellos mismos, y que jugar ofrece numerosas recompensas, es fácil ver por qué ellos querrían tus detalles de inicio de sesión para GTA o Assassin's Creed.

La manera más común de obtenerlos es a través de una simple adivinación, ya que, lamentablemente, las contraseñas débiles siguen siendo una realidad. Los atacantes también buscarán llevar a cabo ataques de fuerza bruta (un intento de crackear una contraseña mediante una biblioteca de contraseñas) y usar keyloggers (software para grabar las teclas empleadas en un teclado).

5. Ingeniería social para lograr todo lo anterior

Por supuesto que los atacantes aprovechan las clásicas técnicas de ingeniería social, como el phishing, para alcanzar y atacar a sus víctimas.

Por ejemplo, quizá antes de atacar buscan a su presa en Twitter o Facebook, para recolectar datos que les permitan crear engaños más creíbles. Así, logran dirigir a las víctimas a un sitio web suplantado o instarlas a descargar un adjunto que contiene código malicioso.

Los usuarios de Steam lo descubrieron cuando una estafa de phishing les prometía un protector de pantalla gratuito, que en realidad escondía un troyano diseñado para robar ítems valiosos. Los delincuentes buscaban objetos usados en distintos juegos, aunque principalmente estaban interesados en Counter Strike: Global Offensive, DOTA 2 y Team Fortress 2.

Como vimos, los gamers y sus valiosos recursos, así como las compañías detrás de sus videojuegos favoritos, no dejan de ser un blanco atractivo para los atacantes. El rédito económico no es el único objetivo en esos casos, ya que también se benefician del robo de identidad y los logros de otros jugadores.

Así que no dejes que se entrometan en tu partida y sigue estos consejos para jugar en forma segura.