Sin dudarlo, las soluciones de seguridad son un gran aliado en la lucha contra el cibercrimen. A medida que la cantidad de malware móvil aumenta, las soluciones móviles juegan un papel cada vez más importante en la protección de nuestros smartphones y ya va quedando claro por qué son necesarias.

Mientras corre la voz sobre las amenazas que pueden tomar control de estos teléfonos inteligentes, muchos se apresuran a instalar aplicaciones de seguridad… o, al menos, aplicaciones que dicen serlo.

Como lobo con piel de oveja

Muchas aplicaciones falsas intentan engañar usuarios haciéndose pasar por soluciones de ESET y otras compañías de seguridad. El hecho de camuflarse como herramientas de protección brinda a los ciberdelincuentes ciertas ventajas, una de las cuales es escudarse bajo una figura de confianza, de modo que el usuario no dudará en otorgar a la aplicación permisos de administrador del terminal.

Este permiso es requerido por las aplicaciones genuinas de seguridad para instalar y desinstalar otras aplicaciones, gestionar contraseñas, restaurar el sistema a un estado de fábrica, forzar la aplicación de políticas de seguridad móvil y cambiar demás configuraciones relacionadas con la protección de los datos.

En manos de un atacante, este permiso es usualmente utilizado para bloquear la pantalla del equipo e impedir que el usuario desinstale la aplicación maliciosa, sirviendo para la creación de ransomware móvil. Para contrarrestar esto, las modificaciones de seguridad de Android 7.0 Nougat redujeron las atribuciones de este permiso; no obstante, solo el 0,7% de los dispositivos en el mundo utiliza hoy esa versión.

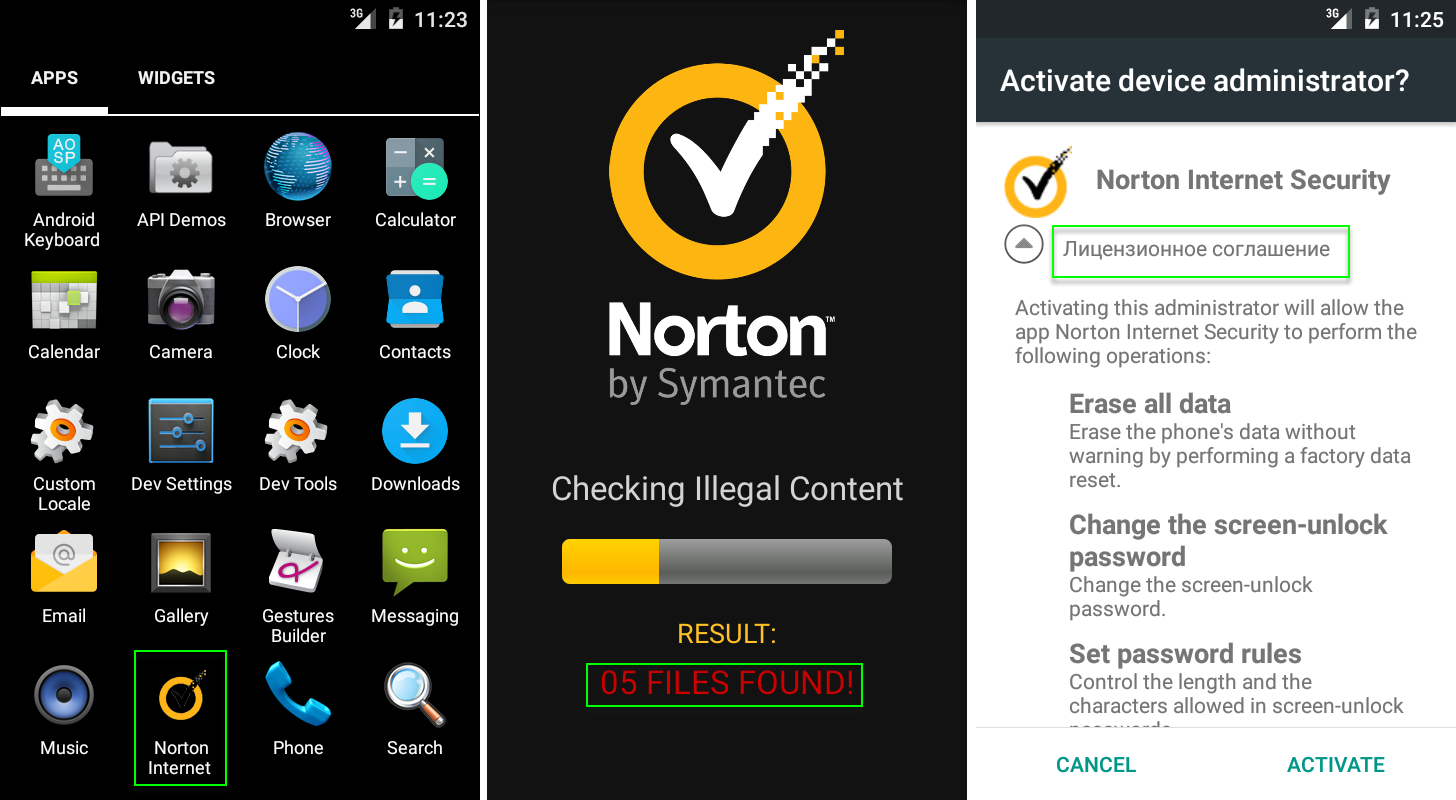

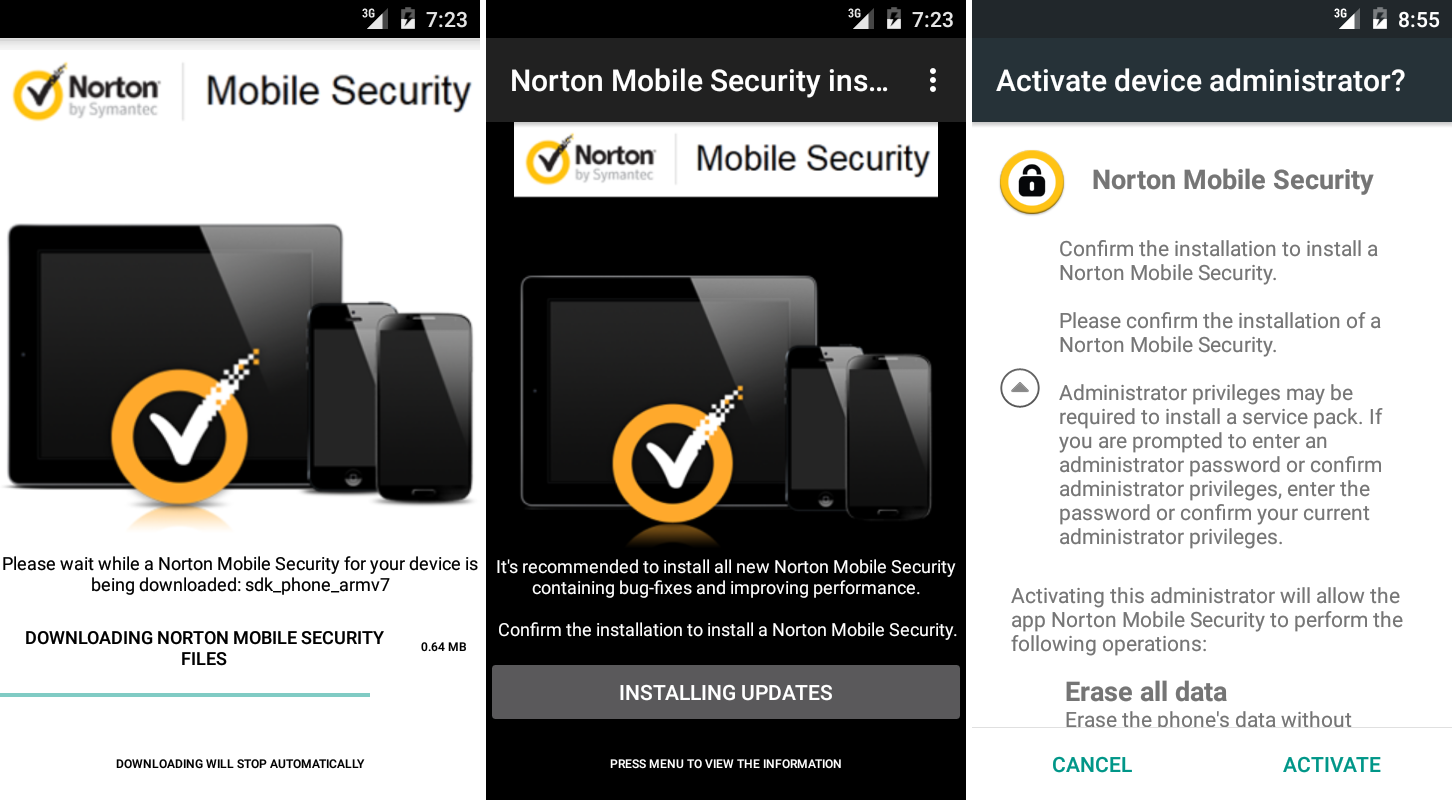

Un claro ejemplo de lo anterior es Android/Locker.B: una variante de ransomware que simula ser la versión móvil de una conocida solución de seguridad. Tras ser instalada, inicia una supuesta comprobación del equipo y luego peticiona permisos de administrador, donde podemos apreciar algunos indicios de la falsedad de la aplicación:

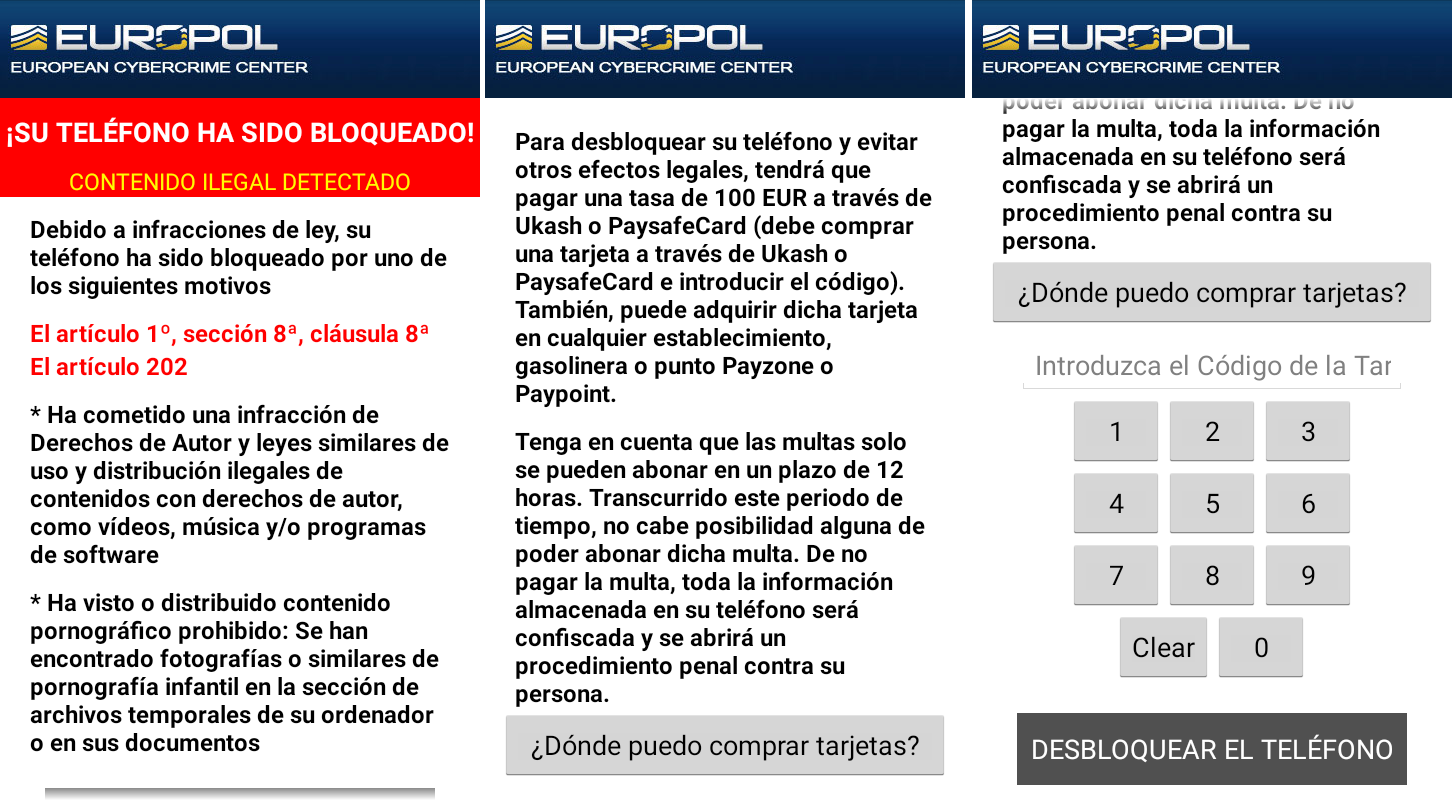

Al obtener el permiso, una alerta indicará al usuario que mientras se realizaba el escaneo de archivos se ha encontrado material ilícito en su equipo y que, por tanto, ha sido bloqueado por Europol hasta que se realice el pago de la multa pertinente.

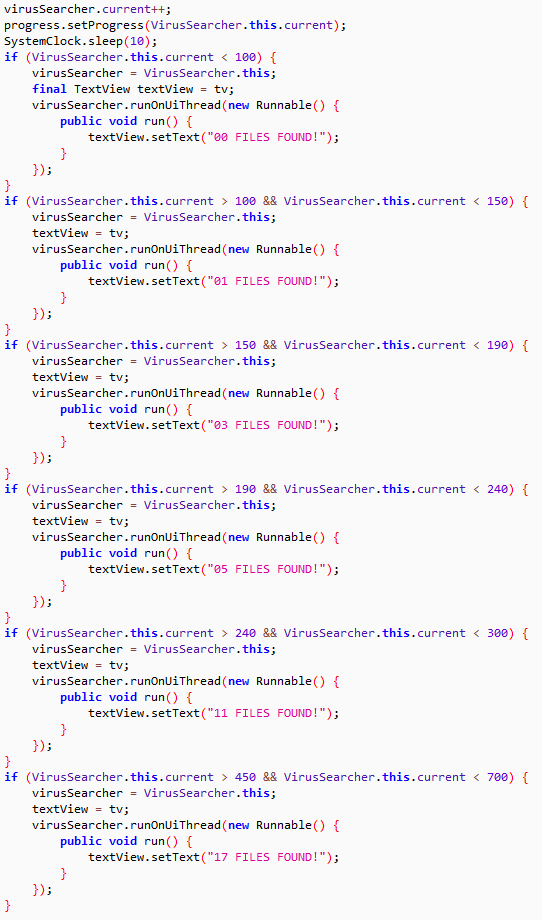

Claro que, como ocurre siempre que descompilamos este tipo de aplicaciones, damos con un sencillo algoritmo encargado de simular la detección de infecciones. Algunos falsos AV van un paso más allá y poseen un lista de falsas firmas de malware para resultar más creíbles.

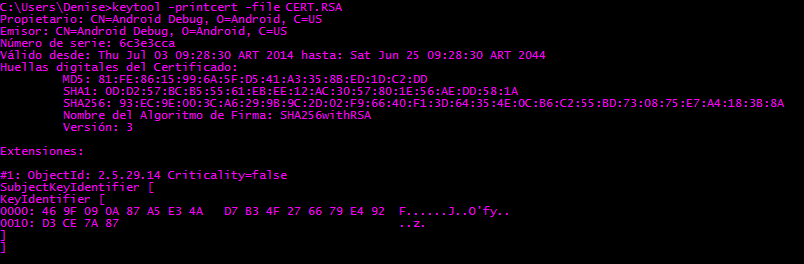

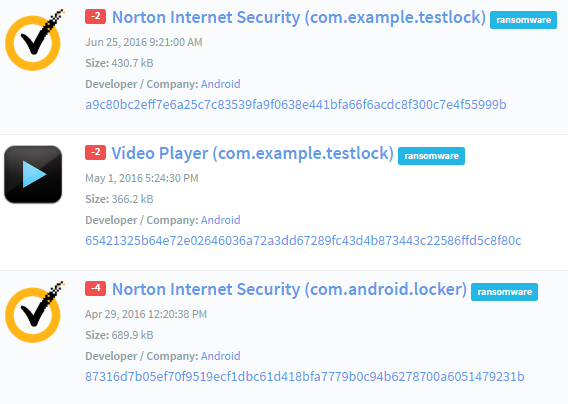

Algo que podemos preguntarnos es cuántas otras soluciones han sido creadas con este mismo certificado de desarrollador. Para ello vamos a obtener el hash del certificado mediante keytool.

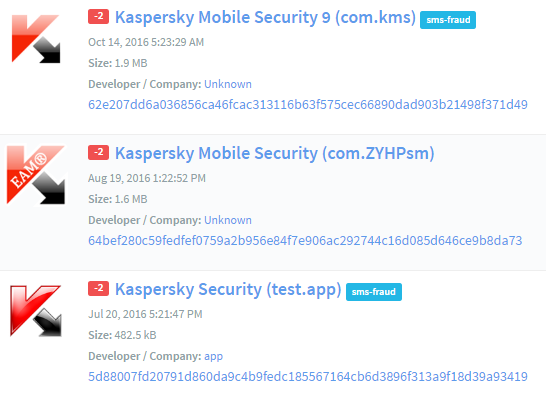

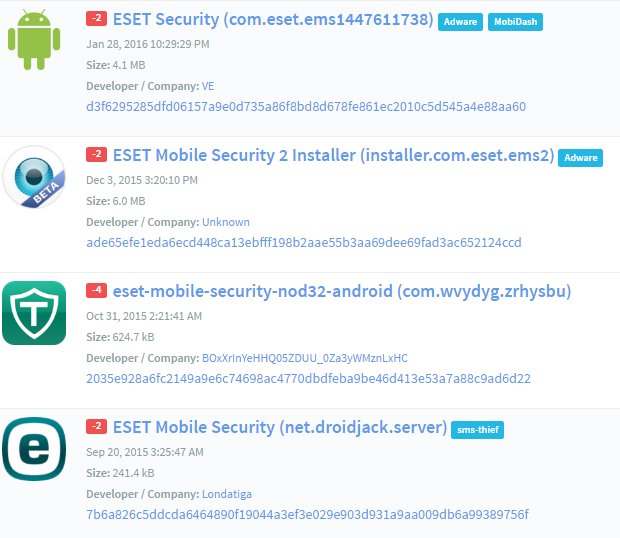

Una vez que obtenemos los datos del certificado, procedemos a buscar coincidencias en Koodous y nos damos con una larga lista de archivos APK, mayormente variantes de estos tres paquetes, todos detectados como malware.

Falsos AV tras credenciales bancarias

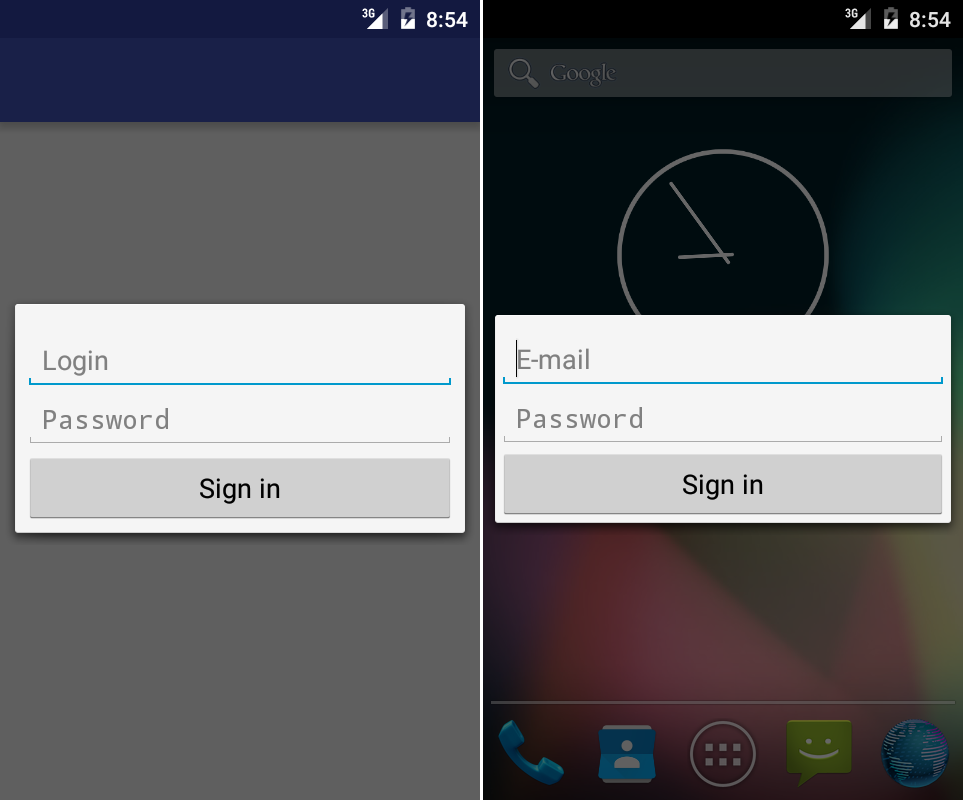

El ransomware no es el único tipo de malware que se aprovecha de la falsa fachada de una solución de seguridad. Android/Spy.Banker.DM es una variante de troyano bancario capaz de desplegar falsas pantallas de inicio de sesión y convertir a la víctima en parte de una botnet móvil.

Como es de esperarse, inicialmente muestra una interfaz que simula la instalación de una conocida solución y solicita permisos de administrador:

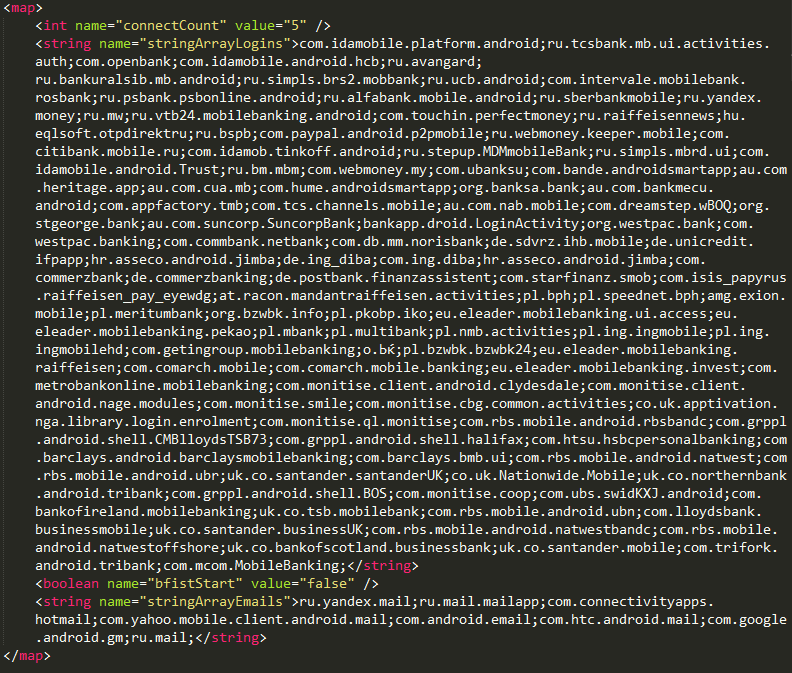

Secretamente, este troyano monitorea las aplicaciones que el usuario inicia en el equipo, esperando dar con alguna de las muchas que apps bancarias que son el objetivo de esta variante.

Cuando el usuario intenta ingresar a su cuenta bancaria o gestor de correos electrónicos, el código malicioso superpone una falsa ventana de ingreso de credenciales, utilizando una técnica de actividades superpuestas muy común en el mundo cibercriminal.

De más está decir que estos falsos antivirus suelen hacerse pasar por cualquier firma de seguridad reconocida.

Incluso pretenden ser nuestras propias soluciones de seguridad para dispositivos móviles.

¿Por qué los usuarios instalan estas aplicaciones?

En varias ocasiones hemos advertido a nuestros lectores de los peligros que pueden esconderse tras los mercados no oficiales de aplicaciones. No obstante, algunos usuarios continúan utilizándolos para aprovisionarse de nuevas apps.

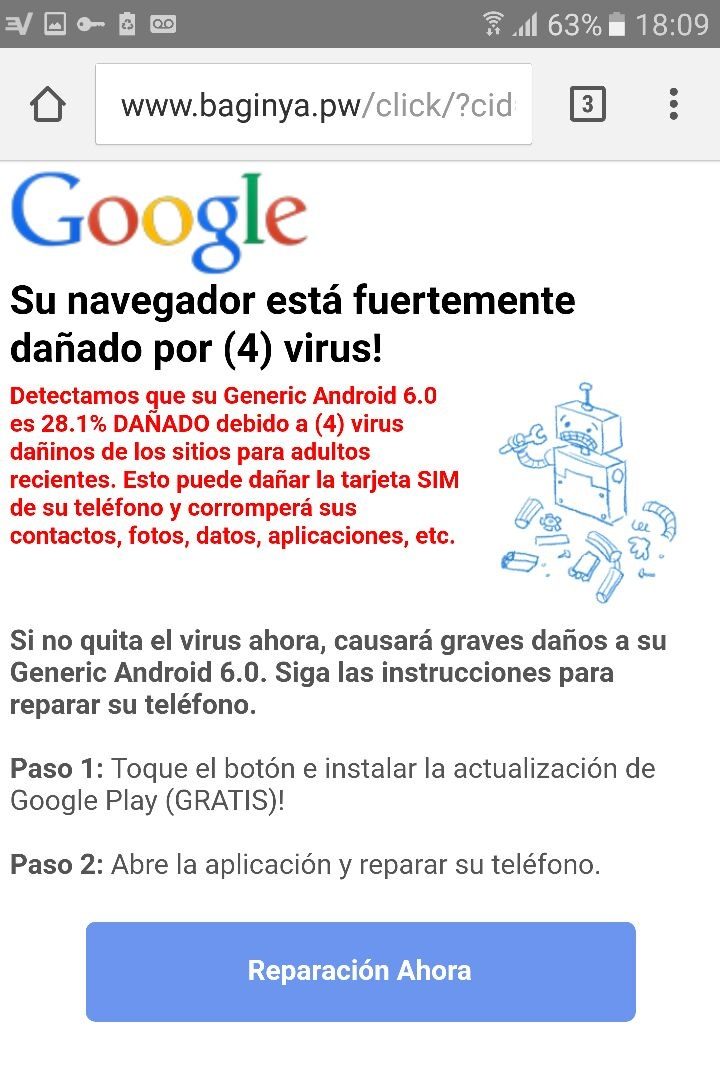

Otros son persuadidos a descargar este tipo de aplicaciones de dudoso accionar mediante estafas, como las que con vorágine se propagan a través de redes sociales. Estos fraudes suelen direccionar a los usuarios a falsas páginas que les advierten que se han encontrado infecciones en el terminal; luego, les incitan a descargar una solución de seguridad que promete acabar con los problemas.

Finalmente, algunos descargan estos códigos maliciosos al intentar encontrar en la Web soluciones de seguridad móviles crackeadas. Estos usuarios no encuentran incentivo suficiente para decidir invertir en seguridad; simultáneamente, no desean perder funcionalidad al utilizar la versión gratuita que muchas firmas ofrecen.

Cualquier persona con meros conocimientos informáticos debiese comprender los riesgos asociados a instalar aplicaciones ilegalmente modificadas, puesto que no existe garantía de qué cambios se han hecho en ella. Ignorando cuestiones morales y legales, muchos prefieren continuar con esta práctica que los deja expuestos a instalar malware en sus propios equipos.

Pero ahora ya sabes. Descarga siempre aplicaciones desde tiendas oficiales, no te dejes engañar por estafas móviles y utiliza versiones gratuitas de antivirus antes que una aplicación crackeada. De este modo evitarás caer en las trampas del cibercrimen que buscan agarrarte desprevenido.