En el día de hoy, Virus Bulletin publicó el paper que presentamos en Denver este año titulado "Modern Attacks on Russian Financial Institutions" (Ataques modernos a instituciones financieras rusas). En el paper, analizamos los diferentes actores maliciosos que dirigen sus ataques a instituciones financieras de esta región e investigamos cuáles son los sistemas objetivo.

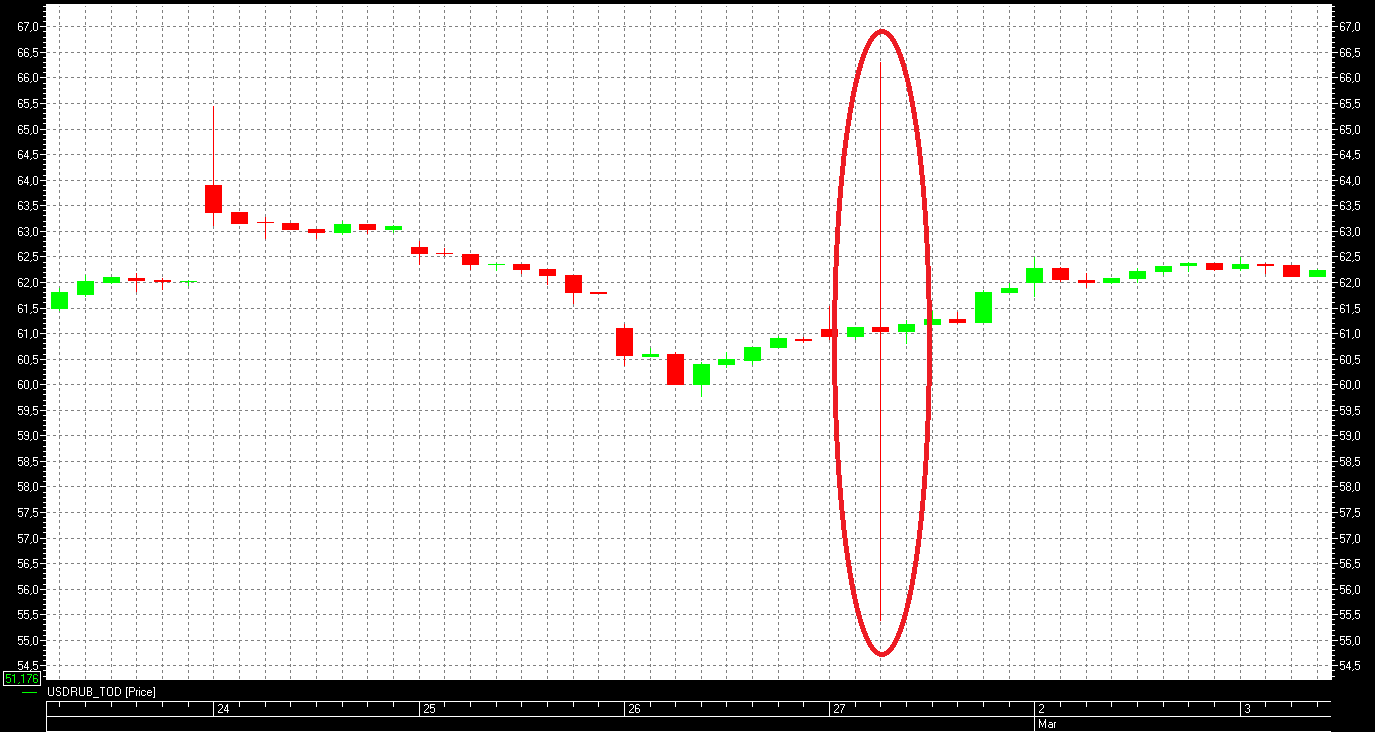

En los últimos años, los ataques a instituciones financieras rusas han aumentado sustancialmente. Un aspecto clave de esta tendencia es la mayor especialización de quienes dirigen las amenazas. Esto se ve claramente en algunos de los ataques destacados en nuestro artículo, como el que afectó la tasa cambiaria del rublo. En este caso documentado por el grupo Group-IB, los estafadores lograron controlar una casa de cambio, que luego utilizaron para emitir órdenes de compra y venta de rublos rusos. Esto ocasionó una volatilidad anormal en la tasa de cambio USD/RUB de ese día, como se muestra en la siguiente imagen:

En el paper, identificamos diferentes grupos que fuimos rastreando durante los últimos años y que tienen la capacidad de desplegar ataques sofisticados contra instituciones financieras rusas, como Buhtrap y Corkow. También tratamos de destacar algunas de las similitudes que encontramos entre estos grupos, especialmente la manera en que infectan inicialmente a la empresa objetivo, y la larga planificación y persistencia en las redes de las víctimas, lo que es necesario para que estos sofisticados ataques tengan éxito.

La mayoría de estos grupos usan ataques de phishing dirigido para intentar infectar las organizaciones de su interés. Como se ilustra en la siguiente imagen, abrir el archivo adjunto de phishing dirigido en un sistema vulnerable conduce a la infección del sistema. Además, se descargan e instalan herramientas adicionales (como herramientas de administración remota) en la máquina de la víctima para que el atacante pueda controlarla por completo. Una vez dentro de la red, los delincuentes suelen tratar de moverse lateralmente, buscando sistemas de alto valor.

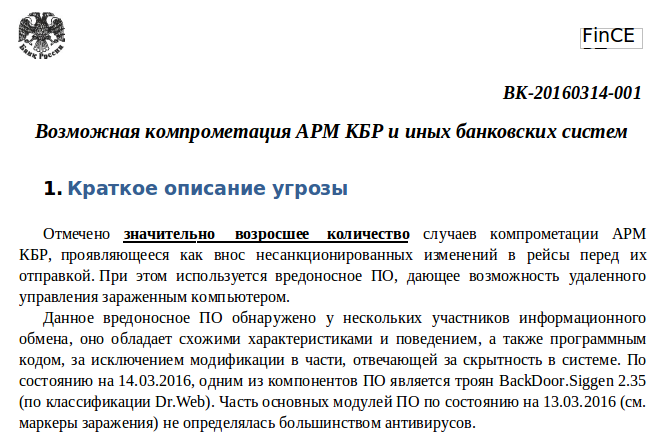

Para que este mensaje engañoso parezca legítimo, los atacantes suelen crear un documento señuelo. Encontramos varios tipos, como el que se ve en la imagen de abajo, que se hace pasar por un correo de FinCERT, organización creada por el gobierno ruso para proporcionar ayuda y orientación a sus instituciones financieras.

Elegimos esta captura de pantalla por una buena razón. El título del documento menciona un sistema, АРМ КБР, que provocó algunos malentendidos últimamente. Esto comenzó cuando el Banco Central de Rusia publicó un informe anual sobre la estabilidad dentro de las instituciones financieras. En la página 37, escribieron sobre riesgos cibernéticos y declararon que durante 2016 hubo intentos de atacar el sistema АРМ КБР. Durante estos intentos, los atacantes trataron de robar 2,87 mil millones de rublos (alrededor de 45 millones de dólares). En este documento, también afirman que lograron impedir el robo de 1,67 mil millones de rublos (alrededor de 26 millones de dólares) de esa cantidad total inicial.

Como muchos de ustedes no saben lo que es АРМ КБР, a continuación incluimos una cita de nuestro paper publicado en VB2016:

Los bancos rusos utilizan un sistema especial para transferir fondos entre sí. Cada banco combina todos los pagos realizados a otros bancos rusos durante un período de tiempo dado y crea un lote de liquidaciones (банковский рейс). Cuando el lote está listo para ser enviado, el banco firma y cifra los datos utilizando un software especial denominado Estación de Trabajo Automatizada del Cliente del Banco Central (AWS CBC, del inglés) y lo envía al Banco Central de Rusia. El banco suele enviar un lote como este cinco veces al día. El software AWS CBC está disponible gratuitamente en el sitio web oficial del Banco Central.

Cuando los atacantes infectan con éxito una máquina que tiene este software instalado, pueden alterar los datos del lote de liquidación antes de que sean firmados y cifrados. Por ejemplo, los atacantes pueden modificar la cuenta de destino para que la transferencia se realice en cuentas bancarias controladas por los atacantes en lugar de su destino original. Los atacantes también tienen la posibilidad de simplemente agregar nuevas entradas al lote de liquidación. Esto es posible porque el software AWS CBC no comprueba la integridad ni la validez de los datos. Es responsabilidad de los bancos garantizar que estos datos no puedan ser abiertos y modificados por usuarios no autorizados.

La confusión surgió porque algunas publicaciones afirmaron que el Banco Central de Rusia había sido víctima de este robo. Sin embargo, durante este tipo de ataque, el dinero se roba de los bancos utilizando el software AWS CBC, no del Banco Central.

Los ataques a AWS CBC son solo uno de los tipos de ataques que explicamos en nuestro paper. También analizamos los ataques a cajeros automáticos, a sistemas de procesamiento de tarjetas, a terminales SWIFT y a terminales comerciales. Como ejemplo, en un sofisticado ataque contra cajeros automáticos perpetrado por el grupo Carbanak, los criminales se quedaron esperando al lado de un cajero automático hasta que comenzó a arrojar efectivo sin ninguna intervención física. Esto fue posible porque un cómplice se estaba comunicando con los cajeros automáticos infectados.

Para concluir nuestra investigación, también tratamos de prever si es probable que este tipo de ataques contra instituciones financieras se propague al resto del mundo. No tardamos mucho en saber la respuesta. Los ataques contra Bangladesh Bank, el banco central de Bangladesh, llegaron a los titulares en los últimos meses cuando los criminales intentaron robar alrededor de 950 millones de dólares a través de la red SWIFT. En los meses subsiguientes, se conocieron casos de otros ataques similares a bancos en otras regiones del mundo.

También hubo otros sistemas que fueron atacados por criminales fuera de Rusia y en los países vecinos. En julio de este año, se anunció que un grupo de personas visitó cajeros automáticos en Taiwán y logró robar dinero de ellos sin ninguna interacción física. Aunque no sabemos quién está detrás de este ataque, sin duda nos deja con una sensación de déjà vu.

Para conocer más detalles, consulta nuestro artículo en Virus Bulletin. También puedes ver la grabación de la presentación aquí.