El grupo de amenazas persistentes avanzadas (APT) financieras conocido como Carbanak llegó a los titulares cuando se descubrieron sus operaciones, por las que aparentemente robó varios cientos de millones de dólares de instituciones financieras. Los informes de Group-IB y Fox-IT dieron la noticia en diciembre de 2014, seguidos de un informe de Kaspersky en febrero de 2015.

Sin embargo, además de la gran cantidad de dinero robado, esta historia también es interesante desde un punto de vista técnico. El trabajo del grupo Carbanak no se basa en infectar numerosos equipos a ciegas para tratar de sacar la mayor cantidad de beneficios, como lo hacen otros grupos, sino que actúa como un grupo APT experimentado, restringiendo sus objetivos de ataque a equipos muy específicos.

Solo infectan equipos seleccionados de alto valor y, tras infiltrarse en las redes corporativas, se van moviendo lateralmente hacia otros hosts, desde donde pueden extraer dinero. Hace unos días, CSIS publicó detalles sobre unas nuevas muestras del malware empleado por Carbanak, encontradas in the wild.

En este artículo del blog describiremos las últimas novedades del grupo Carbanak.

Ataque a un hotel casino

Hacia fines de agosto, detectamos un intento de infectar la red de un hotel casino en los Estados Unidos. El posible vector de infección empleado en este ataque era un correo electrónico malicioso de phishing dirigido que contenía un exploit RTF o un archivo .SCR. El objetivo de los atacantes era comprometer los servidores de los puntos de venta (PoS) que se utilizan para procesar pagos.

El backdoor principal utilizado por los atacantes era el diminuto programa de interpretación de comandos conocido como meterpreter, de código abierto. Sin embargo, en este caso, el código fuente se había modificado: se añadió a su funcionalidad la inyección del proceso svchost.exe.

El backdoor meterpreter colocaba dos familias diferentes de malware:

- Win32/Spy.Sekur: un conocido malware utilizado por la banda Carbanak

- Win32/Wemosis: un backdoor para los PoS denominado "RAM Scraper"

Como nuestros colegas de TrendMicro ya explicaron en su blog, el malware de Carbanak es capaz de atacar sistemas de PoS Epicor/NSB, mientras que Win32/Wemosis es un RAM Scraper para PoS de objetivos generales, que ataca a cualquier PoS que almacene en memoria datos de tarjetas de pago. El backdoor Wemosis está escrito en Delphi y le permite al atacante controlar en forma remota los equipos infectados.

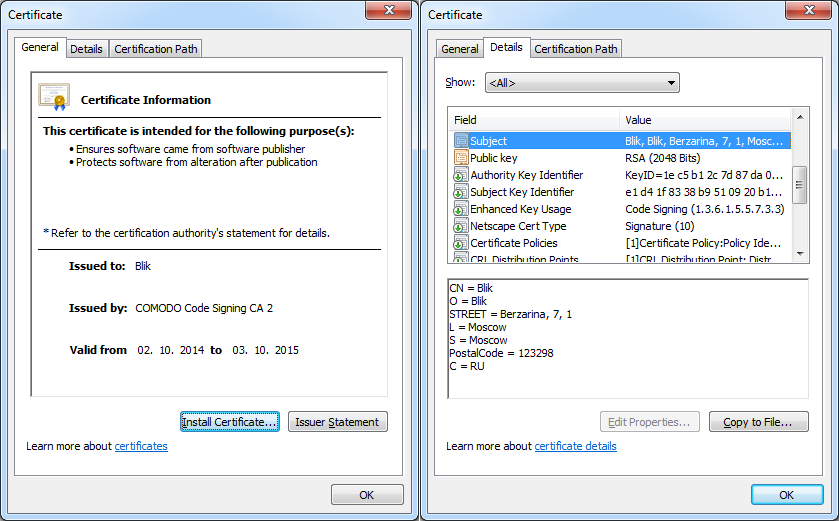

Ambos archivos ejecutables estaban firmados digitalmente con el mismo certificado:

Detalles del certificado:

Nombre de la empresa: Blik

Validez: desde el 2 de octubre de 2014 hasta el 3 de octubre de 2015

Huella digital: 0d0971b6735265b28f39c1f015518768e375e2a3

Número de serie: 00d95d2caa093bf43a029f7e2916eae7fb

Asunto: CN = Blik

O = Blik

DIRECCIÓN= Berzarina, 7, 1

L = Moscow

S = Moscow

Código Postal= 123298

C = RU

Este certificado también se utilizó para la firma digital de una familia de malware de terceros, utilizada por el mismo grupo: Win32/Spy.Agent.ORM.

Win32/Spy.Agent.ORM: información general

Win32/Spy.Agent.ORM (también conocido como Win32/Toshliph) es un troyano empleado como uno de los primeros payloads en la etapa temprana de ataques de la banda Carbanak. El archivo binario de la versión de prueba estaba firmado con el certificado Blik y, además, el código de Spy.Agent.ORM comparte algunas similitudes con el del malware de Carbanak "tradicional".

Gracias a las publicaciones en dos blogs de la industria, la familia de malware Win32/Spy.Agent.ORM ya es conocida. En julio de 2015, la empresa de seguridad Cyphort informó sobre los ataques a un portal de noticias y a un sitio de operaciones bancarias: rbc.ua y unicredit.ua, respectivamente. Resultó ser que los sitios afectados servían el troyano Win32/Spy.Agent.ORM.

Después de que Blue Coat informó sobre un intento de envío de correos electrónicos de phishing dirigidos a empleados del Banco Central de Armenia, se detectó que el payload era el mismo.

Este malware apareció en nuestros radares hacia fines de junio de 2015, y a partir de entonces comenzamos a rastrearlo.

Observamos intentos de atacar varias empresas rusas y ucranianas mediante correos electrónicos dirigidos de phishing que contenían archivos adjuntos maliciosos con archivos .SCR o exploits RTF.

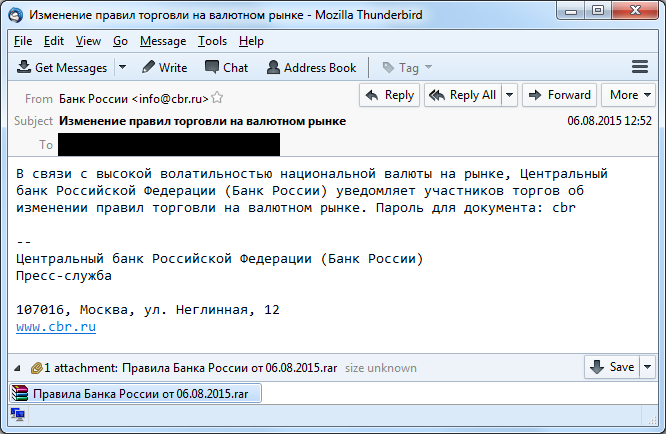

Éste es un ejemplo de un correo electrónico dirigido de phishing enviado a una de las casas de cambio de divisas más importantes de la región:

Traducción aproximada del ruso:

Debido a la elevada inestabilidad del tipo de cambio, el banco de Rusia envía las reglas para el mercado cambiario. La contraseña para abrir el documento adjunto es: cbr

El siguiente es otro ejemplo de un intento de ataque por correo electrónico dirigido de phishing. Se envió un correo electrónico con este texto al servicio de pagos electrónicos más importante de Rusia:

Постановлением Роскомнадзора от 04.08.2015г. Вам необходимо заблокировать материалы попадающие под Федеральный закон от 27.07.2006N 152-ФЗ (ред. от 21.07.2014) "О персональных данных". Переченьматериаловвдокументе.

Парольroscomnadzor

Traducción aproximada del ruso:

De acuerdo con las disposiciones de Roscomnadzor, deberá bloquear los materiales que encontrará en el archivo adjunto. La contraseña es roscomnadzor

Encontramos archivos .SCR similares con los siguientes nombres de archivo:

- АО «АЛЬФА-БАНК» ДОГОВОР.scr (contrato del banco Alfabank)

- Перечень материалов для блокировки от 04.08.2015г.scr (lista para bloquear)

- Postanovlene_ob_ustranenii_18.08.2015.pdf %UN MONTÓN DE ESPACIOS% ..scr

- ПравилаБанкаРоссииот 06.08.2015.pdf %UN MONTÓN DE ESPACIOS% .scr (reglamento del Banco de Rusia)

En todos estos archivos adjuntos había un archivo comprimido protegido por contraseña que contenía un archivo .SCR. Los archivos tenían el ícono de Adobe Acrobat Reader o de MS Word.

En otros casos, los atacantes usaban archivos RTF con diferentes exploits, incluyendo el exploit para una de las últimas vulnerabilidades de Microsoft Office, con número CVE-2015-1770, que Microsoft corrigió en junio de 2015 con el parche MS15-059.

Observamos archivos RTF utilizados en ataques, con los siguientes nombres:

- prikaz-451.doc

- AVISO DE PAGO RECHAZADO.doc

- COMPROBANTE DE AVISO DE PAGO.doc

- HDHS739_230715_010711_A17C7148_INTERNO.doc

- ԲանկերիևբանկայինգործունեությանմասինՀՀօրենք 27.07.2015.doc (En armenio: Ley de bancos y operaciones bancarias 27.07.2015)

- DETALLES DE PAGO.doc

- АО «АЛЬФА-БАНК» ДОГОВОР.doc (En ruso: Contrato del banco Alpha)

- INFORMES DE AML_20082015_FORMULARIO DE SOLICITUD-USD-MR VYDIAR.doc

- Contra el lavado de dinero y casos sospechosos.doc

- FormularioXdeXsolicitudXdeXUSDXpagoXduplicado.doc

- Unidad ALM y casos sospechosos.doc

- Rectificación de investigación ( referencia TF1518869100.doc

- Información 2.doc

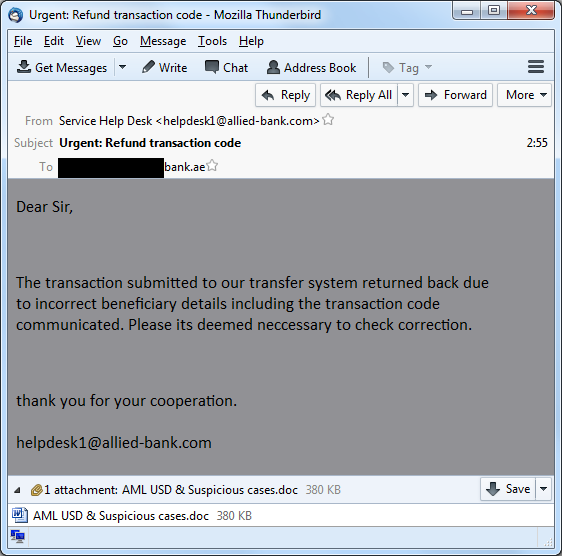

El siguiente es un ejemplo de un mensaje dirigido de phishing enviado a un banco de los Emiratos Árabes Unidos:

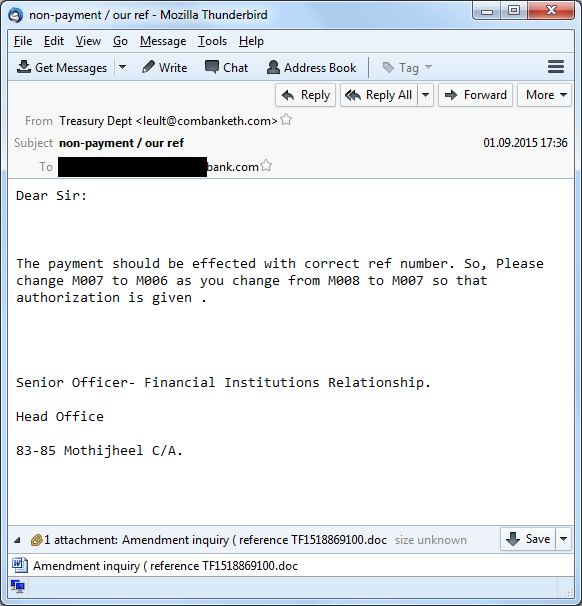

El siguiente es un ejemplo de un mensaje dirigido de phishing enviado a un banco alemán:

Win32/Spy.Agent.ORM: detalles técnicos

Win32/Spy.Agent.ORM es un pequeño backdoor simple que les proporciona a los atacantes la capacidad de validar a una víctima. Cuando se ejecuta, este troyano se conecta con su servidor de C&C y recibe comandos para tomar capturas de pantalla, enumerar los procesos activos y obtener información sobre el sistema y el ID de campaña.

Basándose en esa información, el operador del malware decide si el equipo infectado le es útil, es decir, si es el objetivo de ataque correcto o si se infectó por accidente.

Esta es una lista de los comandos que puede recibir del servidor de C&C:

| Comando | Propósito |

| 0x02 | Recopila información sobre el equipo: Nombre del equipo, Nombre de usuario, Versión de Windows, Bits (32/64), ID de campaña |

| 0x03 | Recopila la lista de procesos activos |

| 0x04 | Descarga archivo binario a %TEMP% y lo ejecuta |

| 0x05 | Se actualiza |

| 0x06 | Se elimina |

| 0x07 | Toma una captura de pantalla |

| 0x08 | Carga el archivo binario en la memoria, sin colocarlo en el disco |

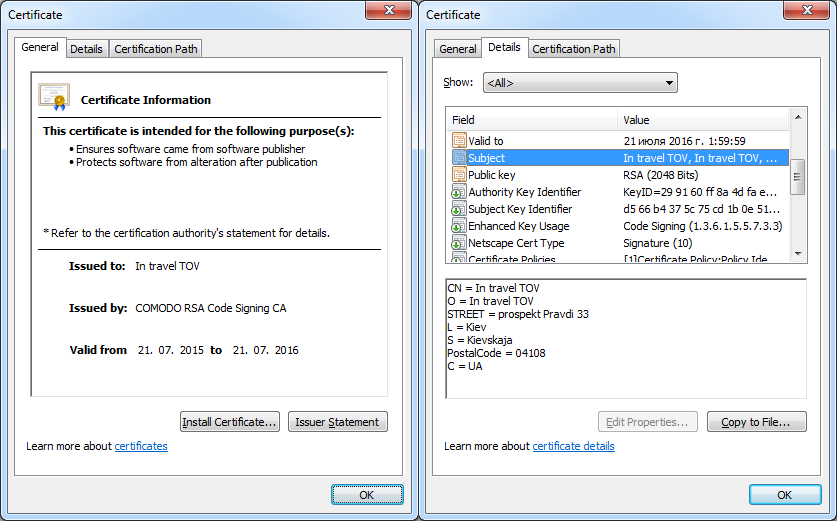

La última muestra encontrada in the wild de esta familia de malware también está firmada digitalmente con un certificado diferente:

Detalles del certificado:

Nombre de la empresa: In travel TOV

Validez: desde el 21 de julio de 2015 hasta el 21 de julio de 2016

Huella digital: 7809fbd8d24949124283b9ff14d12da497d9c724

Número de serie: 00dfd915e32c5f3181a0cdf0aff50f8052

Asunto: CN = In travel TOV

O = In travel TOV

DIRECCIÓN = prospektPravdi 33

L = Kiev

S = Kievskaja

Código Postal= 04108

C = UA

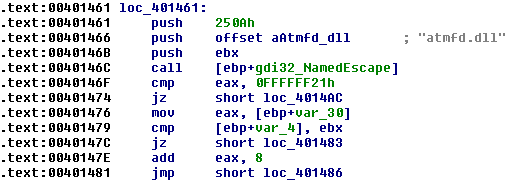

Además, la última muestra es capaz de usar un exploit para conseguir privilegios del sistema y se instala a sí misma como si fuera un servicio del sistema. El troyano intenta aprovecharse de la vulnerabilidad CVE-2015-2426 del módulo de gestión OpenType (ATMFD.dll), que Microsoft corrigió con su revisión MS15-078. El exploit para esta vulnerabilidad se filtró durante el ataque a Hacking Team.

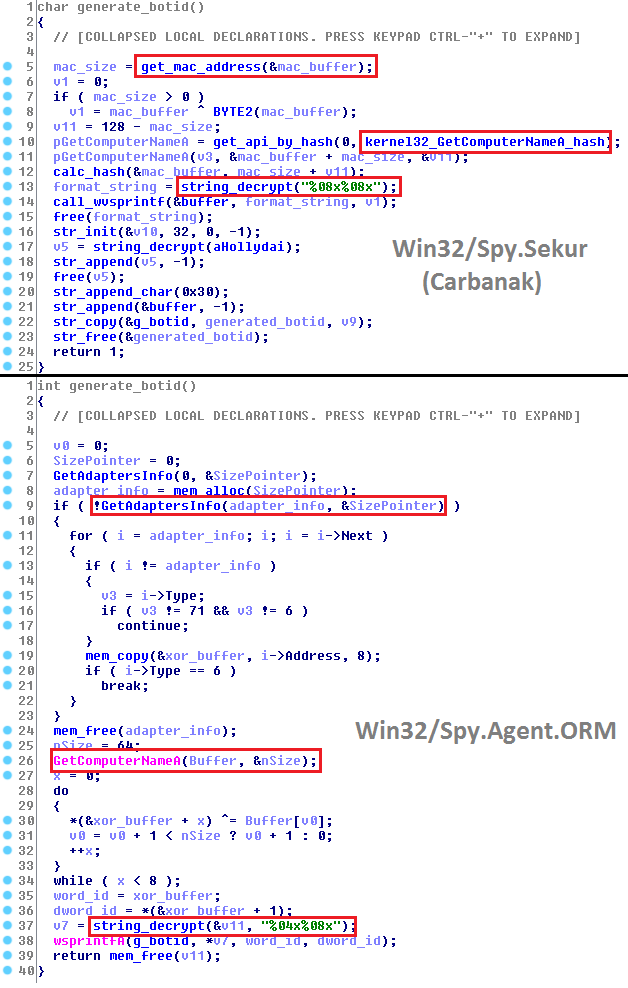

El certificado digital utilizado para Blik no es el único vínculo entre Win32/Spy.Agent.ORM y Win32/Spy.Sekur (malware de Carbanak). Ambos comparten similitudes en el código, como se puede ver en la función que genera el valor BOTID, por ejemplo:

El valor BOTID es un valor único generado según los parámetros de hardware del equipo infectado y los atacantes lo usan para identificar el equipo. En ambos casos, la generación de este valor se basa en la dirección MAC y en el nombre del equipo, y se le da formato al valor resultante mediante el uso de la función wsprintf.

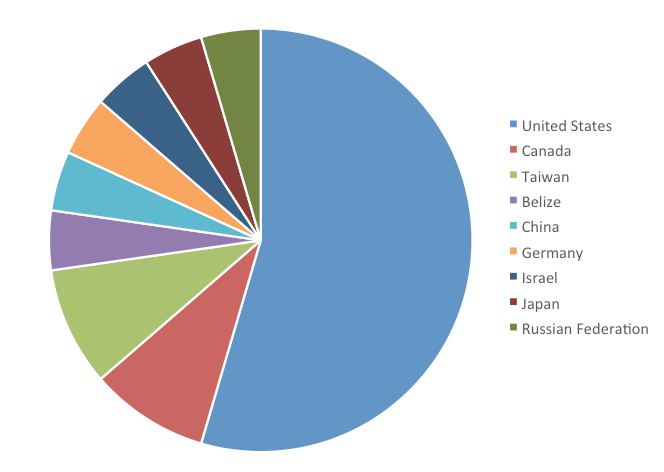

Estadísticas del sinkhole

Nuestro sinkhole de algunos dominios C&C usados por Win32/Wemosis encontró casos en los siguientes países:

Como los ataques son muy específicos, el número total de víctimas es bajo en números absolutos. Las víctimas en los Estados Unidos se encuentran en varios estados, incluyendo Nevada (Las Vegas), California y Nueva York, e incluyen casinos y hoteles.

Como los ataques son muy específicos, el número total de víctimas es bajo en números absolutos. Las víctimas en los Estados Unidos se encuentran en varios estados, incluyendo Nevada (Las Vegas), California y Nueva York, e incluyen casinos y hoteles.

Conclusiones

Incluso tras haber robado cientos de millones de dólares, el infame grupo de ataques APT Carbanak no descansa. Por el contrario, está sumamente activo y sigue atacando objetivos específicos pertenecientes a la industria financiera, incluyendo bancos, casas de cambio de divisas, o incluso un hotel casino estadounidense.

Recientemente, hemos detectado que el grupo Carbanak utilizó malware en los siguientes países:

- Estados Unidos

- Alemania

- Emiratos Árabes Unidos

- Otros

Como se describió en este artículo del blog, el grupo de delincuentes no emplea una sola familia de malware para llevar a cabo sus operaciones: usa varias. Aunque el código fuente de las diferentes familias (Carbanak: Win32/Spy.Sekur, Win32/Spy.Agent.ORM y Win32/Wemosis) es distinto, presentan características similares, entre las que se incluye el uso de los los mismos certificados digitales.

Lo que es más, los atacantes están actualizando su arsenal con nuevos exploits, por ejemplo, para la vulnerabilidad para la ejecución remota de código de Microsoft Office, CVE-2015-1770, o el exploit 0-day que se filtró en el ataque al Hacking Team, CVE-2015-2426.

En la actualidad, seguimos monitoreando las amenazas del grupo Carbanak. Ante cualquier duda o para enviar muestras relacionadas con este tema, escríbenos a: threatintel@eset.com.

Indicadores de sistemas comprometidos

Trojan.Win32/Spy.Sekur (malware de Carbanak) SHA-1:

A048C093C5DA06AF148CA75299960F618F878B3A

3552338D471B7A406D8F7E264E93B848075235C0

3A9A23C01393A4046A5F38FDBAC371D5D4A282F1

8D5F2BF805A9047D58309788A3C9E8DE395469A8

BCF9E4DCE910E94739728158C98578A8D145BE56

8330BC5A3DCC52A22E50187080A60D6DBF23E7E6

E838004A216E58C44553A168760100B497E514E8

CF1F97879A6EB26FEDC7207D6679DFA221DD2D45

7267791340204020727923CC7C8D65AFC18F6F5B

F8CBF647A64028CAE835A750EF3F8D1AA216E46C

33870482BA7DE041587D4B809574B458C0673E94

3927835C620058EFCADF76642489FC13AACE305B

D678BD90257CF859C055A82B4A082F9182EB3437

0B8605D0293D04BBF610103039768CBE62E2FAAE

7A9BE31078BC9B5FECE94BC1A9F45B7DBF0FCE12

Exploits RTF SHA-1:

D71E310ADF183F02E36B06D166F8E3AD54FDBCC9

5B6ABA51215A9662987F59AEF6CAE0A9E3A720B8

1AD84A244B7D4FBB4D89D023B21715B346027E49

E8514BF4C4E1F35FB1737C2F28A4A4CED07AA649

68EA12CDCCEE01D50C23EBC29CAA96BF40925DC6

AC95F01487B4F179A1F10684B1E0A5656940A005

B4A94A214FC664B8D184154431E1C5A73CA0AE63

Trojan.Win32/Spy.Sekur Servidores de C&C:

weekend-service.com:80

seven-sky.org:80

comixed.org:80

91.207.60.68:80

89.144.14.65:80

87.98.217.9:443

82.163.78.188:443

50.62.171.62:700

31.3.155.123:443

216.170.116.120:80

216.170.116.120:700

216.170.116.120:443

194.146.180.58:80

193.203.48.41:700

185.29.9.28:443

178.209.50.245:443

162.221.183.11:80

162.221.183.11:443

162.221.183.109:443

141.255.167.28:443

104.232.32.62:443

104.232.32.61:443

Trojan.Win32/Spy.Agent.ORM SHA-1:

2DD485729E0402FD652CF613E172EA834B5C9077

5E8B566095FD6A98949EF5C479CE290F520DD9E2

8C2C08111F76C84C7573CF07C3D319A43180E734

36093A6004A9502079B054041BADC43C69A0BDEB

6F452C76F7AC00FE1463314F5AA0A80EC4F7360C

850E9A10E6D20D33C8D2C765E22771E8919FC3EE

A09F520DDED0D5292A5FA48E80DE02F9AF718D06

3707029DC5CBBE17FD4DE34134847F92E7324C45

905D0842CC246A772C595B8CF4A4E9E517683EB7

237784574AFB8868213C900C18A114D3FA528B95

6090853934833D0814F9239E6746161491CCCB44

3672C9F4E7F647F2AF9AE6D5EA8D9C7FF16FAF40

EC5DADAACAE763D0E55CE6A78C9A5F57B01A5135

4E8EE08FF4F8DC06AFF8DE2E476AFAFBA58BDC11

A734193F550DDA5C1FFD9FEC3A0186A0A793449C

EFC0555418A6ED641047D29178D0DA3AEFA7ADEB

B79E6A21D8C2813EC2279727746BDB685180751A

4DB58E7D0FCA8D6748E17087EB34E562B78E1FDE

567749B4F2330F02DD181C6C0840191CEE2186D9

3ACEA9477B219FC6B8C0A734E67339AE2EB2AA5B

2896814E5F8860E620AC633AF53A55D9AA21F8C0

84CC02B3C10306BFCECE8BF274B57475B056C6D6

207FF65543DAC6D1D9F86DFFD891C507AD24018B

D627DD4E3850CBD571AFC4799A331054C7080B0D

DCC932B878B374D47540D43A2DEE97F37D68267F

983D33F547588A59B53D7F794768B264454446D5

19E7C7A78C5D58945B615D98FF0990389485933F

DED83A1E3B6630D69077976CC01321FBC946DCE2

170142C042BF32FF86AF680EAD86CD1AF075B0CB

A77336620DF96642691C1E5B6C91511BFA76A5BE

3CEF1CA36A78CBA308FB29A46B20E5CA22D03289

DD01331ABFF03525506CDCBAC4D76CB4EFD602A4

Exploits RTF SHA-1:

1F9462AA39645376C74566D55866F7921BD848F7

81E43D653ACD2B55C8D3107E5B50007870D84D76

AC68AD2E5F5802A6AB9E7E1C1EC7FAB3C6BDBAA4

F869C7EA683337A2249908C21B9D3283CC2DD780

7162BB61CD36ED8B7EE98CBD0BFFEC33D34DD3E7

5943ABCF662DC9634B714B1358164B65E5651D15

A40BDF005B4B469D2C7BED1766C9DA9823E1CFB7

833A8D88BE11807BAE966D56B28AF7B3CC34DBCD

AF7564EE7959142C3B0D9EB8129605C2AE582CB7

DCC932B878B374D47540D43A2DEE97F37D68267F

6FF3AE5BA4E9A312602CBD44A398A02AB0437378

32AA4911BC6AB8098E496CD88790FF7147EC6AC3

Trojan.Win32/Spy.Agent.ORM - Servidores de C&C:

192.52.166.66

84.200.4.226

78.128.92.117

176.31.157.62

clients4-google.com (192.169.82.86)

adobe-dns-3-adobe.com (78.128.92.112)

img.in-travelusa.com (192.169.82.86)

Pequeño meterpreter SHA-1:

28D514FE46D8B5720FE27C40C3889F3B45967CC7

0B0884992F28A3C1439DBA60007076B22831CE51

Win32/Wemosis (RAM Scraper para PoS) SHA-1:

5E31DB305A97736C0F419A3F2F8F093FF6A1F56F

Win32/Wemosis - Servidor de C&C:

198.100.119.14