Esta semana, las soluciones de ESET comenzaron a detectar a Win32/Filecoder.Locky, un nuevo ransomware que se propaga a través de adjuntos con macros maliciosas. El Laboratorio de Investigación de ESET Latinoamérica ya detectó algunos casos en la región, que dado el corto tiempo de vida de esta amenaza, hablan de su impacto.

Los países en los que se reportó la presencia de Locky son México, Perú, Colombia, Chile, Argentina y Guatemala. Además, según Kevin Beaumont, investigador que lo analizó inicialmente, el correo electrónico que lo propaga está traducido a varios idiomas, ampliando su alcance y demostrando el trabajo de preparación que tiene detrás. Así, identificó su presencia en Los Países Bajos, Alemania, Arabia Saudita, Croacia, Pakistán, Polonia, Rusia y los Estados Unidos.

Y ¿por qué digo que es un nuevo ransomware "ya presente" en Latinoamérica? Porque anteriormente, primero aparecían amenazas en inglés que luego se traducían y localizaban en distintos países, como fue el caso de TorrentLocker cuando apareció en español. Pero Locky se propaga en diversos idiomas desde el principio, y ahí está la diferencia.

Cómo funciona Locky

Todo comienza cuando un usuario recibe un correo electrónico que contiene un archivo adjunto de Microsoft Word (.DOC). Este correo contiene un troyano, detectado por ESET como VBA/TrojanDownloader.Agent.ASL y otras variantes de la misma firma.

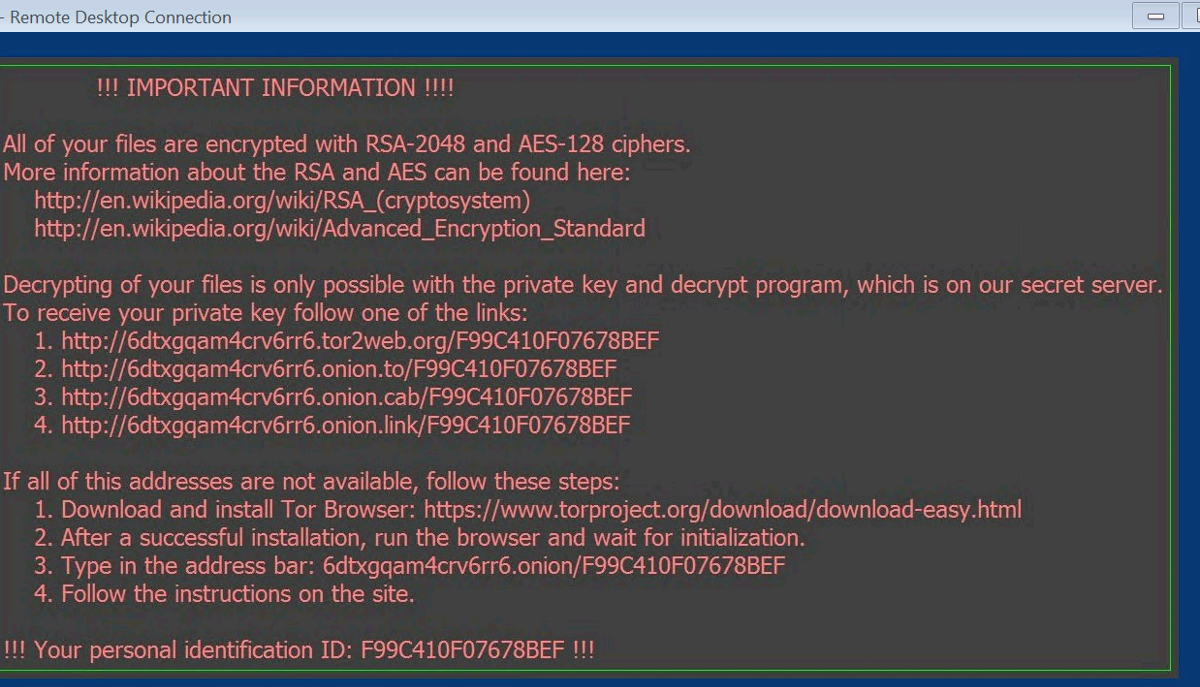

Una vez abierto, sugiere al usuario habilitar las macros para poder visualizar el archivo, que dice ser una factura y un pago de remisión. Si acepta, el troyano descarga el payload, es decir, el ransomware Locky. Como parte final de la infección, este cifra todo el contenido y se borra a sí mismo del sistema, dejando las intrucciones o pasos a seguir para recuperar los archivos infectados:

Las extensiones que puede cifrar son más de 100, es decir, prácticamente todo lo que un equipo pueda tener almacenado: imágenes .JPG, .PNG o .GIF, bases de datos como .DB, .ODB, .MDB, .SQLITEDB o .DBF , videos como .MP4, .MOV o .FLV, proyectos de programación como .JS, .VBS o .JAVA, comprimidos como .ZIP y muchos más. Todos son cifrados con la extensión ".locky".

Además, cambia el fondo de pantalla por el aviso de rescate y crea un archivo de imagen .BMP y uno de texto .TXT y los abre para mostrar las instrucciones de pago. Tambien puede cifrar archivos de la red, considerando que haya más de un equipo conectado a la misma.

Últimamente, son muchas las campañas de malware que usan macros maliciosas para propagarse, aunque no es tan común ver que la amenaza que se descargue luego sea ransomware, como en este caso.

Prevención y, en caso de infección, restaurar con backup

Como la gran mayoría de los casos de ransomware, Locky juega con la desesperación de los usuarios que creen que sus archivos están perdidos y deben pagar el rescate para recuperarlos. Claro que recomendamos no pagar, ya que no hay ninguna garantía de que los cibercriminales devuelvan el acceso y además así se alentaría su conducta extorsiva.

En verdad, lo importante es prevenir para que no se llegue a este punto, aplicando los consejos habituales para protegerse del ransomware. En este video se detalla más información al respecto:

Y en caso de que se produzca una infección, lo mejor es recurrir a las copias de backup que se hayan realizado, por lo cual es importante mantener una periodicidad.

Sigue leyendo: Todo sobre ransomware - guía básica y preguntas frecuentes