Hablar de una nueva campaña de phishing muchas veces pareciera ser algo reiterativo y por la obviedad de muchas de ellas la tendencia sería pensar que cada vez los usuarios están más alertas a estos temas, y por lo tanto son ataques que no le generan mayores ganancias a los atacantes. Sin embargo, un caso que nos llegó hace poco al Laboratorio de Investigación de ESET Latinoamérica nos demuestra lo contrario: no solo siguen siendo ampliamente utilizadas por los cibercriminales, que las siguen hallando efectivas, sino que todavía hay muchos usuarios que pueden caer (por más sencillas que sean).

La campaña

Estoy seguro de que si a alguno de los lectores de nuestro portal le llega un correo electrónico como el siguiente, directamente lo van a ignorar y no van a hacer clic en su enlace… o al menos eso quiero pensar después de haber escrito tantos post sobre campañas de phishing:

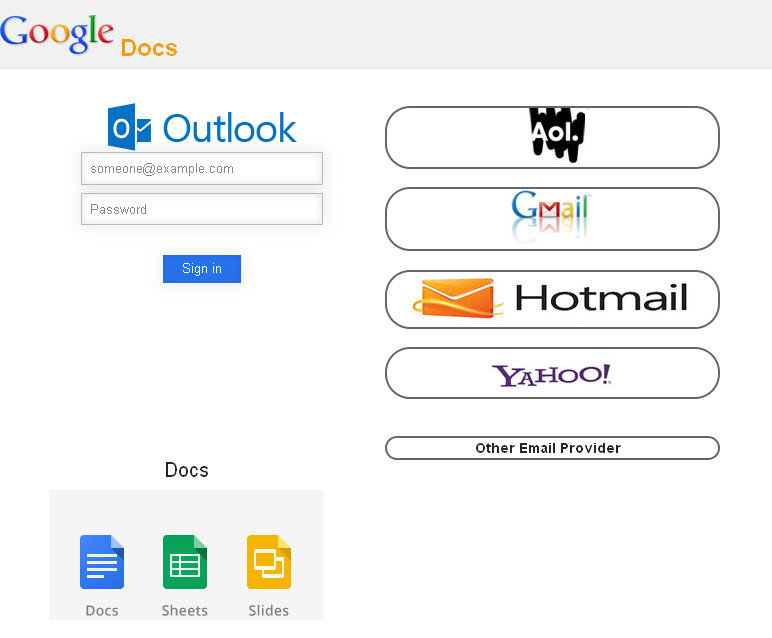

De hecho, este mensaje de correo electrónico es de los menos elaborados que he visto, y por lo tanto no debería representar una amenaza. Pero aún así valía la pena darle una mirada a ver de qué se trataba. Así que en un entorno seguro, decidí seguir la campaña y ver de qué se trataba. Al hacer clic en el enlace, redirigía a la siguiente página:

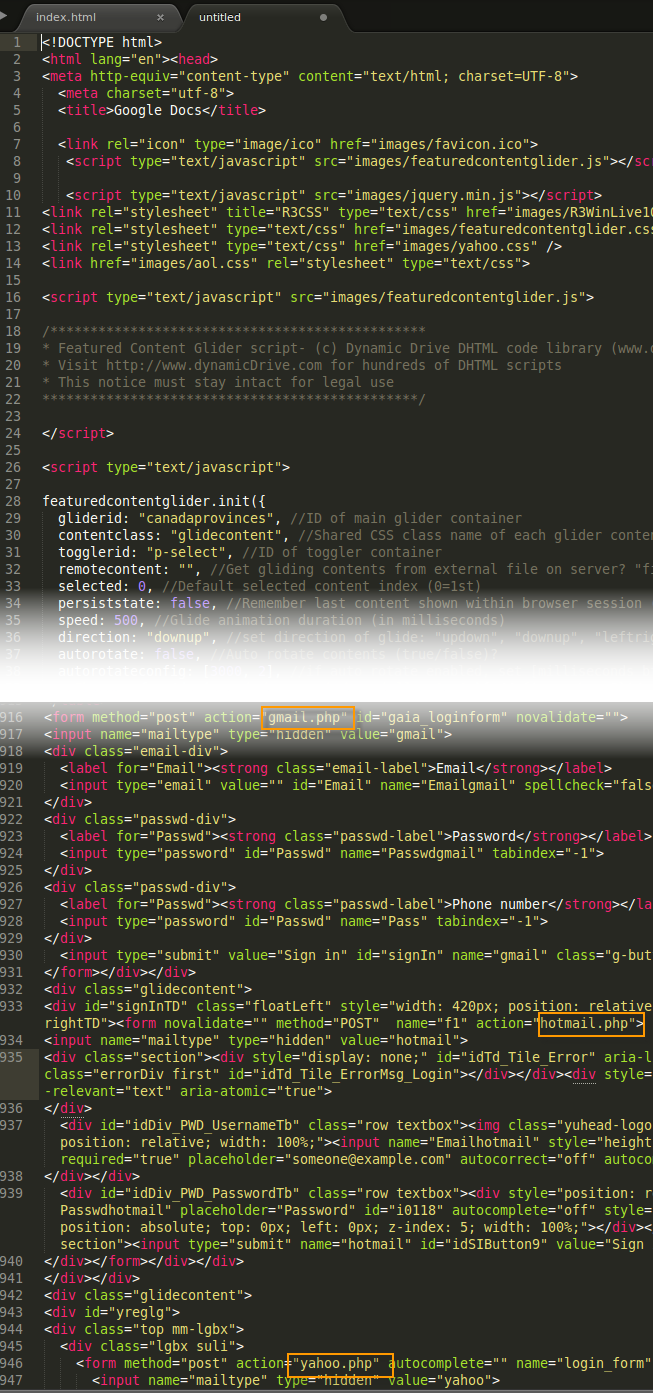

Como podemos ver, el atacante iba “por todo o nada”. Al contrario de muchas otras campañas que se enfocan en robar credenciales de un banco en particular o a usuarios de un país específico, incluso a través de aplicaciones móviles como WhatsApp, en este caso nos enfrentamos a una que trata de robar contaseñas de AOL, Gmail, Hotmail, Yahoo o cualquier otro proveedor de correo electrónico con la excusa de mostrar documentos que han sido compartidos.

Todavía hay muchos usuarios que pueden caer, por más sencillas que sean

En este punto del análisis, tan sólo iniciando, estaba por pensar que se trataba de una campaña ordinaria en la cual seguramente no caerían muchos usuarios; después de todo era demasiado básica y general como para que un usuario en sus cinco sentidos creyera en ella y entregara sus credenciales de acceso.

Funcionamiento del engaño

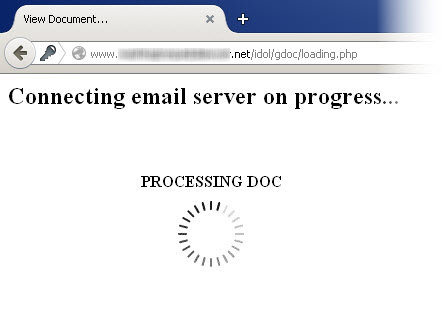

Aún así le "seguí el juego” al atacante para ver a dónde me llevaba y si podía encontrar algo interesante que me diera idea del alcance de la campaña. Una vez que se ingresan datos en cualquiera de las opciones que tiene esta falsa página de phishing, redirigía a una página web, loading.php, donde en teoría se muestra que los datos están siendo procesados:

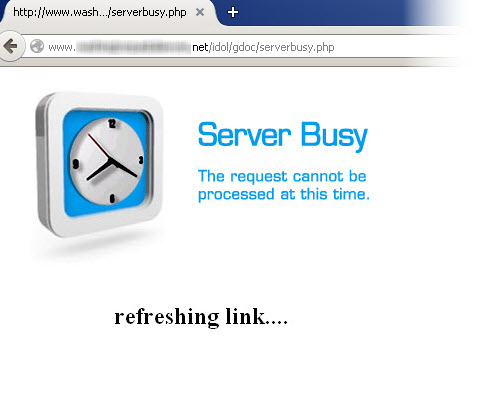

Una vez termina el “procesamiento” de los datos, al parecer el servidor está muy ocupado para procesar nuestra solicitud y automáticamente somos redirigidos a la página web de Google Drive:

Una vez termina el “procesamiento” de los datos, al parecer el servidor está muy ocupado para procesar nuestra solicitud y automáticamente somos redirigidos a la página web de Google Drive:

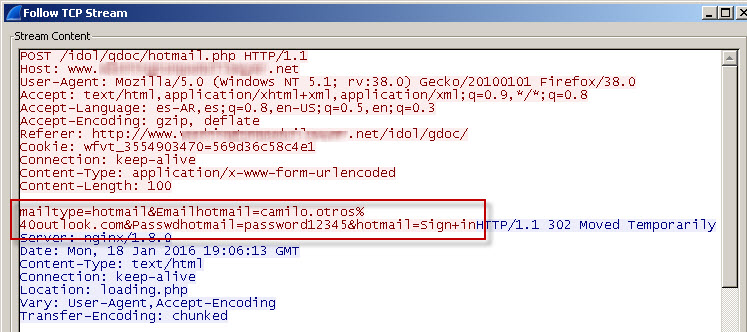

Así que efectivamente, como sospechaba, se trata de una campaña de phishing ordinaria. De hecho un análisis del tráfico nos muestra cómo la información robada se envía en texto plano:

Así que efectivamente, como sospechaba, se trata de una campaña de phishing ordinaria. De hecho un análisis del tráfico nos muestra cómo la información robada se envía en texto plano:

Lo que hay detrás de la campaña

Sabiendo qué es lo que estaba robando el atacante con esta campaña, solo quedaba tratar de entender algunas cuestiones que me parecían extrañas. Como por ejemplo, que sea una campaña aún activa a pesar de llevar por lo menos tres días funcionando, fecha desde la cual había llegado el correo electrónico.

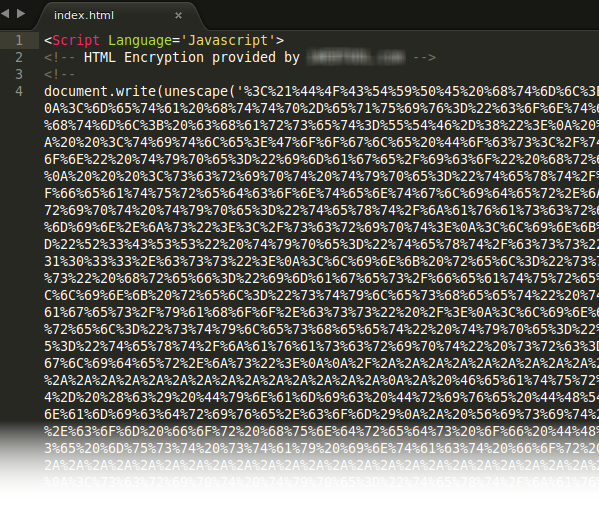

Al descargar la página index.html, a la cual redirigía el enlace en el correo electrónico, resultó algo que no había sido muy usual en campañas vistas anteriormente: el código HTML estaba ofuscado en un script utilizando JavaScript:

Como se puede observar, la técnica de ofuscamiento no es muy compleja, de hecho si lo pasamos por un decodificador HEX-ASCII podemos llegar fácilmente al código HTML de la página web, donde se pueden ver las diferentes páginas desde la que se roba información:

El uso del ofuscamiento puede estar relacionado justamente con el hecho de que esta página de phishing estuviera activa por más de un día. Lo habitual en este tipo de campañas es que después de unas cuantas horas sea detectado y dado de baja.

La siguiente duda que es interesante aclarar es la cantidad de víctimas potenciales que tienen este tipo de campañas. Como ya mencionaba, por su simplicidad no esperaba muchas víctimas, a pesar de que se extendía por al menos tres días. Después de indagar un poco en las capturas de tráfico, me encontré con algo que me dio una idea de esta situación:

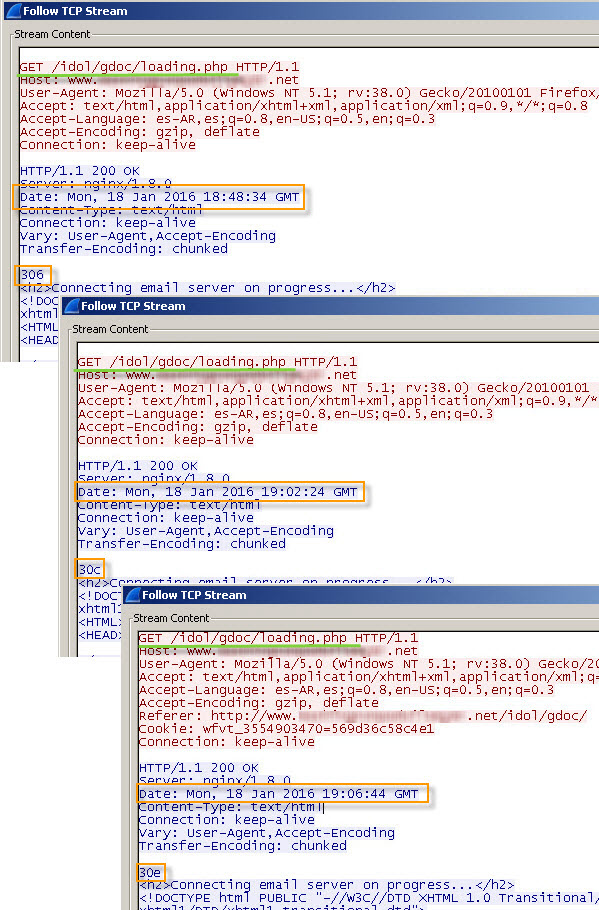

Cada vez que hacía una nueva petición de la página loading.php (si lo recuerdan es la que se cargaba una vez que se ingresaban los datos y se enviaban) aparecía una cadena de caracteres que iba cambiando con cada nueva petición. Nuevamente, convirtiendo este valor a ASCII obtenemos lo que parecería ser números consecutivos: 0x306 = 774 , 0x30c = 780, 0x30e = 782. Si bien no se podría afirmar con una certeza del 100% que se trata de un contador de las veces que se hace una petición a esta página, sí tiene todo el comportamiento de algo así.

Si lo anterior es cierto, podríamos decir que más de 750 usuarios, descontando las veces que estuve probando, dieron clic en el enlace del correo electrónico e ingresaron datos de correo electrónico y contraseña, pudiendo dejar al descubierto información sensible.

Lo que deberíamos tener claro

Del análisis de esta campaña hay por lo menos dos cuestiones que nos deberían quedar claras. La primera de ellas es que este tipo de campañas son efectivas para los cibercriminales y por lo tanto siguen siendo ampliamente utilizadas, así que no se puede bajar la guardia y es necesario poder identificar a tiempo cuando se trata de campañas maliciosas.

Y lo segundo, que me parece más impactante, es que todavía hay muchos usuarios que pueden caer en campañas de este tipo por más sencillas que sean. Esto significa que aún nos queda trabajo para seguir educando a todos los usuarios y con la ayuda de ustedes, nuestros lectores que de seguro no están dentro de las víctimas de este tipo de campañas, sigamos informando a nuestros padres, hermanos, tíos, sobrinos, amigos y allegados para que conozcan estas amenazas y puedan protegerse de ellas.

Sigue leyendo: Guía definitiva para identificar y protegerte de engaños en Internet